ระบบการอนุญาตของ Logto และการใช้งานในสถานการณ์การจัดการอัตลักษณ์

สำรวจระบบการอนุญาตที่หลากหลายของ Logto

Logto ไม่เพียงทำหน้าที่เป็นผู้ให้บริการการยืนยันตัวตน แต่ยังเป็นผู้ให้บริการการอนุญาตอีกด้วย ในบทความนี้ ฉันจะนำเสนอภาพรวมของวิธีการอนุญาตของ Logto และอธิบายว่าเลเยอร์ที่ยืดหยุ่นเหล่านี้สามารถนำไปใช้กับสถานการณ์ต่าง ๆ ได้อย่างไร

ใช้การควบคุมการเข้าถึงตามบทบาทเพื่อปกป้องทรัพยา��กร API ของคุณ

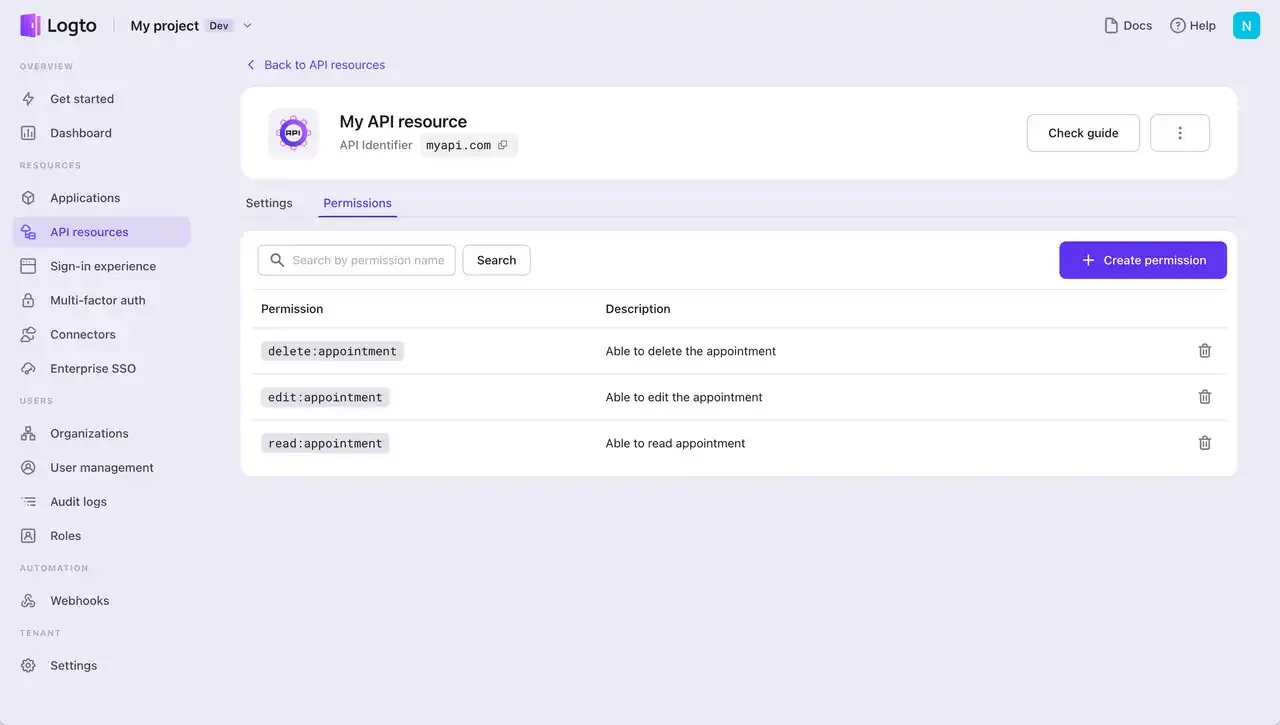

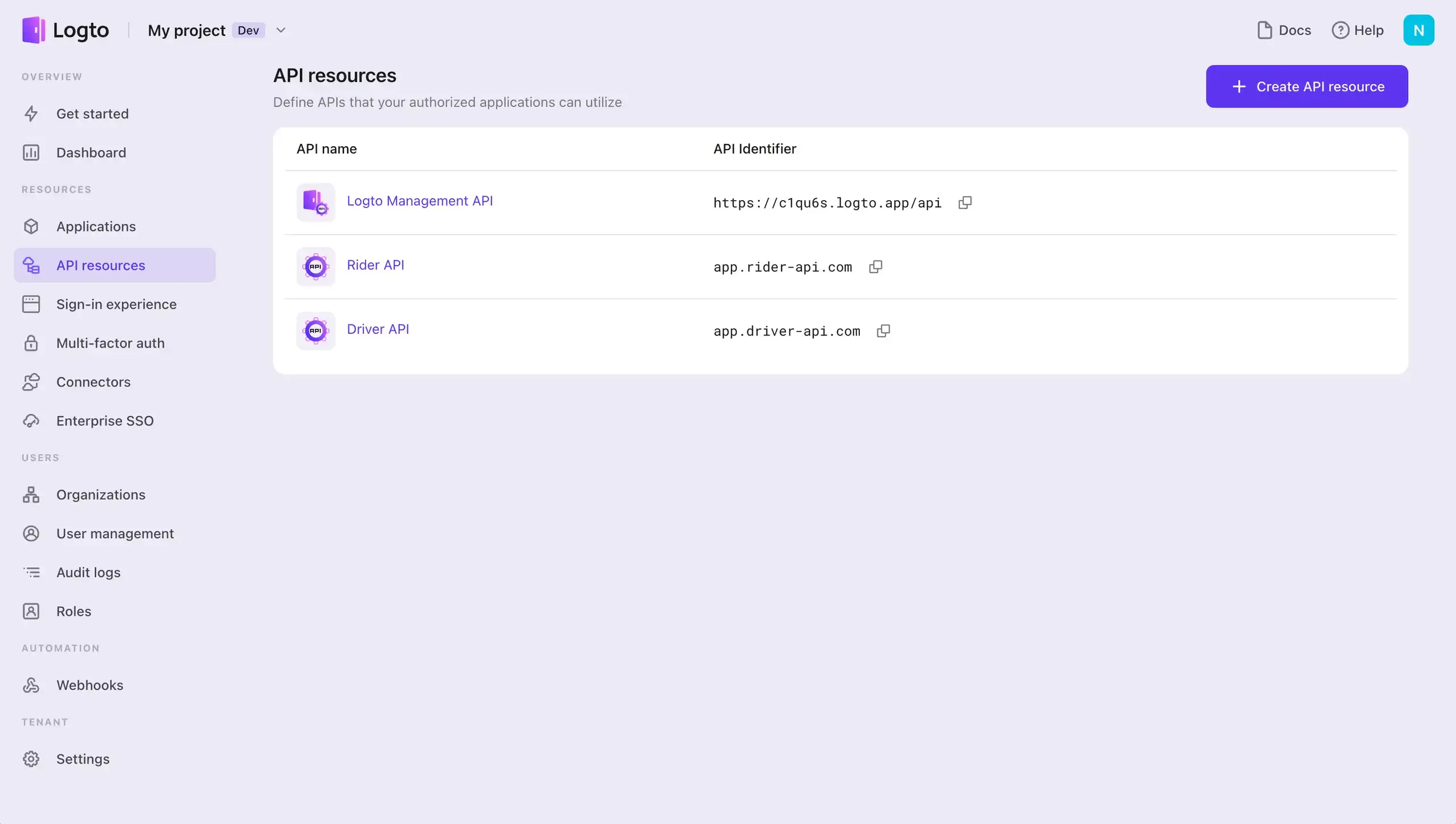

ลงทะเบียนทรัพยากร API ใน Logto

เพื่อสร้างระบบการอนุญาตที่ผู้ใช้ต่าง ๆ มีการเข้าถึงทรัพยากรและการอนุญาตการกระทำที่แตกต่างกัน คุณสามารถเริ่มต้นด้วยการลงทะเบียนทรัพยากร API ใน Logto และเพิ่มการอนุญาต ใช้บทบาทในการรวมกลุ่มการอนุญาตเหล่านี้ ไม่ว่าจะเป็นสำหรับ API เดียวหรือหลาย API

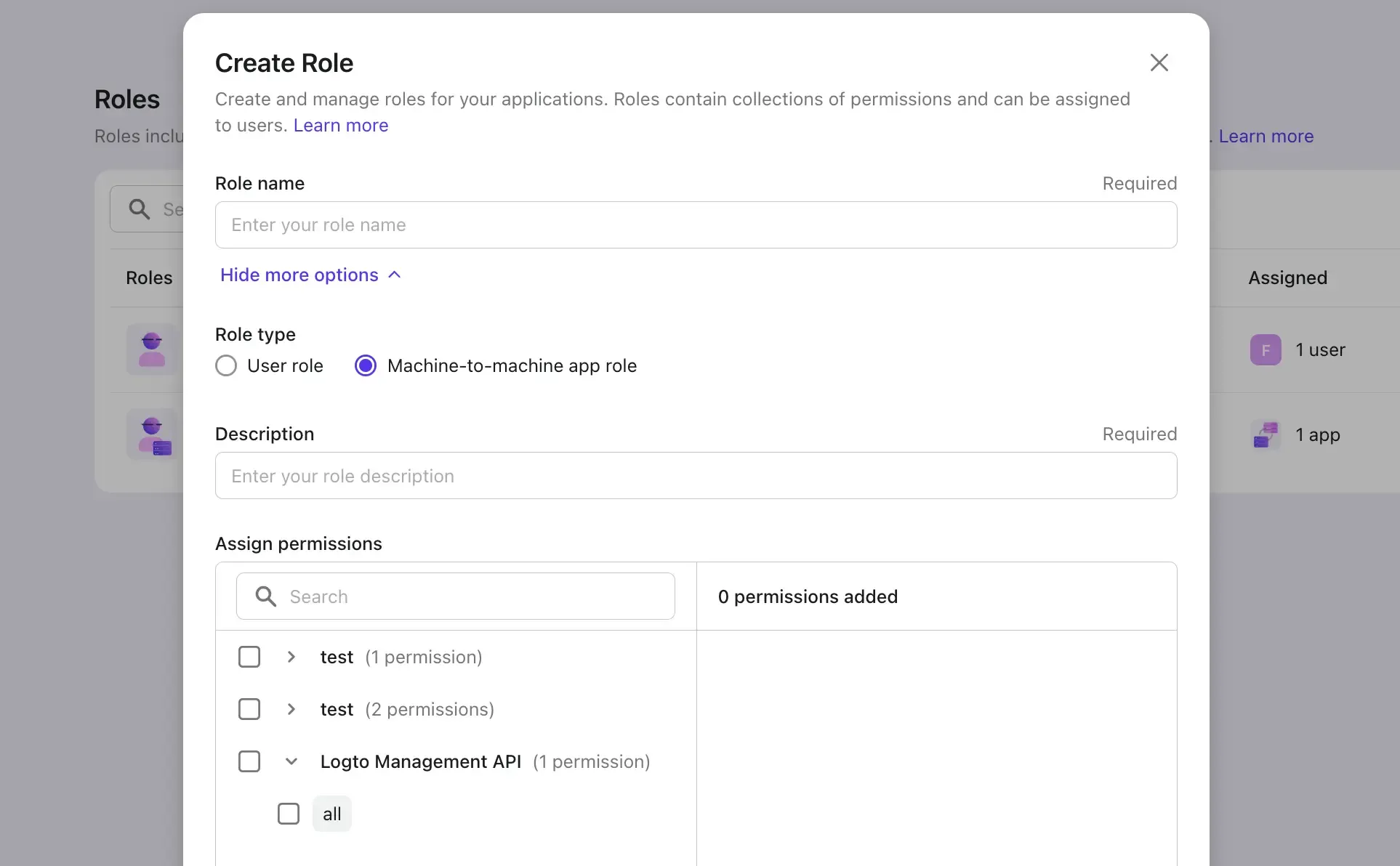

คุณสมบัติที่ยอดเยี่ยมของ Logto คือความสามารถในการสร้างบทบาทหลายประเภทที่สามารถใช้กับเอนทิตีต่าง ๆ รวมถึงแอปพลิเคชันสำหรับผู้ใช้และเครื่องไปยั�งเครื่อง ผู้ใช้สามารถรับช่วงบทบาทที่เฉพาะเจาะจงสำหรับผู้ใช้ ในขณะที่แอปพลิเคชันสำหรับเครื่องไปยังเครื่องสามารถรับช่วงบทบาทที่ออกแบบมาสำหรับพวกเขา

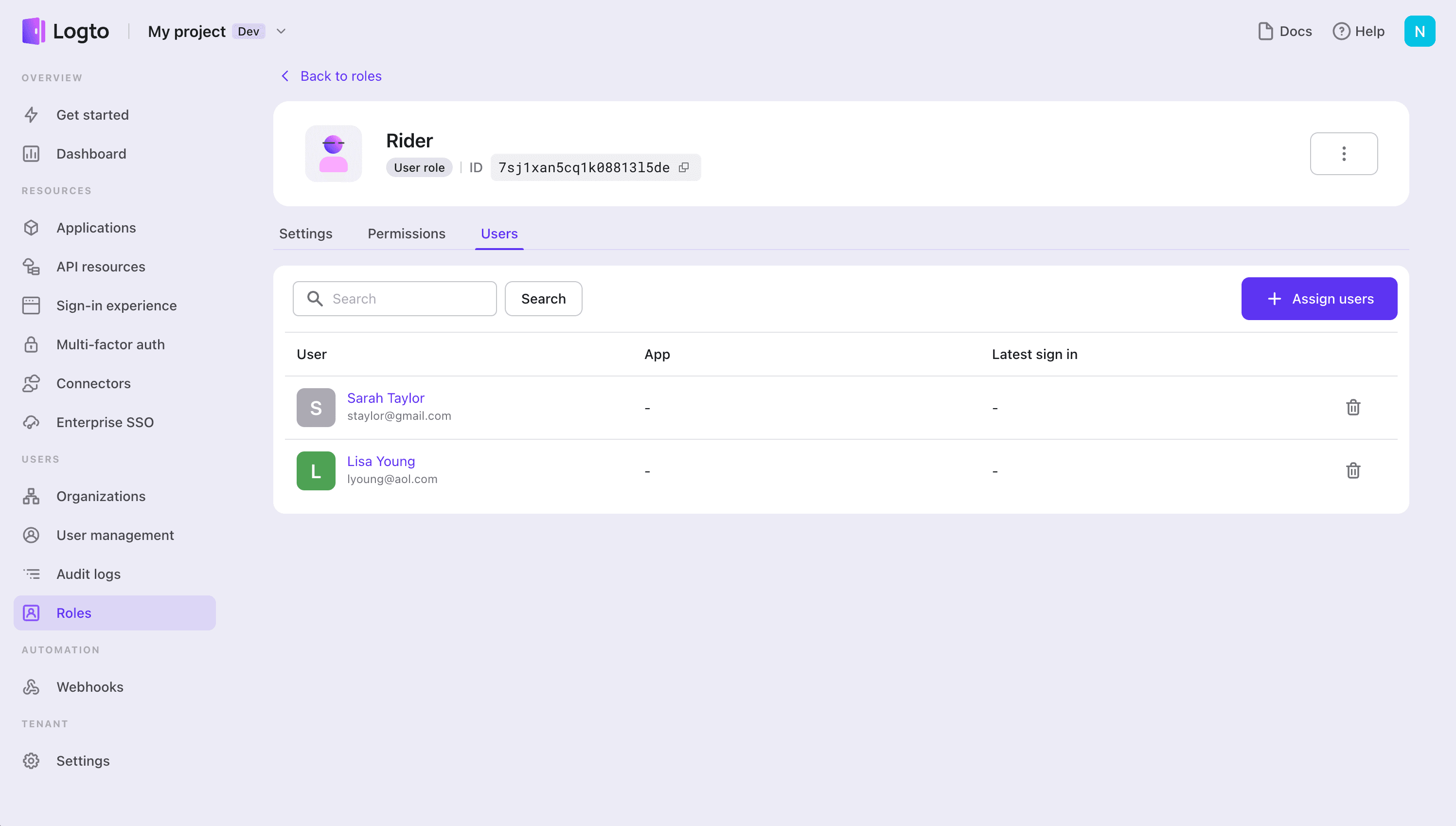

เอนทิตีที่กำหนดเป้าหมาย: ผู้ใช้

หากแอปของคุณเป็นแอปพลิเคชันทั่วไปที่ผู้ใช้ต่างจำเป็นต้องทำการกระทำต่าง ๆ การใช้บทบาทของผู้ใช้เป็นวิธีที่ยืดหยุ่นเพื่อสร้างระบบควบคุมการเข้าถึงที่มีประสิทธิภาพ

เอนทิตีที่กำหนดเป้าหมาย: แอปพลิเคชันสำหรับเครื่องไปยังเครื่อง

เคร�ื่องไปยังเครื่อง (M2M) เป็นวิธีปฏิบัติทั่วไปในการยืนยันตัวตนหากคุณมีแอปที่จำเป็นต้องพูดคุยกับทรัพยากรโดยตรง เช่น บริการ API ที่อัปเดตข้อมูลผู้ใช้แบบกำหนดเองใน Logto บริการสถิติที่ดึงคำสั่งซื้อรายวัน เป็นต้น

แอปพลิเคชันสำหรับเครื่องไปยังเครื่องสามารถใช้ในสองกรณีการใช้งานหลักใน Logto:

- ปกป้องแอป API ที่ไร้หัวโดยการตั้งค่าระบบการอนุญาต

- ใช้ API การจัดการของ Logto เพื่อพัฒนาบริการของคุณ เช่น การเปิดใช้โปรไฟล์ผู้ใช้ที่อนุญาตให้ผู้ใช้ปลายทางอัปเดตข้อมูลที่เกี่ยวกับอัตลักษณ์ของพวกเขา

ความแตกต่างกับบทบาทของผู้ใช้ในบริบทนี้คือบทบาทถูกกำหนดเป็นเฉพาะบทบาทสำหรับเครื่องไปยังเครื่อง ไม่ใช่บทบาทของผู้ใช้ และสามารถกำหนดเฉพาะกับแอปพลิเคชันสำหรับเครื่องไปยังเครื่อง

ในบริ��บท RBAC ของ API นี้ ทรัพยากร API บทบาทและการอนุญาตเป็น "ประชาธิปไตย" และมองเห็นได้ในระดับระบบภายในระบบอัตลักษณะเอกภาพ วิธีนี้ค่อนข้างเป็นเรื่องธรรมดาในผลิตภัณฑ์ B2C ที่ง่าย ๆ ซึ่งมีความจำเป็นน้อยสำหรับการจัดการลำดับชั้นที่ซับซ้อน

ใช้แม่แบบองค์กร (RBAC) เพื่อปกป้องทรัพยากรระดับองค์กรของคุณ

ในสถานการณ์ B2B บทบาทของผู้ใช้อาจแตกต่างกันในแต่ละองค์กร ตัวอย่างเช่น John อาจมีบทบาทผู้ดูแลระบบในองค์กร A แต่เพียงมีบทบาทสมาชิกในองค์กร B

สามารถบรรลุได้โดยการตั้งค่าแม่แบบองค์กรมใน Logto ซึ่งช่วยให้แอปหลายผู้เช่าของคุณสร้างระบบการควบคุมการเข้าถึง

แทนที่จะสร้างบทบาทมากมายสำหรับแต่ละองค์กร Logto ช่วยให้คุณสร้างแม่แบบองค์กร วิธีนี้ช่วยรักษาความสม่ำเสมอในองค์กรทั้งหมดขณะเดียวกันให้ความยืดหยุ่นแก่ผู้ใช้ในการมีบทบาทที่แตกต่างกันในองค์กรที่แตกต่างกัน

การอนุญาตองค์กรไม่จำเป็นต้องลงทะเบียนทรัพยากร API Logto ออกโทเค็นองค์กรที่รวมถึงบทบาทและข้อมูลเรียกร้องอื่น ๆ ซึ่งสามารถใช้สำหรับการตรวจสอบเพิ่มเติมของโทเค็นองค์กรใน API ของคุณ

ใช้แม่แบบองค์กร (RBAC) เพื่อปกป้องทั้งทรัพยากรระดับระบบและองค์กร

หากคุณมีทรัพยากร API ที่ลงทะเบียนใน Logto และกำลังมองหาขยายการใช้งานไปสู่ระดับองค์กร นั่นเป็นสิ่งที่ทำได้

ความต้องการนี้อาจเกิดขึ้นหากคุณใช้จุดสิ้นสุดเดียวกันสำหรับฟังก์ชันระดับระบบและการดำเนินการเฉพาะขององค์กร การมีจุดสิ้นสุดเดียวเป็นเรื่องที่ดี และการใช้บริบทขององค์กรยังสามารถรับรองการแยกผู้เช่าได้อย่างมีประสิทธิภาพด้วย

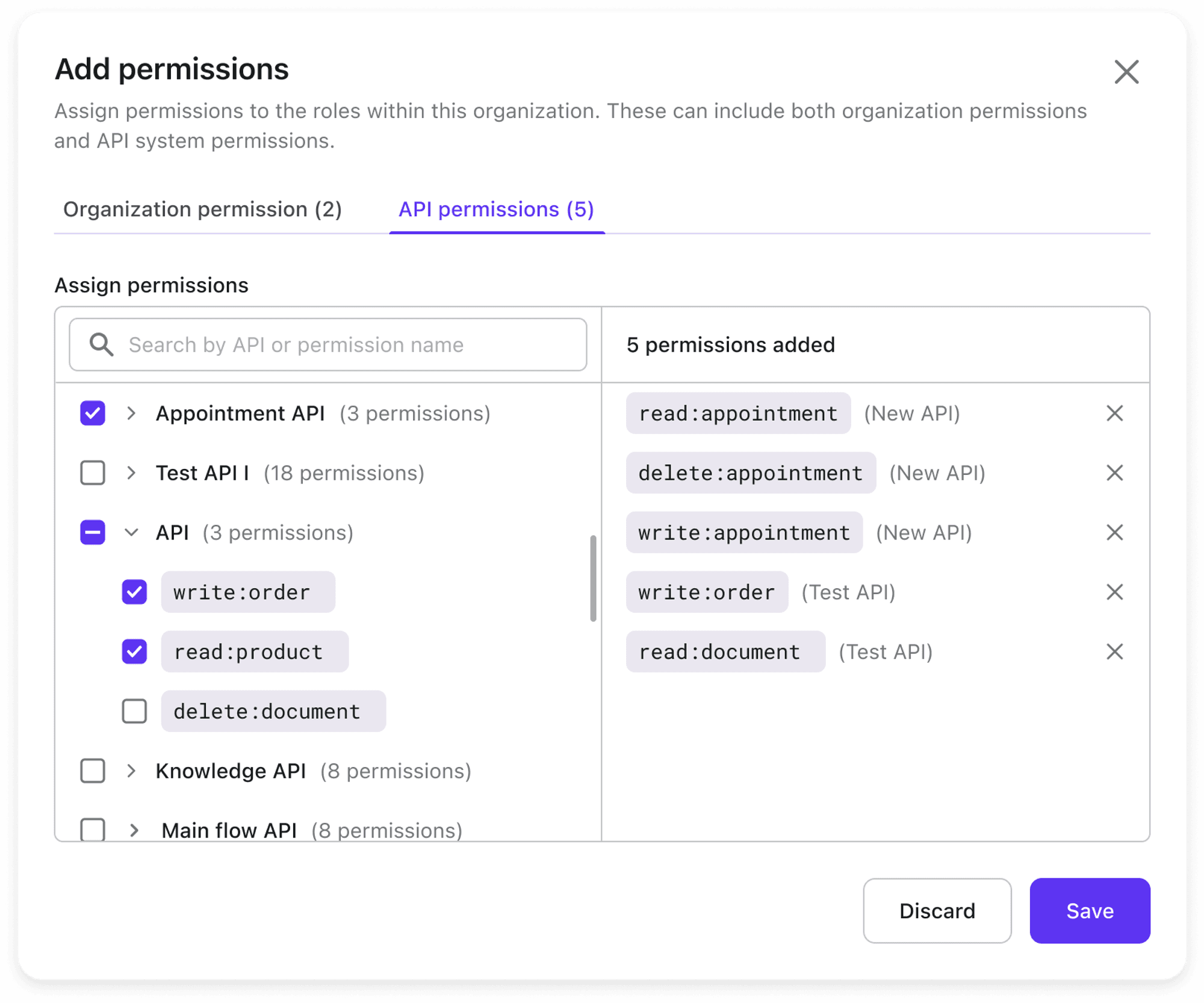

ใน Logto คุณสามารถกำหนดการอนุญาต API โดยตรงกับบทบาทองค์กรของคุณ ปรับแต่งให้เหมาะสมกับความต้องการเฉพาะของคุณ

นี่คือภาพรวมอย่างรวดเร็วเกี่ยวกับวิธีการรวมการอนุญาต API กับบทบาทองค์กรของคุณ

ฟีเจอร์นี้กำลังอยู่ระหว่างการพัฒนาและคาดว่าจะมีให้ในครึ่งแรกของปี 2024

ตื่นเต้นเกี่ยวกับระบบการอนุญาตของ Logto และฟีเจอร์การอนุญาตที่กำลังจะมาถึง? สมัครสมาชิก วันนี้และรับการอัปเดตผลิตภัณฑ์ล่าสุดทันที