บอท OTP: คืออะไรและวิธีป้องกันการโจมตี

เรียนรู้ว่า OTP บอทคืออะไร วิธีที่บอทเหล่านี้ใช้ประโยชน์จากรหัสผ่านครั้งเดียวด้วยกรณีจริง และกลยุทธ์ในการปกป้องธุรกิจของคุณจากภัยคุกคามทางไซเบอร์เหล่านี้ คู่มือนี้เสนอเคล็ดลับที่สามารถนำไปใช้ได้จริงสำหรับมืออาชีพในการพัฒนาผลิตภัณฑ์และการจัดการองค์กร

ด้วยการพึ่งพาบริการออนไลน์ที่เพิ่มขึ้น การรับรองความถูกต้องด้วยหลายปัจจัย (MFA) ได้กลายเป็นแนวป้องกันที่สำคัญต่อการโจมตีทางไซเบอร์ องค์ประกอบ MFA ที่ใช้กันอย่างแพร่หลายที่สุดอย่างหนึ่งคือรหัสผ่านครั้งเดียว (OTP) ซึ่งเป็นรหัสชั่วคราวที่ไม่ซ้ำกัน ซึ่งตั้งใจให้รักษาบัญชีให้ปลอดภัยจากการเข้าถึงโดยไม่ได้รับอนุญาต อย่างไรก็ตาม OTP ไม่ได้ปลอดภัยเท่าแต่ก่อน กิ��จกรรมอาชญากรรมไซเบอร์ระลอกใหม่ที่เกี่ยวข้องกับบอท OTP กำลังท้าทายประสิทธิภาพของบอทเหล่านี้และก่อให้เกิดภัยคุกคามร้ายแรงต่อธุรกิจและบุคคลทั่วไป

การทำความเข้าใจการทำงานของบอท OTP วิธีการโจมตี และกลยุทธ์ในการป้องกันพวกมันเป็นสิ่งสำคัญ คู่มือนี้จะแยกกลไกที่อยู่เบื้องหลังบอท OTP และให้ขั้นตอนที่องค์กรของคุณสามารถดำเนินการเพื่อเสริมความปลอดภัยของคุณ

OTP คืออะไร?

รหัสผ่านครั้งเดียว (OTP) คือรหัสที่ไม่ซ้ำกันและมีเวลาจำกัดสำหรับการรับรองความถูกต้องที่ใช้ครั้งเดียว สร้างขึ้นจากอัลกอริธึมโดยอิงตามการซิงโครไนซ์เวลาและการคำนวณการเข้ารหัส OTP ให้การรักษาความปลอดภัยเพิ่มเติมสำหรับการลงชื่อเข้าใช้หรือระบบ MFA

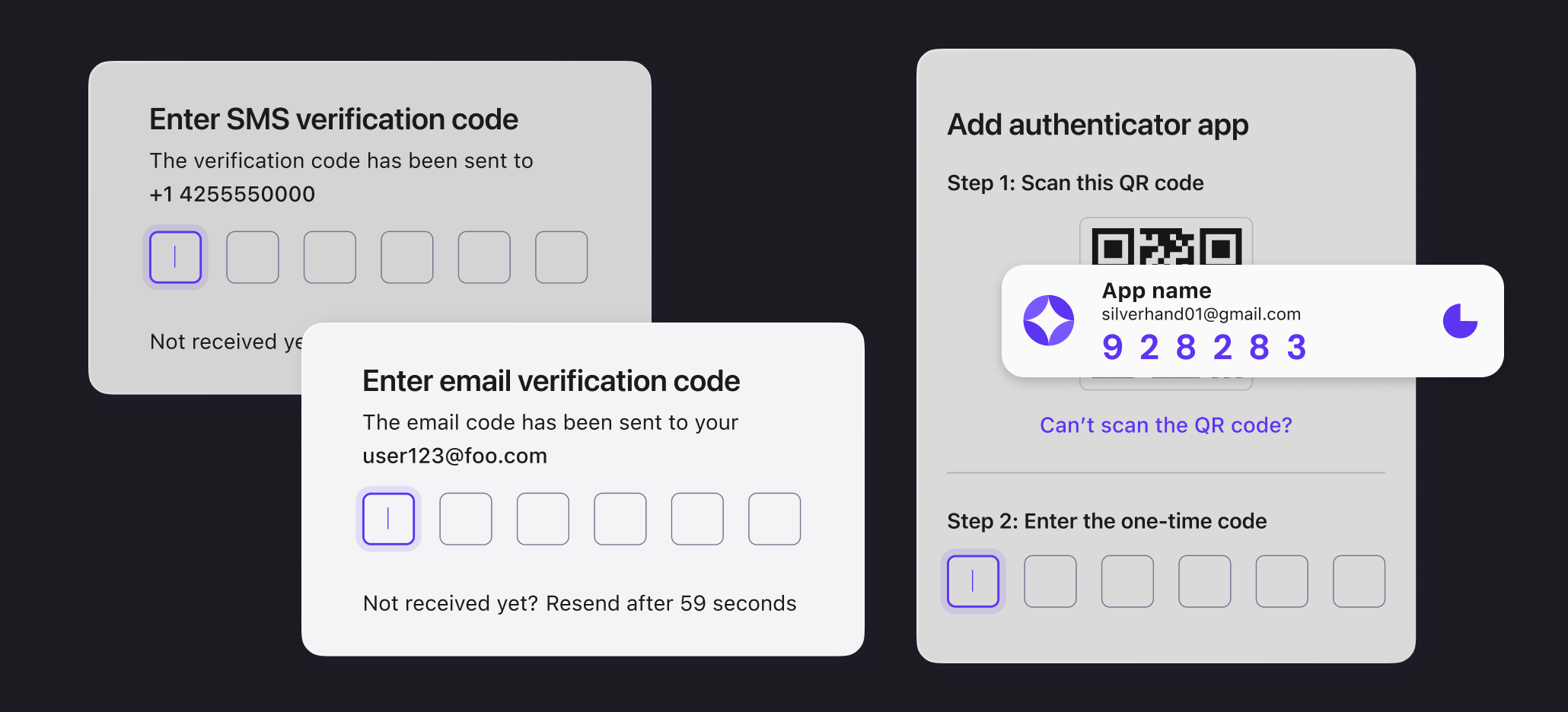

OTPs ส่งได้หลายวิธี:

- รหัส SMS: ส่งผ่านข้อความหรือข้อความเสียง

- รหัสอีเมล: ส่งตรงไปยังกล่องจดหมายของผู้ใช้

- แอพรับรองความถูกต้อง: สร้างขึ้นในเครื่องผ่านบริการเช่น Google Authenticator หรือ Microsoft Authenticator

ลักษณะระยะสั้นของพวกเขาช่วยเพิ่มความปลอดภัย โดยรหัสที่แอปสร้างขึ้นจะหมดอายุใน 30 ถึง 60 วินาที ในขณะที่รหัส SMS หรืออีเมลใช้เวลานาน 5 ถึง 10 นาที ฟังก์ชันการทำงานแบบไดนามิกนี้ทำให้ OTP ปลอดภัยกว่ารหัสผ่านแบบคงที่มาก

อย่างไรก็ตาม จุดอ่อนหลักอยู่ที่การส่งของพวกเขา เนื่องจากผู้โจมตีอาจใช้ประโยชน์จากจุดอ่อนของระบบหรือข้อผิดพลาดของมนุษย์เพื่อสกัดกั้นพวกเขา แม้จะมีความเสี่ยงนี้ OTP ก็ยังคงเป็นเครื่องมือที่เชื่อถือได้และมีประสิทธิภาพสำหรับการรักษาความปลอดภัยออนไลน์

บทบาทของ OTP ใน MFA คืออะไร?

การเข้าใจ การรับรองความถูกต้องแบบหลายปัจจัย (MFA) เป็นสิ่งสำคัญในภูมิทัศน์ดิจิทัลในปัจจุบัน MFA เสริมความแข็งแกร่งให้กับความปลอดภัยโดยกำหนดให้ผู้ใช้ยืนยันตัวตนของตนผ่านหลายปัจจัย เพิ่มชั้นการป้องกันเพิ่มเติมเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

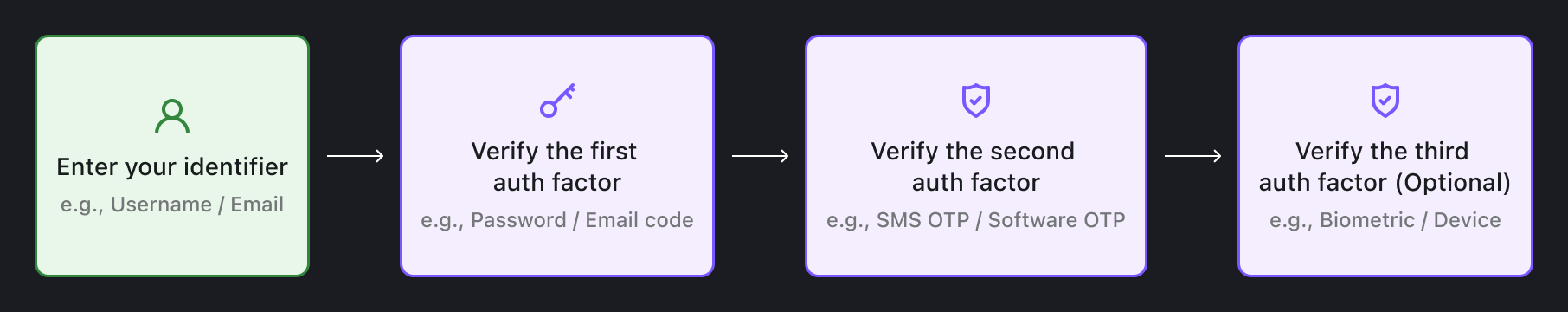

กระบวนการ MFA ทั่วไปเกี่ยวข้องกับขั้นตอนต่อไปนี้:

- ตัวระบุผู้ใช้: นี่คือระบบที่รู้จักผู้ใช้ อาจเป็นชื่อผู้ใช้ ที่อยู่อีเมล หมายเลขโทรศัพท์ รหัสผู้ใช้ รหัสพนักงาน หมายเลขบัตรธนาคาร หรือแม้แต่ตัวตนทางสังคม

- ปัจจัยการรับรองความถูกต้องอันดับแรก: โดยทั่วไปนี่คือรหัสผ่าน แต่สามารถเป็นอีเมล OTP หรือ SMS OTP ได้เช่นกัน

- ปัจจัยการรับรองความถูกต้องอันดับสอง: ขั้นตอนนี้ใช้วิธีการที่แตกต่างจากวิธีแรก เช่น SMS OTP, แอป OTP รักษาความปลอดภัย, รหัสความปลอดภัยทางกายภาพ หรือไบโอเมตริก เช่น ลายนิ้วม��ือและการจดจำใบหน้า

- เลเยอร์การรับรองความถูกต้องที่สามแบบเลือกได้: ในบางกรณี จะมีการเพิ่มอีกหนึ่งเลเยอร์ ตัวอย่างเช่น การเข้าสู่ระบบบัญชี Apple บนอุปกรณ์ใหม่อาจต้องมีการยืนยันเพิ่มเติม

กระบวนการหลายชั้นนี้ช่วยเพิ่มความปลอดภัยอย่างมีนัยสำคัญ เนื่องจากผู้โจมตีจำเป็นต้องผ่านแต่ละเลเยอร์เพื่อเข้าถึงบัญชี

MFA มักอาศัยสามหมวดหมู่ของปัจจัยการรับรองความถูกต้อง:

| หมายถึงอะไร | ปัจจัยการยืนยัน | |

|---|---|---|

| ความรู้ | สิ่งที่คุณรู้ | รหัสผ่าน, อีเมล OTP, รหัสสำรอง |

| การครอบครอง | สิ่งที่คุณมี | SMS OTP, แอป OTP รักษาความปลอดภัย, กุญแจรักษาความปลอดภัย, บัตรสมาร์ท |

| การมีอยู่ | สิ่งที่คุณเป็น | ไบโอเมตริก เช่น ลายนิ้วมือหรือการจดจำใบหน้า |

โดยการรวมวิธีการเหล่านี้เข้าด้วยกัน MFA จะสร้างการป้องกันที่แข็งแกร่งต่อการเข้าถึงโดยไม่ได้รับอนุญาต มั่นใจได้ว่าแม้จะมีเลเยอร์หนึ่งถูกทำลาย ความปลอดภัยโดยรวมของบัญชียังคงอยู่ ให้ผู้ใช้มีการป้องกันที่เพิ่มขึ้นในโลกที่เชื่อมต่อกันมากขึ้น

บอท OTP คืออะไร?

บอท OTP เป็นเครื่องมืออัตโนมัติที่ออกแบบมาเป็นพิเศษเพื่อขโมยรหัสผ่านครั้งเดียว (OTPs) โดยแตกต่างจากการโจมตีด้วยบรูตฟอร์ส บอทเหล่านี้อาศัยการหลอกลวงและการจัดการ ใช้ประโยชน์จากข้อผิดพลาดของมนุษย์ กลยุทธ์วิศวกรรมสังคม หรือจุดอ่อนของระบบเพื่อหลีกเลี่ยงโปรโตคอลรักษาความปลอดภัย

โดยใช้กระบวนการตรวจสอบทั่วไปของ "อีเมล (ในฐานะตัวระบุ) + รหัสผ่าน (ในฐานะขั้นตอนการตรวจส��อบแรก) + ซอฟต์แวร์/ SMS OTP (ในฐานะขั้นตอนการตรวจสอบครั้งที่สอง)" เป็นตัวอย่าง การโจมตีมักจะคลี่คลายตามขั้นตอนต่อไปนี้:

- ผู้โจมตีเข้าถึงหน้าเข้าสู่ระบบหรือ API ของแอปพลิเคชัน เช่นเดียวกับผู้ใช้ทั่วไป

- ผู้โจมตีใส่ข้อมูลประจำตัวที่คงที่ของเหยื่อ เช่น ที่อยู่อีเมลและรหัสผ่านของพวกเขา ข้อมูลประจำตัวเหล่านี้มักได้มาจากฐานข้อมูลของข้อมูลผู้ใช้ที่รั่วไหล ซึ่งพร้อมให้ซื้อทางออนไลน์ ผู้ใช้จำนวนมากมักจะใช้รหัสผ่านซ้ำในหลายแพลตฟอร์ม ทำให้พวกเขาอ่อนแอยิ่งขึ้นไปอีก นอกจากนี้ เทคนิคฟิชชิงมักถูกใช้เพื่อหลอกลวงผู้ใช้ให้เปิดเผยรายละเอียดบัญชีของตน

- การใช้ OTP bot ผู้โจมตีจะสกัดกั้นหรือดึงรหัสผ่านครั้งเดียวของเหยื่อ ในกรอบเวลาที่ถูกต้อง พวกเขาจะหลีกเลี่ยงกระบวนการตรวจสอบสองขั้นตอน

- เมื่อผู้โจมตีเข้าถึงบัญชีได้แล้�ว พวกเขาอาจดำเนินการโอนสินทรัพย์หรือข้อมูลที่น่ะไวต่อไปได้ เพื่อชะลอเหยื่อจากการค้นพบการละเมิด ผู้โจมตีมักดำเนินการต่างๆ เช่น ลบการแจ้งเตือนการเตือนภัยหรือสัญญาณเตือนภัยอื่นๆ

ตอนนี้เรามาสำรวจรายละเอียดเพิ่มเติมเกี่ยวกับวิธีการที่นำบอท OTP มาใช้และกลไกที่ช่วให้พวกเขาละเมิดตหลุ่งที่ชุดคุ้มกันเหล่านี้

บอท OTP ทำงานอย่างไร?

ด้านล่างนี้เป็นเทคนิคที่ใช้บ่อยโดยบอต OTP ควบคู่กับตัวอย่างในโลกจริง

Phishing bots

ฟิชชิงเป็นหนึ่งในวิธีการทั่วไปที่ใช้โดยบอท OTP นี่คือวิธีการทำงาน:

- เหยื่อล่อ (ข้อความหลอกลวง): เหยื่อได้รับอีเมลหรือข้อความเท็จที่อ้างว่าเป็นจากแหล่งที่เชื่อถือได้ เช่น ธนาคารของตน แพลตฟอร์มโซเชียลมีเดีย หรือบริการออนไลน์ยอดนิยม ข้อความมักจะอ้างว่ามีปัญหาที่เร่งด่วน เช่น การพยายามเข้าสู่ระบบที่น่าสงสัย ปัญหาการชำระเงิน หรือการระงับบัญชี ทำให้เหยื่อต้องดำเนินการทันที

- หน้าลงชื่อเข้าใช้ปลอม: ข้อความมีลิงก์ที่นำเหยื่อไปยังหน้าลงชื่อเข้าใช้ปลอมที่ออกแบบให้ดูเหมือนเว็บไซต์อย่างเป็นทางการ หน้านี้จัดตั้งขึ้นโดยผู้โจมตีเพื่อดักจับข้อมูลการลงชื่อเข้าใช้ของเหยื่อ

- ข้อมูลประจำตัวถูกขโมยและ MFA ถูกทริกเกอร์: เมื่อเหยื่อป้อนชื่อผู้ใช้และรหัสผ่านในหน้าปลอม บอตฟิชชิงจะใช้ข้อมูลประจำตัวที่ถูกขโมยเหล่านี้เพื่อลงชื่อเข้าใช้บริการจริง การพยายามลงชื่อเข้าใช้นี้จะทริกเกอร์ขอรับรองความถูกต้องด้วยหลายปัจจัย (MFA) เช่น การส่ง OTP ไปยังโทรศัพท์ของเหยื่อ

- หลอกลวงเหยื่อสำหรับ OTP: บอตฟิชชิงหลอกลวงเหยื่อให้จัดหา OTP โดยแสดงการขอร้องบนหน้าปลอม (เช่น "กรุณากรอกรหัสที่ส่งไปยังโทรศัพท์ของคุณเพื่อยืนยัน") คิดว่าเป็นกระบวนการที่สมเหตุสมผล เหยื่อป้อน OTP โดยไม่รู้ตัวเพื่อให้ผู้โจมตีทุกอย่างที่ต้องการเพื่อเข้าสู่ระบบบริการจริง

ตัวอย่างเช่น ในสหราชอาณาจักร เครื่องมือเช่น "SMS Bandits" ถูกใช้ในการโจมตีแบบฟิชชิงขั้นสูงผ่านข้อความ แกล้งเป็นการสื่อสารอย่างเป็นทางการ หลอกล่อให้เหยื่อเปิดเผยข้อมูลรับรองบัญชี เมื่อข้อมูลรับรองถูกละเมิด SMS Bandits ให้ผู้กระทำผิดผ่านการยืนยันตัวตนหลายปัจจัย (MFA) โดยเริ่มต้นการขโมย OTP น่าตกใจที่บอทเหล่านี้สามารถประสบความสำเร็จได้ประมาณ 80% เมื่อป้อนหมายเลขโทรศัพท์ของผู้ถูกตีแผ่ลงไป กล่าวถึงความสามารถอันตรายของแผนการฟิชชิ่งเหล่านี้

Malware bots

บอท OTP ที่ใช้มัลแวร์เป็นภัยคุกคามที่ร้ายแรง โดยตรงกับอุปกรณ์เพื่อตัดการสื่อสาร SMS-based OTP นี่คือวิธีการทำงาน:

- เหยื่อติดตั้งแอพพลิเคชั่นที่มัลแวร์โดยไม่รู้ตัว: ผู้โจมตีสร้างแอพที่ดูเหมือนซอฟต์แวร์ที่ถูกต้อง เช่น เครื่องมือธนาคารหรือเค��รื่องมือเพิ่มผลผลิต เหยื่อมักติดตั้งแอพปลอมเหล่านี้ผ่านโฆษณาที่ทำให้เกิดความเข้าใจผิด ร้านค้าแอปที่ไม่เป็นทางการ หรือข้อความฟิชชิงที่ส่งผ่านอีเมลหรือ SMS

- มัลแวร์ขอสิทธิ์การเข้าถึงข้อมูลสำคัญ: เมื่อแอพพลิเคชั่นติดตั้งแล้ว จะขอสิทธิ์ในการเข้าถึง SMS, การแจ้งเตือน หรือข้อมูลสำคัญอื่นๆ บนอุปกรณ์ของเหยื่อ ผู้ใช้หลายคนที่ไม่รู้ต้นตอเสี่ยง อาจจัดสิทธิ์เหล่านี้โดยไม่รู้ตัวถึงเจตนาที่แท้จริงของแอป

- มัลแวร์ตรวจสอบและขโมย OTPs: มัลแวร์ทำงานอยู่ในพื้นหลังโดยไม่มีการแจ้งเตือนใดๆ ตรวจสอบข้อความ SMS ที่เข้ามา เมื่อได้รับ OTP มัลแวร์จะส่งต่อ OTP ในทันทีให้กับผู้กระทำความผิด ให้พวกเขาสามารถผ่านการรับรองสองปัจจัยได้

เมื่อเร็วๆ นี้มีการรายงานถึง แคมเปญที่ใช้แอป Android ที่มีมัลแวร์เพื่อขโมยข้อความ SMS รวมถึง OTPs ส่งผลกระทบต่อ 113 ประเทศ โดยอินเดียและรัสเซียถูกโจมตีหนักที่สุด พบตัวอย่างมัลแวร์กว่า 107,000 ตัวอย่าง โทรศัพท์ที่ถูกติดไว้อาจถูกใช้เพื่อลงทะเบียนบัญชีและเก็บเกี่ยว OTPs สองปัจจัย สร้างความเสี่ยงด้านความปลอดภัยที่ร้ายแรง

การโจมตีด้วยการสลับซิม

ผ่านการสลับซิม ผู้กระทำความผิดจะเข้าควบคุมหมายเลขโทรศัพท์ของเหยื่อโดยหลอกล่อผู้ให้บริการโทรคมนาคม วิธีการทำงาน:

- การแสดงออก: ผู้โจมตีรวบรวมข้อมูลส่วนบุคคลเกี่ยวกับเหยื่อ (เช่น ชื่อวันเกิดหรือรายละเอียดบัญชี) ผ่านฟิชชิง วิศวกรรมสังคม หรือการบัญชีขุด

- ติดต่อผู้ให้บริการ: การใช้ข้อมูลนี้ ผู้โจมตีโทรหาผู้ให้บริการโทรคมนาคมของเหยื่อ แกล้งเป็นเหยื่อ และขอให้แทนที่ซิมการ์ดใหม่

- การยินยอมให้โอน: ผู้ให้บริการถูกหลอกล่อให้โอนหมายเลขของเหยื่อไปยังซิมการ์ดใหม่ที่ผู้กระทำความผิดควบคุม

- การสกัดกั้น: เมื่อการโอนเสร็จสิ้น ผู้โจมตีจะสามารถเข้�าถึงการโทร ข้อความ และรหัสผ่านครั้งเดียวที่อิงตาม SMS (OTPs) ทันที ทำให้พวกเขาสามารถผ่านมาตรการรักษาความปลอดภัยสำหรับบัญชีธนาคาร อีเมล และบริการสำคัญอื่นๆ

การโจมตีด้วยการสลับซิมกำลังเพิ่มขึ้น ทำให้เกิดความเสียหายทางการเงินอย่างมีนัยสำคัญ ในปี 2023 เพียงปีเดียว FBI ได้สอบสวน 1,075 กรณีของการสลับซิม ที่ส่งผลให้เกิดความเสียหาย 48 ล้านดอลลาร์

บอทโทรผ่านเสียง

บอทเสียงใช้เทคนิควิศวกรรมสังคมขั้นสูงเพื่อหลอกลวงเหยื่อให้เปิดเผยรหัสผ่านครั้งเดียวของพวกเขา (OTPs) บอทเหล่านี้ติดตั้งสคริปต์ภาษาล่วงหน้าและตัวเลือกเสียงที่ปรับแต่งได้ ทำให้พวกเขาสามารถอ้างอิงเป็นศูนย์รับสายที่ถูกต้อง ด้วยการแสดงออกว่าเป็นหน่วยงานที่เชื่อถือได้ พวกเขาจจัดการเหยื่อให้เปิดเผยรหัสที่ละเอียดอ่อนผ่านทางโทรศัพท์ วิธีนี้ทำงาน:

- บอทเป็นคนโทร: บอทติดต่อเหยื่อโดยอ้างว่าเป็นจากธนาคารหรือผู้ให้บริการของพวกเขา มันแจ้งให้เหยื่อทราบถึง "กิจกรรมที่น่าสงสัย" ที่ตรวจพบในบัญชีของพวกเขาเพื่อสร้างความเร่งด่วนและความกลัว

- ขอการยืนยันตัวตน: บอทขอให้เหยื่อ "ยืนยั��นตัวตนของพวกเขา" เพื่อรักษาบัญชีของพวกเขา โดยให้เหยื่อป้อน OTP ของพวกเขา (ส่งโดยผู้ให้บริการจริง) ผ่านทางโทรศัพท์

- การเข้าถึงบัญชีในทันทีมาตรการ: เมื่อเหยื่อให้ OTP ผู้โจมตีจะใช้มันในไม่กี่วินาทีเพื่อเข้าถึงบัญชีของเหยื่อ มักจะขโมยเงินหรือข้อมูลละเอียดอ่อน

แพลตฟอร์ม Telegram มักถูกใช้โดยอาชญากรไซเบอร์ไม่ว่าจะเพื่อสร้างและจัดการบอทหรือเพื่อทำหน้าที่เป็นช่องทางการสนับสนุนลูกค้าสำหรับการดำเนินการของพวกเขา ตัวอย่างหนึ่งเช่น BloodOTPbot ซึ่งเป็นบอท SMS ที่สร้างสายโทรอัตโนมัติที่อ้างเป็นศูนย์บริการลูกค้าธนาคาร

การโจมตี SS7

SS7 (ระบบสัญญาณ 7) เป็นโปรโตคอลโทรคมนาคมที่มีความสำคัญในการเส้นทางการโทร, SMS, และการโรมมิ่ง อย่างไรก็ตาม มีจุดอ่อนที่แฮกเกอร์สามารถใช้สกัดกั้น SMS, รวมถึงรหัสผ่านครั้งเดียว (OTPs), และข้ามการยืนยันสองขั้นตอนได้ (2FA) การโจมตีเหล่านี้แม้จะซับซ้อนแต่เคยถูกใช้ในการโจรกรรมขนาดใหญ่เพื่อขโมยข้อมูลและเงิน แสดงให้เห็นถึงความจำเป็นในการแทนที่ SMS-based OTPs ด้วยตัวเลือกที่ปลอดภัยกว่าเช่นแอพรับรองหรือโทเค็นฮาร์ดแวร์

วิธีหยุดการโจมตีบอท OTP?

การโจมตีบอท OTP กำลังมีประสิทธิภาพและขยายตัวอย่างมาก ค่าเพิ่มขึ้นของบัญชีออนไลน์ รวมถึงบัญชีการเงิน กระเป๋าคริปโตเคอเรนซี่ และโปรไฟล์โซเชียลมีเดีย ทำให้พวกเขาเป็นเป้าหมายที่ให้กำไรสำหรับอาชญากรไซเบอร์ นอกจากนี้ การทำงานอัตโนมัติของการโจมตีผ่านเครื่องมือเช่นบอทที่ใช้ Telegram ทำให้ภัยคุกคามเหล่านี้เข้าถึงได้ง่ายยิ่งขึ้น แม้แต่กับแฮกเกอร์มือสมัครเล่น สุดท้ายผู้ใช้จำนวนมากไว้วางใจในระบบ MFA มากเกินไป มักประเมินค่าต่ำถึงความง่ายดายที่ OTP อาจถูกโจมตีได้

ดังนั้นการปกป้ององค์กรจากบอท OTP ต้องการการเสริมสร้างความปลอดภัยในหลายๆพื้นที่

เสริมความปลอดภัยการรับรองความถูกต้องชั้นแรก

การเข้าถึงบัญชีผู้ใช้ต้องการการข้ามการป้องกันที่หลายชั้น ซึ่งทำให้ชั้นการระบุตัวตนชั้นที่หนึ่งมีความสำคัญ ดังที่กล่าวมาก่อนหน้ารหัสผ่านเพียงอย่างเดียวมีความเปราะบางต่อการโจมตีของบอท OTP อย่างสูง

- ใช้ เข้าสู่ระบบโซเชียล หรือ SSO ขององค์กร: ใช้ผู้ให้บริการยืนยันตัวตนบุคคลที่สามที่ปลอดภัย (IdPs) สำหรับการเข้าถึงหลัก เช่น Google, Microsoft, Apple สำหรับทางเข้าสังคม หรือ Okta, Google Workspace, และ Microsoft Entra ID สำหรับ SSO วิธีการที่ไม่ต้องใช้รหัสผ่านเหล่านี้เสนอทางเลือกที่ปลอดภัยกว่ารหัสผ่านซึ่งโจมตีกันได้ง่าย.

- จัดทำเครื่องมือ CAPTCHA และการค้นหาบอตอัตโนมัติ: ปกป้องระบบของคุณด้วยการใช้โซลูชันการค้นหาบอตเพื่อป้องกันการพยายามเข้าถึงโดยอัตโนมัติ

- เสริมสร้างการจัดการรหัสผ่าน: หากยังคงใช้รหัสผ่าน ให้เสริมสร้าง นโยบายรหัสผ่าน กระตุ้นให้ผู้ใช้ใช้งานตัวจัดการรหัสผ่าน (เช่น Google Password Manager หรือ iCloud Passwords) และต้องปรับปรุงรหัสผ่านเป็นระยะเพื่อเพิ่มประสิทธิภาพในการรักษาความปลอดภัย

ตอบโต้การยืนยันตัวตนหลายปัจจัยอย่างชาญฉลาด

เมื่อเส้นป้องกันแรกถูกละเมิด การยืนยันตัวตนที่สองจะกลายเป็นสิ่งสำคัญ

- เปลี่ยนไปใช้การยืนยันที่ใช้ฮาร์ดแวร์: แทนที่ SMS OTP ด้วยกุญแจการรักษาความปลอดภัย (เช่น YubiKey) หรือ รหัสผ่าน ที่เป็นไปตามมาตรฐาน FIDO2 สิ่งเหล่านี้ต้องการการครอบครองทางกายภาพ ซึ่งสามารถต่อต้านฟิชชิง การสลับ SIM และการโจมตีที่อยู่ระหว่างกลางได้ เสนอชั้นของการรักษาความปลอดภัยที่แข็งแกร่งกว่า

- ปรับใช้ MFA แบบปรับเปลี่ยนได้: MFA แบบปรับเปลี่ยนได้จะวิเคราะห์ปัจจัยเชิงบริบทอย่างต่อเนื่องเช่นตำแหน่งของผู้ใช้ อุปกรณ์ พฤติกรรมเครือข่าย และรูปแบบการเข้าสู่ระบบ ตัวอย่างเช่นหากมีการพยายามเข้าสู่ระบบจากอุปกรณ์ที่ไม่รู้จักหรือสถานที่ที่ผิดปกติ ระบบสามารถขอขั้นตอนเพิ่มเติมโดยอัตโนมัติเช่นการตอบคำถามความปลอดภัย หรือการยืนยันตัวตนผ่านไบโอเมตริก.

การศึกษาเพผู้ใช้

มนุษย์ยังคงเป็นจุดอ่อนที่สุด ดังนั้นการให้ความรู้ถือเป็นสิ่งสำคัญที่สุด.

- ใช้เครื่องหมายการค้าที่ชัดเจนและ URL เพื่อลดความเสี่ยงฟิชชิง.

- ฝึกอบรมผู้ใช้และพนักงานให้รู้จักการพยายามฟิชชิงและแอพที่เป็นอันตราย เตือนผู้ใช้อย่างสม่ำเสมอไม่ให้แชร์ OTP ผ่านสายโทรศัพท์หรือหน้าฟิชชิง ไม่ว่าจะเชื่อถือได้เพียงใดก็ไม่สมควร.

- เมื่อพบพบพฤติกรรมการเข้าถึงที่ผิดปกติ ให้แจ้งให้ผู้ดูแลระบบทราบทันทีหรือตัดขบวนการทิ้งโปรแกรม โดย บันทึกการตรวจสอบ และ เว็บฮุค สามารถช่วยในกระบวนการนี้.

คิดทบทวนการยืนยันด้วยเครื่องมือที่เฉพาะตัว

การดำเนินการระบบจัดการตัวตนในองค์กรเสียค่าใช้จ่ายและใช้ทรัพยากรที่มาก ไปแทนที่นั้นธุรกิจสามารถปกป้องบัญชีผู้ใช้ได้อย่างมีประสิทธิภาพมากขึ้นโดยร่วมมือกับบริการการยืนยันมืออาชีพ.

โซลูชันเช่น Logto เสนอผสมผสานที่มีความยืดหยุ่นและการรักษาความปลอดภัยที่แข็งแกร่ง ด้วยคุณสมบัติที่ปรับเปลี่ยนได้และ ตัวเลือกที่ง่ายต่อการผสาน ช่วยให้องค์กรก้าวนำหน้าภัยคุกคามความปลอดภัยที่เปลี่ยนแปลงเช่นบอท OTP นอกจากนี้ยังเป็นตัวเลือกที่คุ้มค่า สำหรับการขยายความปลอดภัยเมื่อธุรกิจของคุณเติบโต

ค้นพบความสมบูรณ์ของความสามารถของ Logto ซึ่งรวมถึง Logto Cloud และ Logto OSS โดยการเข้าชมเว็บไซต์ Logto: