AI ajan kimlik doğrulama: kullanım senaryoları ve kimlik ihtiyaçları

2025, yapay zekanın yılı olacak. LLM'ler ve ajan deneyimleri geliştikçe, kimlik doğrulama ve yetkilendirme alanında yeni zorluklar ortaya çıkıyor. Bu makale, AI ajan etkileşimlerini keşfederek, önemli güvenlik ve kimlik doğrulama senaryolarını vurguluyor.

2025, yapay zekanın yılı olmaya şekilleniyor. LLM'lerin ve ajan deneyimlerinin hızlı büyümesiyle, sık sık şu sorulara maruz kalıyoruz: Bu yeni dönemi nasıl kucaklayacağız? Ve AI ajan kimlik doğrulama ve yetkilendirme için yeni kullanım senaryoları nelerdir? Bu makalede, tipik ajan deneyimini keşfedecek ve yol boyunca güvenlik ve kimlik doğrulama senaryolarını göstereceğiz.

ChatGPT operatör ajan kimlik doğrulama deneyimi

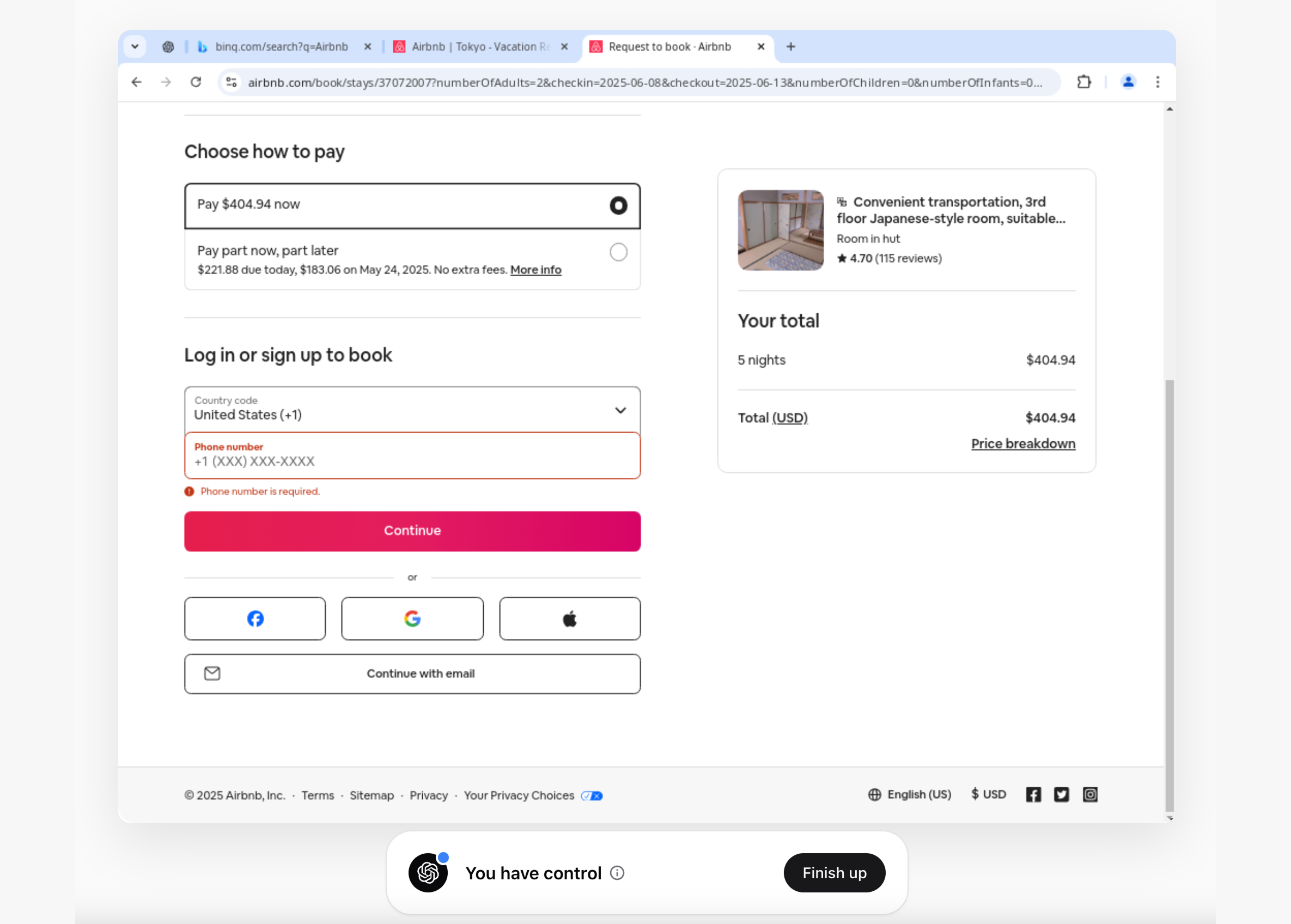

Son zamanlarda ChatGPT Operator satın aldım ve birkaç yaygın iş akışını keşfettim. Bir örnek, Tokyo, Japonya'da bir konaklama rezervasyonu yapmaktı. Operator, prompt'uma uygun bir oda bulmayı son derece kolaylaştırdı.

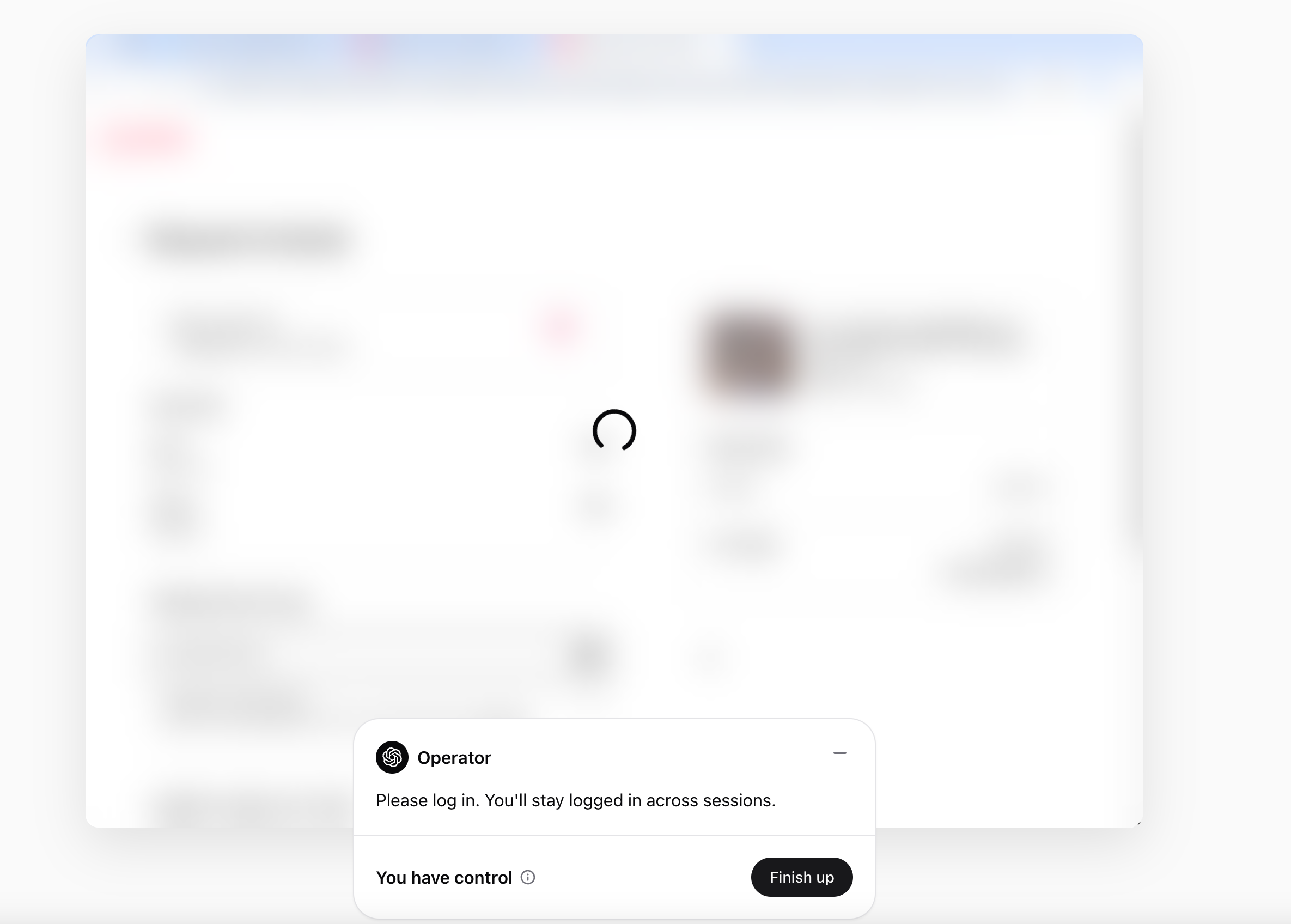

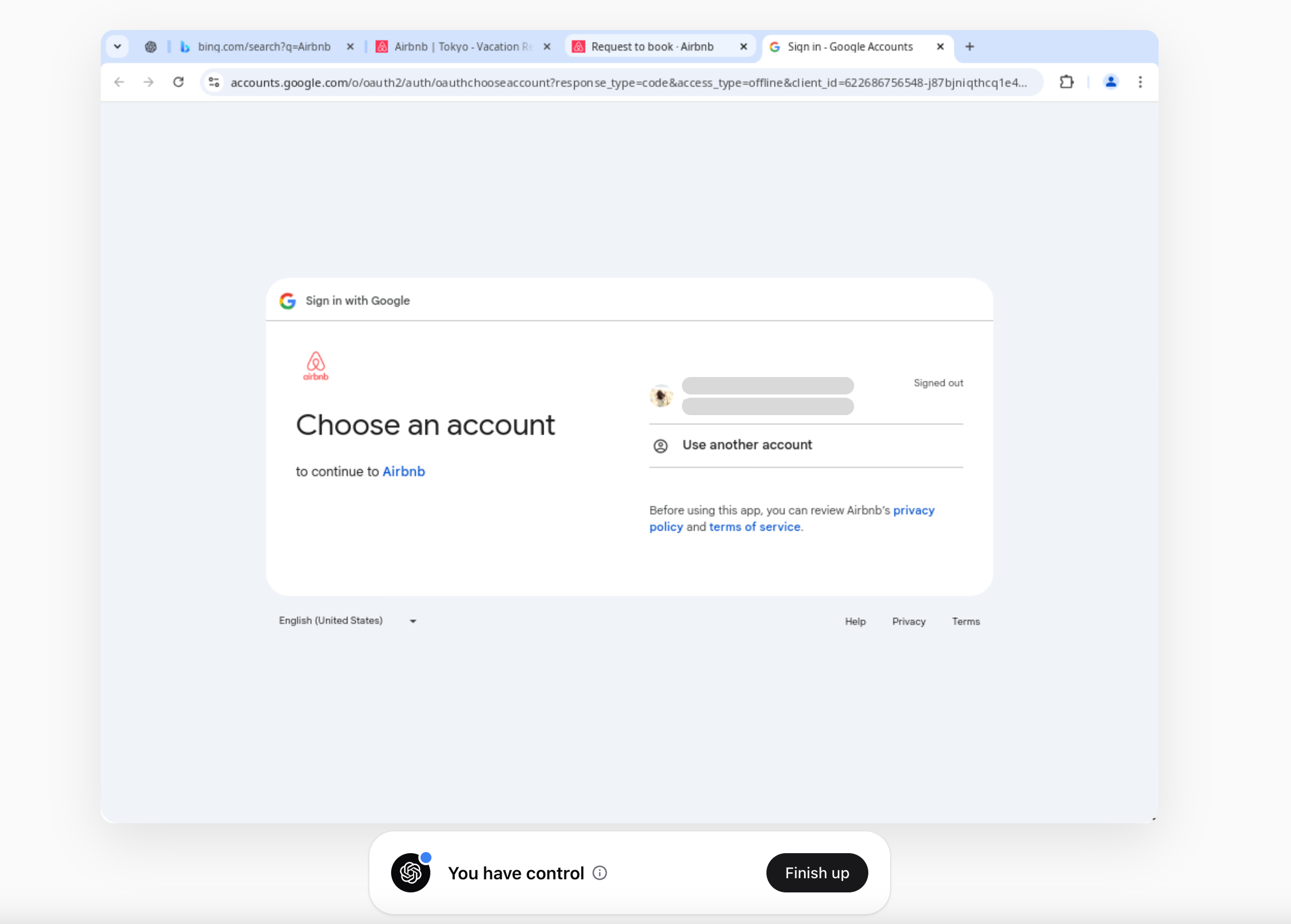

Ödeme sırasında, benden oturum açmamı istedi, ardından kontrolü bana geri verdi.

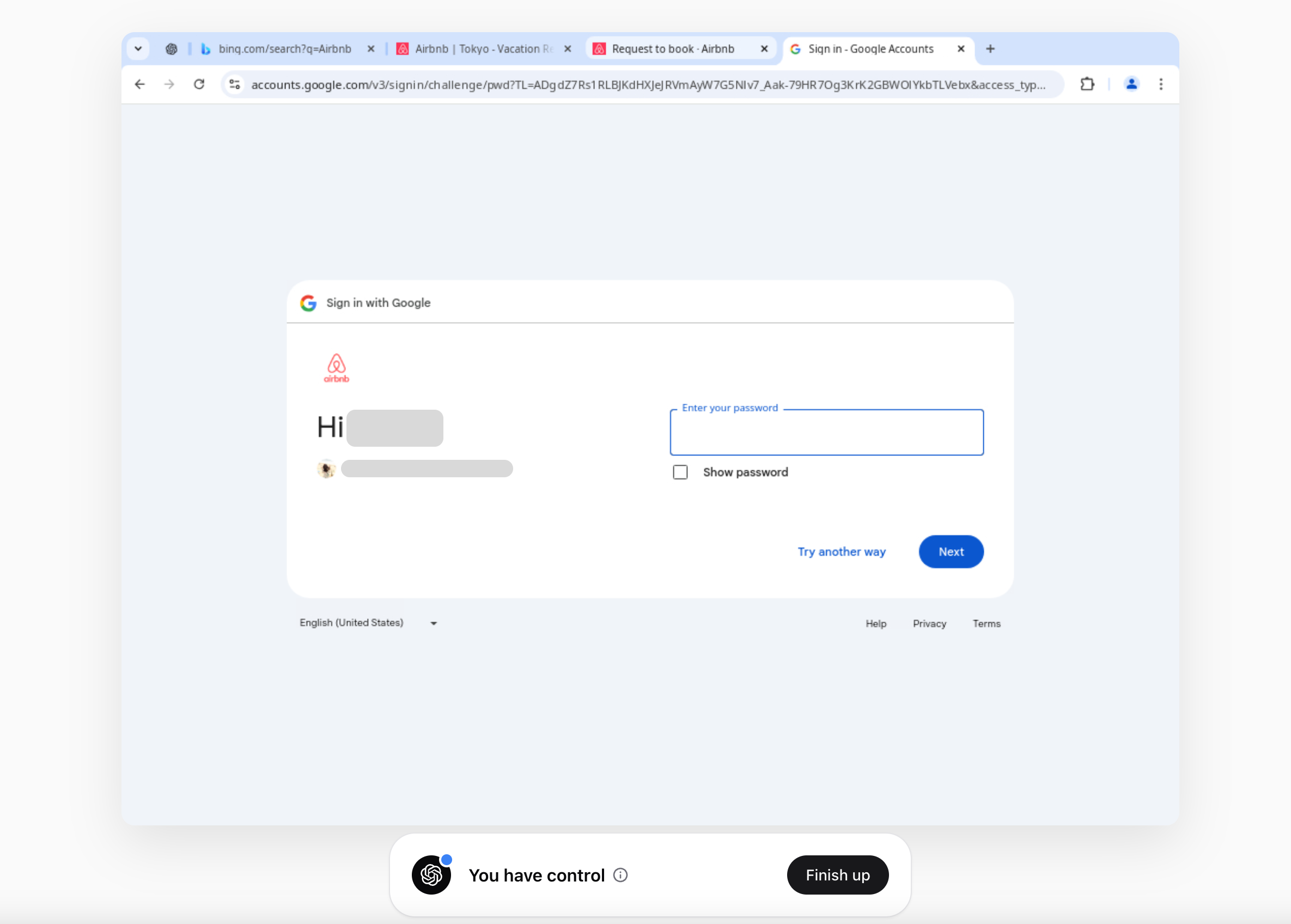

Bu deneyim beni rahatsız etti. Kontrol ben de olmasına ve ajan benim yerime oturum açamamasına rağmen, yine de email ve şifremi Operator'un tarayıcısında girmem gerekti. Bu, eğer Operator aracılığıyla e-posta hesabınıza (veya herhangi bir servise) oturum açarsanız, kimlik bilgilerinizin çerezlerde saklandığı anlamına gelir.

OpenAI'nin Operator'ü, kullanıcı kimlik bilgilerini asla saklamadıklarını ve SOC II gibi uyum standartlarına uyduklarını belirtmektedir. Ancak üçüncü parti ajanlar sizin adınıza harici servislerle etkileşime girdiğinde, güvenlik riskleri önemli ölçüde artar.

Genel olarak, bir ajana doğrudan hesap erişiminizi ve kimlik bilgilerinizi vermek kötü bir fikirdir.

Hala geliştirilecek çok şey var. Bir sonraki bölümde, farklı kimlik doğrulama ve kimlik yönetimi yaklaşımlarına dalış yapacak, bunların artılarını ve eksilerini tartacağız.

Bu X Threads gibi tartışıldı.

Kimlik bilgileri nasıl işlenir ve güvenlik riskleri nelerdir?

AI ajana doğrudan kimlik bilgilerinizi verin

Bu yaklaşımda, AI sizin adınıza düz metin kimlik bilgilerini (örn. email ve şifre) girer. Örneğin, bir AI ajan oturum açma bilgilerinizi isteyebilir ve bunları sizin için girebilir.

Ancak, bu yöntem güvenlik risklerini taşır, çünkü hassas bilgileri ifşa edebilir. Uygulama gerekiyorsa, bir şifre yöneticisi veya gizli yönetim sistemi kullanmak daha güvenlidir. Ayrıca, kimlik bilgilerinin ne kadar süreyle saklandığını sınırlamak, sızıntı riskini en aza indirmeye yardımcı olabilir.

Düz metin kimlik bilgileri yerine, Kişisel Erişim Jetonları (PATs) parola veya etkileşimli oturum açma gerektirmeden erişim sağlamak için daha güvenli bir yol sunar. PATs, CI/CD, scriptler ve kaynaklara programlı olarak erişmesi gereken otomatik uygulamalar için kullanışlıdır. Güvenliği artırmak için, PAT kapsamlarını sınırlamak, sona erme süreleri ayarlamak ve sızıntı ve hesap ele geçirilmesini önlemek amacıyla iptale izin vermek en iyisidir.

OAuth ile kullanıcı yetkilendirmesi

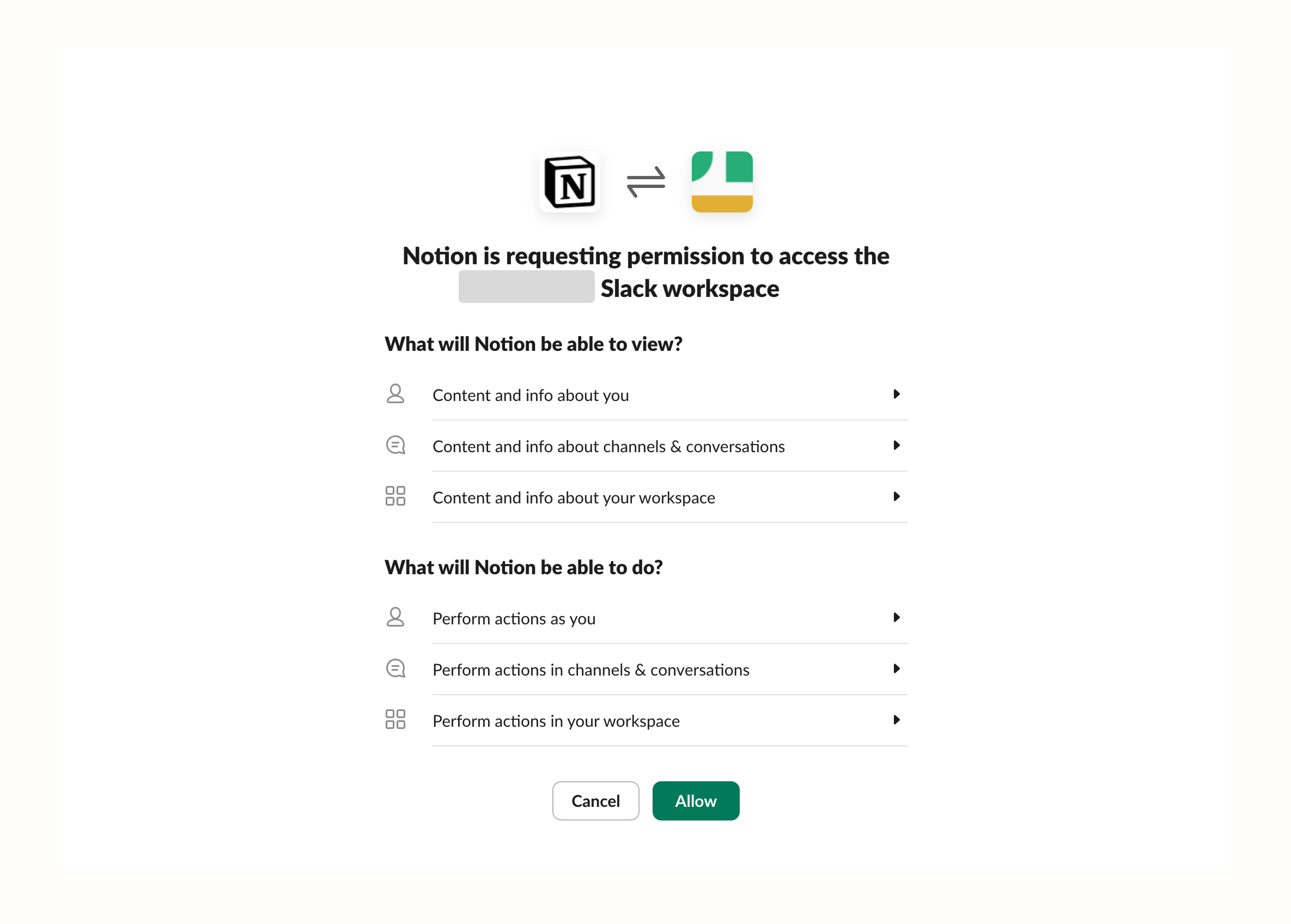

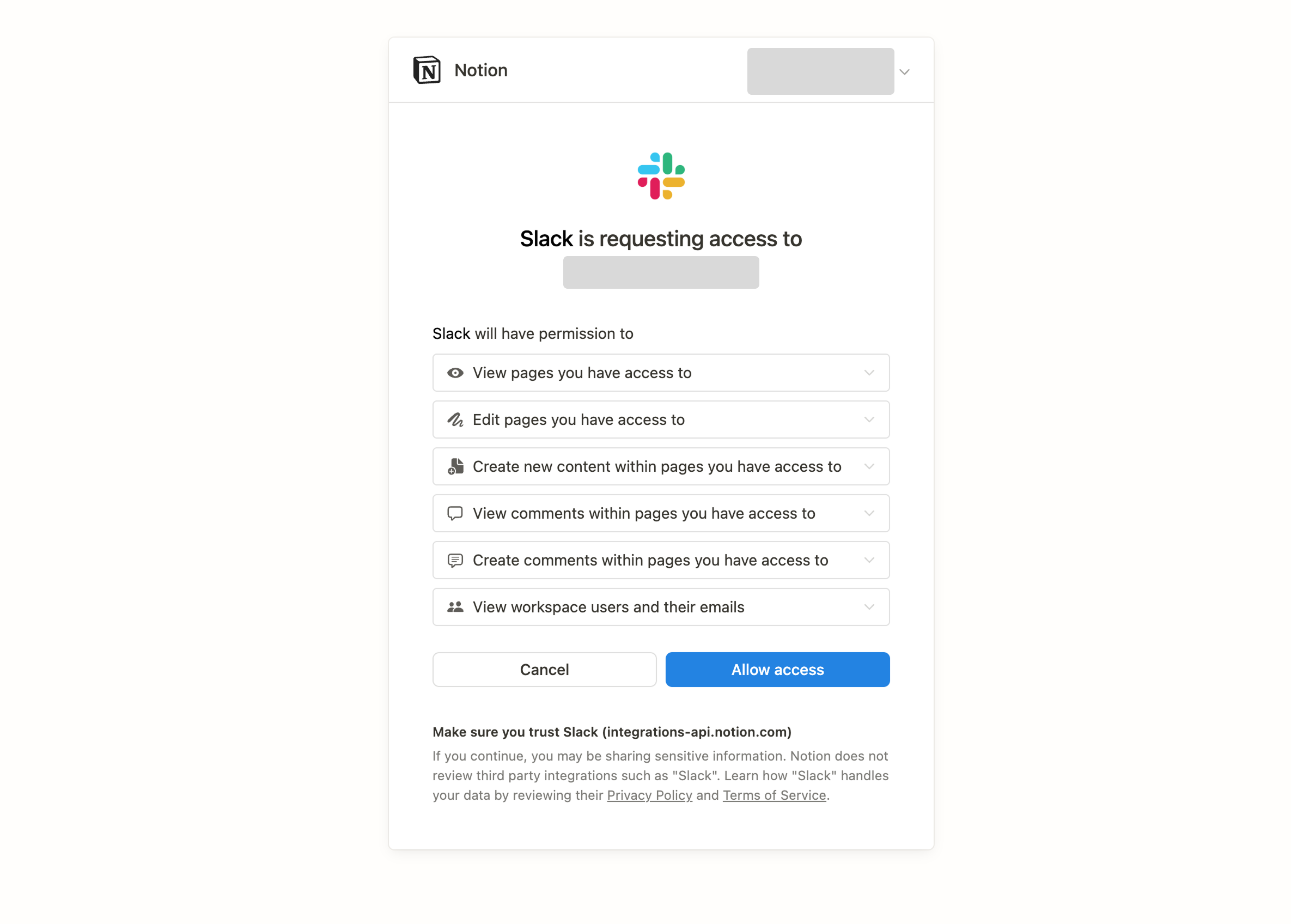

OAuth (Açık Yetkilendirme) web üzerinde yetkilendirme yetkilendirmesi için yaygın olarak kullanılan bir standarttır. Kullanıcılara, giriş bilgilerini paylaşmadan başka bir hizmetteki verilerine sınırlı erişim sağlaması için üçüncü parti bir uygulamaya yetki verme olanağı sağlar.

Özünde, OAuth güvenli erişim yetkilendirmesi sorununu çözer: örneğin, Google şifrenizi vermeden bir seyahat uygulamasına Google Takviminizi okuma izni verebilirsiniz. Bu, kullanıcının veri sağlayıcıyla (örn. Google) kimlik doğrulaması yapması ve ardından üçüncü parti uygulamaya kullanıcıların kimlik bilgilerini ifşa etmeden jetonlar sağlanması yoluyla gerçekleştirilir.

Bu senaryoyu ele almanın daha iyi bir yolu, ChatGPT Operator'e (veya başka herhangi bir ajana) Airbnb üzerinde şifrenizi veya kimlik bilgilerinizi paylaşmadan okuma ve yazma yetkisi vermektir. Operator'ün doğrudan oturum açmasına izin vermek yerine, güvenli bir yetkilendirme süreciyle erişim sağlayabilirsiniz.

Bana göre, OpenAI Operator güveni ve kimlik güvenliğini artırmak istiyorsa, bunu başarmanın birkaç yolu vardır.

-

Giriş sürecini Operator dışına taşıyın: Kullanıcı oturumunu ChatGPT Operator dışında gerçekleştirin. Bu, “[Hizmetle] Oturum Aç” butonuna tıklayıp kendinizi doğrulamak için hizmetin güvenli oturum açma sayfasına yönlendirilmeniz anlamına gelir, sohbet veya ChatGPT operatorünün tamamen dışında olur. Örneğin, eğer bir Airbnb eklentisi olsaydı, kredilerini girmek ve ChatGPT'yi yetkilendirmek için Airbnb'nin web sitesine gönderileceksiniz, ardından eklenti bir jeton alırdı. ChatGPT, şifrenizi hiç görmeden sınırlı erişim sağlayan geçici bir erişim jetonu veya anahtarı alır (örn. “planımı oku”).

-

AI ajanının herhangi bir görev gerçekleştirmesinden önce kullanıcının rıza akışını tamamlatması. Bu yaklaşım, birçok ür�ünün entegrasyonları, pazar yerleri ve bağlantılı hizmetleri nasıl işlediğine benzer.

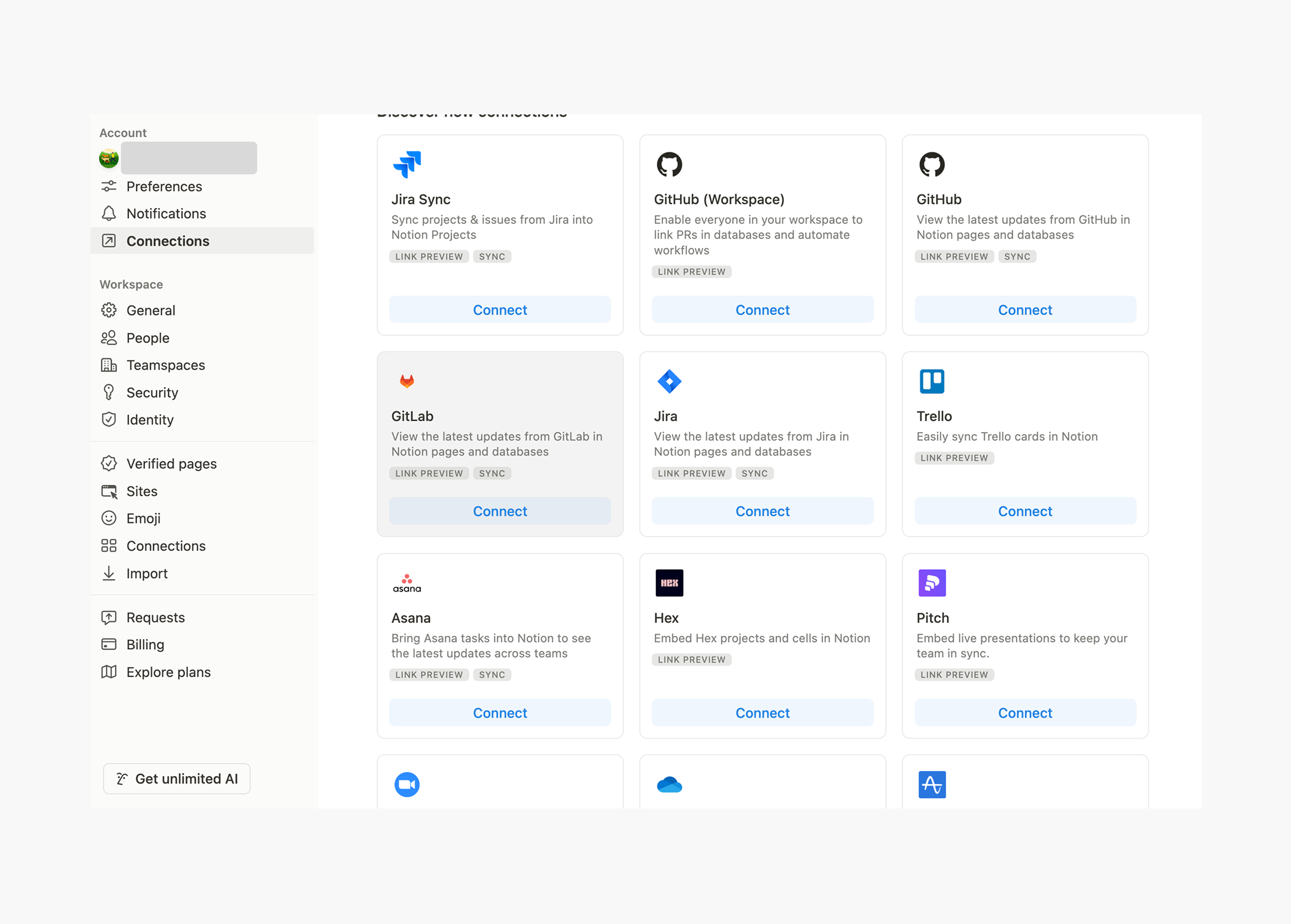

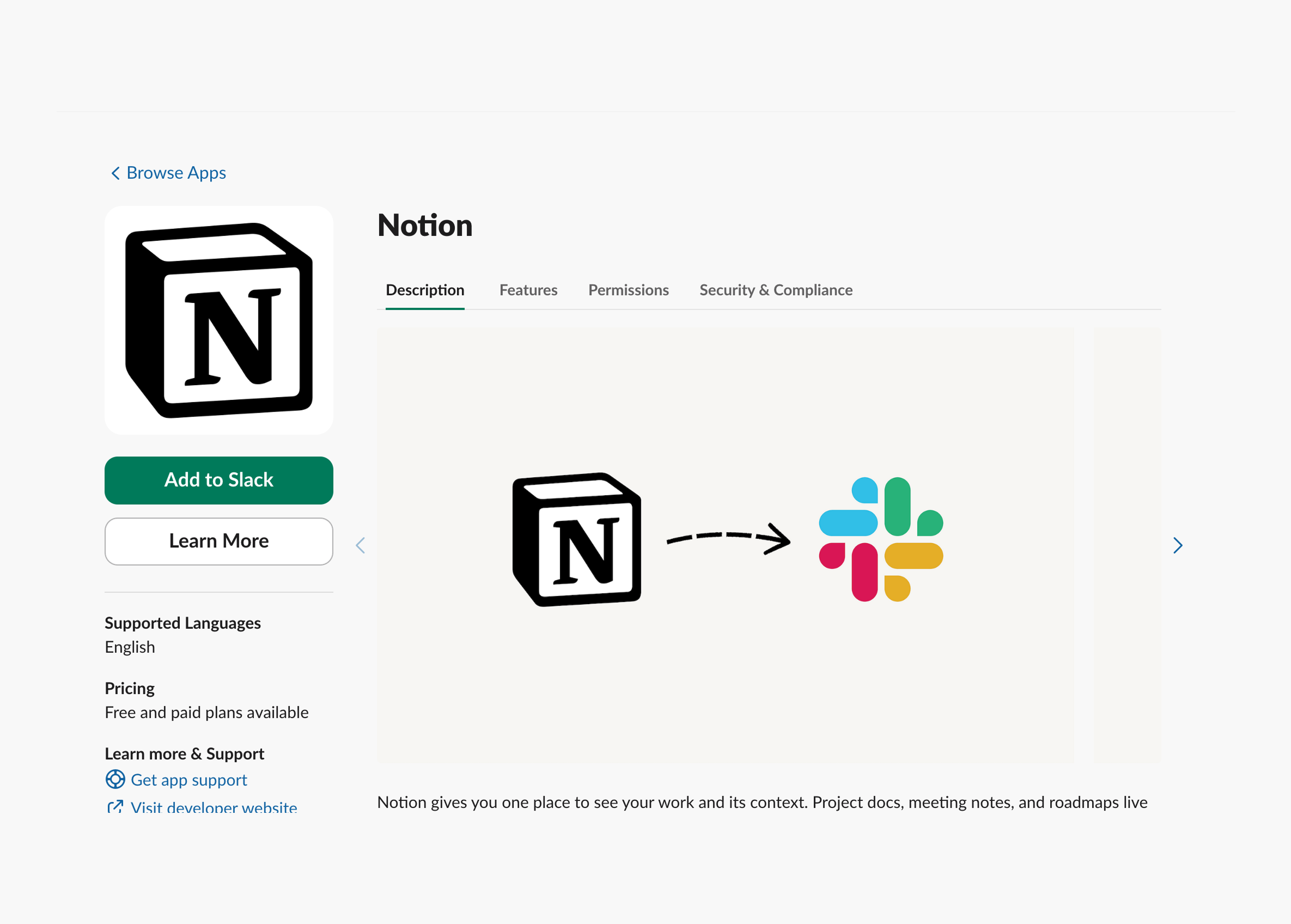

Notion bağlantı sayfaları

Notion bağlantı sayfalarıİşte başka bir örnek, tıpkı bir Slack’in Notion ile pazar yeri entegrasyonu gibi. Slack, Notion’ın belirli çalışma alanına erişim istemektedir, makaleleri okuyabilir ve bunları Slack kanallarınızda sunabilir.

Aynı zamanda, Slack bu süreç sırasında Notion'ın çalışma alanına erişim izni vermek için bir onay sayfası da sağlar.

ChatGPT Operator, OAuth'u entegre ederek, ajanının birçok üçüncü parti hizmete güvenli bir şekilde erişmesini sağlayarak benzer bir yaklaşımı benimsemeli. Bu şekilde, gerekli izinleri alarak görevleri güvenli bir şekilde gerçekleştirmek için erişim jetonları alabilir.

Hassas eylemler için yükseltme kimlik doğrulaması

Bir AI ajanı rutin görevleri bağımsız ve otonom olarak halledebilir, ancak yüksek riskli eylemler için ek doğrulama gereklidir, — para gönderme veya güvenlik ayarlarını değiştirme gibi — kullanıcı kimliğini doğrulamak zorundadır çok faktörlü kimlik doğrulama (MFA) aracılığıyla. Bu, push bildirimleri, tek seferlik şifreler (OTPs) veya biyometrik onayla yapılabilir.

Ancak, sık sık yükseltme kimlik doğrulaması, özellikle çok sık tetiklenirse kullanıcı hüsranına yol açabilir. Bu yüzden ajana özgü deneyimin, bu yeni paradigma boyunca kullanıcı deneyimini de dikkate alması gerekmektedir.

Kullanıcı deneyimini bozmadan güvenliği artırmak için, adaptif kimlik doğrulama ve MFA ek doğrulamanın ne zaman gerekli olduğunu belirlemek için kullanılmalıdır. IP değişiklikleri veya alışılmadık davranışlar gibi risk tabanlı tetikler, gereksiz kimlik doğrulama isteklerini en aza indirmeye yardımcı olur.

Çok ajanlı ekosistemler için birleşik kimlik ve tek oturum açma (SSO)

Çok ajanlı bir kurumsal ekosistemde, AI ajanları genellikle farklı platformlar arasında etkileşime geçmelidir. Kimlik doğrulama akışını basitleştirmek için, kullanıcılar Okta, Azure AD veya Google Workspace gibi bir kimlik sağlayıcı (IdP) aracılığıyla bir kez kimlik doğrulaması yapar. Daha sonra ajanlar, SAML, OpenID Connect (OIDC) kullanarak kimlik doğrulaması yapar ve erişim, Rol Bazlı (RBAC) veya Özellik Bazlı (ABAC) erişim kontrolü aracılığıyla yönetilir.

Bu yaklaşım, kullanıcıların birden fazla kez oturum açmalarını gerektirmeden güvenliği ve uyumu merkezi kimlik yönetimi yoluyla artırır. Aynı zamanda, ajanların tanımlanan izinler kapsamında faaliyet göstermelerini sağlayan dinamik erişim politikalarına olanak tanır.

Kapsam ve izin yönetimi

Operator'ler ve Ajanlar kullanıcılar adına hareket edebildiği için, insanlara yeterli kontrol sağlamak ve AI ajan izinlerini dikkatlice tanımlamak önemlidir. İzlenecek iki anahtar ilke şunlardır:

- Minimal ayrıcalıklar – Yalnızca görev için gerekli izinleri verin.

- Zaman duyarlı erişim – Güvenlik risklerini azaltmak için erişim süresini sınırlayın.

Rol Bazlı Erişim Kontrolü (RBAC), bir ajanın kapsamını belirli görevler için belirli roller atayarak yönetmeye yardımcı olur. Daha ayrıntılı kontrol için, Özellik Bazlı Erişim Kontrolü (ABAC), AI ajanlarının yalnızca ihtiyaç duyduklarında ve gerektiğinde erişim sağlayan dinamik, bağlam farkındalı izin yönetimi sunar.

MCP sunucularını Kimlik ile bağlayın

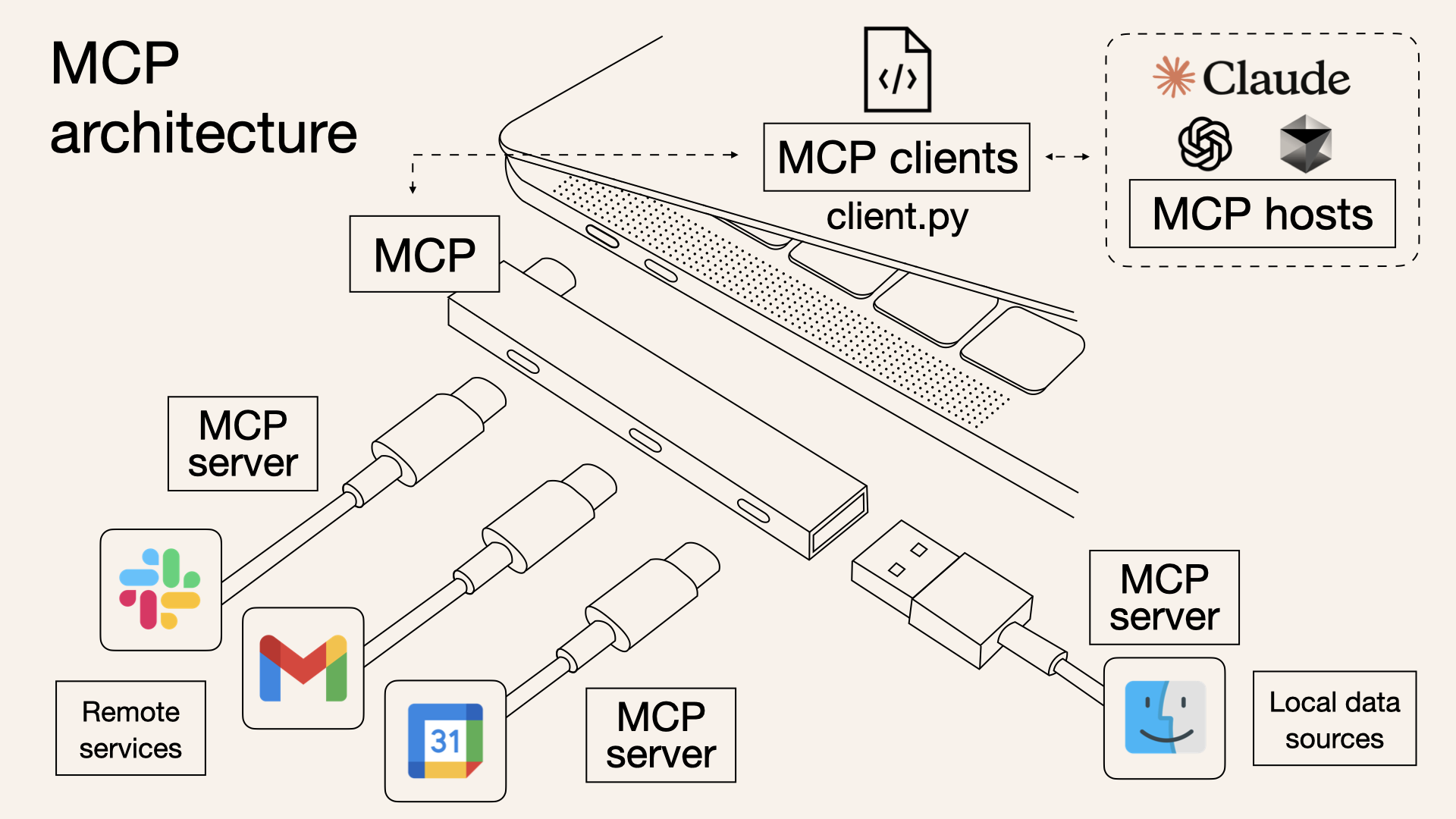

MCP, AI ajanlarını daha fazla bağlamsal bilgi sağlayarak, performanslarını ve kullanıcı deneyimlerini geliştirmek için giderek daha popüler hale gelmiştir.

MCP sunucusunun kimlik doğrulama ile bağlantısı nedir ve neden önemlidir?

Daha önce bir MCP sunucusunun ne olduğunu anlamanıza yardımcı olacak bir makale yazdık.

Bir MCP sunucusu, AI modelleri ve harici veri kaynakları arasında köprü görevi gören Model Bağlam Protokolünün anahtarıdır. Slack, Gmail ve Google Takvimi gibi hizmetlerden gerçek zamanlı sorgular ve veri alma sağlar. Bir MCP sunucusu oluşturarak, bu uzak hizmetleri LLM'lere bağlayabilir, AI destekli uygulamalarınızı daha iyi bağlam ve daha akıllı görev yürütme ile geliştirebilirsiniz.

RAG sistemlerinden farklı olarak, verilerin vektör veritabanlarında indekslenmesini gerektiren bir Retrieval-Augmented Generation sistemi yerine, bir MCP sunucusu verileri önceden indekslemeden doğrudan erişir. Bu, bilgilerin sadece daha hassas ve güncel olması anlamına gelmez, aynı zamanda daha düşük hesaplama yükü ile güvenliği tehlikeye atmadan entegre edilir.

Referans: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Referans: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Bir MCP sunucusu kullanan AI ajanlar için, MCP sunucusu, LLM, ajan ve kullanıcı arasında birçok etkileşim gerçekleşir.

Bugünün AI odaklı dünyasında, ajanların farklı hizmetler arasında birden fazla görevi yönetmesi gereken senaryolarda, birçok MCP sunucusuyla entegre olmaları artan bir talepe dönüşüyor.

Ajan kimlik doğrulama yükseliyor — ürününüz uyum sağlamalı

Harika bir örnek Composio.dev, geliştirici odaklı bir entegrasyon platformu olup, AI ajanlarının ve LLM'lerin harici uygulamalar ve hizmetlerle nasıl bağlantı kurduğunu basitleştirir. Kendilerine “Kullanıcılar Adına Hareket Eden AI Ajanları İçin Kimlik Doğrulama” adı verilen bu platform, aslında AI destekli ürünlere kolayca entegre edilebilecek MCP sunucularının (bağlayıcılar) bir koleksiyonunu sağlar.

Kimlik doğrulama alanında olmasına rağmen, gerçekte daha geniş CIAM (Müşteri Kimlik ve Erişim Yönetimi) alanının sadece küçük bir parçasıdır. Inşa ettikleri şey aslında bir MCP sunucuları (bağlayıcılar) koleksiyonu — kullanışlı, ancak tam CIAM çözümlerinin teşkil ettiği bir bütünün sadece bir bölümü.

Önceki örnekleri temel alarak, Google Drive'ı (uzak hizmetler) bir MCP sunucusu olarak düşünürsek, sadece bir üçüncü taraf entegrasyon olmaktan daha fazlası olur — harici bir veri kaynağı görevi görür. Bu, ajanın bağlamsal bilgiye erişmesine, LLM ile etkileşime girmesine ve potansiyel olarak dosyaları oluşturma, okuma, güncelleme ve silme (CRUD) izinlerini almasına olanak tanır.

Ancak, esas kimlik doğrulama ve yetkilendirme gereklilikleri aynı kalır.

Ajan ürünlerinizin kimlik doğrulamasını ele almak için Logto'yu kullanın

Logto, SaaS ve AI ajan ürünlerini destekleyen çok yönlü bir CIAM çözümü olup, kimlik doğrulama ve yetkilendirmeyi sorunsuz hale getirir. İşte nedenleri:

- AI ajan ürünleri için yönetilen kimlik doğrulama – Logto, OAuth 2.0, SAML, API anahtarları, Kişisel Erişim Jetonları ve JWT'yi destekler, böylece birden fazla MCP sunucusuyla kolayca entegre olmanıza olanak tanır. Açık standart temeli sayesinde, kendi MCP sunucunuzu bile inşa edebilir ve Logto'ya bağlayabilirsiniz.

- Kimlik sağlayıcı (IdP) yetenekleri – Ürününüz kullanıcılar edindikten sonra, Logto bir IdP olarak işlev görebilir, hizmetinizi bir MCP sunucusuna dönüştürerek AI ekosistemine entegre eder.

- Gelişmiş yetkilendirme

- Kullanıcı rolleri yönetimi için rol bazlı erişim kontrolü (RBAC)

- Karmaşık, dinamik erişim kontrolü için özel JWT bazlı ABAC

- Geliştirilmiş güvenlik – Çok faktörlü kimlik doğrulama (MFA) ve yükseltme kimlik doğrulaması gibi özellikler, kritik eylemleri güvence altına alır ve ajan güvenliğini artırır.

Sorularınız mı var? Takımımızla iletişime geçin ve Logto'nun AI ajan deneyiminizi nasıl geliştirebileceğini ve güvenlik ihtiyaçlarınızı nasıl karşılayabileceğini öğrenin.