Manus Bulut Tarayıcısında oturum durumu ve kullanıcı kimlik bilgilerini nasıl yönetiyor

Bu makale, Manus'un bulut tarayıcısında oturum yönetimini, aracı tabanlı kimlik doğrulamanın güvenlik risklerini ve OAuth ile kimlik bilgisi kasaları gibi alternatifleri inceliyor.

Şunu hayal et: yapay zeka aracından bir uçuş rezervasyonu yapmasını, e-postalarını kontrol etmesini veya CRM'ini güncellemesini istedin. Bunu yapabilmek için, çevrimiçi hesaplarına erişmesi gerekir. Ama bunu sürekli senden şifre istemeden nasıl güvenli bir şekilde yapabilir?

Aracılar kullanıcılar adına pek çok görevi yerine getirebilir. Bunun için genellikle web siteleri, veritabanları veya dış API'lar gibi üçüncü taraf servislere erişmeleri gerekir. Bazı durumlarda aracıların bu servislere programatik olarak bağlanmaları mümkün olsa da, birçok görev hâlâ geleneksel oturum açma yöntemlerini ve kullanıcı etkileşimini gerektirir.

Önceki makalede, özellikle tarayıcıların kullanıcı kimlik bilgilerini yönetmesiyle ortaya çıkan, güvenlik açıklarına neden olabilecek riskleri tartıştık. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Daha önce tartıştığımız gibi, bu süreç meşru güvenlik kaygıları doğuruyor olsa da, sunduğu kullanım kolaylığını göz ardı etmek zor. Kullanılabilirlik ile güvenlik arasındaki bu gerilim, konuyu daha derin bir teknik inceleme için ilgi çekici hale getiriyor.

Bu makalede, bazı aracıların benim 'tarayıcı tabanlı oturum açma ve kimlik doğrulama' olarak adlandıracağım bu zorluğu aşmak için neler yaptığını inceleyeceğim.

Manus'un bu konudaki yaklaşımına, hâlâ var olmaya devam eden risklere ve ajan destekli ortamlarda kimlik doğrulamanın gelecekte nasıl şekilleneceğine daha yakından bakacağız.

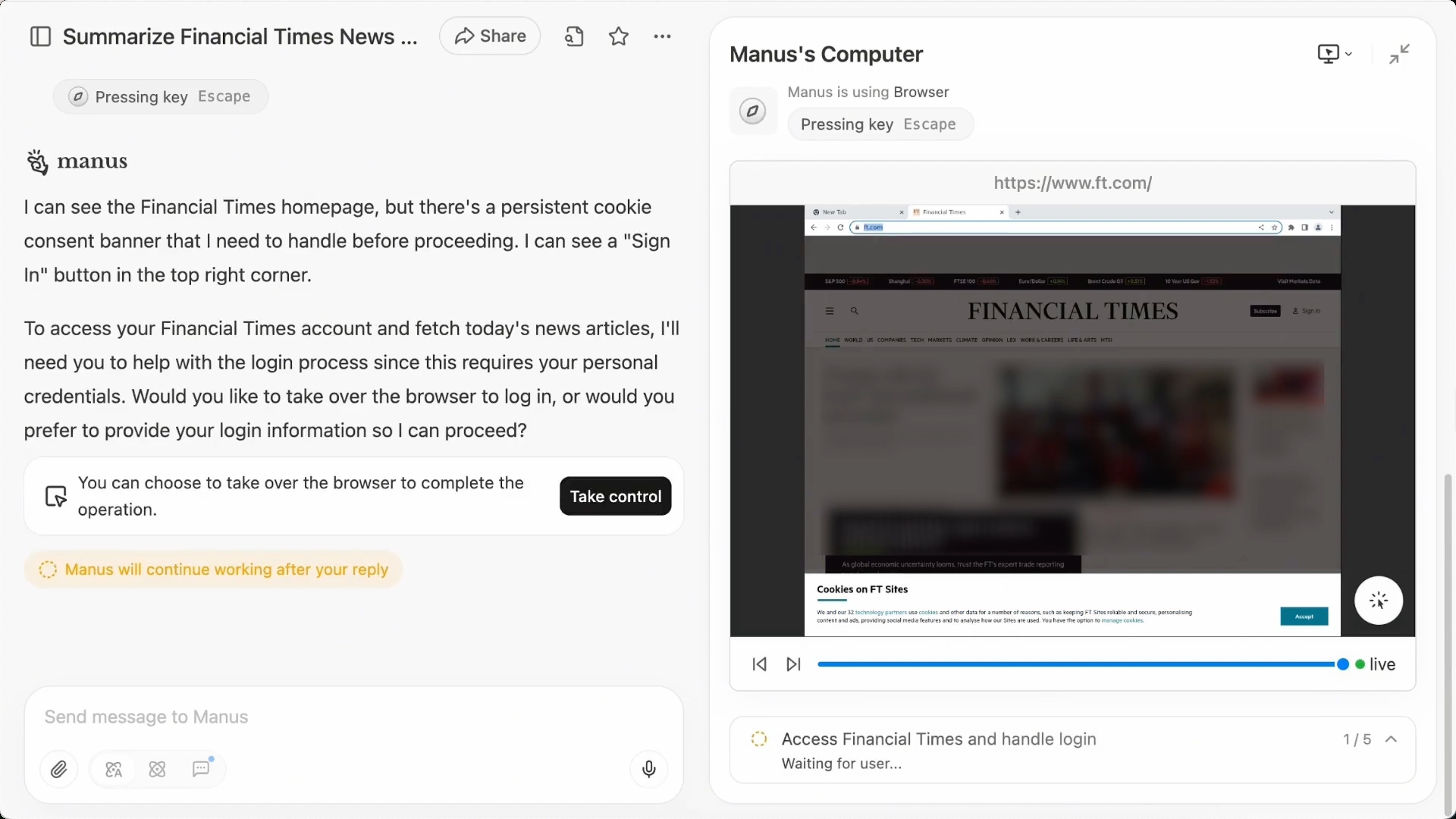

Manus'un yaklaşımı: "Bir kez oturum aç, oturumda kal"

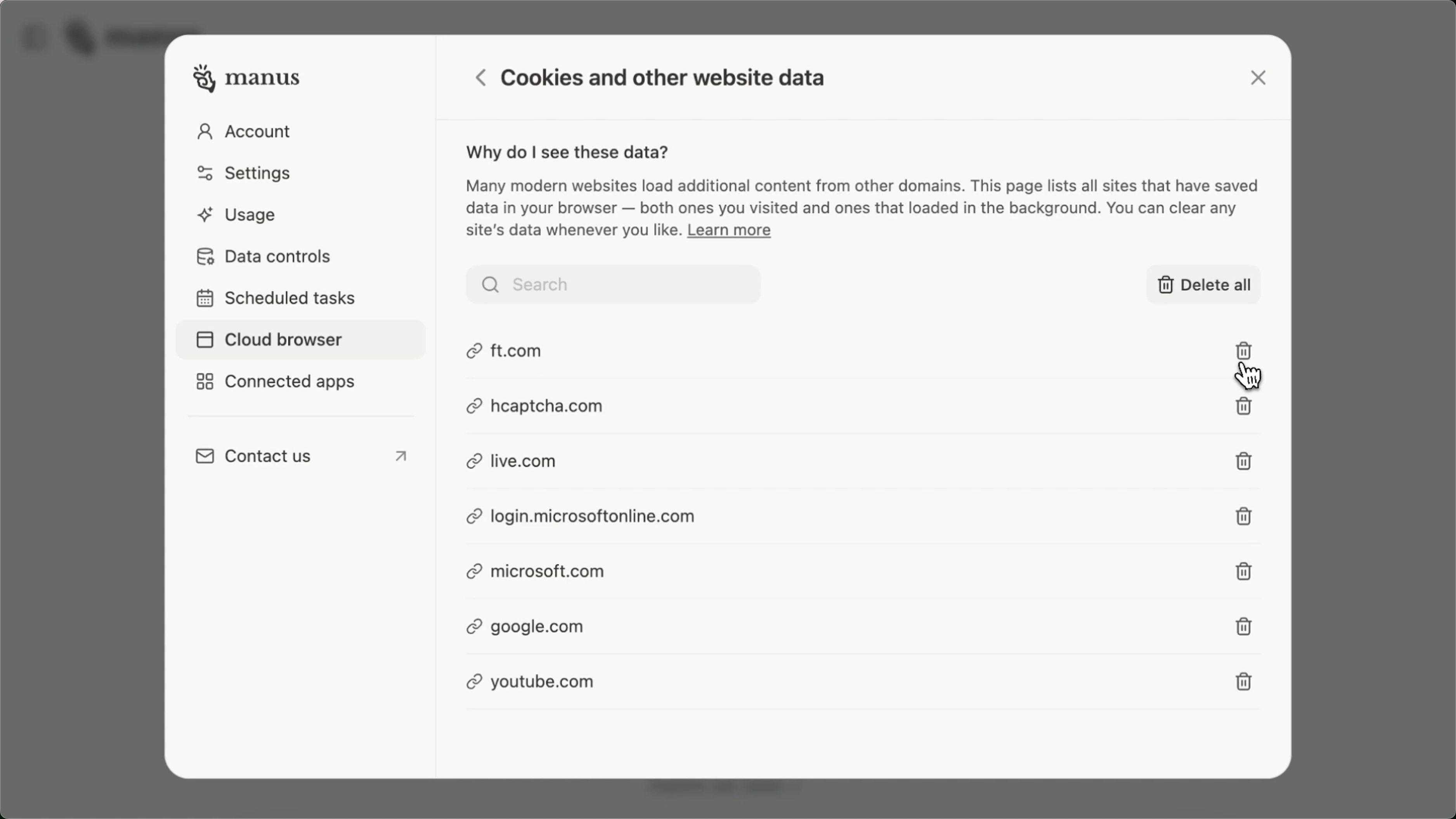

Manus, tamamen bulutta çalışan, uzaktan ve izole bir bilgisayar gibi davranan Bulut Tarayıcı adlı bir özellik tasarladı. Bunu, aracıya özel bir web tarayıcısı gibi düşün ve ana özelliği şu: oturumunu, cihazlar ve görevler arasında bile hatırlayabiliyor.

Nasıl çalıştığı şöyle:

- Bulut Tarayıcı içinde bir siteye manuel olarak giriş yaparsın. Her site başına yalnızca bir kez gereklidir.

- Manus oturum verini yakalar: çerezler, yerel depolama, oturumda kalmanı sağlayan her şey.

- Bu veriler iki kez şifrelenir: önce yerelde, sonra bulutta. Hiçbir şey düz metin olarak saklanmaz.

- Aracının tekrar o siteye girmesi gerektiğinde, Manus oturumu otomatik olarak yeni bir sandığa enjekte eder. Web sitesi hâlâ oturumda olduğunu düşünür.

- Cihazlar arasında senkronize olabilirsin ve oturum verisini istediğin zaman ayarlardan temizleyebilirsin.

Bu, aracına istediği yerde çalışan ancak sadece kendi kilitli odasında geçerli olan güvenli bir geçiş kartı vermeye benzer.

Yerel tarayıcılar (ör. Chrome) ve ajan destekli bulut tarayıcılar

Şunu sorabilirsin: "Bu Chrome kullanmak gibi değil mi? Neden ajan destekli bulut tarayıcı daha riskli görünüyor?" Şimdi bu farkı açıklayalım.

- Kimlik bilgilerini Chrome'a vermenin neden genelde güvenli olduğu

- Neden bir ajan destekli tarayıcıya vermenin riskli olabileceği

- Her bağlamda "birinci taraf" ve "üçüncü taraf" olarak kimin sayıldığı

Temel farklar: Yerel tarayıcı vs. Ajan bulut tarayıcı

| Özellik | Yerel tarayıcı (ör. Chrome) | Tipik ajan bulut tarayıcı |

|---|---|---|

| Konum | Kişisel cihazında çalışır | Bulutta uzaktan çalışır |

| Kontrol | Tamamen kontrolünde | Kod ya da yapay zeka aracısı kontrolünde |

| UI geri bildirimi | Doğrudan etkileşim (görsel form alanları, otomatik doldurma uyarıları) | Kullanıcıya açık bir arayüzle kontrol edilir, ancak pek çok etkileşim hâlâ ajan tarafından sessizce programatik olarak yapılır. |

| Depolama | Kimlik bilgileri OS seviyesi şifreleme ile güvenli şekilde depolanır (ör. macOS Keychain) | Kimlik bilgileri veya çerezler hafızada veya loglarda tutulabilir, bu da maruziyet riskini artırır. |

| Güvenlik sınırı | İşletim sistemin + tarayıcı sandığı ile korunur | Özel izolasyon gerekir; ajan yanlış çalışırsa veya veri sızdırırsa savunmasızdır |

| Güven modeli | Chrome'a güveniriz çünkü seninle çalışır ve insan kullanımı için tasarlanmıştır | Ajan geliştiricilerine güveniriz, ki onlar her zaman sıkı güvenlik uygulayacak diye bir şey yoktur |

Neden Chrome'a kullanıcı adını ve şifreni vermek daha güvenlidir

-

Operatör sensin Chrome birinci taraf bir arayüzdür, kontrol sende, ne yaptığını görebilirsin ve bilgisayar ortamına aittir. Şifrelerini kasıtlı olarak girersin ve tarayıcı görsel, denetlenebilir uyarılar sunar.

-

Sıkı entegre güvenlik Chrome gibi tarayıcılar şifreleri, işletim sisteminin güvenli saklamasını kullanarak tutar. Genellikle biyometrik doğrulama veya cihaz oturumu şarttır. Otomatik doldurma sadece beklenen bağlamda çalışır (ör. aynı alan adında).

-

Asgari delege etme Şifreni Chrome'a kalıcı olarak "vermiş" olmazsın; sadece yazdığını senin açık izninle hatırlar. Aktör sensin, üçüncü taraf değil.

Neden ajan bulut tarayıcılar risk taşır

-

Senin adına ama gözünün önünde değil çalışır Bulut tarayıcılar genellikle otomatik olarak kontrol edilir. Kimlik bilgilerini verdiğinde, uygulama senin yerine oturum açar ve çoğu zaman herhangi bir UI veya doğrudan geri bildirim olmadan. Bu ise görünürlük ve hesap verebilirlik açığı doğurur.

-

Depolama riskleri Kimlik bilgilerini düz metin olarak bir aracıya iletirsen, bunlar loglanabilir, önbelleğe alınabilir veya bellekte saklanabilir. Sıkı erişim kontrolü olmadan bu, risk oluşturur.

-

Belirsiz güvenlik sınırı Ajan hizmet sağlayıcısına güvenebilirsin ama Chrome'daki gibi OS seviyesi veya fiziksel koruman yoktur. Sunucu tehlikeye girerse veya ajan zayıf kodlanmışsa, kimlik bilgilerin sızabilir.

Birinci taraf vs. Üçüncü taraf

Birinci Taraf ile Üçüncü Taraf kavramını ve neden Chrome'un birinci taraf, ajanik bir bulut tarayıcının ise üçüncü taraf sayıldığını açıklayalım.

| Rol | Chrome | Ajan Bulut Tarayıcı |

|---|---|---|

| Sen (Kullanıcı) | Birinci taraf operatör | Kimlik bilgisi sahibi |

| Tarayıcı/Uygulama | Birinci taraf arayüz (doğrudan etkileşim) | Senin adına işleten üçüncü taraf delege |

| Kimlik bilgisi yöneticisi | OS + Chrome (sıkı birleşik, yerel güven zinciri) | Harici ajan hizmeti (daha gevşek güven sınırları) |

| Depolama | OS korumasıyla yerel saklama | Bulut sunucularında veya arka uç altyapısında uzaktan saklama |

Chrome'a şifreni vermek güvenli hissettirir çünkü sen girersin, senin kontrolünde olan bir uygulamaya, senin işletim sisteminin sunduğu katmanlarla. Google ayrıca şifreni kendi sunucularında saklamaz.

Ancak Manus şöyle açıklıyor:

Giriş bilgilerinizi şifreli dosyalar halinde kaydedip, güvenli bir şekilde depolama sunucularımıza yüklüyoruz. Bu bilgi şunları içerir:

- Çerezler

- Yerel Depolama

Bu, giriş bilgilerinin Manus'un sunucularında saklandığı anlamına gelir. Bir kullanıcı olarak ajanın geliştiricilerine güvenmek zorundasın; bu ise standart güvenlik en iyi uygulamaları ile tamamen örtüşmeyebilir.

Kimlik bilgilerini bir ajan kontrolündeki bulut tarayıcıya vermek bir çeşit yetki devridir. Tarayıcıyı elle kendin kullansan bile, giriş yapılan hizmet için hâlâ bir üçüncü taraf olarak kabul edilir. Başkasının altyapısına, güvenlik politikalarına ve etik standartlarına bağımlı olursun ki bu da güven ve emniyet riskleri anlamına gelir.

Bu gibi durumlarda, güvenlik yalnızca marka ya da şirket sözlerine değil, programlı protokollerle sağlanmalıdır.

Manus'un doğru yaptıkları (ve yanlış gidebilecekler)

İyi olanlar:

- Gerçekten kesintisiz oturumlar: Her seferinde ve farklı cihazda bile tekrar giriş yapmana gerek yok.

- Kullanıcı odaklı güvenlik: Her şey uçtan uca şifreli; neyin depolandığı tamamen senin kontrolünde.

- Şeffaf ve etik: Manus, giriş bilgilerini eğitim veya analiz amacıyla kullanmaz.

Hâlâ dikkat isteyenler:

- Tekrar saldırıları: Eğer birisi oturum dosyanı çalarsa, seni taklit edebilir.

- Parmak izi uyumsuzlukları: Bazı web siteleri girişleri cihaza bağlamak için ileri düzey parmak izi teknikleri kullanır; bu da sandboxlarda tekrar girişlerin bozulmasına sebep olabilir.

- CAPTCHA aşılamaz: Güçlü güvenlikli bazı üçüncü taraf sitelerde CAPTCHA çıkarsa, Bulut Tarayıcı kullanıcı aksiyonları bot olarak işaretlenebilir ve doğrulama başarısız olur.

- Veri uyumluluğu: Oturumlar cihazlar veya ülkeler arasında geçerse, gizlilik veya regülasyon sorunları çıkabilir.

- Sisteme güven: Veriyi koruyan şifreleme anahtarları sağlam ve iyi korunmuş olmalı.

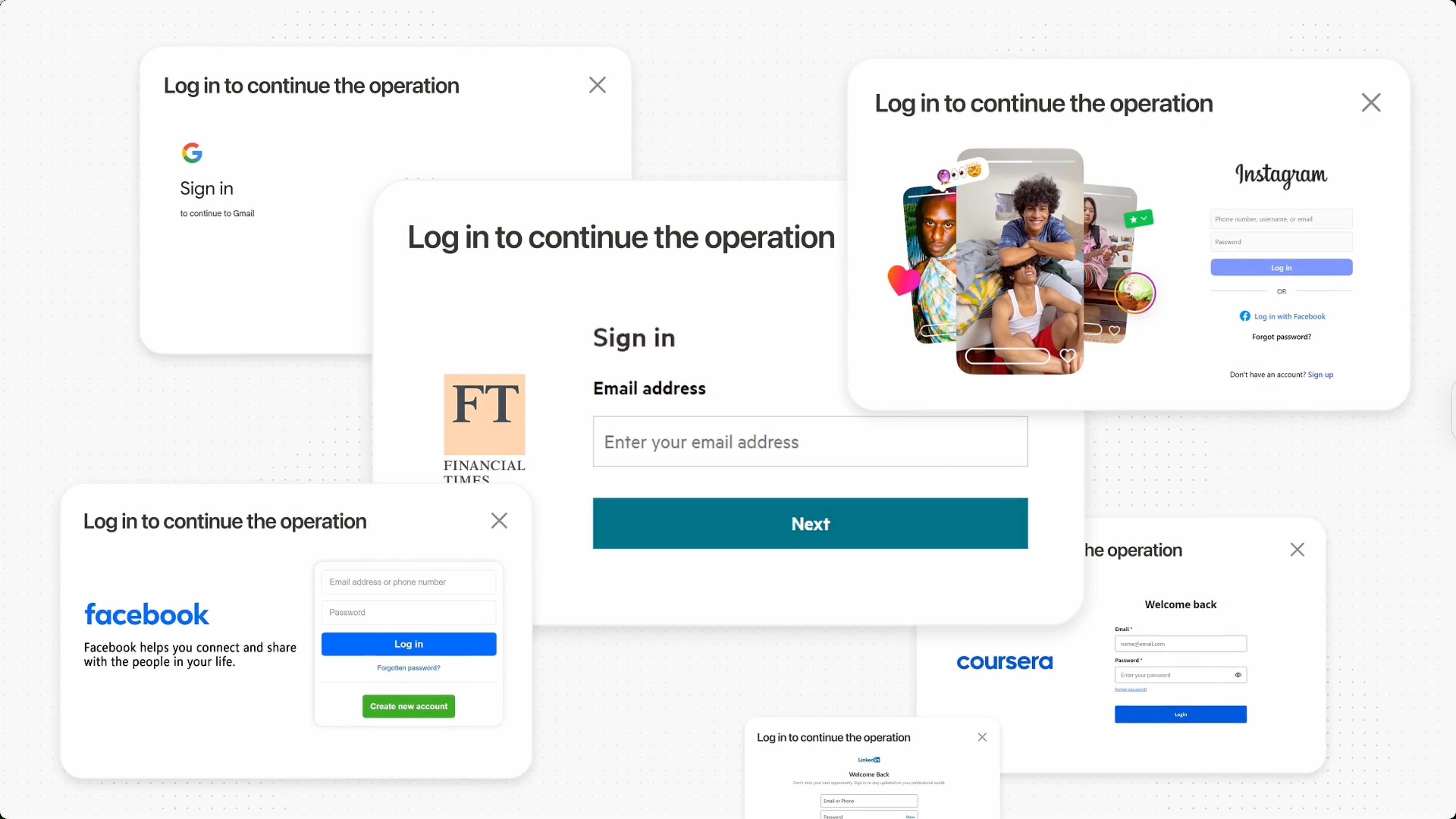

Diğer ajanların oturum açma yöntemleri

Manus akıllı bir yaklaşım sunuyor ama tek çözüm bu değil. Diğer yaygın aracı oturum açma yöntemlerini şöyle kısaca inceleyelim:

Kimlik bilgilerini yazmak

Ajanın, tıpkı bir insan gibi kullanıcı adını ve şifreni yazması en basit yoldur. Uygulamak kolaydır ama çok güvensizdir; zira kimlik bilgileri sızarsa hesabına isteyen herkes erişebilir. Bu riskler yüzünden çoğu geliştirici bu yöntemi hiç kullanmaz.

Bu yöntem uygulanırsa, genellikle vaults (kasalar) ya da gizli yönetim araçları ile çerezler/kimlik bilgileri daha güvenli saklanır ve ek koruma katmanı sağlanır.

OAuth belirteçleri

Delege erişimin altın standardı. Bir OAuth akışıyla ajanı yetkilendirirsin ve ajan sınırlı, geri alınabilir izinlere sahip bir belirteç alır. Güvenlidir, ince ayar yapılabilir, kolayca iptal edilebilir ama sadece web sitesi OAuth destekliyorsa çalışır.

Diğer programatik yöntemler (ör. API anahtarları)

Bazı hizmetler, programatik kullanım için API anahtarları veya başka erişim bilgileri sunar. Bunlar şifre yazmaktan güvenli olabilir ama genellikle geniş yetkiler içerir ve anahtar yönetimi dikkat ister.

Her yöntem, kullanılabilirlik ve güvenlik arasında bir denge kurar. Manus'un oturum tekrar oynatma yöntemi çoğu kez OAuth'tan daha esnek ama doğası gereği daha az güvenli bir yerdedir.

İdeal olarak, bu tarayıcı tabanlı senaryoda Manus, belirli web siteleriyle (ör. desteklenenlerin numaralı listesi) önceden entegre olabilirdi. Kullanıcılar önceden onay verir, ajan da kimlik bilgisini saklamak veya oturumu tekrarlamak yerine OAuth belirteçleriyle güvenli çalışırdı.

İşin nereye gittiği: Ajanlar yetkili profesyoneller gibi olacak

Ajanlar daha yetenekli hale geldikçe, artık insan gibi davranmadan, daha gelişmiş kimlik doğrulama yöntemlerine ihtiyaçları olacak.

Şu yöne gidiyoruz:

- API merkezli erişim: Butonlara tıklamak yerine, ajanlar jetonlu güvenli API çağıracak.

- Kısa ömürlü, çok dar kapsamlı izinler: Artık ''tanrı modu'' jetonlar yok; sadece gereken erişim, yeteri kadar kısa süreyle.

- Donanım tabanlı güvenlik: Oturum verisi yazılım kasasında değil, güvenli donanım alanlarında tutulacak.

- Kullanıcıya ait kimlik kasaları: Tokenlar, anahtarlar ve oturumlar için kendi güvenli dijital cüzdanını yöneteceksin ve sadece güvendiğin ajanlarla paylaşacaksın.

Kısaca: ajanlar, ''yardımcı bot''luktan ''yetkili operatör''lüğe geçecek ve buna uygun kimlik bilgileri taşıyacak.

Vault nedir ve neden önemlidir?

Tüm bu süreç gözünü korkuttuysa... Tarayıcı tabanlı otomasyon arttıkça, güvenlik, kimlik yönetimi ve oturum yönetimini güvenli ve şeffaf biçimde sağlayan profesyonel bir yardımcı aracın şart olduğunu düşünüyorum.

İşte bu yüzden Vault ya da Şifreleme Anahtar Yönetimi (EKM) gibi çözümler önemlidir.

Vault bir gizli yönetimi çözümüdür ve ekiplere şunları sağlar:

- Token, API anahtarı ve diğer kimlik bilgilerini güvenle depolamak

- Talep edildiğinde kısa ömürlü, dinamik kimlik bilgileri üretmek

- Kim hangi veriye erişebilir tam kontrol ve log kaydı sağlamak

- Sırları otomatik döndürmek ve anında erişimi geri almak

- CI/CD boru hatları ve bulut uygulamalarıyla entegre çalışmak

Ajan destekli bir dünyada, Vault kimlik güvenliğinin ''beyni'' olur. Ajanların Vault'tan erişim istemesi sağlanır ve şifreler asla ajanlar tarafından saklanmaz. Bir şey sızarsa, token hemen süresi dolacağı için asıl anahtarların güvende kalır.

Son düşünceler

Manus, cihazlar arası güvenli oturum oynatımı sağlayan ve tamamen kullanıcı kontrolünde bir oturum açma yaklaşımıyla yol gösteriyor. Önemli bir adım ama oturum süreçlerinin hassas olduğu unutulmamalı. Tekrar oynatma saldırıları, sandbox tuhaflıkları ve anahtar yönetimi büyük önem taşıyor.

Gelecek açık: ajanlar daha çok işimizi yapacak ama bunu güvenli hale getirmek için kimlik bilgileri gerekecek. Vault gibi araçlar sadece sır yönetiminde değil, aynı zamanda güveni sağlamakta da kritik rol oynayacak.

Yapay zekanın dijital hayatının anahtarlarını aldığı durumda şu soruları bilmek isteyeceksin: anahtarları kim verdi, ne kadar geçerli ve hangi kapıyı açıyor?

Logto, üçüncü taraf API anahtarlarını güvenli saklamak için Vault'u sunuyor, böylece ajanların Google gibi sosyal hesaplara veya uzak MCP sunucularına güvenli erişimi mümkün oluyor. Gelecekte, kullanıcı kimlik bilgileri, anahtarlar ve diğer gizli veriler dahil olmak üzere daha geniş hassas veri türlerini desteklemeyi planlıyoruz.

Aynı zamanda, Logto eksiksiz bir kimlik doğrulama, yetkilendirme ve kimlik yönetimi platformudur. Sıfırdan bir yapay zeka aracı inşa ediyorsan, Logto, ajan ortamlarında kimlik yönetimi için, güvenlik ve esneklik ile gereken altyapıyı sunan, AI geliştiricilerine özel olarak üretilmiştir.