Tek tıkla MFA entegrasyonu: Yazılım OTP, Geçiş Anahtarı ve yedek kod

Tek tıkla oturum açma deneyiminize MFA'yı nasıl entegre edeceğinizi öğrenin.

Dijital dünyada, kullanıcı hesaplarının güvenliği en önemlisidir. Çok faktörlü kimlik doğrulamanın (MFA), özellikle sinir bozucu parola ihlalleri olmak üzere hesap saldırılarını %99.9 oranında engellediğini biliyor muydunuz? Kimlik doğrulama sisteminizin güvenliğini artırmak için son derece maliyet etkin bir yöntemdir.

Logto'nun merakla beklenen MFA özelliğinin artık kullanılabilir olduğunu ve Product Hunt üzerinde başlatıldığını duyurmaktan heyecan duyuyoruz. Desteğinizi ve geri bildirimlerinizi bekliyoruz!

Hızlı kılavuz videomuzu buradan izleyin:

Yapılandırma adımları

MFA'yı Logto ile yapılandırmak basit ve etkilidir. Ürününüzün kimlik doğrulamasına ekstra bir savunma katmanı eklemek için sadece üç basit adım. İşte nasıl yapılacağı:

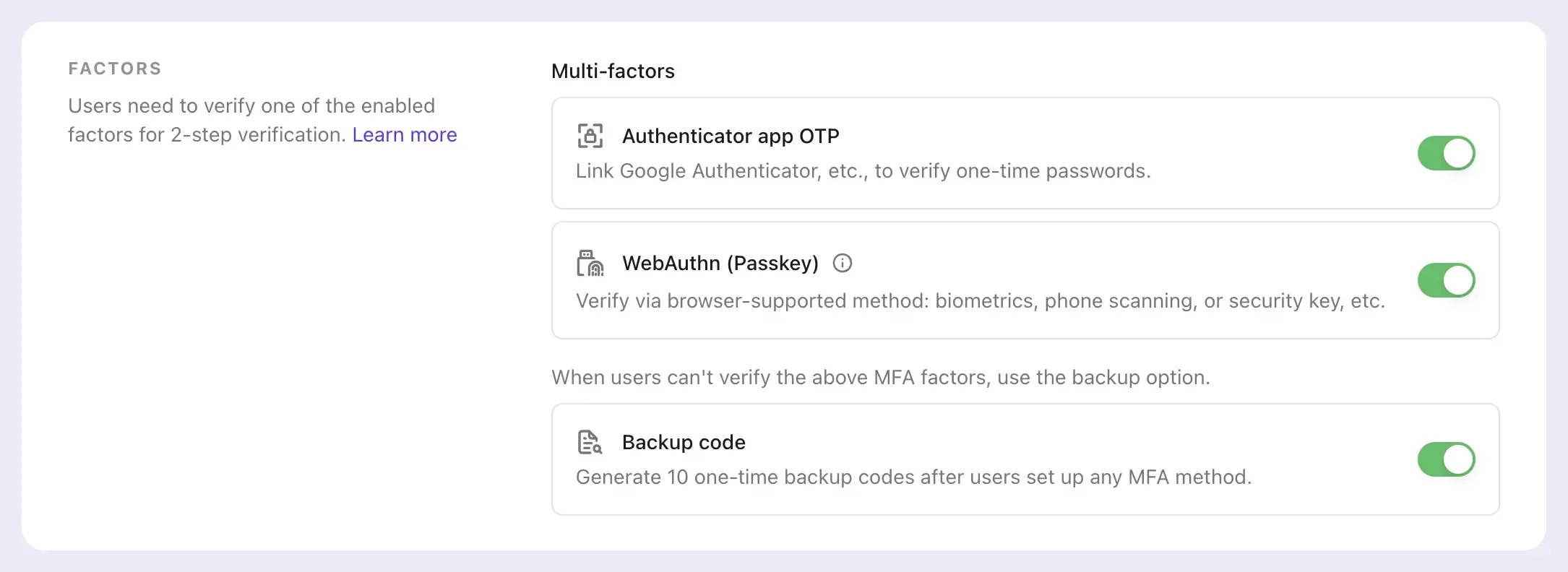

Adım 1: Kimlik doğrulama faktörünüzü seçinAuthenticator uygulaması veya WebAuthn arasında seçim yapın ya da neden her ikisini de ana yöntem olarak kullanmayasınız?

- Authenticator uygulaması OTP, diğer adıyla yazılım güvenlik anahtarı, favori bir tercihtir.

- WebAuthn, biyometri ve donanım güvenlik anahtarları için Geçiş Anahtarlarını destekler - farklı cihazlarla yüksek güvenlik ve uyumluluğu nedeniyle ilgi çekmektedir.

Yedek bir yöntem kurmayı unutmayın.

- Otomatik olarak oluşturulan bu 10, tek seferlik yedek kod, ana yönteminizi kullanamadığınız zamanlar için hayat kurtarıcı olabilir.

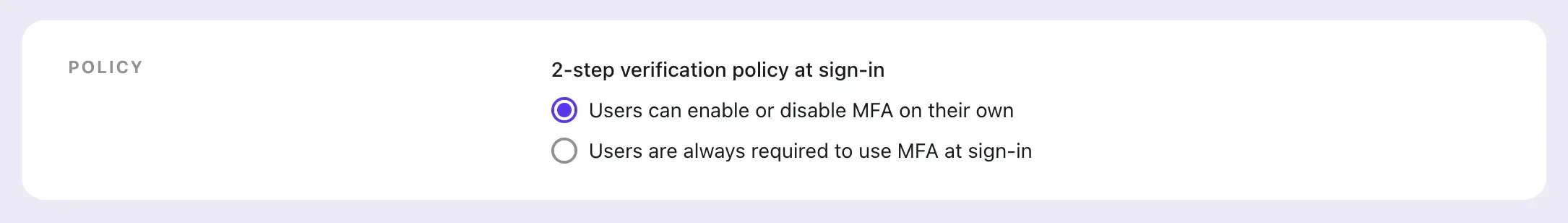

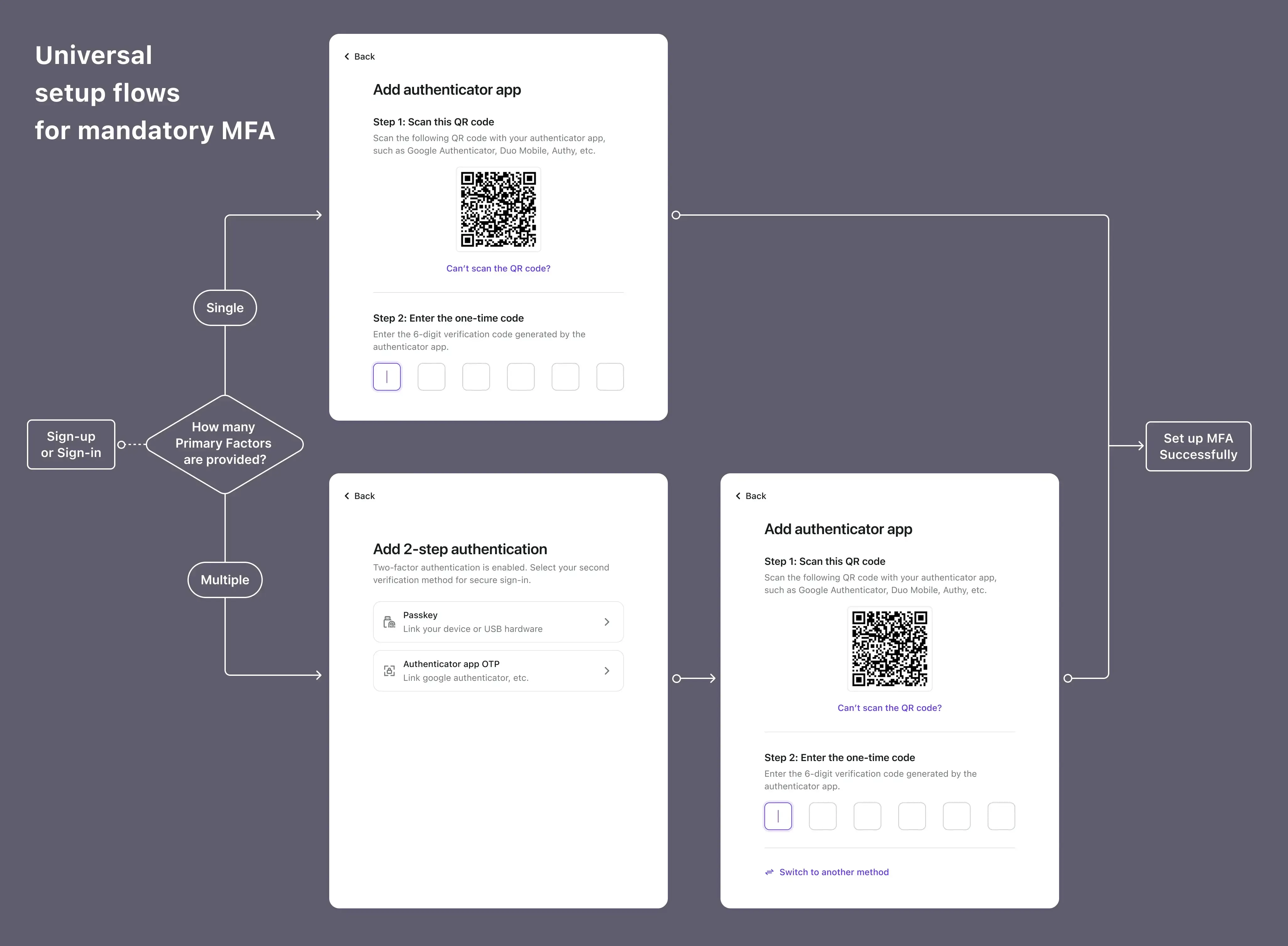

Logto iki seçenek sunar: Kullanıcı kontrollü MFA, tüketici ürünleri veya SaaS için idealdir; ve zorunlu MFA, kurumsal veya finansal uygulamalar için uygundur.

Kod yazmadan kolayca yapılan kurulumdan sonra, Logto Konsolunda veya uygulamanızda Demoda Oturum Açma Deneyiminde Canlı önizlemeye dalın. MFA'nın kurulmasından doğrulamasına kadar olan akışları deneyimleyin. Detaylı bilgiler ve çekirdek kimlik doğrulama akışı arabirimlerini keşfetmek için kapsamlı belgelerimize bakınız.

Sıkça sorulan sorular

Sorularınız mı var? Cevaplarımız var:

Logto'nun MFA kimlik doğrulama akışı yeterince güvenli mi?

Kesinlikle. Logto'nun MFA oturum açma deneyimi, yeni ve mevcut kullanıcılar için, ürününüzün MFA politikasını takip ederek son derece sağlamdır. Bir yönetici konsolda bir kullanıcının MFA'sını silse bile, bir sonraki oturum açışta yeniden kurulum yapması istenir.

WebAuthn hakkında ne düşünüyorsunuz?

Tabii ki, WebAuthn harika güvenlik sağlar ve cihaz yerel deneyimi sunar, ancak bazı tarayıcılar ve ürünler için biraz yeni bir teknoloji olabilir. WebAuthn hakkında bilgi edinmek isteyenler için WebAuthn ve Geçiş Anahtarı 101 makalemiz bilgi hazinesidir. Logto artık MFA için WebAuthn’u desteklemektedir ancak henüz kimlik doğrulamanın ilk adımı için parolaların yerini almıyor. Not: Logto'da WebAuthn şu anda Yerel olanlar dışındaki tüm uygulama türleri için kullanılabilir.

Kullanıcılar hesap ayarlarında MFA'yı nasıl yönetir?

Logto'nun Yönetim API'si ile Uygulama uygulaması OTP ve Yedek kodların kurulum, değişiklik ve silinmesini içeren konfigürasyon yeteneklerini entegre edin. WebAuthn'un alan bağlı olması nedeniyle henüz bir yönetim API'si yoktur, ancak bir çözüm planlanmaktadır. Ayrıca Logto konsolunda kullanıcı yönetiminde bireysel kullanıcıların kimlik doğrulama yöntemlerini yönetebilirsiniz.

Deneyin

Logto MFA ile bu yolculuğa katılın - umarız kurulum ve kimlik doğrulama deneyiminizi sorunsuz ve güvenli hale getirir. Beta aşamamız boyunca geri bildirimleriniz ve önerileriniz bizim için çok değerlidir ve geliştiriciler ve ürün yapıcılar ile daha derinlemesine etkileşimde bulunmayı dört gözle bekliyoruz.