介紹 Protected App:只需幾個點擊即可建立身份驗證,不需要編寫程式碼

Protected App 的背後故事。

將 Logto 打造成為 Auth0 的開放替代品可謂一段不凡的旅程。網絡上有很多種方法來確認身份,那為何還要多此一舉?這就是我們思考的大問題。我們希望任何程式員都能快速上手使用,而不必學習一堆 SDK 或撰寫大量程式碼。

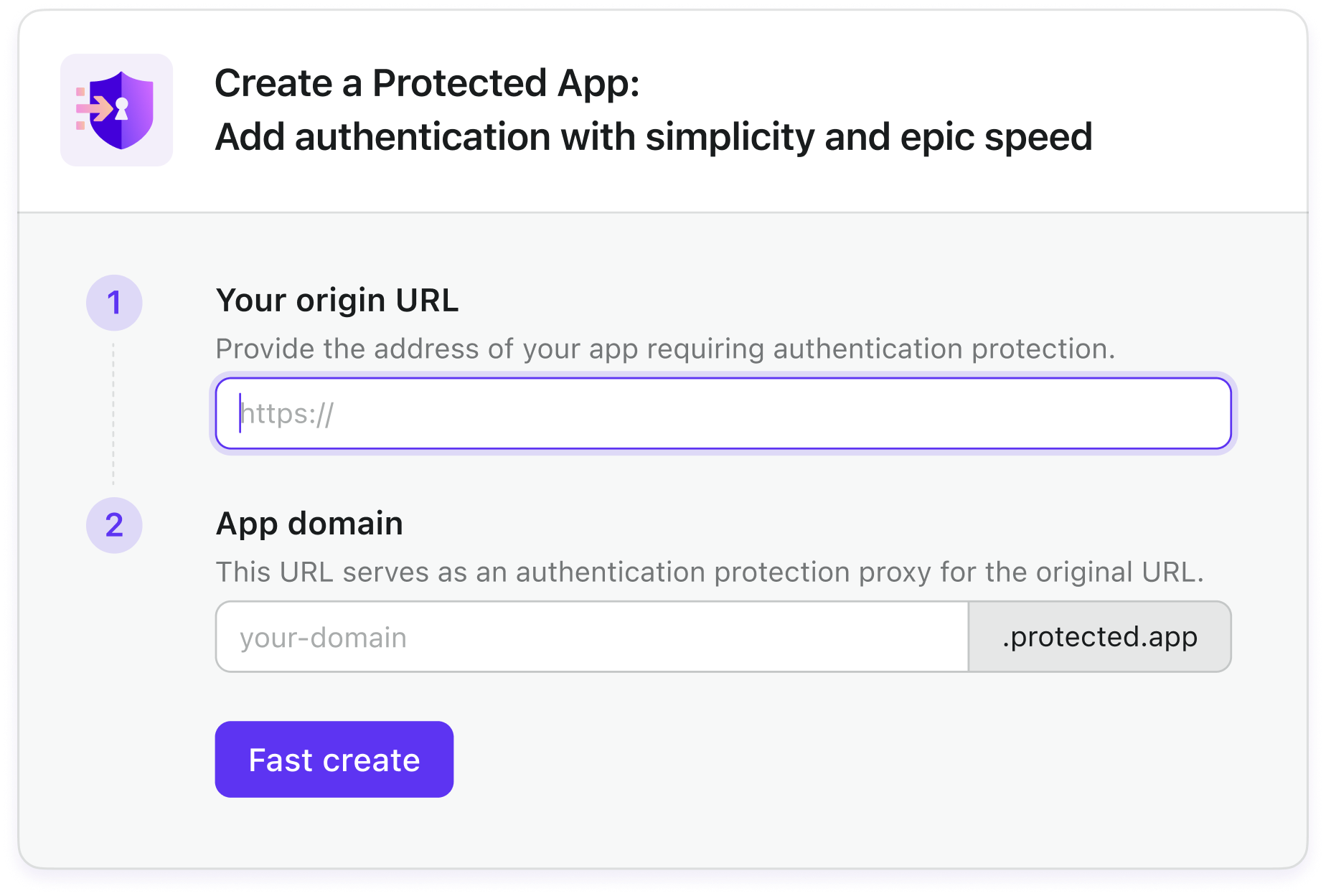

所以,這是個大新聞:我們製作了 Protected App。它非常簡單—只需填入兩個位置,然後 bam,你的應用程式就有了身份驗證保護。沒有煩惱。 🎉

Protected App 的動機

在維護官方 SDK 的過程中,我們注意到一個顯著的問題:儘管為開發人員提供了豐富的 SDK 和範例專案,整合過程仍然很具挑戰性。開發人員必須了解各種 "令牌" 並撰寫額外的程式碼來整合它們。這讓我們質疑:使用 Logto 真的比從頭開始建立新的身份驗證系統更簡單嗎?遺憾的是,我們意識到這並不像預期那麼簡單。

從 Express SDK 中獲得靈感

在 Express SDK 中,我們建議開發人員添加一個中介件作為額外層來執行三個關鍵任務:處理身份驗證路徑、檢查身份驗證狀態並將使用者資訊附加到請求對象中。通過這樣做,開發人員可以從請求中訪問受信任的身份驗證對象,而不需要了解 "整合 SDK" 的複雜性。這促使我們思考:我們是否可以為開發人員處理前期任務,並直接引領他們進入下一步?

相似產品:Cloudflare Access

根據其官方介紹,Cloudflare Access 為所有自託管、SaaS 或非 Web 應用程式創建了一個安全訪問層,無需對應用程式本身進行任何程式碼變更。

作為一家 CDN 供應商,Cloudflare 可以在轉發請求到源伺服器之前,為其 CDN 服務添加身份驗證層。然而,它主要是為企業內部產品設計的,免費方案僅支持最多 50 個用戶,並且收費基於用戶數量。

我們所做的

Cloudflare 在廣泛的開發者社群中受到信任,而 Protected App 運行在 Cloudflare Workers 上,消除了對應用程式額外伺服器管理的擔憂。我們以類似於在 Express SDK 範例中展示的方式整合了 Logto,但增加了對自定義的支援。然後,我們將增強的請求轉發到你的源伺服器。

Protected App 維護會話狀態和用戶資訊。如果用戶未經身份驗證,Protected App 會重定向他們到登錄頁面。經身份驗證後,Protected App 會附帶用戶請求的身份驗證和用戶資訊,然後將其轉發到源伺服器。

此過程可以通過以下流程圖視覺化:

簡化身份驗證:易用、但安全且強大

使用 Protected App 極其簡單,只需兩個關鍵資訊:需要身份驗證的源 URL 和作為身份驗證保護代理的應用程式域名。此域名還作為你的應用程式的開放 URL。

在其用戶友好的表面之下,Protected App 採用了強大的 OpenID Connect 協議,這與其他普通 Logto 應用程式背後的技術相同。這保證了你的應用程式獲得行業級別的安全性和可擴展性,在不影響性能的情況下保護你的數據和用戶資訊。

此外,Protected App 提供了豐富的自定義選項。你可以自由微調站點不同區域的身份驗證規則,並綁定自定義域名。

專注於重要的事物

通過採用 Protected App,其餘 Logto 強大功能自動向你開放:可定制的登入體驗,多重身份驗證,企業級 SSO,基於角色的訪問控制,組織管理等等!

在這個快速發展的行業中,我們希望所有創作者都能專注於他們的驚人想法和業務,而不是與整合和技術障礙作鬥爭。這是我們團隊的使命,也是 Logto 設計的初衷。我們致力於支持你將偉大的想法變成現實,確保你能夠將時間和資源放在真正重要的地方—你的願景和你的用戶。

加入這個旅程

Protected App 現在可以在 Logto Cloud 使用,我們也很高興地宣布它即將開源。

我們邀請你一起踏上這段旅程,簡化安全性,讓你專注於真正重要的事物。

保持安全,保持登錄! 💻🔐