在網絡安全和身份管理中,偽裝是什麼?AI 代理可以如何使用它?

了解偽裝在網絡安全和身份管理中的應用,及 AI 代理如何運用此功能。

偽裝是 Logto 的內建功能,本文將解釋其定義及應用場景。隨着 AI 代理在 2025 年日益普及,我們看到更多使用偽裝功能的網絡安全和身份管理用例。

在身份驗證和授權中什麼是偽裝?

在身份驗證和授權領域中,偽裝指的是系統或用戶暫時假裝成另一位用戶以代表他們執行操作。這通常是在獲得適當授權的情況下進行的,與身份盜竊或惡意假冒不同。

一個常見的例子是當你遇到賬戶問題並要求客服團隊幫助時,他們代表你查看你的賬戶以排除問題。

偽裝如何運作

偽裝流程涉及一些典型步驟。

- 請求許可:偽裝者(例如,管理員或 AI 代理)請求代表用戶行動的許可。

- 令牌交換:系統驗證請求並交換令牌,授予偽裝者必要的許可。

- 代表用戶行動:偽裝者執行操作(例如,更新設置,排除故障),如同他們是用戶一樣。

偽裝者可以執行操作或訪問資源,就如同他們是被偽裝用戶一樣。

使用偽裝的有效用例是什麼?

客戶支持

如上所述,在客戶支持場景中,偽裝允許支持代理或管理員訪問用戶賬戶以診斷和解決問題,而不需要用戶的憑證。

以下是一些例子

- 排除故障:管理員偽裝為用戶以重現報告的問題並了解發生了什麼。

- 賬戶恢復:管理員更新用戶的資料或代表他們重置設置。

- 訂閱管理:計費支持代理通過直接訪問用戶賬戶來解決訂閱錯誤。

AI 代理

AI 代理可以利用偽裝代表用戶行動,自動執行任務或協助工作流程。隨著 AI 越來越多地參與商業流程,偽裝在確保身份安全和訪問控制的同時,成為實現自主操作的關鍵角色。

這裡有一些例子

- 虛擬助手:AI 代理代表用戶安排會議和發送日曆邀請。

- 自動響應:AI 聊天機器人回應客戶查詢,並使用支持代理的身份解決問題。

- 任務自動化:AI 助手更新項目管理板或提交報告代表用戶。例如,更新工單狀態(例如,從“進行中”到“已完成”)。從經理的身份發布評論或反饋。

審計和測試

偽裝還常用於審計、測試和質量保證。通過偽裝不同角色,管理員或測試人員可以檢查用戶體驗、工作流程和許可,以確保系統性能和質量。

以下是一些例子

- 角色測試:管理員偽裝為不同用戶角色(如經理、員工或訪客),以檢查訪問控制並確保每個角色擁有正確資源的正確許可。

- 工作流程測試:質量保證工程師模擬來自各種用戶配置檔的交易以測試系統行為。

- 安全審計:審計員偽裝為用戶,以驗證敏感行動是否觸發適當警報或需要多重因素身份驗證 (MFA)。

委派訪問

委派訪問允許一個用戶代表另一個用戶執行操作,經常在企業和團隊協作環境中看到。這種用例與典型的偽裝不同,因為行動者和授權者的身份都得以保留。

以下是一些例子

- 經理批準:經理代表其團隊成員提交時間表或費用報告。

- 團隊協作:助手從高管的賬戶發送郵件或安排會議。

- 企業工作流程:人力資源代表更新員工記錄,而無需他們的密碼。

實施偽裝時需要考慮哪些安全因素

偽裝允許用戶在系統內暫時代表他人行動,這賦予他們顯著的權力和控制權。因此,有必要解決幾個安全考慮事項以防止濫用。

詳細審計日誌

記錄每次偽裝行動,包括由誰執行,發生了什麼,何時發生,何地發生。確保日誌顯示偽裝者和被偽裝用戶。安全存儲日誌,設定合理的保留期限,並針對任何異常活動啟用警報。

基於角色的訪問控制 (RBAC)

僅允許授權角色(如支持代理)進行偽裝。同時限制偽裝範圍(例如,支持代理只能偽裝為顧客而非管理員)。遵循最少特權原則,定期審查權限以保持安全。

同意和通知

有時,流程應包括同意和通知。例如:

- 偽裝之前:為敏感操作請求用戶批準。

- 偽裝之後:用操作細節通知用戶。

- 對於敏感行業(如醫療、金融),同意是必須的。

AI 代理在身份驗證和授權中使用偽裝的用例

隨著 AI 代理在 2025 年越來越普及,偽裝越來越多地被用來讓代理�在保持安全性和問責制的同時代表用戶行動。

這裡有一些實際用例:

AI 客戶支持代理

場景:用戶通過聊天聯繫支持以解決賬戶問題。AI 代理訪問其賬戶並執行操作,而無需用戶的密碼。

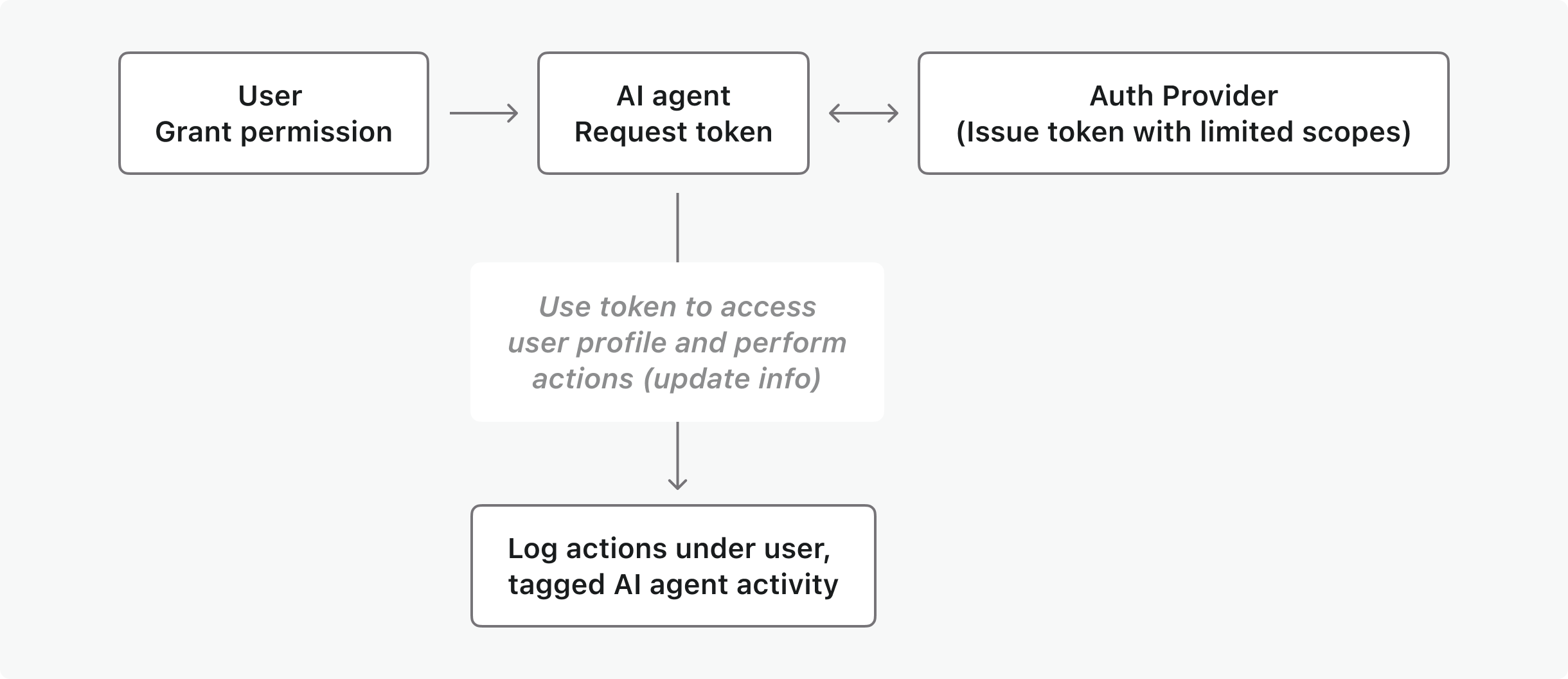

它是如何運作的,以及如何設計的?

- OIDC/OAuth 流程:AI 代理請求權限以偽裝用戶來更新其信息。它使用交換的令牌訪問用戶的個人檔案並做出更改。

- 日誌記錄:操作記錄在用戶下,但標記為由 AI 代理執行。

- 限定範圍:代理的許可限於特定操作(例如,重置密碼,但不查看敏感支付數據)。

AI 安全代理進行賬戶監控

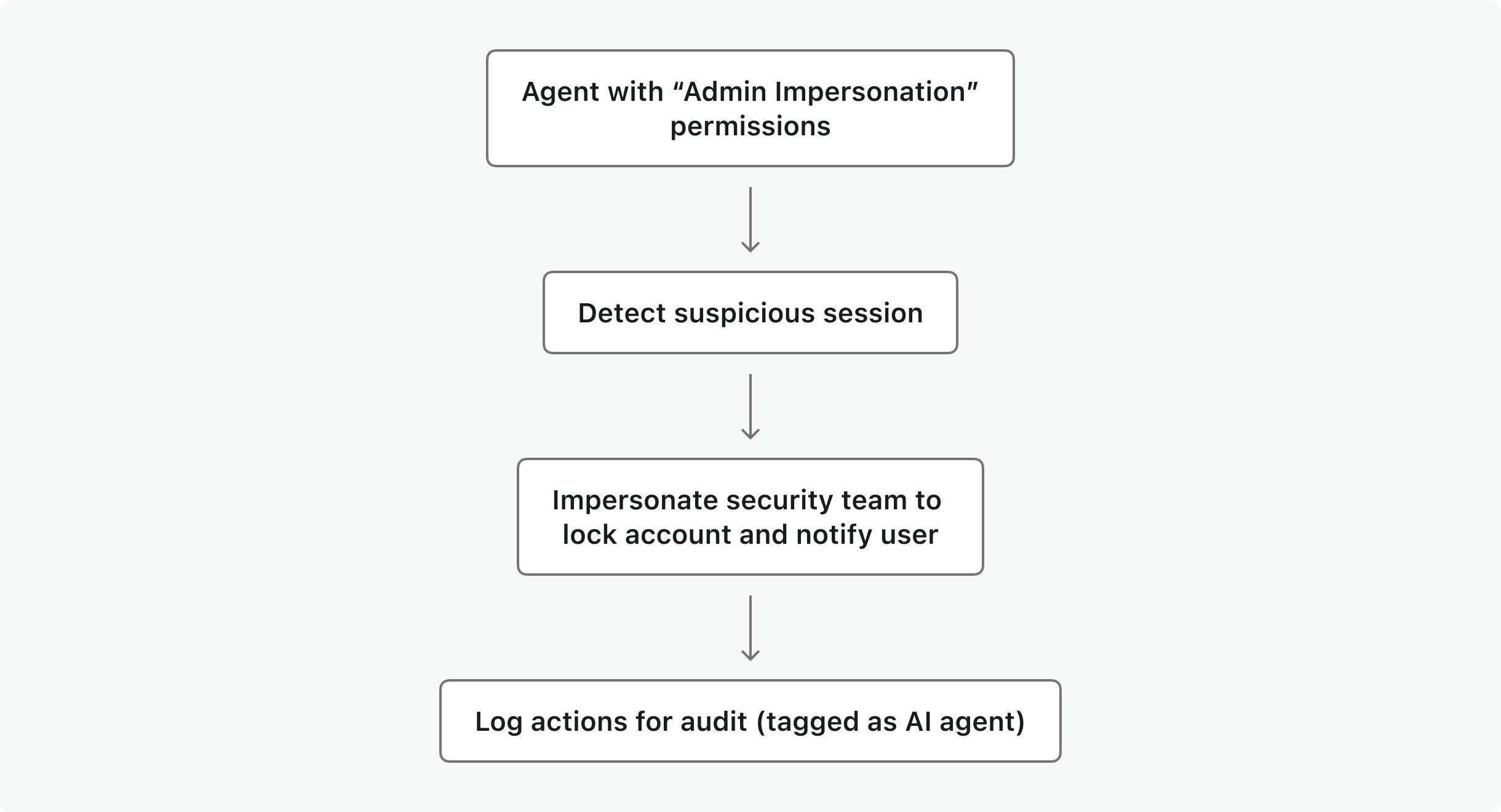

場景:AI 代理監控用戶會話並自動鎖定被破壞的賬戶。

它是如何運作的,以及如何設計的?

- 代理具有 “管理員偽裝” 許可以檢查並終止可疑會話。

- 如果檢測到風險,它 偽裝為安全團隊 以鎖定賬戶並通知用戶。

- 所有行動均記錄有代理的身份以便於審計。

AI 流程自動化團隊

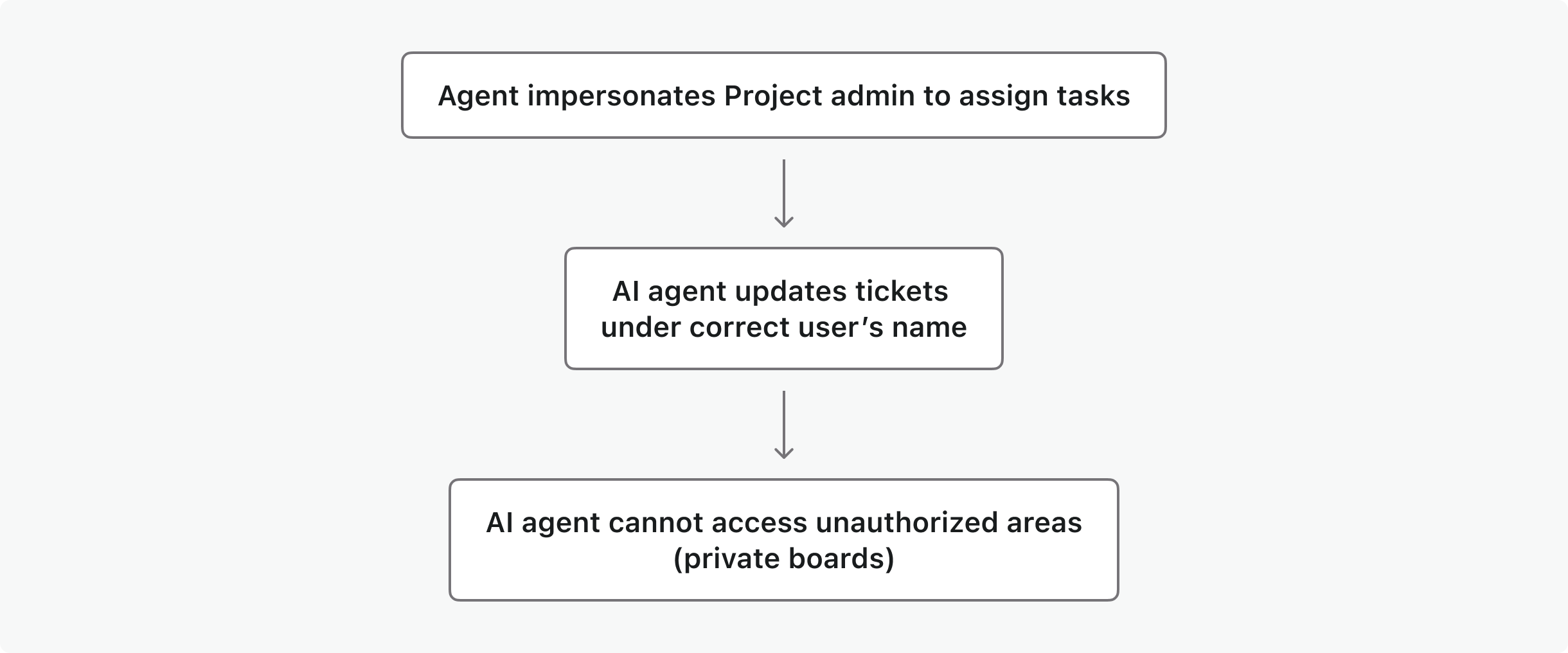

場景:在項目管理工具中,AI 代理自動分配任務並更新狀態,代表團隊成員行動。

它是如何運作的,以及如何設計的?

- AI 自動化工作流可以偽裝為項目管理員來更新工單,並把任務記在正確的用戶名下。

- 代理不能訪問未授權的區域(例如,私人板塊)由於嚴格的 RBAC。

建立偽裝功能的安全最佳實踐

根據以上場景,設計了幾個原則以實現這些目標。

- 令牌範圍:使用有限範圍。確保定義和限制訪問令牌可以授權的操作或資源。

- 自定義聲明:對於添加額外的上下文或元數據這項偽裝過程(例如,偽裝的原因或相關支持工單)是有用的。

- 基於角色的訪問控制 (RBAC):僅允許特定角色(如支持代理)偽裝用戶,並根據角色的需求限制範圍。

- 詳細日誌:記錄所有偽裝行動,包括誰執行了它們以及完成了什麼,以確保問責性和可追溯性。

- 同意管理:當偽裝發生時通知用戶,並給予他們批准或撤銷訪問的選擇。

Logto 如何實現偽裝?

Logto 通過其管理 API 支持偽裝功能。

查看這個 指南 - 用戶偽裝 以了解更多細節。Logto 還提供了將偽裝整合的附加功能,支持現實世界的產品場景。

| 功能 | 描述 | 文檔連結 |

|---|---|---|

| 基於角色的訪問控制 | 根據用戶的角色分配許可 | https://docs.logto.io/authorization/role-based-access-control |

| 自定義令牌聲明 | 在訪問令牌中添加自定義聲明。 | https://docs.logto.io/developers/custom-token-claims |

| 審計日誌 | 輕鬆監控用戶活動和事件。 | https://docs.logto.io/developers/audit-logs |