AI-Agenten-Authentifizierung: Anwendungsfälle und Identitätsanforderungen

2025 ist das Jahr der KI. Während sich LLMs und Agentenerfahrungen weiterentwickeln, tauchen neue Herausforderungen in der Authentifizierung und Autorisierung auf. Dieser Artikel untersucht die Interaktionen von KI-Agenten und hebt zentrale Sicherheits- und Authentifizierungsszenarien hervor.

2025 gestaltet sich als das Jahr der KI. Mit dem schnellen Wachstum von LLMs und Agentenerfahrungen wird oft gefragt: Wie umarmen wir diese neue Ära? Und was sind die neuen Anwendungsfälle für die Authentifizierung und Autorisierung von KI-Agenten? In diesem Artikel werden wir das typische Agentenerlebnis erkunden und dabei die Sicherheits- und Authentifizierungsszenarien auf dem Weg aufzeigen.

ChatGPT-Operator-Agenten-Authentifizierungserfahrung

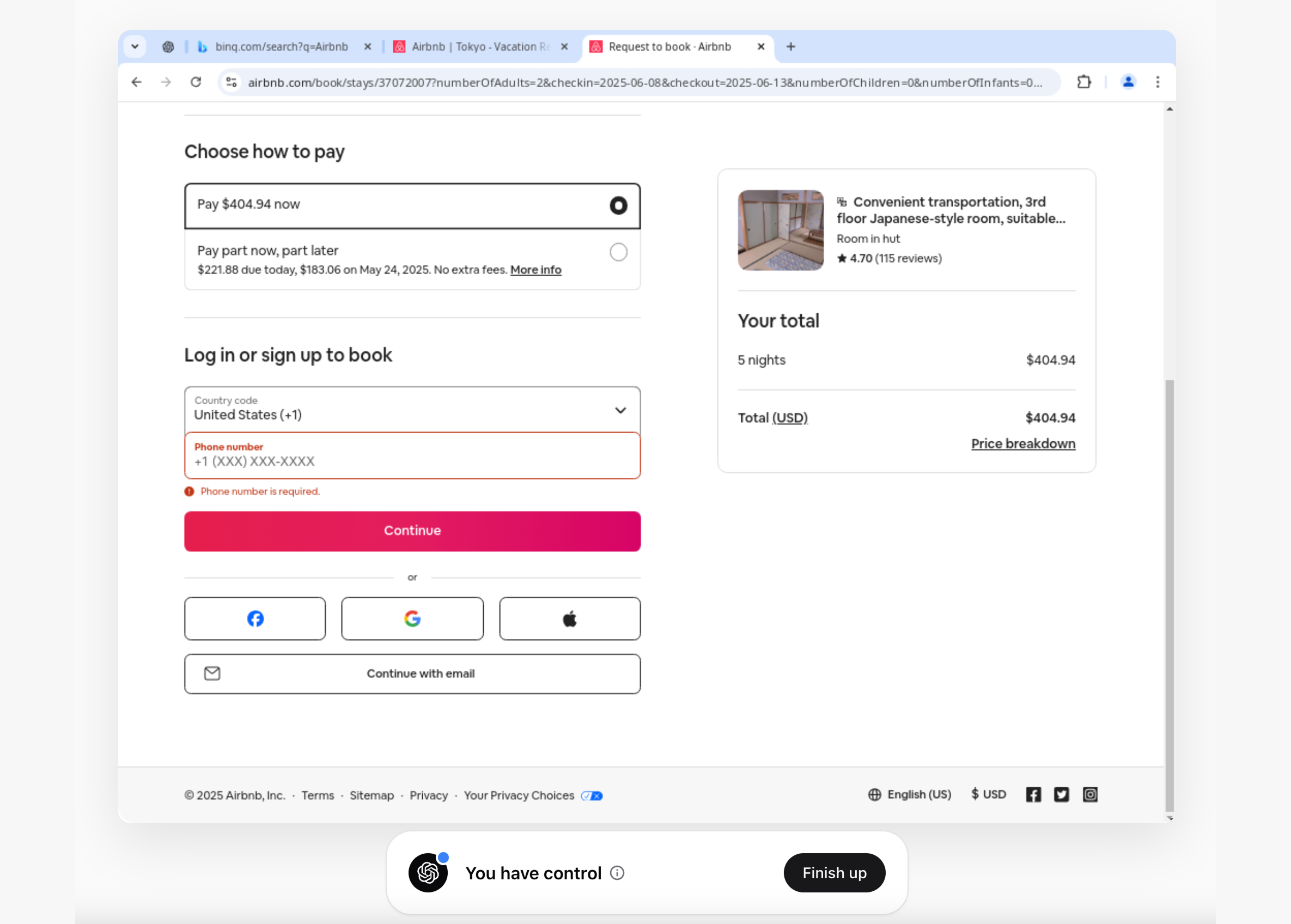

Ich habe kürzlich den ChatGPT Operator gekauft und einige gängige Arbeitsabläufe erkundet. Ein Beispiel war die Buchung eines Aufenthalts in Tokio, Japan. Der Operator machte es unglaublich einfach, ein passendes Zimmer basierend auf meinem Prompt zu finden.

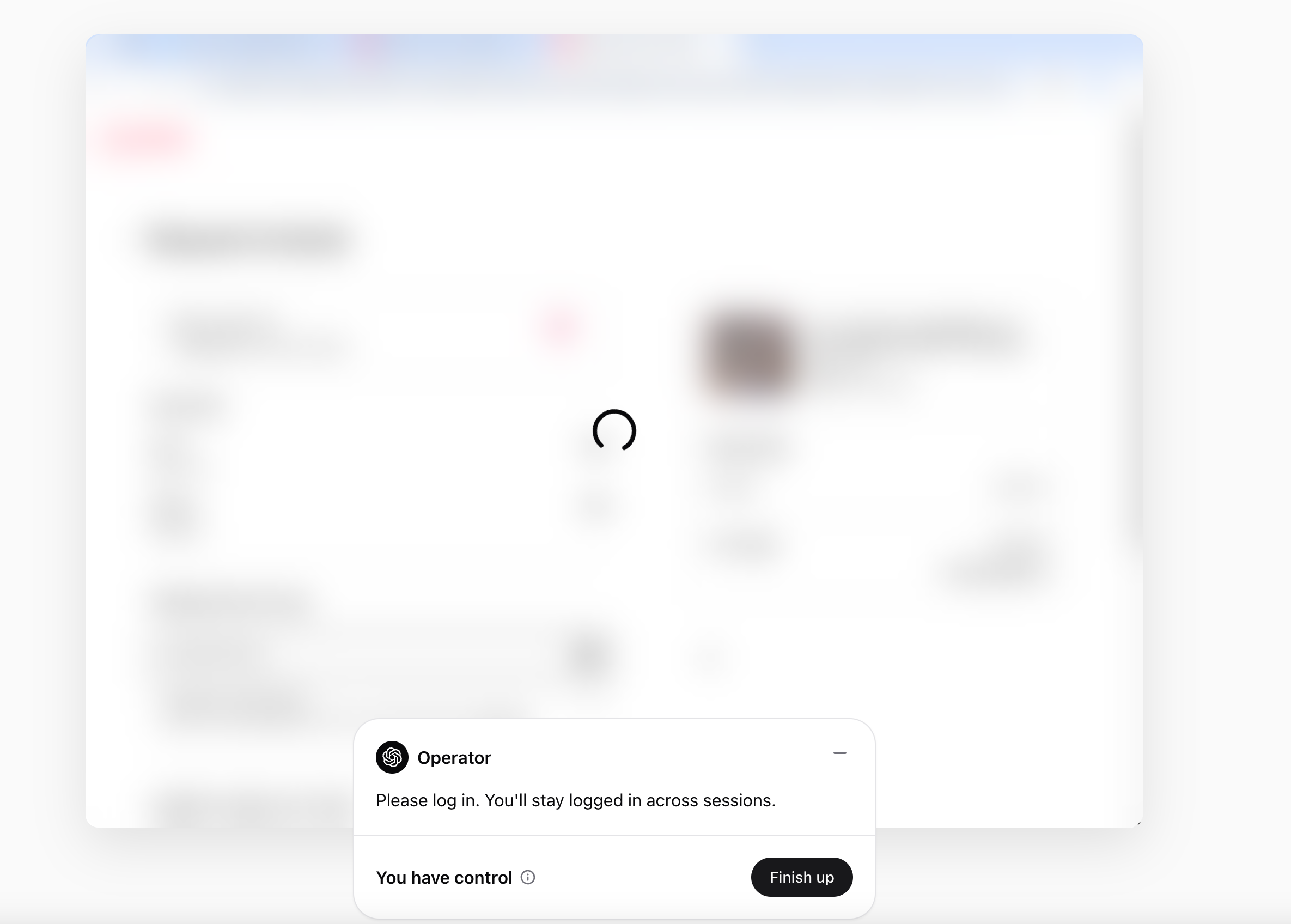

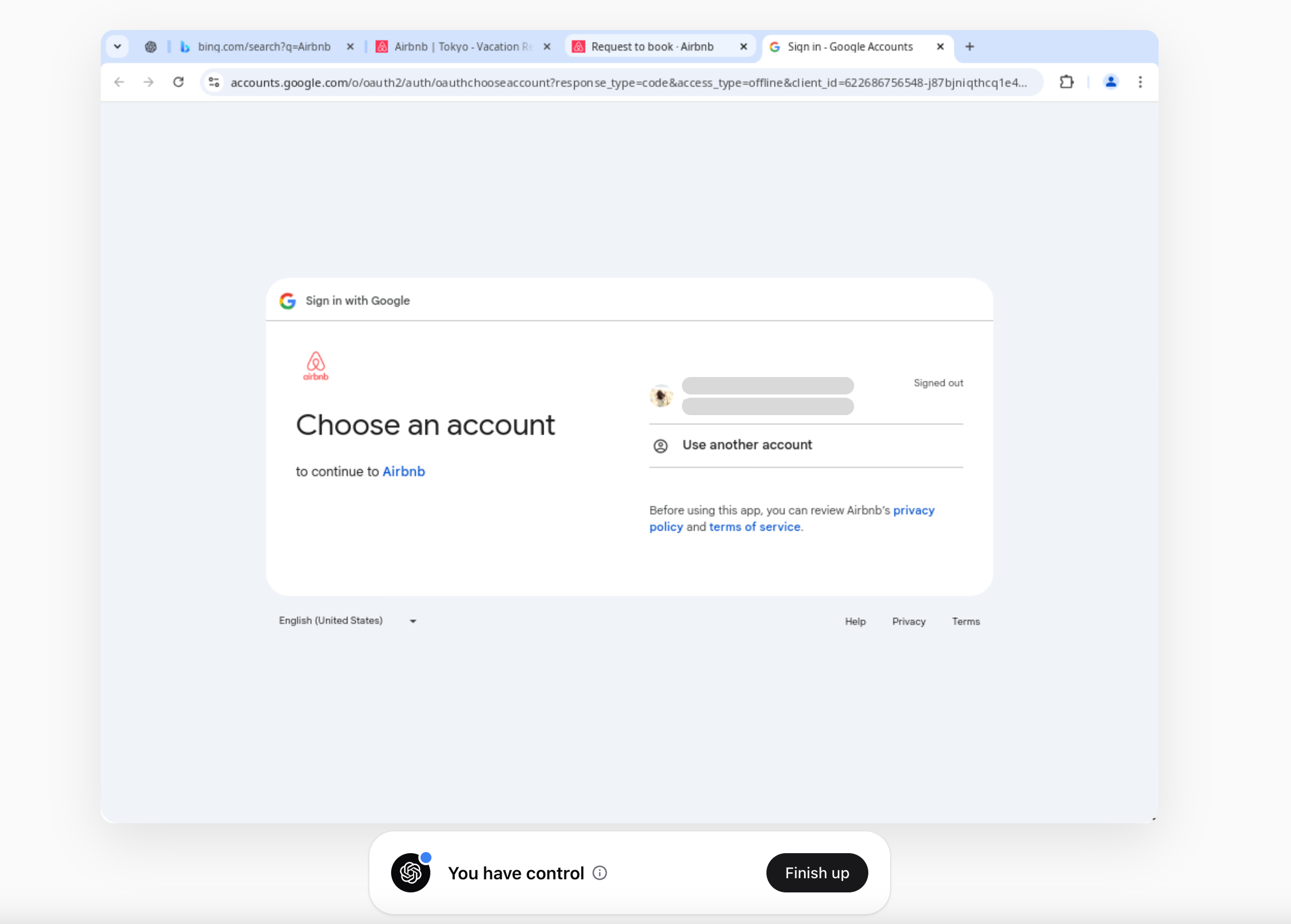

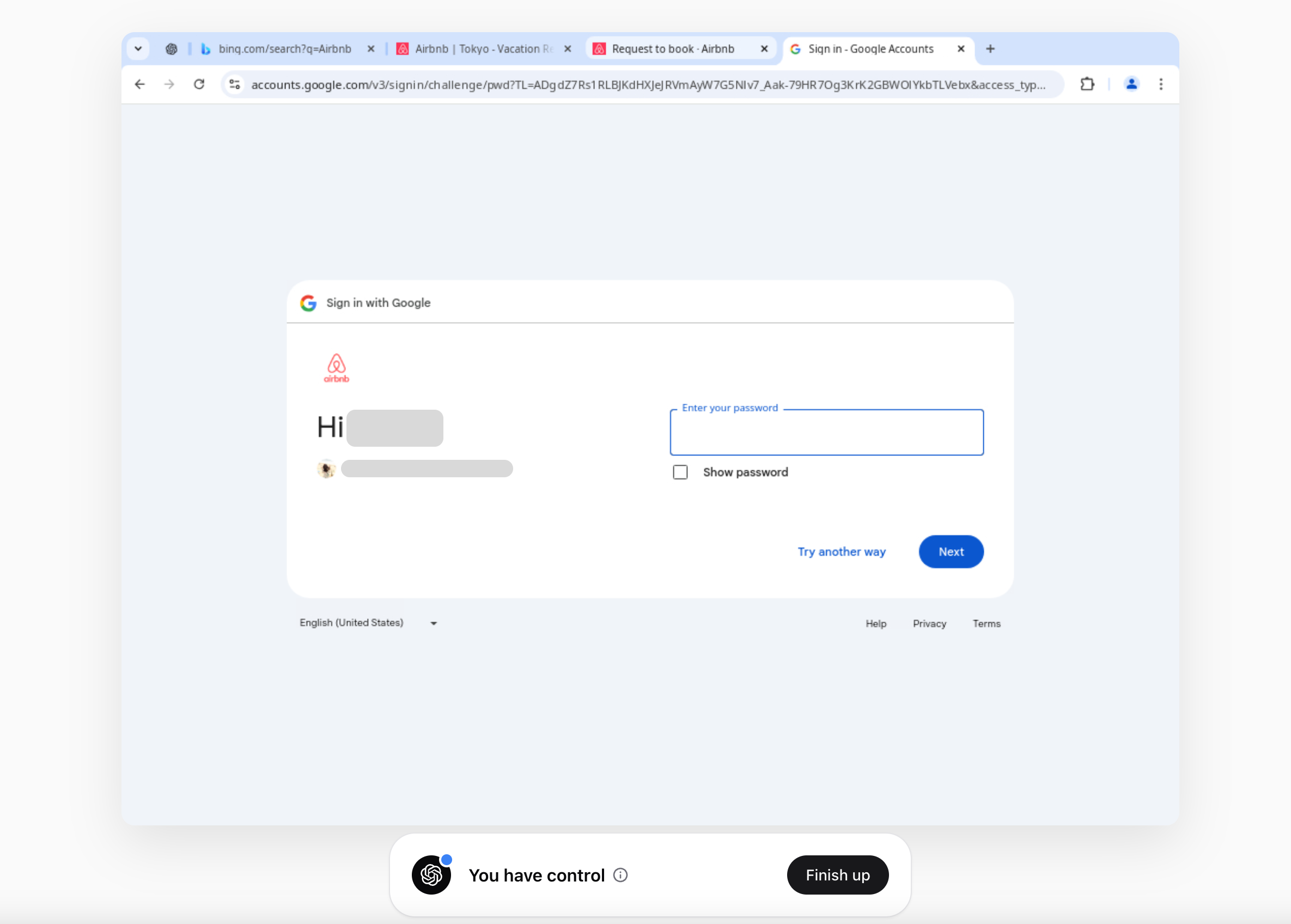

Beim Checkout wurde ich aufgefordert, mich anzumelden, und dann wurde die Kontrolle wieder an mich zurückgegeben.

Dieses Erlebnis machte mich unwohl. Obwohl ich die Kontrolle hatte und der Agent sich nicht für mich anmelden konnte, musste ich dennoch meine E-Mail und mein Passwort im Browser des Operators eingeben. Das bedeutet, dass, wenn du dich über den Operator in dein E-Mail-Konto (oder einen anderen Dienst) einloggst, deine Anmeldedaten in Cookies gespeichert werden.

Der Operator von OpenAI gibt an, dass er niemals Benutzeranmeldedaten speichert und Compliance-Standards wie SOC II einhält. Doch wenn Drittanbieteragenten im Auftrag des Benutzers mit externen Diensten interagieren, erhöhen sich die Sicherheitsrisiken erheblich.

Im Allgemeinen ist es eine schlechte Idee, einem Agenten direkt Zugang zu deinem Konto und deinen Anmeldedaten zu geben.

Es gibt noch viel Raum für Verbesserungen. Im nächsten Abschnitt werde ich verschiedene Ansätze zur Authentifizierung und zur Verwaltung von Anmeldedaten beleuchten und ihre Vor- und Nachteile abwägen.

Wie dieser X Threads diskutiert.

Wie werden Anmeldedaten gehandhabt und welche Sicherheitsrisiken bestehen?

Dem KI-Agenten direkt deine Anmeldedaten geben

Bei diesem Ansatz gibt der KI-Agent Anmeldedaten im Klartext (wie eine E-Mail und ein Passwort) in deinem Namen ein. Zum Beispiel könnte ein KI-Agent deine Login-Daten anfordern und sie für dich eingeben.

Diese Methode birgt jedoch Sicherheitsrisiken, da sie sensible Informationen preisgeben kann. Falls die Umsetzung erforderlich ist, ist es sicherer, einen Passwortmanager oder ein System zur Geheimnisverwaltung zu integrieren. Darüber hinaus kann es helfen, das Risiko von Leaks zu minimieren, indem eingeschränkt wird, wie lange Anmeldedaten gespeichert werden.

Anstatt Anmeldedaten im Klartext zu verwenden, bieten Personal Access Tokens (PATs) eine sicherere Möglichkeit, Zugang zu gewähren, ohne ein Passwort oder eine interaktive Anmeldung zu erfordern. PATs sind nützlich für CI/CD, Skripte und automatisierte Anwendungen, die programmgesteuert auf Ressourcen zugreifen müssen. Zur Erhöhung der Sicherheit ist es am besten, PAT-Scopes einzuschränken, Ablaufzeiten festzulegen und Revokationen zuzulassen, um Leaks und Kontoübernahmen zu verhindern.

Benutzerdelegation über OAuth

OAuth (Open Authorization) ist ein weit verbreiteter Standard zur delegierten Autorisierung im Web. Es ermöglicht Benutzern, einer Drittanwendung eingeschränkten Zugriff auf ihre Daten bei einem anderen Dienst zu erteilen, ohne ihre Anmeldedaten weiterzugeben.

Im Wesentlichen löst OAuth das Problem der sicheren Zugriffsdelegation: Du kannst zum Beispiel einer Reise-App erlauben, deinen Google-Kalender zu lesen, ohne der App dein Google-Passwort zu geben. Dies wird erreicht, indem der Benutzer sich beim Datenanbieter (z. B. Google) authentifiziert und dann Tokens an die Drittanwendung ausgestellt werden, anstatt die Anmeldedaten des Benutzers offenzulegen.

Ein besserer Weg, dieses Szenario zu handhaben, besteht darin, den ChatGPT Operator (oder einen anderen Agenten) zu autorisieren, auf Airbnb zu lesen und zu schreiben, ohne dein Passwort oder deine Anmeldedaten weiterzugeben. Anstatt dem Operator die direkte Anmeldung zu ermöglichen, kannst du durch einen sicheren Autorisierungsprozess Zugang gewähren.

Meiner Meinung nach gibt es mehrere Möglichkeiten, wie der OpenAI Operator das Vertrauen und die Identitätssicherheit verbessern kann.

-

Verlagerung des Anmeldevorgangs außerhalb des Operators: Behandlung der Benutzeranmeldung außerhalb des ChatGPT Operators. Das bedeutet, du könntest auf einen „Mit [Dienst] anmelden“-Button klicken und zu der sicheren Anmeldeseite des Dienstes weitergeleitet werden, um dich selbst zu authentifizieren, komplett außerhalb des Chats oder des ChatGPT Operators. Beispielsweise, wenn es ein Airbnb-Plugin gäbe, würdest du zur Airbnb-Website weitergeleitet, um deine Anmeldedaten einzugeben und ChatGPT zu autorisieren, und das Plugin würde dann ein Token erhalten. ChatGPT erhält nur ein temporäres Zugriffstoken oder einen Schlüssel, der begrenzten Zugriff gewährt (z. B. „mein Reiseplan lesen“), anstatt jemals dein tatsächliches Passwort zu sehen.

-

Der Benutzer sollte den Zustimmungsprozess abschließen, bevor der KI-Agent Aufgaben ausführt. Dieser Ansatz ähnelt dem, wie viele Produkte Integrationen, Marktplätze und verbundene Dienste handhaben.

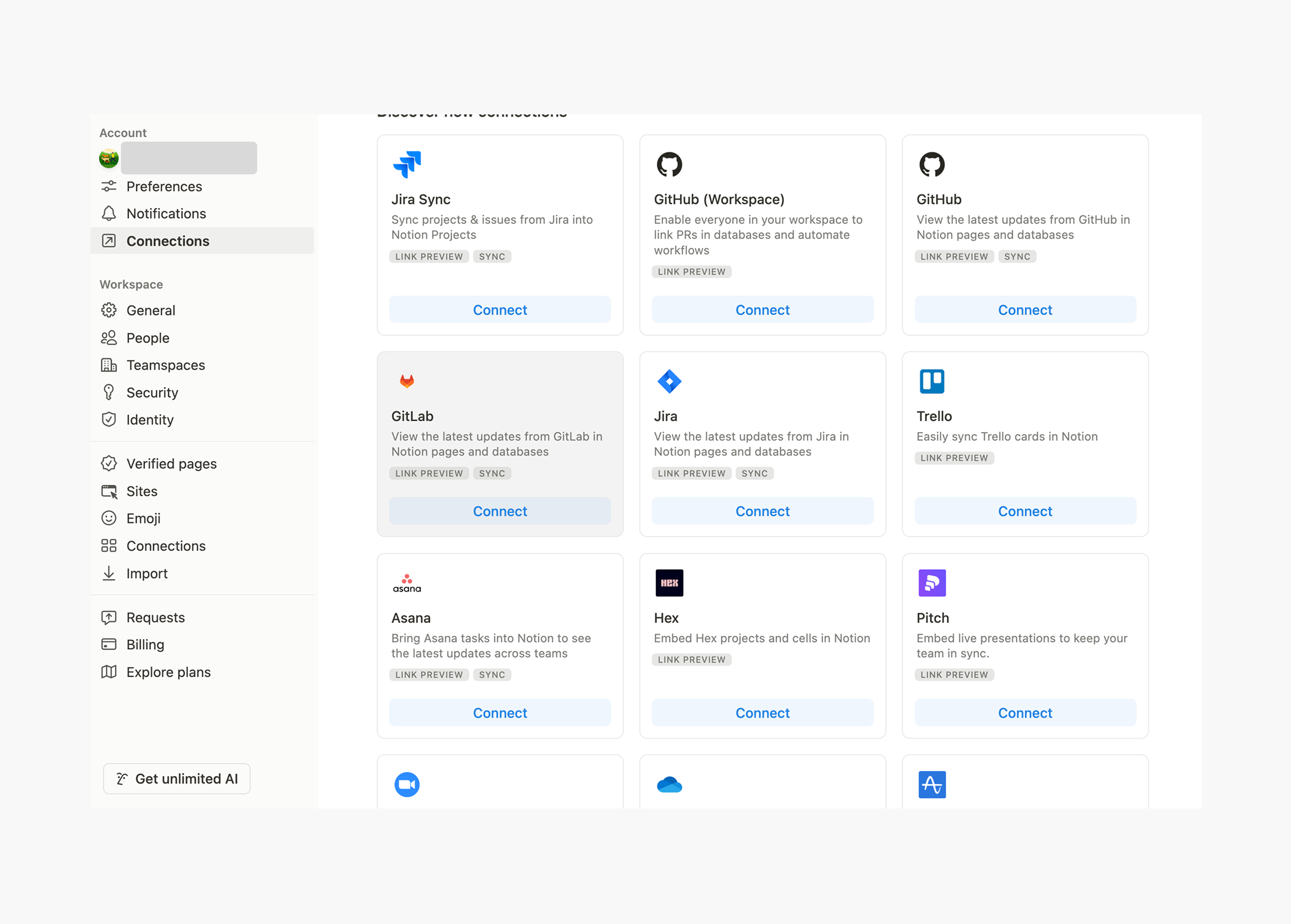

Notion-Verbindungsseiten

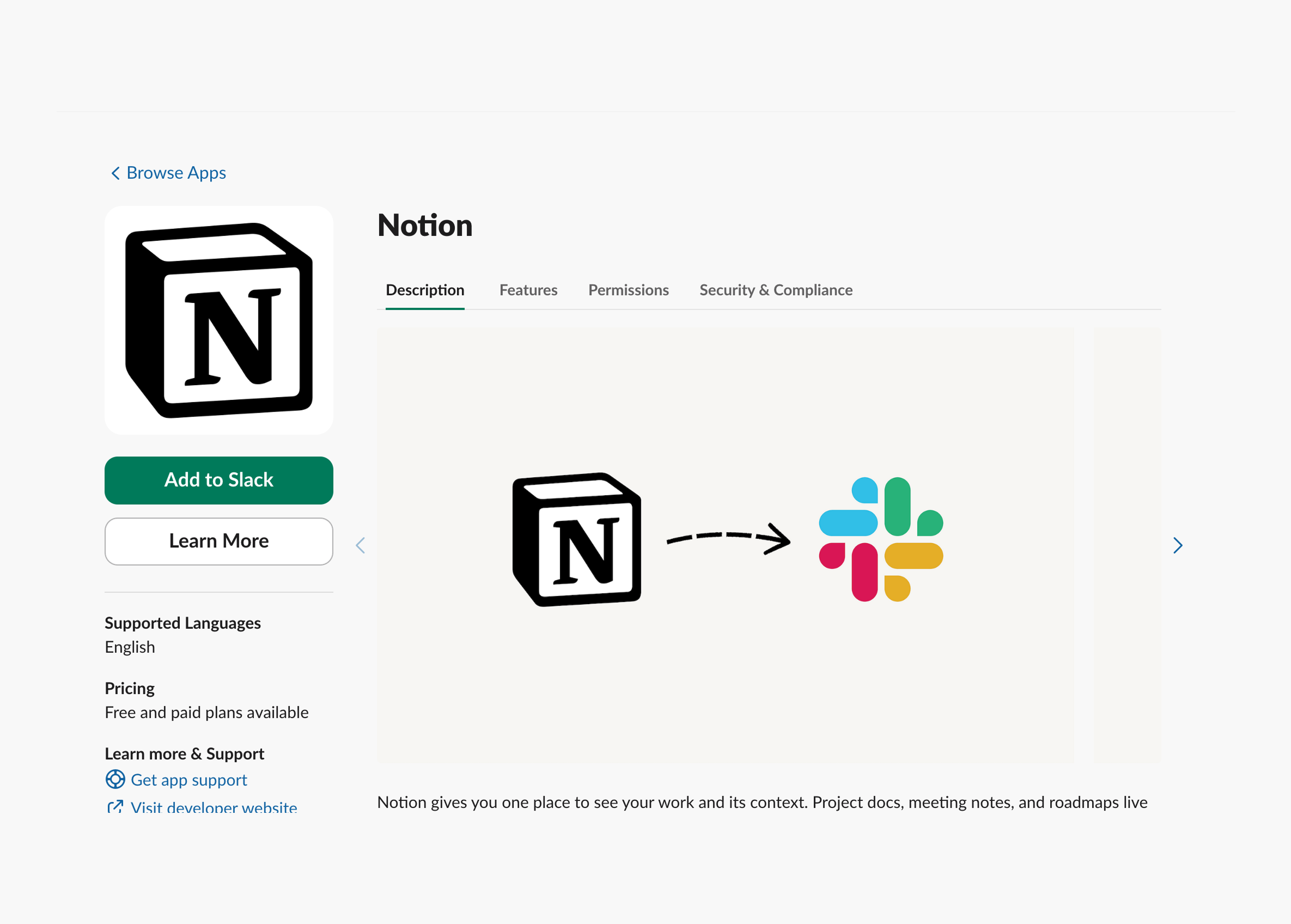

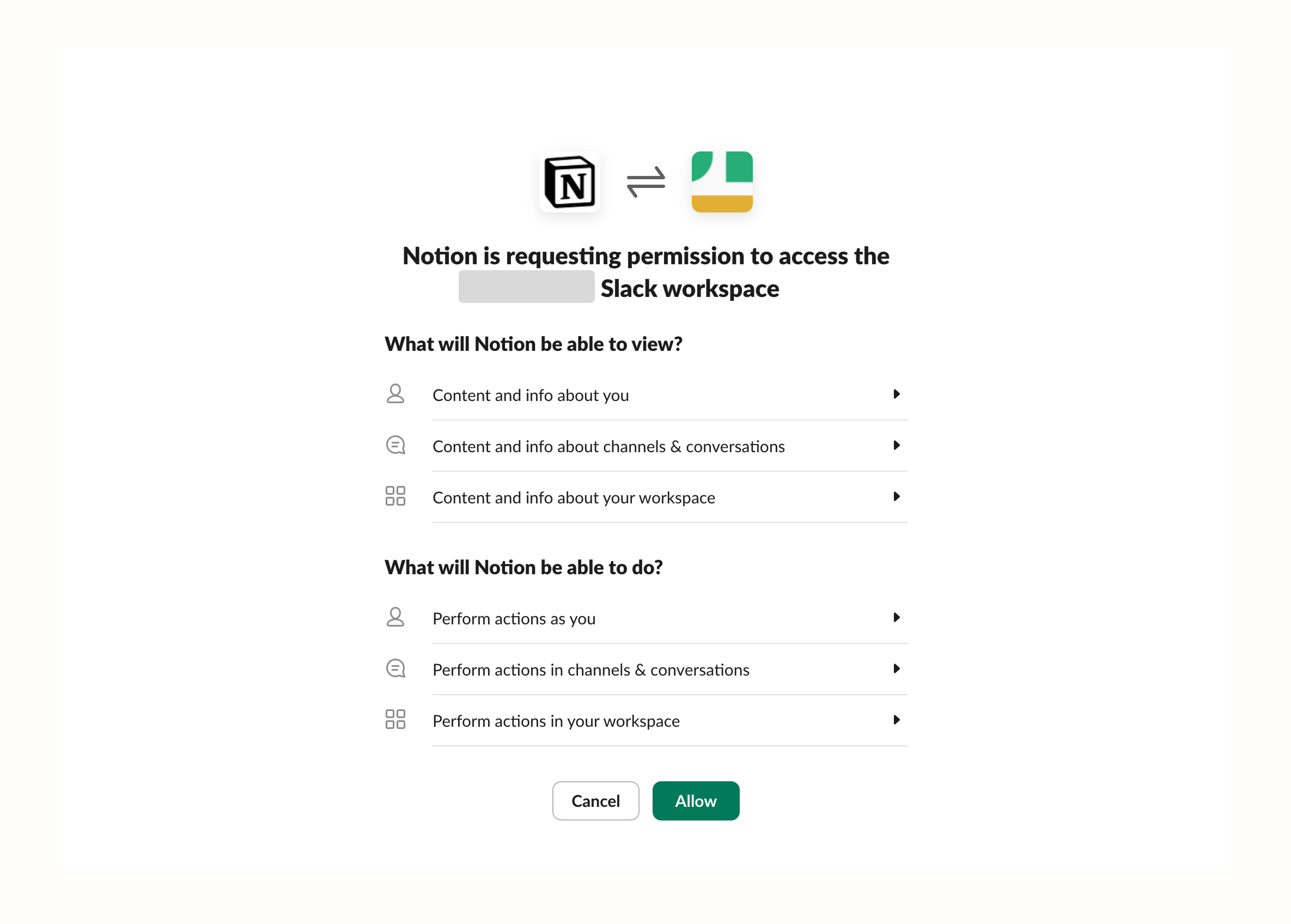

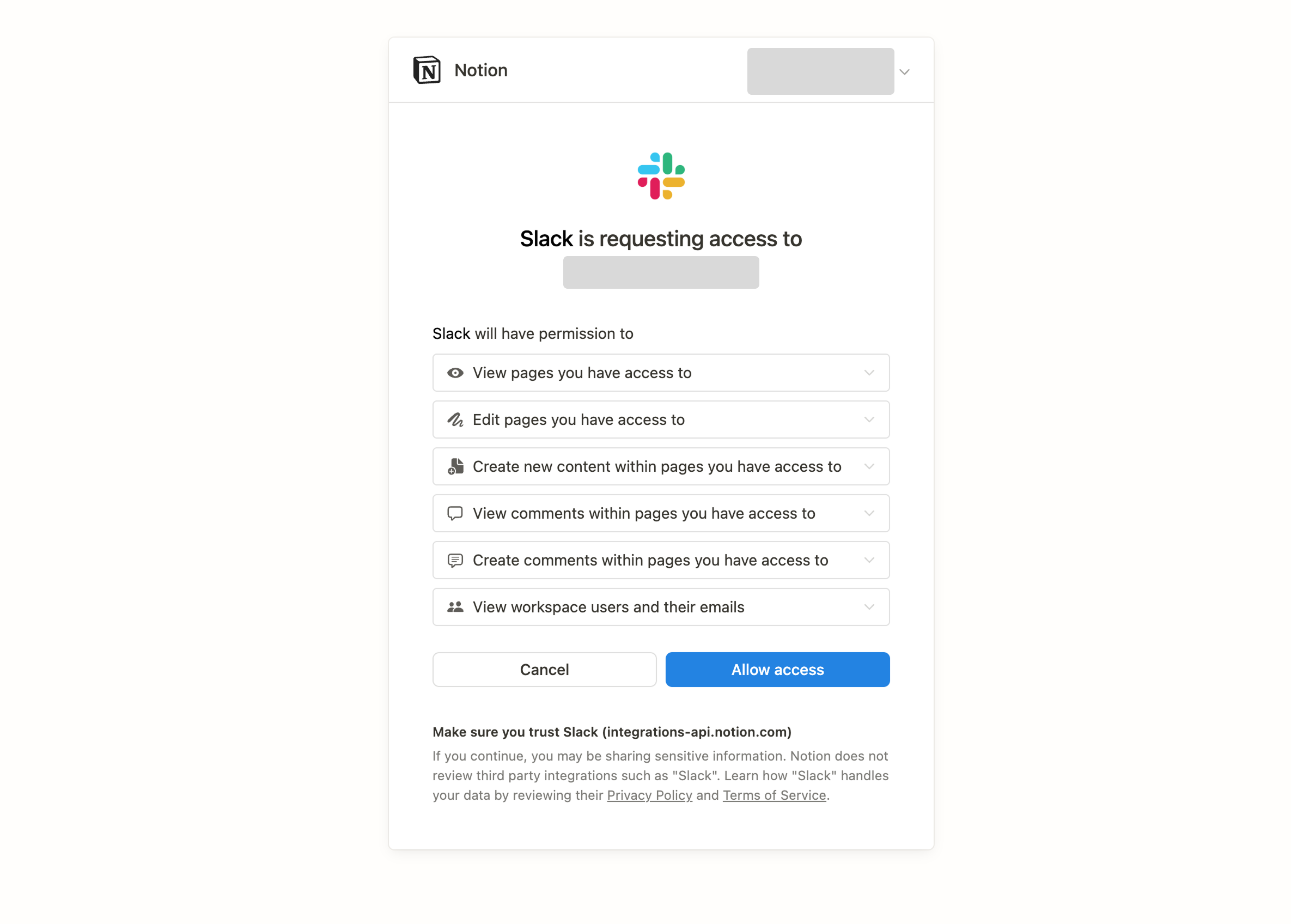

Notion-VerbindungsseitenHier ist ein weiteres Beispiel, ähnlich wie eine Marktplatzintegration von Slack mit Notion. Slack fordert Zugriff auf einen bestimmten Arbeitsbereich von Notion an, um die Artikel zu lesen und sie in deinen Slack-Kanälen anzuzeigen.

Gleichzeitig stellt Slack auch eine Zustimmungseite bereit, um Notion zu autorisieren, auf den Arbeitsbereich während dieses Prozesses zuzugreifen.

Der ChatGPT Operator sollte einen ähnlichen Ansatz verfolgen, indem er OAuth integriert, sodass der Agent sicher auf mehrere Drittanbieter-Dienste zugreifen kann. Auf diese Weise kann er Zugriffstokens mit den notwendigen Berechtigungen erhalten, um Aufgaben sicher auszuführen.

Step-Up-Authentifizierung für sensible Aktionen

Ein KI-Agent kann routine Aufgaben unabhängig und autonom erledigen, aber für risikoreiche Aktionen sind zusätzliche Verifizierungen erforderlich, um die Sicherheit zu gewährleisten, — wie das Senden von Geldern oder das Ändern von Sicherheitseinstellungen — muss der Benutzer seine Identität durch Multi-Faktor-Authentifizierung (MFA) verifizieren. Dies kann über Push-Benachrichtigungen, Einmalpasswörter (OTPs) oder biometrische Bestätigung erfolgen.

Häufige Step-up-Authentifizierungen können jedoch zu Benutzerfrustration führen, insbesondere wenn sie zu oft ausgelöst werden. Daher muss die agentenspezifische Erfahrung die Benutzererfahrung auf diesem neuen Paradigma über die Wegstrecke berücksichtigen.

Um die Sicherheit zu erhöhen, ohne das Benutzererlebnis zu beeinträchtigen, sollte adaptive Authentifizierung und MFA verwendet werden, um zu bestimmen, wann zusätzliche Verifizierungen notwendig sind. Risikobasierte Trigger wie IP-Änderungen oder ungewöhnliches Verhalten helfen, unnötige Authentifizierungsanfragen zu minimieren.

Föderierte Identität und Single Sign-On (SSO) für Multi-Agenten-Ökosysteme

In einem Multi-Agenten-Enterprise-Ökosystem müssen KI-Agenten oft plattformübergreifend interagieren. Um die Authentifizierung zu vereinfachen, authentifizieren sich Benutzer einmal über einen Identitätsanbieter (IdP) wie Okta, Azure AD oder Google Workspace. Dann authentifizieren sich die Agenten mithilfe von SAML, OpenID Connect (OIDC), wobei der Zugriff über rollenbasierte (RBAC) oder attributbasierte (ABAC) Zugriffskontrolle verwaltet wird.

Dieser Ansatz beseitigt die Notwendigkeit, dass sich Benutzer mehrfach anmelden müssen, und verbessert die Sicherheit und Compliance durch zentrale Identitätsverwaltung. Er ermöglicht auch dynamische Zugriffspolitiken, die sicherstellen, dass Agenten innerhalb definierter Berechtigungen agieren.

Management von Scope und Berechtigungen

Da Operatoren und Agenten im Namen von Benutzern handeln können, ist es wichtig, den Menschen genügend Kontrolle zu geben und die Berechtigungen der KI-Agenten sorgfältig zu definieren. Zwei wichtige Prinzipien, die zu befolgen sind:

- Minimale Berechtigungen – Nur die für die Aufgabe notwendigen Berechtigungen gewähren.

- Zeitlich begrenzter Zugriff – Zugriffsdauer einschränken, um Sicherheitsrisiken zu reduzieren.

Role-Based Access Control (RBAC) hilft dabei, den Umfang eines Agenten zu verwalten, indem spezielle Rollen für bestimmte Aufgaben zugewiesen werden. Für eine genauere Kontrolle ermöglicht Attribute-Based Access Control (ABAC) eine dynamische, kontextbezogene Berechtigungsverwaltung, um sicherzustellen, dass KI-Agenten nur auf das zugreifen, was sie benötigen, wann sie es benötigen.

Verbinde MCP-Server mit Auth

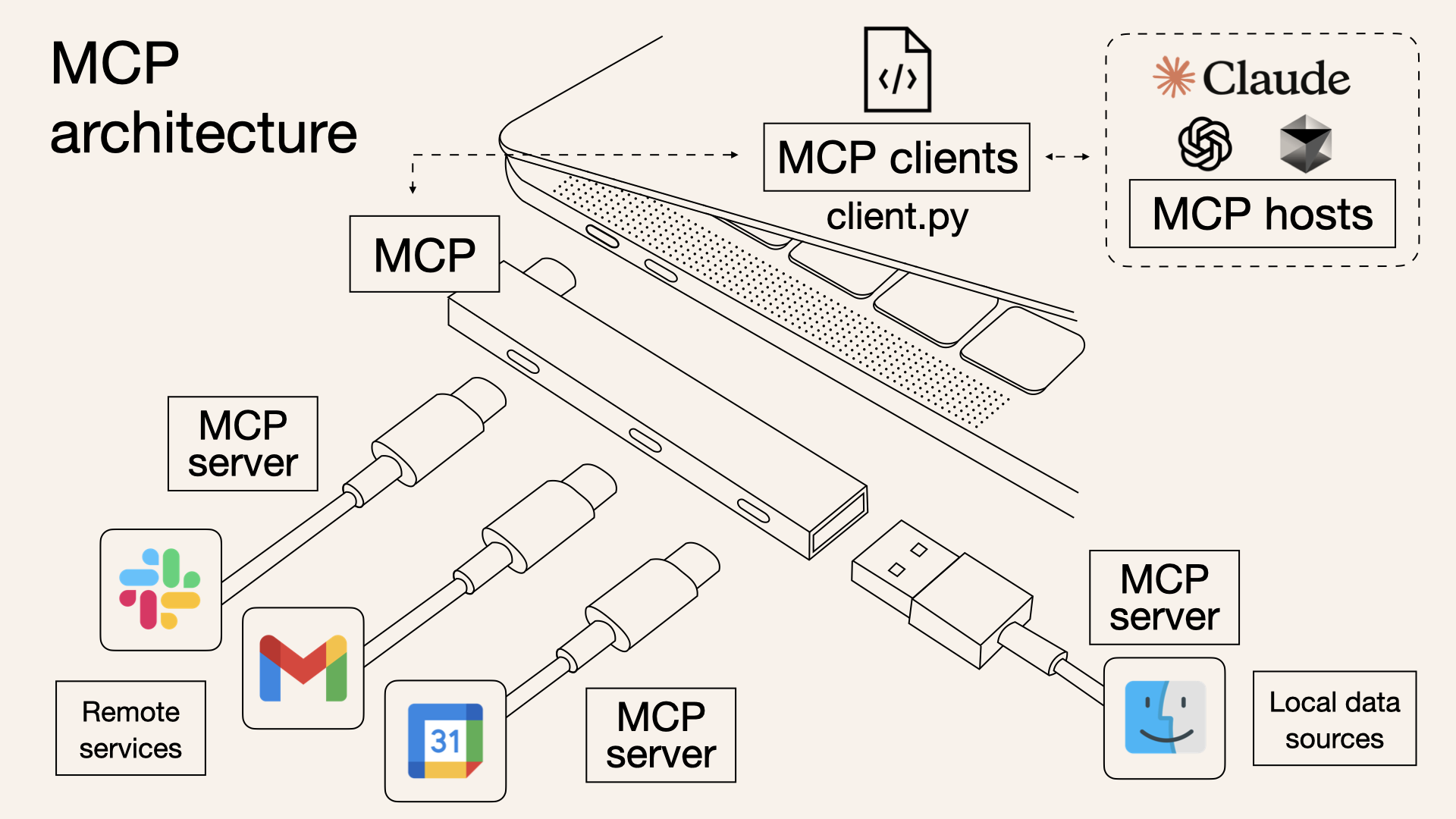

MCP ist zunehmend populär geworden, um KI-Agenten durch die Bereitstellung kontextbezogener Informationen zu verbessern und deren Gesamtleistung und Benutzererfahrung zu steigern.

Warum ist der MCP-Server mit Authentifizierung verbunden und warum ist es wichtig?

Wir haben zuvor einen Artikel geschrieben, um dir zu helfen, was ein MCP-Server ist zu verstehen.

Ein MCP-Server ist ein Schlüsselelement des Model Context Protocols und fungiert als Brücke zwischen KI-Modellen und externen Datenquellen. Er ermöglicht Echtzeitabfragen und Datenabrufe von Diensten wie Slack, Gmail und Google Kalender. Durch den Bau eines MCP-Servers kannst du diese Remote-Dienste mit LLMs verbinden und so deine KI-gestützten Anwendungen mit besserem Kontext und intelligenterer Aufgabenausführung verbessern.

Im Gegensatz zu Retrieval-Augmented-Generation (RAG) Systemen, die das Erzeugen von Embeddings und das Speichern von Dokumenten in Vektordatenbanken erfordern, greift ein MCP-Server direkt auf Daten zu, ohne vorheriges Indexieren. Dies bedeutet, dass die Informationen nicht nur präziser und aktueller sind, sondern auch mit weniger Rechenaufwand und ohne Kompromisse bei der Sicherheit integriert werden können.

Referenz: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Referenz: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Für KI-Agenten, die einen MCP-Server verwenden, finden mehrere Interaktionen zwischen dem MCP-Server, LLM, Agent und Benutzer statt.

In der heutigen KI-getriebenen Welt, in der Agenten mehrere Aufgaben über verschiedene Dienste verwalten, wird die Integration mit mehreren MCP-Servern immer gefragter.

Agenten-Authentifizierung entwickelt sich — dein Produkt sollte sich anpassen

Ein großartiges Beispiel ist Composio.dev, eine entwicklerorientierte Integrationsplattform, die vereinfacht, wie KI-Agenten und LLMs mit externen Apps und Diensten verbunden werden. Unter dem Slogan „Auth für KI-Agenten, um im Namen von Benutzern zu handeln“, stellt es im Wesentlichen eine Sammlung von MCP-Servern (Connectors) bereit, die einfach in KI-gestützte Produkte integriert werden können.

Als jemand im Authentifizierungsbereich, aber in Wirklichkeit ist das nur ein kleiner Teil des breiteren CIAM-Feldes (Kundenidentitäts- und Zugriffsmanagement). Was sie gebaut haben, ist eigentlich eine Sammlung von MCP-Servern (Connectors) — nützlich, aber nur ein Teil von dem, was vollständige CIAM-Lösungen umfassen.

Basierend auf den zuvor erwähnten Beispielen, wenn wir Google Drive (Remote-Dienst) als einen MCP-Server betrachten, statt Airbnb, wird es mehr als nur eine Drittanbieter-Integration — es dient als externe Datenquelle. Dies ermöglicht dem Agenten, auf kontextbezogene Informationen zuzugreifen, mit dem LLM zu interagieren und potenziell Berechtigungen zum Erstellen, Lesen, Aktualisieren und Löschen (CRUD) von Dateien zu erhalten.

Jedoch bleiben die Kernanforderungen an Authentifizierung und Autorisierung dieselben.

Verwende Logto, um die Authentifizierung für deine Agentenprodukte zu handhaben

Logto ist eine vielseitige CIAM-Lösung, die SaaS- und KI-Agenten-Produkte unterstützt und die Authentifizierung und Autorisierung nahtlos macht. Hier ist, warum:

- Verwaltete Authentifizierung für KI-Agenten-Produkte – Logto unterstützt OAuth 2.0, SAML, API-Schlüssel, Personal Access Tokens und JWT, sodass eine einfache Integration mit mehreren MCP-Servern möglich ist. Du kannst sogar deinen eigenen MCP-Server bauen und ihn mit Logto verbinden, dank seiner offenen Standardbasis.

- Identitätsanbieter (IdP) Fähigkeiten – Nachdem dein Produkt etablierte Benutzer hat, kann Logto als IdP fungieren, deinen Dienst in einen MCP-Server verwandeln und ihn in das KI-Ökosystem integrieren.

- Fortschrittliche Autorisierung

- Rollenbasierte Zugriffskontrolle (RBAC) zur Verwaltung von Benutzerrollen

- Benutzerdefiniertes JWT-basiertes ABAC für feingranulare, dynamische Zugriffskontrolle

- Verbesserte Sicherheit – Funktionen wie Multi-Faktor-Authentifizierung (MFA) und Step-up-Authentifizierung helfen, kritische Aktionen zu sichern und die Sicherheit der Agenten zu verbessern.

Hast du Fragen? Wende dich an unser Team, um zu erfahren, wie Logto dein KI-Agentenerlebnis verbessern und deine Sicherheitsanforderungen erfüllen kann.