Integration mit einem Klick für MFA: Software-OTP, Passkey und Backup-Code

Lerne, wie du MFA mit einem Klick in dein Anmeldeerlebnis integrierst.

In der digitalen Welt ist die Sicherung von Benutzerkonten von größter Bedeutung. Wusstest du, dass die Verwendung von Multi-Faktor-Authentifizierung (MFA) erstaunliche 99,9% der Kontohacks blockiert, insbesondere diese nervigen Passwortverletzungen? Es ist eine äußerst kostengünstige Methode, um die Sicherheit deines Authentifizierungssystems zu verbessern.

Wir freuen uns, bekannt zu geben, dass das lang erwartete MFA-Feature von Logto jetzt verfügbar ist und auf Product Hunt gestartet wurde. Wir würden uns über deine Unterstützung und dein Feedback freuen!

Sieh dir unser kurzes Anleitungsvideo hier an:

Konfigurationsschritte

Die Konfiguration von MFA mit Logto ist einfach und effizient. Nur drei einfache Schritte, um deinem Produkt einen zusätzlichen Schutz zu verleihen. Hier ist, wie es geht:

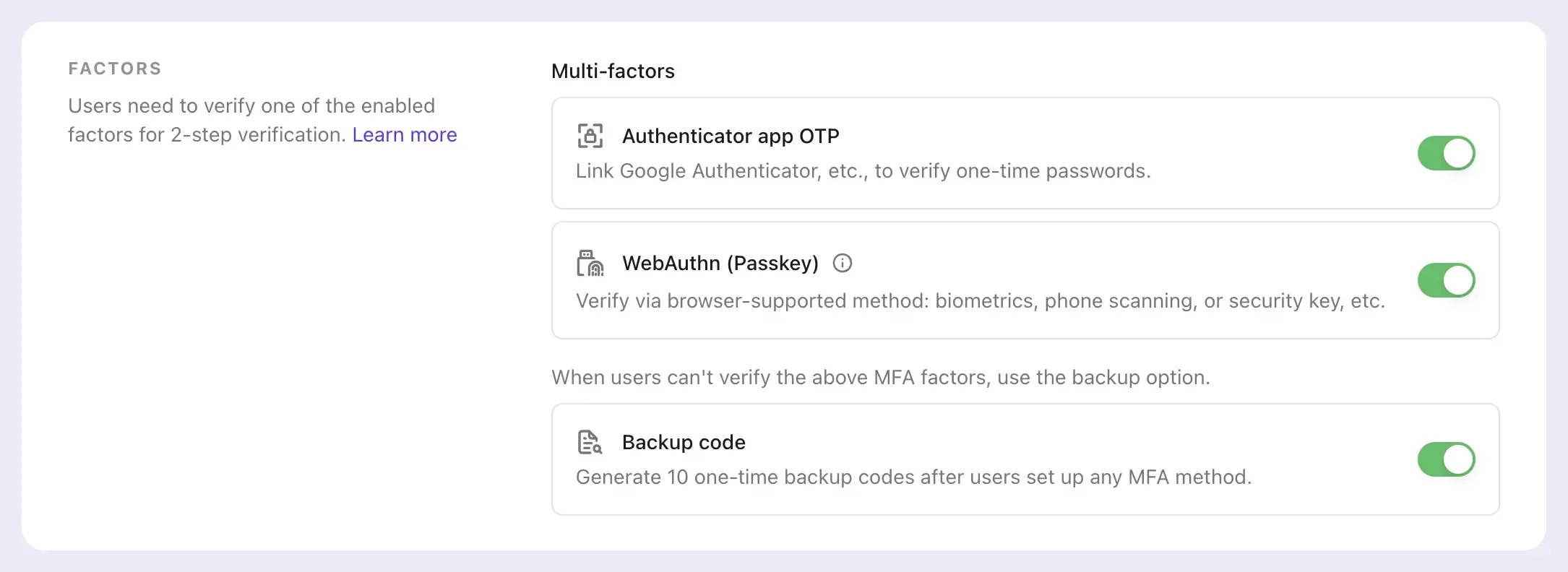

Schritt 1: Wähle deinen AuthentifizierungsfaktorWähle zwischen der Authenticator-App oder WebAuthn, oder warum nicht beide, als deine primäre Methode.

- Authenticator-App-OTP, auch bekannt als der Software-Sicherheitsschlüssel, ist ein Favorit bei vielen.

- WebAuthn unterstützt Passkeys für Biometrie und Hardware-Sicherheitsschlüssel – es gewinnt an Beliebtheit aufgrund seiner hohen Sicherheit und Kompatibilität mit verschiedenen Geräten.

Vergiss nicht, eine Backup-Methode einzurichten.

- Diese 10 automatisch generierten, einmaligen Backup-Codes können echte Lebensretter sein, wenn deine primäre Methode einen Tag Pause macht.

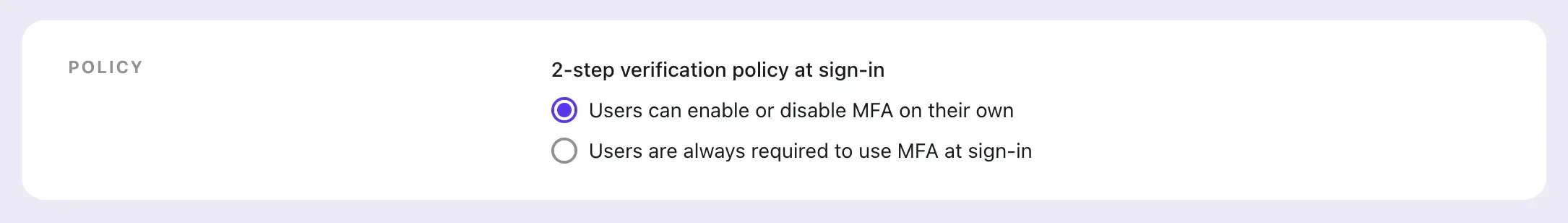

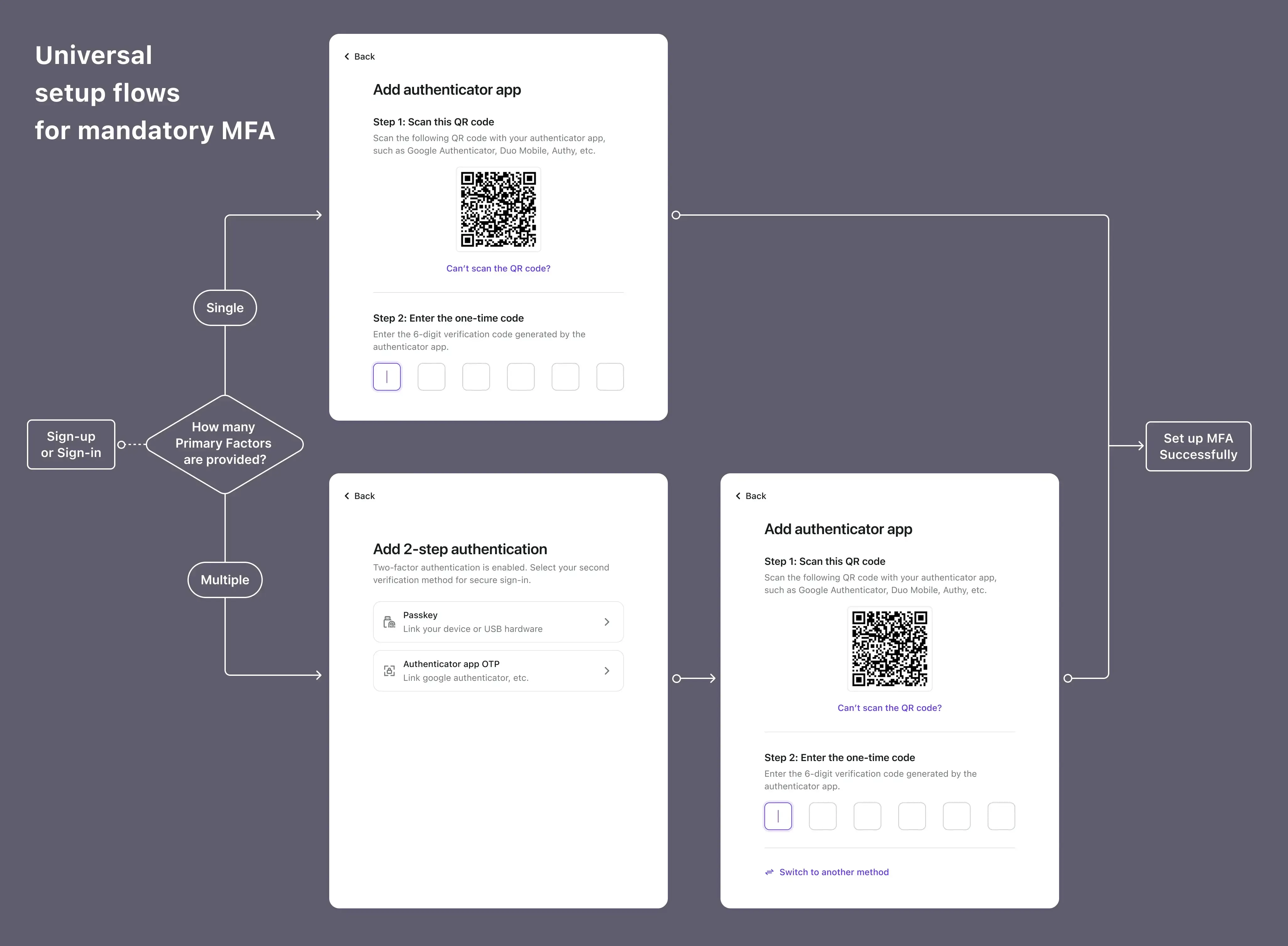

Logto bietet zwei Optionen: Nutzerkontrollierte MFA, ideal für Verbraucherprodukte oder SaaS; und Obligatorische MFA, geeignet für Unternehmens- oder Finanzanwendungen.

Nach einer unkomplizierten, codefreien Einrichtung tauche ein in die Live-Vorschau in der Anmeldeerfahrung der Logto-Konsole oder demo es in deiner App. Erlebe die reibungslosen und vollständigen Authentifizierungsabläufe, vom Einrichten bis zur Überprüfung der MFA. Für detaillierte Einblicke und um die Kern-Authentifizierungsfluss-Schnittstellen zu erkunden, bitte sieh dir unsere umfassende Dokumentation an.

Häufig gestellte Fragen

Du hast Fragen? Wir haben Antworten:

Ist der MFA-Auth-Flow von Logto sicher genug?

Absolut. Die MFA-Anmeldeerfahrung von Logto ist stabil sowohl für neue als auch bestehende Nutzer, gemäß der MFA-Richtlinie deines Produkts. Selbst wenn ein Admin die MFA eines Benutzers in der Konsole löscht, wird er bei der nächsten Anmeldung aufgefordert, sie erneut einzurichten.

Was ist mit WebAuthn?

Natürlich bietet WebAuthn erstklassige Sicherheit und ein geräte-natives Erlebnis, aber es ist in einigen Browsern und Produkten noch recht neu. Für diejenigen, die neu bei WebAuthn sind, ist unser Artikel WebAuthn und Passkey 101 eine wahre Fundgrube an Informationen. Logto unterstützt jetzt WebAuthn für MFA, um die meisten Entwicklungsbedürfnisse zu erfüllen, obwohl es Passwörter noch nicht für den ersten Schritt der Authentifizierung ersetzt. Hinweis: WebAuthn in Logto ist aktuell für alle Arten von Anwendungen außer nativen verfügbar.

Wie verwalten Benutzer MFA in ihren Kontoeinstellungen?

Über die Management-API von Logto können die Konfigurationsmöglichkeiten der Application-App-OTP und Backup-Codes integriert werden, einschließlich Einrichtung, Änderung und Löschung. Da WebAuthn domaingebunden ist, gibt es noch keine Management-API, aber eine Lösung ist geplant. Du kannst auch die Authentifizierungsmethoden einzelner Benutzer in der Benutzerverwaltung der Logto-Konsole verwalten.

Probiere es aus

Begleite uns auf dieser Reise mit Logto MFA – wir hoffen, es macht deine Einrichtung und Authentifizierungserfahrung reibungslos und sicher. Während unserer Beta-Phase sind dein Feedback und deine Vorschläge von unschätzbarem Wert für uns, und wir freuen uns auf eine intensivere Zusammenarbeit mit Entwicklern und Produktentwicklern.