SSO vs SAML, für alle erklärt

SSO, SAML werden oft vage verwendet und können unterschiedlich interpretiert werden. In diesem Artikel klären wir diese Konzepte, erläutern, wie sie miteinander verknüpft sind, und geben reale Beispiele, um sie verständlicher zu machen.

SSO, SAML werden oft vage verwendet und können unterschiedlich interpretiert werden. In diesem Artikel klären wir diese Konzepte, erläutern, wie sie miteinander verknüpft sind, und geben reale Beispiele, um sie verständlicher zu machen.

Was ist SSO?

SSO (Single Sign-On) ist ein Authentifizierungsprozess, der es einem Benutzer ermöglicht, sich einmal anzumelden und auf mehrere Anwendungen oder Dienste zuzugreifen, ohne sich jedes Mal neu anmelden zu müssen. Diese allgemeine Definition kann jedoch auf unterschiedliche Szenarien angewendet werden, in denen SSO verwendet wird.

Es gibt verschiedene Szenarien, in denen SSO zum Einsatz kommt.

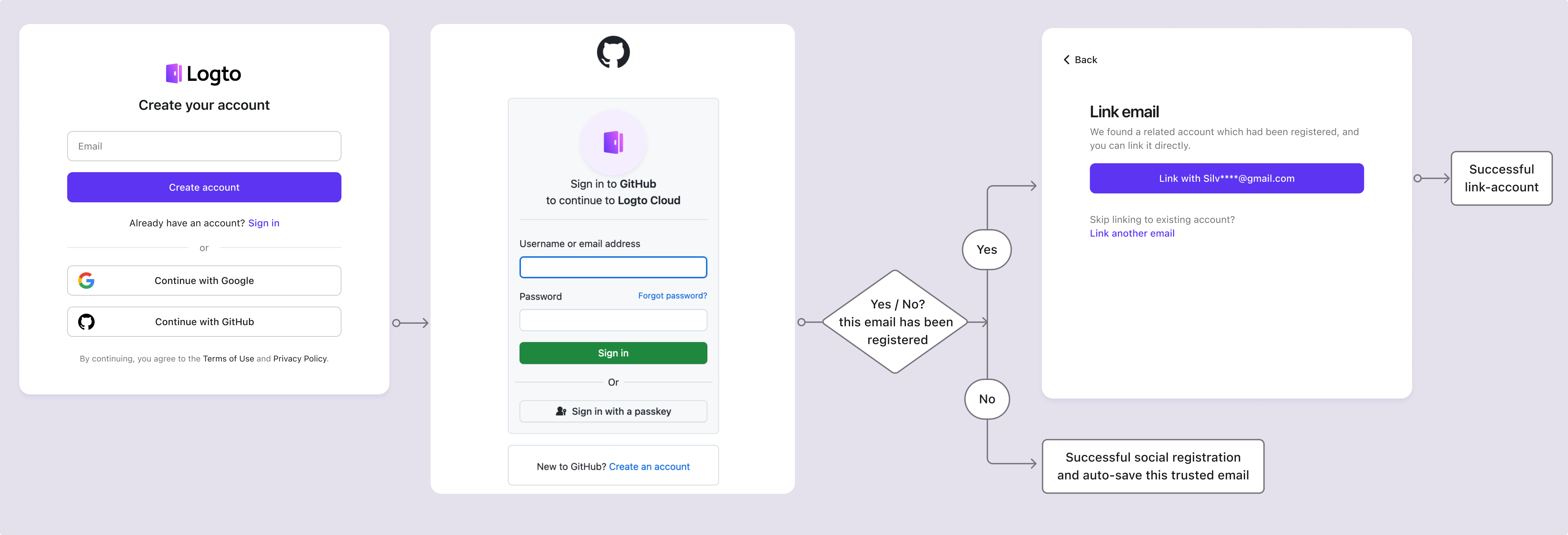

Soziales SSO

Manchmal bezeichnen Menschen das soziale Anmelden als soziales SSO. Zum Beispiel können Benutzer den Google-Login verwenden, um ein Konto in einer neuen App zu erstellen und dabei direkt die Identität und Informationen zu nutzen, die in Google gespeichert sind. In diesem Szenario verwaltet der Benutzer seine eigene Identität.

Soziales SSO erleichtert es Benutzern, ihre Informationen zu verwalten und reduziert die lästigen Schritte im Kontoerstellungs- und Anmeldeprozess. Soziales SSO stützt sich typischerweise auf offene Standardprotokolle wie OAuth 2.0 und OIDC.

Enterprise SSO

Zuerst lasst uns die Konzepte von Identity Provider und Service Provider in einfachen Begriffen aufschlüsseln.

- Identity Provider (IdP) ist der „Torwächter“ deiner Identität. Es ist das System, das deine Anmeldeinformationen hält und überprüft, wer du bist. Stelle es dir als vertrauenswürdige Autorität vor, die sagt: „Ja, diese Person ist, wer sie vorgibt zu sein.“ Beispiele sind Google Workspace, Microsoft Entra und Okta Workforce Identity.

- Service Provider (SP) ist die „Anwendung“ oder der „Dienst“, auf den du zugreifen möchtest, sobald deine Identität bestätigt wurde. Es ist der Ort, an dem du dich anmelden möchtest, wie eine App oder Webseite. Beispielsweise sind Zoom, Slack oder die internen Tools deines Unternehmens alles Service-Provider.

Einfach ausgedrückt, der Identity Provider bestätigt, wer du bist, und der Service Provider gewährt dir Zugang zu seinen Diensten, sobald deine Identität bestätigt ist.

Enterprise SSO wird in stärker geschäftsorientierten Szenarien verwendet und unterteilt in die beiden oben erklärten Begriffe, gibt es zwei typische Fälle: IdP-initiiertes SSO und SP-initiiertes SSO. Während die Begriffe technisch klingen mögen, sind die Szenarien eigentlich recht einfach.

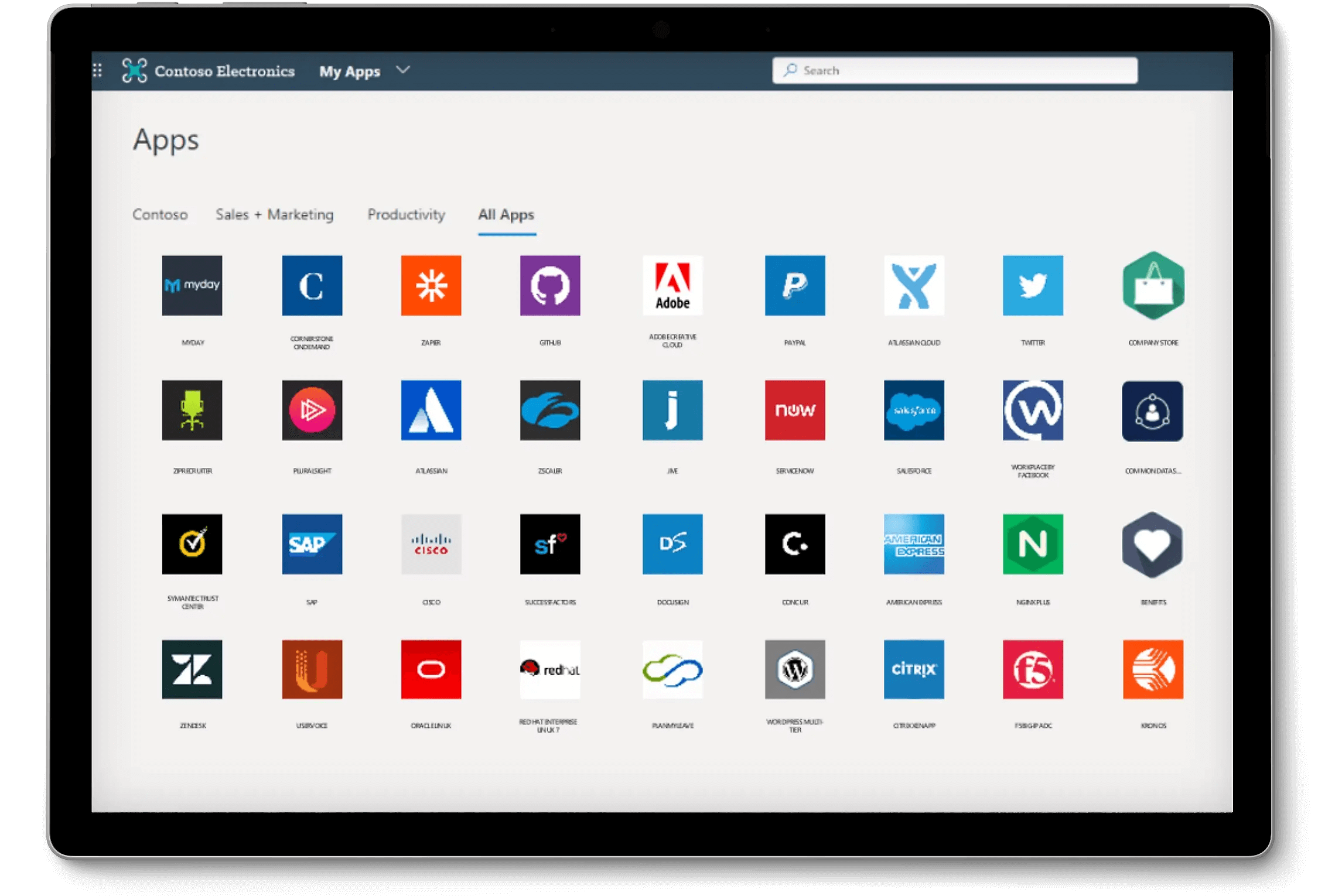

IdP-initiiertes SSO

Denke daran, wenn du als Mitarbeiter auf die Anwendungen und Ressourcen deines Unternehmens zugreifst. In der Regel erstellt die Personalabteilung ein Konto für dich. Du benutzt dieses Konto dann, um dich bei einer Plattform wie Okta oder Google Workspace anzumelden. Einmal eingeloggt, wirst du zu einem Unternehmensportal weitergeleitet, wo du auf alle Anwendungen des Unternehmens zugreifen kannst, wie Gehaltsabrechnungssysteme, Kollaborationstools, Workday und mehr.

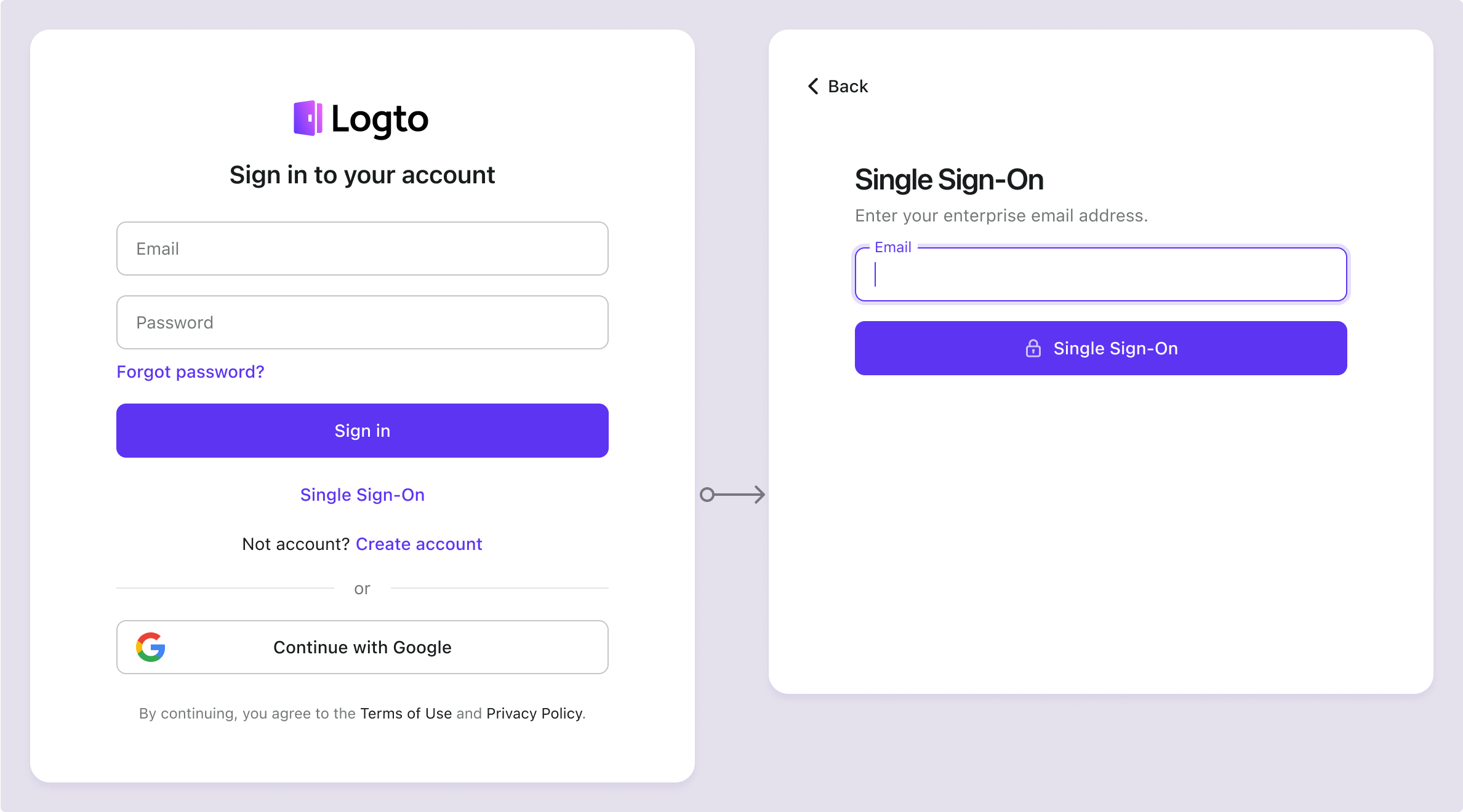

SP-initiiertes SSO

Betrachten wir es aus einer anderen Perspektive. Manchmal muss man bei einer bestimmten Produkt-Login-Seite beginnen. Zum Beispiel, wenn du Zoom für ein Online-Meeting mit deinen Kollegen nutzen möchtest, siehst du die Option „Mit SSO einloggen“. Dieses Szenario wird als SP-initiiertes SSO bezeichnet.

Welche Probleme löst Enterprise SSO

Der erste Vorteil von Enterprise SSO ist, dass Unternehmen die Identitäten ihres Personals einfach, flexibel und sicher verwalten können.

Stell dir vor, du führst ein Unternehmen, und alle deine Mitarbeiter benötigen Zugriff auf die Produkte und Dienste, die du erworben hast. Da die vom Unternehmen produzierten Ressourcen dem Unternehmen gehören, wird ein unternehmenseigenes Identitätssystem benötigt. Würden die Mitarbeiter persönliche Identitäten verwenden, um auf Unternehmensressourcen zuzugreifen, würde dies Sicherheits- und Verwaltungsprobleme schaffen.

Andererseits greifen die Mitarbeiter in einem Szenario wie dem SP-initiierten SSO auf mehrere Anwendungen und Dienste zu, die vom Unternehmen bereitgestellt werden. Wenn Mitarbeiter eingestellt oder entlassen werden, muss die Personalabteilung zahlreiche Konten für alle Produkte und Dienste des Unternehmens erstellen und löschen, was mühsam und zeitaufwendig ist.

Enterprise SSO vereinfacht diesen Prozess durch ein universelles Identitätssystem, und Tools wie SCIM (System for Cross-domain Identity Management) und Just-in-Time-Bereitstellung machen es noch effizienter.

Für IdP-initiiertes SSO ist es vorteilhaft für Produktentwickler, die „enterprise-ready“ sein wollen. Beispielsweise, wenn du ein Startup bist, das sich zunächst auf individuelle Verbraucher konzentriert, und später ein großes Unternehmen dein Produkt nutzen möchte, kann es verlangen, dass Mitarbeiter sich mit Microsoft Entra anmelden, zum Beispiel. In diesem Fall müsstest du Enterprise SSO in dein Produkt integrieren, um den Deal abzuschließen.

Was ist SAML?

SAML (Security Assertion Markup Language) ist ein offenes Standardprotokoll, das für Authentifizierung und Autorisierung verwendet wird. Neben OAuth und OIDC wird SAML häufig in Identitätsmanagementsystemen eingesetzt, insbesondere im Bereich des Identitätsmanagements für Mitarbeiter. Kommerzielle Identitätsanbieter wie Okta und Microsoft Entra unterstützen SAML häufig als eines ihrer Standardprotokolle.

Einige ältere Systeme und Anbieter sozialer Anmeldungen bieten ebenfalls SAML-Unterstützung an. Daher kann die Einbindung von SAML in dein System dazu beitragen, die Kompatibilität mit einer breiteren Palette von Identitätsanbietern und das zukünftige Wachstum des Ökosystems sicherzustellen.

Wann wird SAML benötigt?

SAML wird häufig in Enterprise SSO-Szenarien verwendet. Betrachte zum Beispiel folgende Situation:

Dein Vertriebsteam wendet sich an die Produktentwickler und sagt: „Wir haben einen großen Kunden, der SAML-Anmeldung verlangt. Wir müssen diese Technologie unterstützen.“

Für Ingenieure, die nicht mit SAML oder IAM (Identity and Access Management) vertraut sind, wäre der erste Schritt wahrscheinlich die Suche nach „SAML“ oder „SAML-Anmeldung“.

Am Ende geht es darum, Enterprise SSO in dein Produkt zu integrieren und es „enterprise-ready“ zu machen, um die Bedürfnisse größerer Kunden zu erfüllen, die auf Technologien wie SAML für sichere Authentifizierung setzen.

Wie funktioniert SAML?

Hier ist eine vereinfachte Aufschlüsselung der beiden Typen:

SP-initiierter Ablauf

- Der Benutzer versucht, auf die Ressource des SP zuzugreifen.

- Der SP leitet den Benutzer mit einer SAML-Authentifizierungsanfrage an den IdP weiter.

- Der Benutzer loggt sich beim IdP ein und wird authentifiziert.

- Der IdP erzeugt eine SAML-Bekundung mit der Identität des Benutzers und möglicherweise Autorisierungsdaten.

- Der IdP sendet die SAML-Bekundung zurück an den SP, typischerweise über den Browser des Benutzers.

- Der SP verarbeitet die Bekundung, validiert sie und gewährt/verweigert dem Benutzer den Zugriff.

IdP-initiierter Ablauf

- Der Benutzer ist bereits im IdP eingeloggt und wählt einen Dienst/eine Ressource aus dem Portal des IdP.

- Der IdP erzeugt eine SAML-Bekundung basierend auf der aktuellen Sitzung des Benutzers, die Identität und Attribute enthält.

- Der IdP sendet die Bekundung direkt an den SP, ohne dass der SP vorher angefragt hat.

- Der SP verarbeitet die Bekundung, validiert ihre Integrität und extrahiert die Identität und Attribute des Benutzers.

- Der SP gewährt oder verweigert den Zugriff basierend auf der Bekundung.

Für eine technische Perspektive, wie SAML funktioniert, sieh dir Wie funktioniert SAML an.

Der Unterschied zwischen SAML und SSO

SAML- und SSO-Definitionen werden oft verwechselt, aber hier ist die einfache Aufschlüsselung:

- SSO ist ein Authentifizierungsprozess, der von Apps und Software verwendet wird und es Benutzern ermöglicht, sich einmal anzumelden und auf mehrere Dienste zuzugreifen.

- SAML ist ein technisches Protokoll, das hauptsächlich im Unternehmens-Identitätsmanagement verwendet wird, um Authentifizierungsdaten sicher auszutauschen.

Stell dir Folgendes vor: Du gehst morgens in dein Büro und anstatt dich bei jeder Anwendung einzeln anzumelden—bei deinem E-Mail, Kalender, Projektmanagement-Tools—loggst du dich einfach einmal ein und hast Zugriff auf alles. Diese nahtlose Erfahrung ist SSO (Single Sign-On). Es ist wie ein Universalschlüssel, der alle Türen zu deinen Arbeitsplatz-Tools öffnet.

Aber wie funktioniert SSO?

Hier kommt SAML (Security Assertion Markup Language) ins Spiel. Denke an SAML als einen vertrauenswürdigen Boten zwischen deinem Anmeldesystem (genannt Identity Provider oder IdP) und den Apps, die du verwenden möchtest (genannt Service Providers oder SPs). Wenn du dich durch SSO anmeldest, sendet SAML sicher einen „Nachweis“ deiner Identität vom IdP an die App und bestätigt, dass du die Person bist, die du vorgibst zu sein.

Kurz gesagt:

- SSO ist die Benutzererfahrung: eine Anmeldung, um auf mehrere Apps zuzugreifen.

- SAML ist das Hintergrundprotokoll, das diese nahtlose Erfahrung ermöglicht, indem es die Identitätsüberprüfung sicher handhabt.

Während SSO die Bequemlichkeit verbessert, stellt SAML sicher, dass alles sicher und verbunden bleibt, sodass du ohne Bedenken auf alles zugreifen kannst.

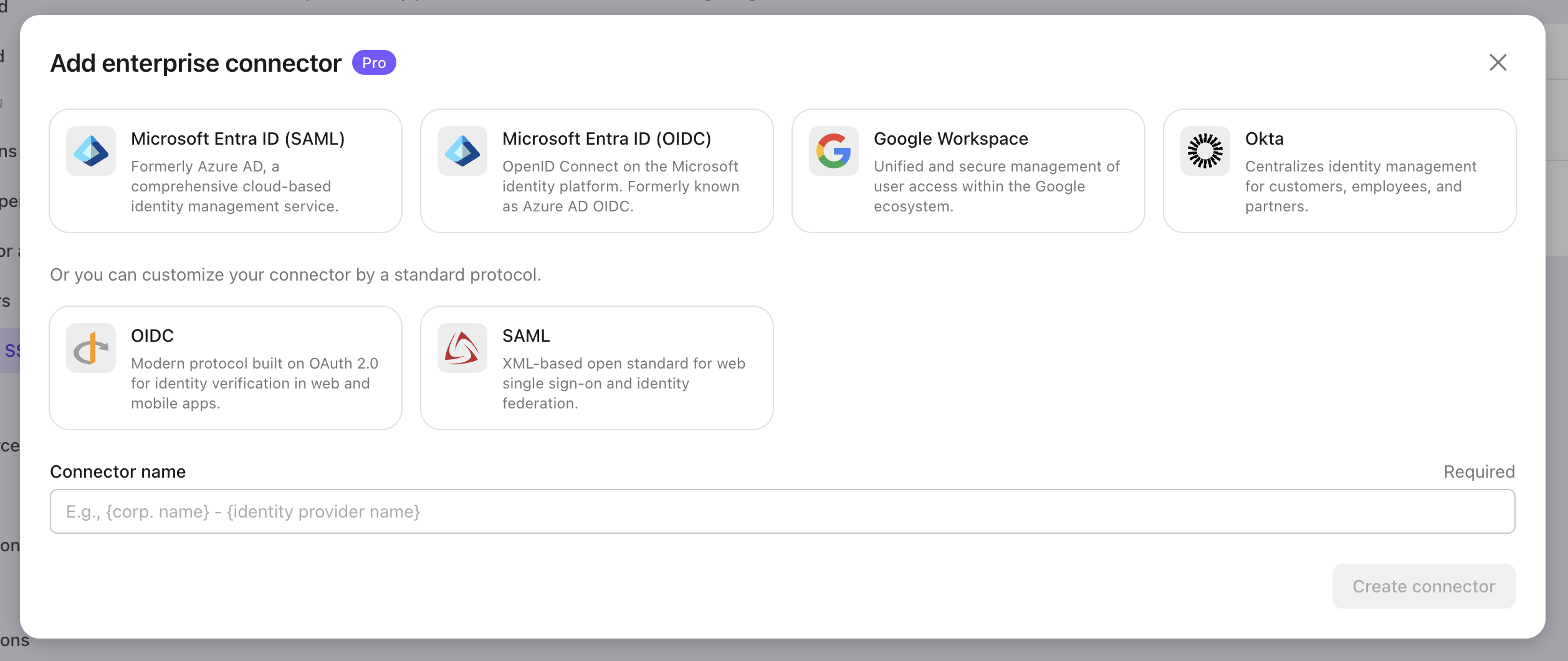

Verwendet Enterprise SSO andere Protokolle?

Ja, zusätzlich zu SAML wird OIDC in Enterprise SSO-Szenarien häufig verwendet. Zum Beispiel unterstützt der Enterprise-Connector von Logto sowohl Microsoft Entra (OIDC) als auch Microsoft Entra (SAML).

Sollte ich SAML SSO verwenden?

Wenn du an Unternehmenskunden verkaufst, ist es wichtig, die Unterstützung von SAML so früh wie möglich in Betracht zu ziehen. Aber konzentriere dich nicht nur auf die Unterstützung des SAML-Protokolls—denke an den gesamten Enterprise SSO Authentifizierungsablauf. Hier sind einige wichtige Szenarien zu berücksichtigen:

- Erlaube deinen Kunden, sich selbst anzumelden und Enterprise SSO einzurichten.

- Stelle sicher, dass Mitarbeiter automatisch den richtigen Organisationen in Multi-Tenant-Anwendungen beitreten können (dies kann mit Just-in-Time-Bereitstellung und SCIM erfolgen).

- Implementiere einen End-to-End-Anmeldeablauf, der mit deinem benutzerfreundlichen Anmeldeprozess kompatibel ist.

Implementiere SAML und Enterprise SSO mit Logto

Logto bietet umfassende Enterprise SSO Abläufe und unterstützt mehrere bekannte SAML-Connectoren. Es kann in viele gängige Szenarien integriert werden, die du benötigst. Entdecke alle Funktionen von Logto, von Logto Cloud bis Logto OSS, auf der Logto Website.