Autenticación de agentes de IA: casos de uso y necesidades de identidad

2025 es el año de la IA. A medida que los LLM y las experiencias de agentes evolucionan, surgen nuevos desafíos en la autenticación y autorización. Este artículo explora las interacciones de los agentes de IA, destacando escenarios clave de seguridad y autenticación.

2025 se está perfilando como el año de la IA. Con el rápido crecimiento de los LLM y las experiencias de los agentes, a menudo nos preguntan: ¿Cómo abrazamos esta nueva era? ¿Y cuáles son los nuevos casos de uso para la autenticación y autorización de agentes de IA? En este artículo, exploraremos la experiencia típica del agente y señalaremos los escenarios de seguridad y autenticación a lo largo del camino.

Experiencia de autenticación del operador de ChatGPT

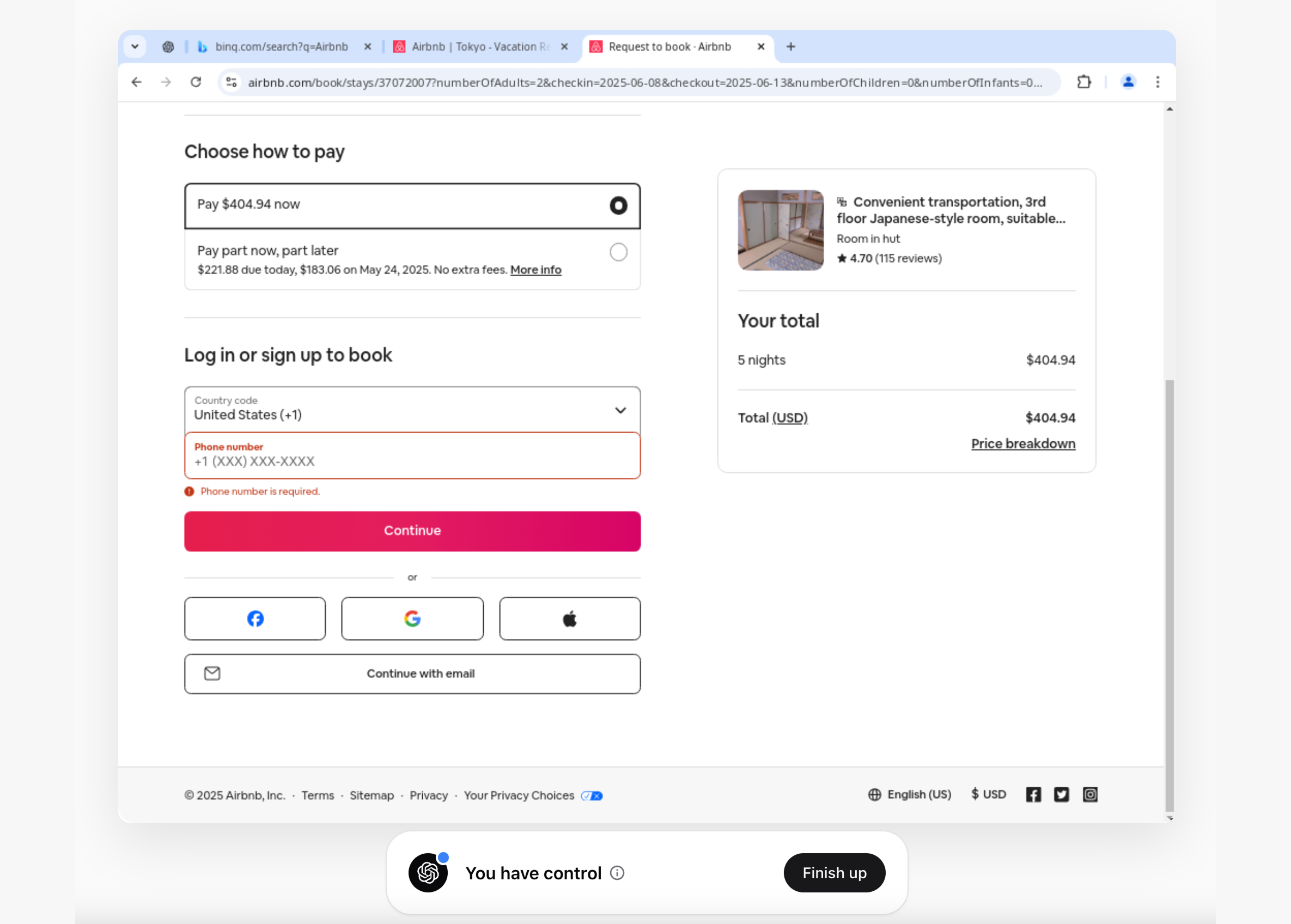

Recientemente compré el Operador de ChatGPT y exploré algunos flujos de trabajo comunes. Un ejemplo fue reservar una estancia en Tokio, Japón. El Operador facilitó increíblemente la búsqueda de una habitación adecuada según mi indicación.

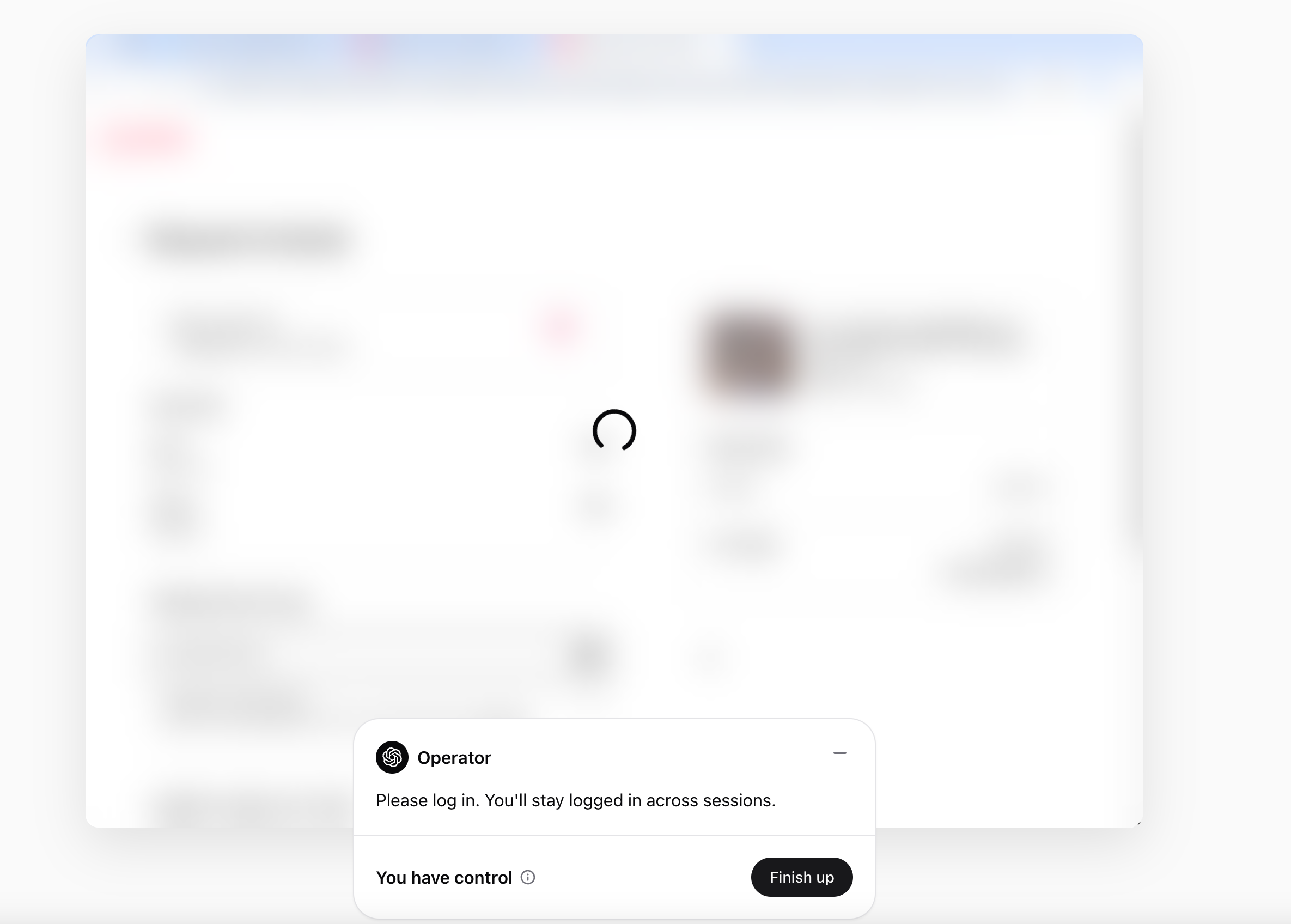

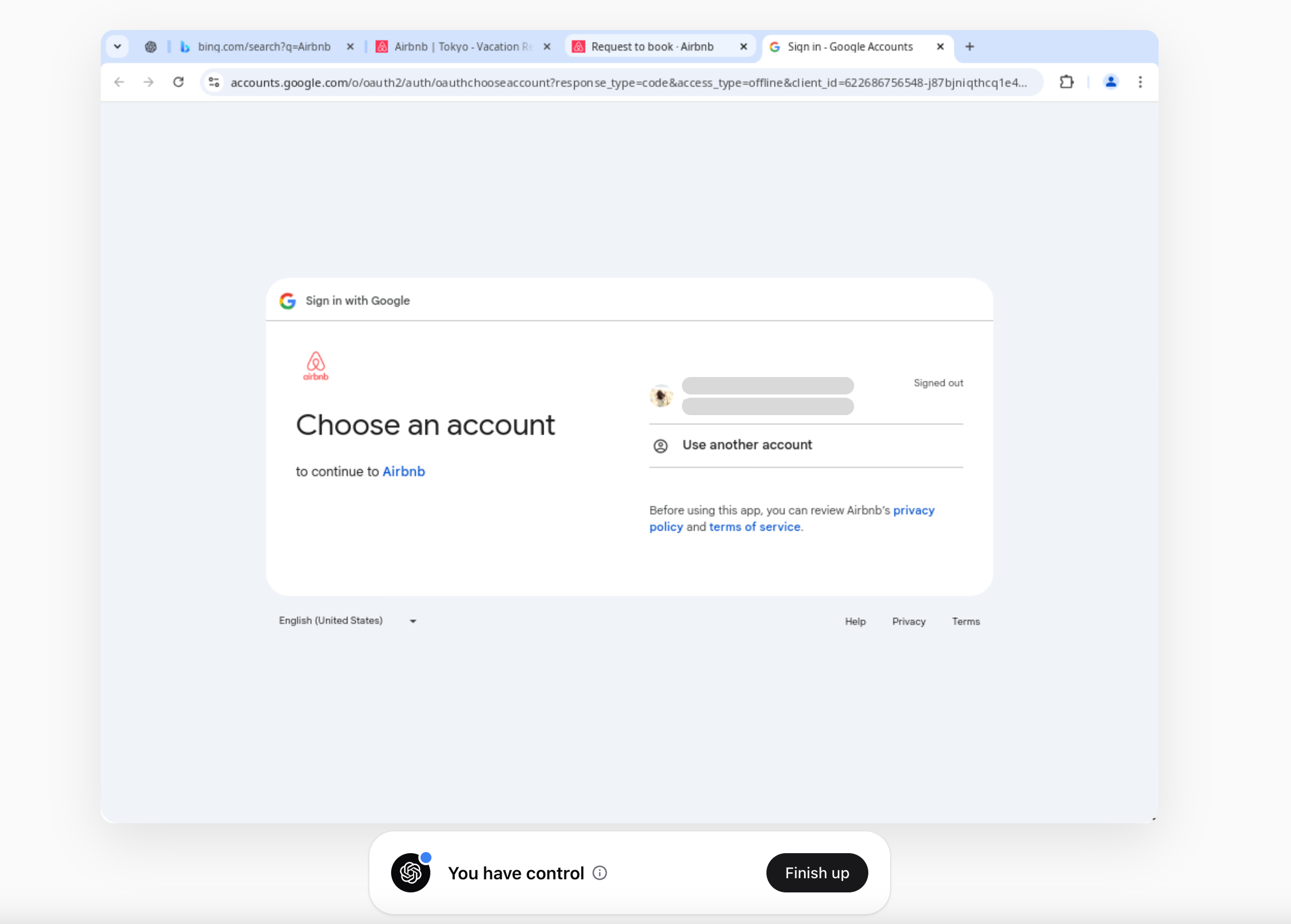

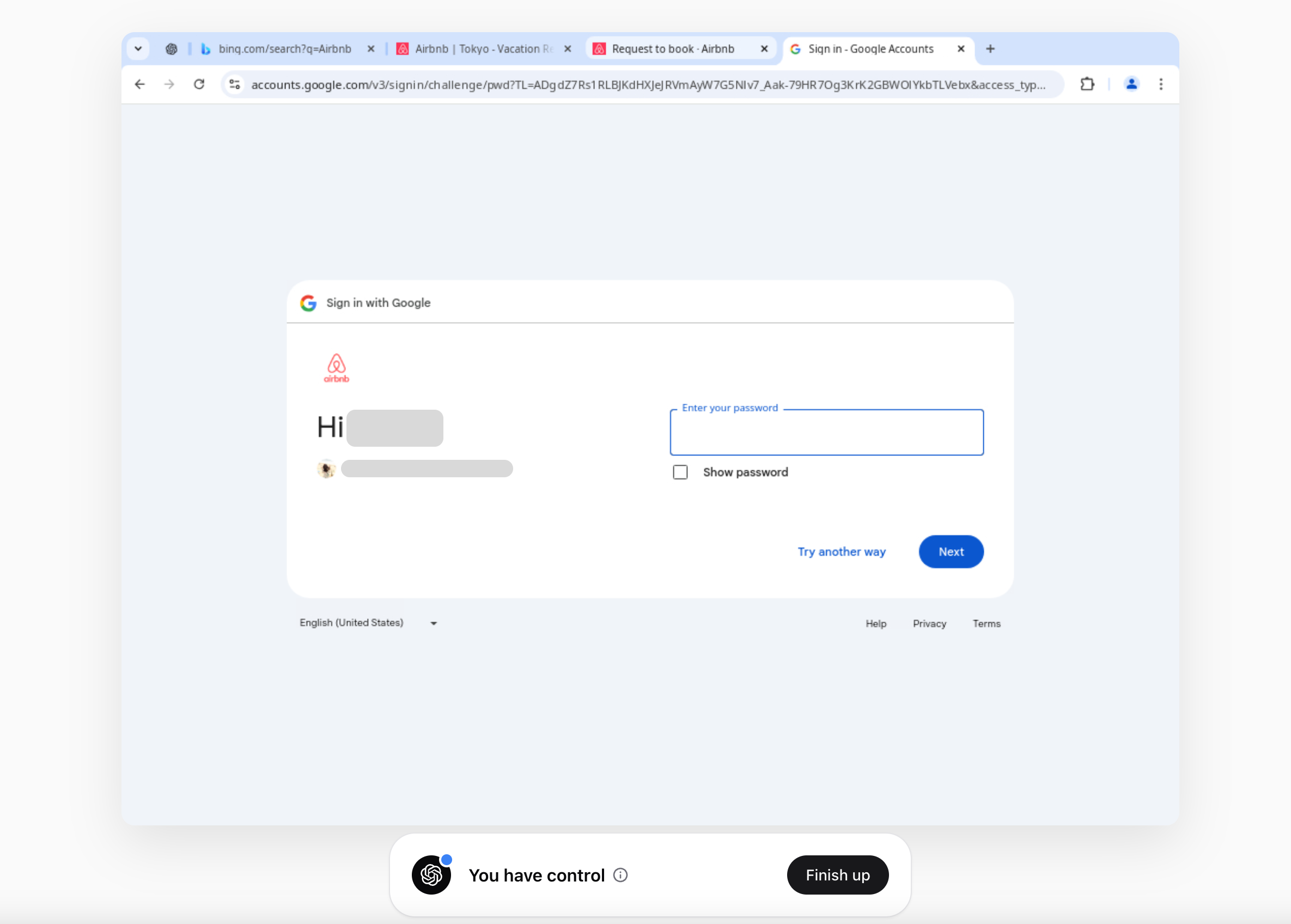

Durante el pago, me pidió que iniciara sesión y luego me devolvió el control.

Esta experiencia me hizo sentir incómodo. Aunque tenía el control y el agente no podía iniciar sesión por mí, aún tenía que ingresar mi correo electrónico y contraseña en el navegador del Operador. Esto significa que si inicias sesión en tu correo electrónico (o en cualquier servicio) a través del Operador, tus credenciales se almacenan en cookies.

El Operador de OpenAI declara que nunca almacena las credenciales de los usuarios y sigue estándares de cumplimiento como el SOC II. Sin embargo, cuando agentes de terceros interactúan con servicios externos en tu nombre, los riesgos de seguridad aumentan significativamente.

En general, dar directamente a un agente acceso a tu cuenta y credenciales es una mala idea.

Todavía hay mucho espacio para mejorar. En la siguiente sección, profundizaré en diferentes enfoques de gestión de autenticación y credenciales, sopesando sus pros y contras.

Como discutió este X Threads.

¿Cómo se manejan las credenciales y cuáles son los riesgos de seguridad?

Dar directamente al agente de IA tus credenciales

En este enfoque, la IA ingresa credenciales de texto sin formato (como un correo electrónico y contraseña) en tu nombre. Por ejemplo, un agente de IA podría solicitar tus detalles de inicio de sesión e ingresarlos por ti.

Sin embargo, este método conlleva riesgos de seguridad, ya que puede exponer información sensible. Si la implementación es necesaria, es más seguro integrar un gestor de contraseñas o un sistema de gestión de secretos. Además, restringir cuánto tiempo se almacenan las credenciales puede ayudar a minimizar el riesgo de filtraciones.

En lugar de credenciales de texto sin formato, los Tokens de Acceso Personal (PATs) ofrecen una forma más segura de otorgar acceso sin requerir una contraseña o inicio de sesión interactivo. Los PAT son útiles para CI/CD, scripts y aplicaciones automatizadas que necesitan acceder a recursos programáticamente. Para mejorar la seguridad, es mejor limitar los ámbitos de los PAT, establecer tiempos de expiración y permitir la revocación para prevenir filtraciones y secuestros de cuentas.

Delegación del usuario a través de OAuth

OAuth (Open Authorization) es un estándar ampliamente usado para la autorización delegada en la web. Permite a los usuarios otorgar a una aplicación de terceros acceso limitado a sus datos en otro servicio sin compartir sus credenciales de inicio de sesión.

En esencia, OAuth resuelve el problema de la delegación de acceso seguro: por ejemplo, puedes autorizar a una aplicación de viajes para leer tu Calendario de Google sin darle a la aplicación tu contraseña de Google. Esto se logra haciendo que el usuario se autentique con el proveedor de datos (por ejemplo, Google) y luego emitiendo tokens a la aplicación de terceros en lugar de exponer las credenciales del usuario.

Una mejor manera de manejar este escenario es autorizar a ChatGPT Operator (o cualquier otro agente) para leer y escribir en Airbnb sin compartir tu contraseña o credenciales. En lugar de permitir que el Operador inicie sesión directamente, puedes otorgar acceso a través de un proceso de autorización seguro.

En mi opinión, si OpenAI Operator desea mejorar la confianza y la seguridad de identidad, hay varias maneras de lograrlo.

-

Mover el proceso de inicio de sesión fuera del Operador: Manejar el inicio de sesión del usuario fuera del Operador de ChatGPT. Esto significa que podrías hacer clic en un botón de “Iniciar sesión con [Servicio]” y ser redirigido a la página de inicio de sesión segura del servicio para autenticarte, completamente fuera del chat o del operador de ChatGPT. Por ejemplo, si hubiera un complemento de Airbnb, serías enviado al sitio web de Airbnb para ingresar tus credenciales y autorizar a ChatGPT, y luego el complemento recibiría un token. ChatGPT solo recibe un token de acceso temporal o clave, que otorga acceso limitado (por ejemplo, “leer mi itinerario”), en lugar de ver tu contraseña real.

-

Hacer que el usuario complete el flujo de consentimiento antes de que el agente de IA realice cualquier tarea. Este enfoque es similar a cómo muchos productos manejan integraciones, mercados y servicios conectados.

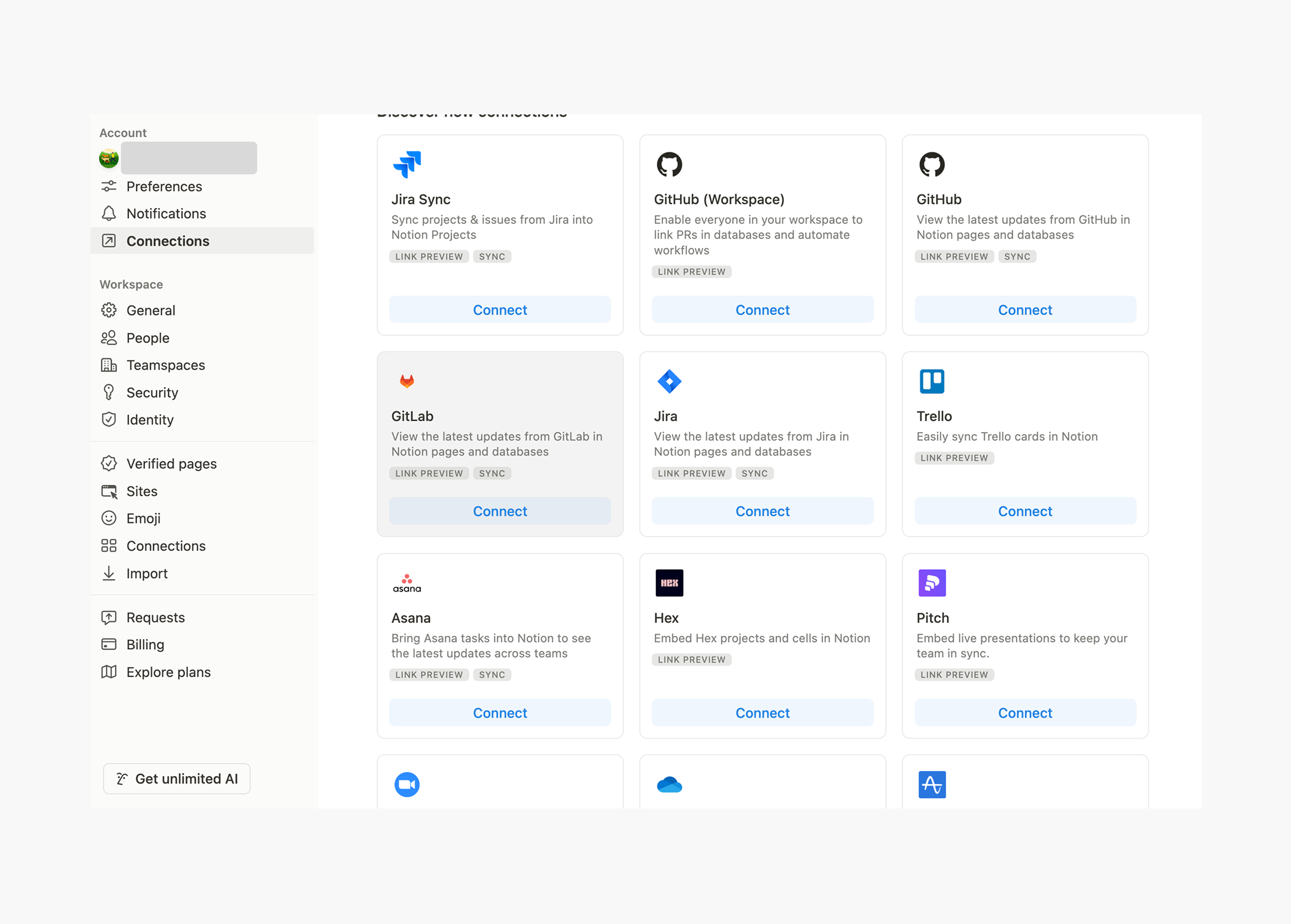

Páginas de conexión de Notion

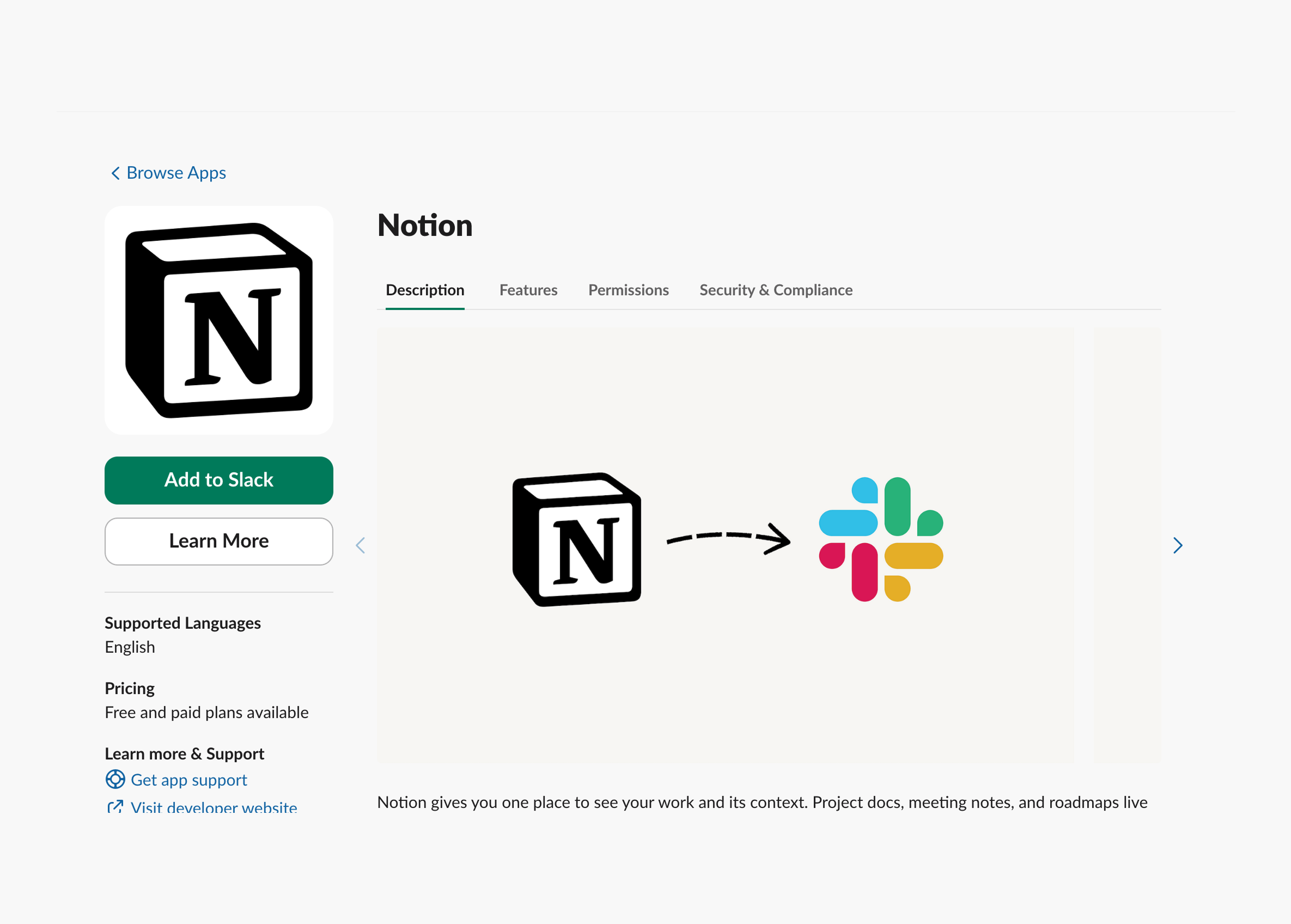

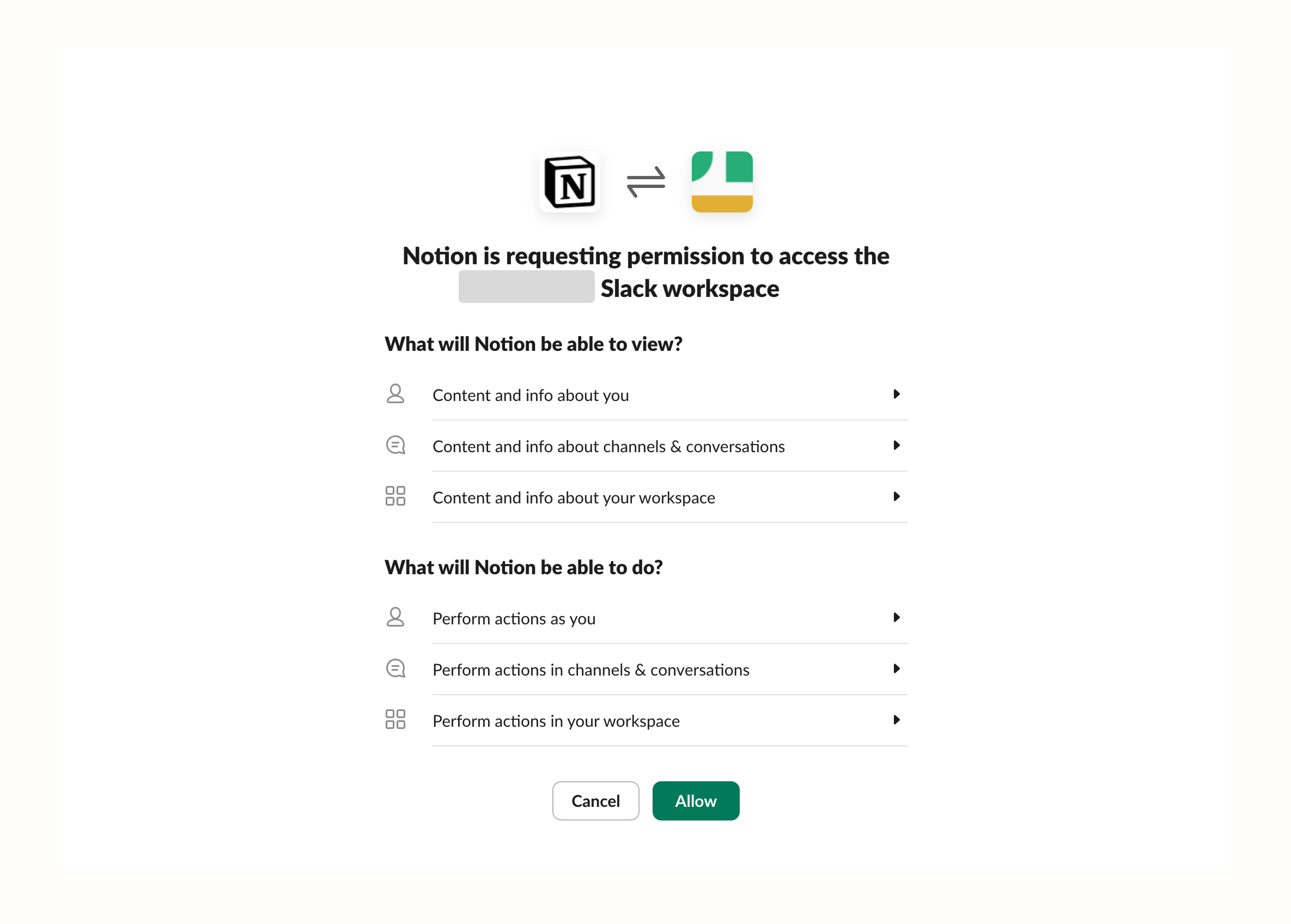

Páginas de conexión de NotionAquí hay otro ejemplo, tal como una integración del mercado de Slack con Notion. Slack está solicitando acceso al espacio de trabajo específico de Notion, puede leer los artículos y presentarlos en tus canales de Slack.

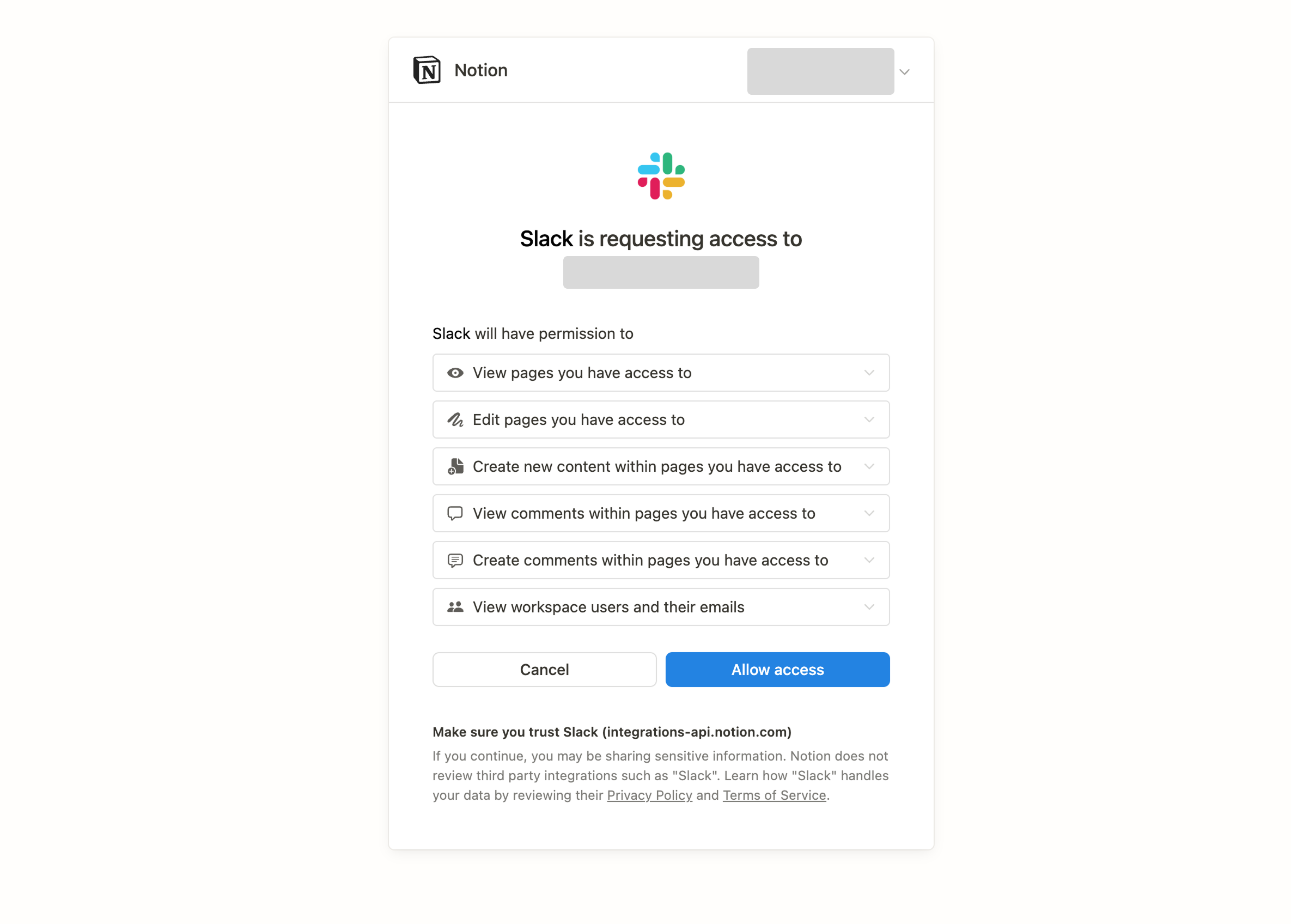

Al mismo tiempo, Slack también proporciona una página de consentimiento para autorizar a Notion para acceder al espacio de trabajo durante este proceso.

ChatGPT Operator debería adoptar un enfoque similar al integrar OAuth, permitiendo que el agente acceda de manera segura a múltiples servicios de terceros. De esta manera, puede obtener tokens de acceso con los permisos necesarios para realizar tareas de forma segura.

Autenticación adicional para acciones sensibles

Un agente de IA puede manejar tareas rutinarias de manera independiente y autónoma, pero para acciones de alto riesgo, se requiere una verificación adicional para garantizar la seguridad, —como enviar fondos o modificar configuraciones de seguridad —el usuario debe verificar su identidad a través de autenticación multifactor (MFA). Esto se puede hacer mediante notificaciones push, contraseñas de un solo uso (OTPs) o confirmación biométrica.

Sin embargo, la autenticación adicional frecuente puede llevar a la frustración del usuario, especialmente si se activa con demasiada frecuencia. Por lo tanto, la experiencia específica del agente debe considerar la experiencia del usuario en este nuevo paradigma.

Para mejorar la seguridad sin comprometer la experiencia del usuario, se debe utilizar la autenticación adaptativa y MFA para determinar cuándo es necesaria una verificación adicional. Los disparadores basados en riesgos, como cambios de IP o comportamientos inusuales, ayudan a minimizar las solicitudes de autenticación innecesarias.

Identidad federada y inicio de sesión único (SSO) para ecosistemas de múltiples agentes

En un ecosistema empresarial de múltiples agentes, a menudo es necesario que los agentes de IA interactúen a través de diferentes plataformas. Para agilizar la autenticación, los usuarios se autentican una vez a través de un proveedor de identidad (IdP), como Okta, Azure AD, o Google Workspace. Luego, los agentes se autentican usando SAML, OpenID Connect (OIDC), con el acceso gestionado a través de control de acceso basado en roles (RBAC) o control de acceso basado en atributos (ABAC).

Este enfoque elimina la necesidad de que los usuarios inicien sesión múltiples veces, mientras mejora la seguridad y el cumplimiento a través de una gestión centralizada de identidad. También permite políticas de acceso dinámicas, asegurando que los agentes operen dentro de permisos definidos.

Gestión de alcance y permisos

Dado que los Operadores y Agentes pueden actuar en nombre de los usuarios, es importante dar suficiente control a los humanos y definir cuidadosamente los permisos de los agentes de IA. Dos principios clave a seguir son:

- Privilegios mínimos – Solo otorgar los permisos necesarios para la tarea.

- Acceso sensible al tiempo – Limitar la duración del acceso para reducir los riesgos de seguridad.

El Control de Acceso Basado en Roles (RBAC) ayuda a gestionar el alcance de un agente asignando roles específicos para ciertas tareas. Para un control más granular, el Control de Acceso Basado en Atributos (ABAC) permite una gestión de permisos dinámica y consciente del contexto, asegurando que los agentes de IA solo accedan a lo que necesitan cuando lo necesitan.

Conectar servidores MCP con Auth

MCP se ha vuelto cada vez más popular para mejorar los agentes de IA al proporcionar más información contextual, mejorando su rendimiento general y experiencia del usuario.

¿Por qué el servidor MCP está relacionado con la autenticación y por qué es importante?

Anteriormente escribimos un artículo para ayudarte a entender qué es un servidor MCP.

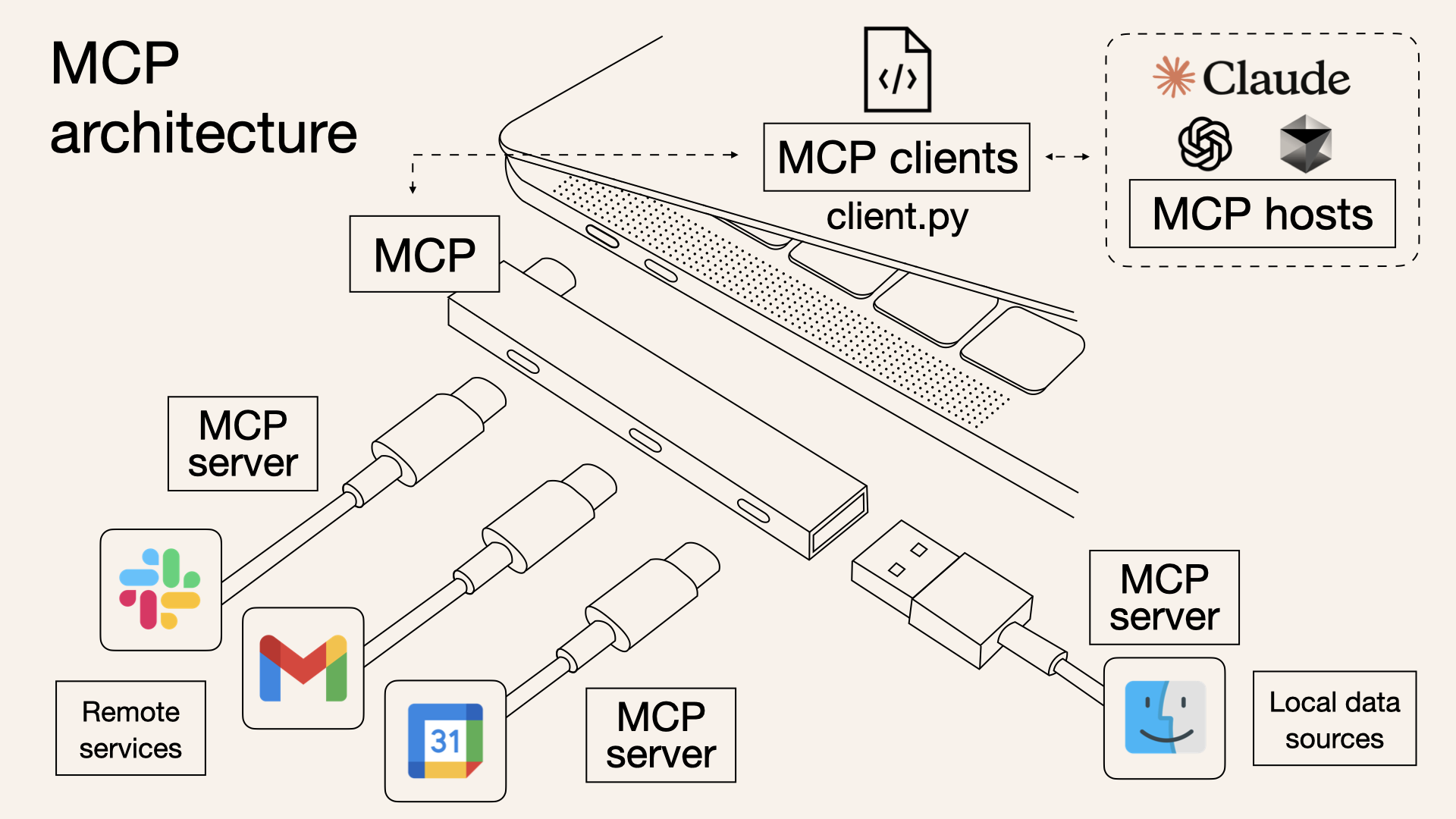

Un servidor MCP es una parte clave del Protocolo de Contexto del Modelo, actuando como un puente entre los modelos de IA y las fuentes de datos externas. Permite consultas en tiempo real y recuperación de datos de servicios como Slack, Gmail y Google Calendar. Al construir un servidor MCP, puedes conectar estos servicios remotos a LLM, mejorando tus aplicaciones impulsadas por IA con mejor contexto y ejecución de tareas más inteligente.

A diferencia de los sistemas de Generación Incrementada mediante Recuperación (RAG), que requieren generar incrustaciones y almacenar documentos en bases de datos vectoriales, un servidor MCP accede a los datos directamente sin indexación previa. Esto significa que la información no solo es más precisa y actualizada, sino que también se integra con menor sobrecarga computacional y sin comprometer la seguridad.

Referencia: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Referencia: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Para los agentes de IA que usan un servidor MCP, ocurren múltiples interacciones entre el servidor MCP, LLM, agente y usuario.

En el mundo impulsado por IA de hoy, donde los agentes manejan múltiples tareas a través de diferentes servicios, integrarlos con múltiples servidores MCP está siendo muy demandado.

La autenticación de agentes está emergiendo — tu producto debería adaptarse

Un gran ejemplo es Composio.dev, una plataforma de integración enfocada en desarrolladores que simplifica cómo los agentes de IA y los LLMs se conectan con aplicaciones y servicios externos. Apodado como “Autenticación para Agentes de IA para Actuar en Nombre de los Usuarios”, esencialmente proporciona una colección de servidores MCP (conectores) que pueden integrarse fácilmente en productos impulsados por IA.

Como alguien en el espacio de la autenticación, pero en realidad, es solo una pequeña parte del campo más amplio de CIAM (Gestión de Identidad y Acceso al Cliente). Lo que han construido es en realidad una colección de servidores MCP (conectores), útil, pero solo una fracción de lo que abarcan las soluciones completas de CIAM.

Basándonos en los ejemplos anteriores, si consideramos Google Drive (servicios remotos) como un servidor MCP en lugar de Airbnb, se convierte en más que una simple integración de terceros: actúa como una fuente de datos externa. Esto permite que el agente acceda a información contextual, interactúe con el LLM, y potencialmente obtenga permisos para crear, leer, actualizar y eliminar (CRUD) archivos.

Sin embargo, los requisitos principales de autenticación y autorización siguen siendo los mismos.

Usa Logto para manejar la autenticación para tus productos de agentes

Logto es una solución CIAM versátil que admite productos SaaS y de agentes de IA, haciendo que la autenticación y la autorización sean sencillas. He aquí por qué:

- Autenticación gestionada para productos de agentes de IA – Logto admite OAuth 2.0, SAML, claves API, Tokens de Acceso Personal y JWT, permitiendo una fácil integración con múltiples servidores MCP. Incluso puedes construir tu propio servidor MCP y conectarlo a Logto, gracias a su base de estándares abiertos.

- Capacidades de proveedor de identidad (IdP) – Una vez que tu producto ha establecido usuarios, Logto puede actuar como un IdP, transformando tu servicio en un servidor MCP e integrándolo en el ecosistema de IA.

- Autorización avanzada

- Control de acceso basado en roles (RBAC) para gestionar roles de usuario

- ABAC basado en JWT personalizado para un control de acceso fino y dinámico

- Seguridad mejorada – Funciones como la autenticación multifactorial (MFA) y la autenticación adicional ayudan a asegurar acciones críticas y mejorar la seguridad del agente.

¿Tienes preguntas? Contacta a nuestro equipo para aprender cómo Logto puede mejorar tu experiencia de agente de IA y satisfacer tus necesidades de seguridad.