Cómo Manus gestiona el estado de inicio de sesión y las credenciales de usuario en el Navegador en la Nube

Este artículo cubre cómo Manus gestiona las sesiones de inicio de sesión en su navegador en la nube, los riesgos de seguridad de la autenticación basada en agentes y alternativas como OAuth y bóvedas de credenciales.

Imagina esto: le pides a tu agente de IA que reserve un vuelo, revise tus correos electrónicos o actualice tu CRM. Para hacer eso, necesita acceso a tus cuentas en línea. ¿Pero cómo puede iniciar sesión de manera segura sin molestarte constantemente para pedirte contraseñas?

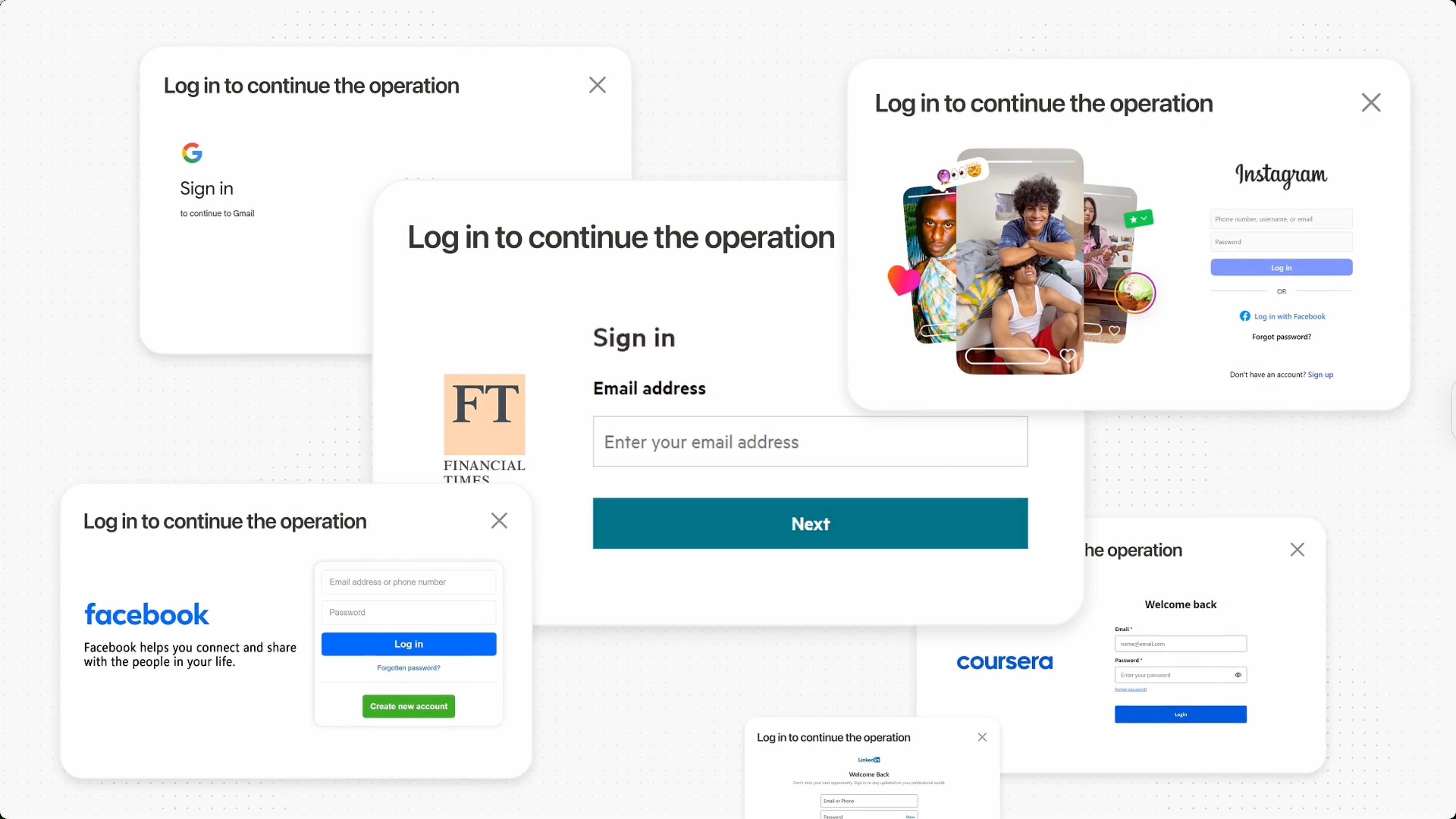

Los agentes pueden manejar muchas tareas en nombre de los usuarios. Para hacerlo, a menudo necesitan acceso a servicios de terceros como sitios web, bases de datos o APIs externas. Aunque los agentes a veces pueden conectarse a estos servicios de manera programática, muchas tareas todavía requieren métodos tradicionales de inicio de sesión y la interacción del usuario.

En el artículo anterior, discutimos los riesgos de seguridad involucrados, especialmente cuando los navegadores gestionan credenciales de usuario, lo que puede introducir vulnerabilidades. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Aunque este flujo plantea preocupaciones de seguridad válidas, como discutimos antes, es difícil ignorar la comodidad que ofrece a los usuarios finales. Esa tensión entre la usabilidad y la seguridad hace que sea un área interesante para una mayor investigación técnica.

En este artículo, exploraré cómo algunos agentes ya están abordando el desafío que llamaría “inicio de sesión y autenticación basada en navegador.”

Veremos de cerca cómo Manus aborda este problema, los riesgos que aún permanecen, y qué podría deparar el futuro para la autenticación en entornos impulsados por agentes.

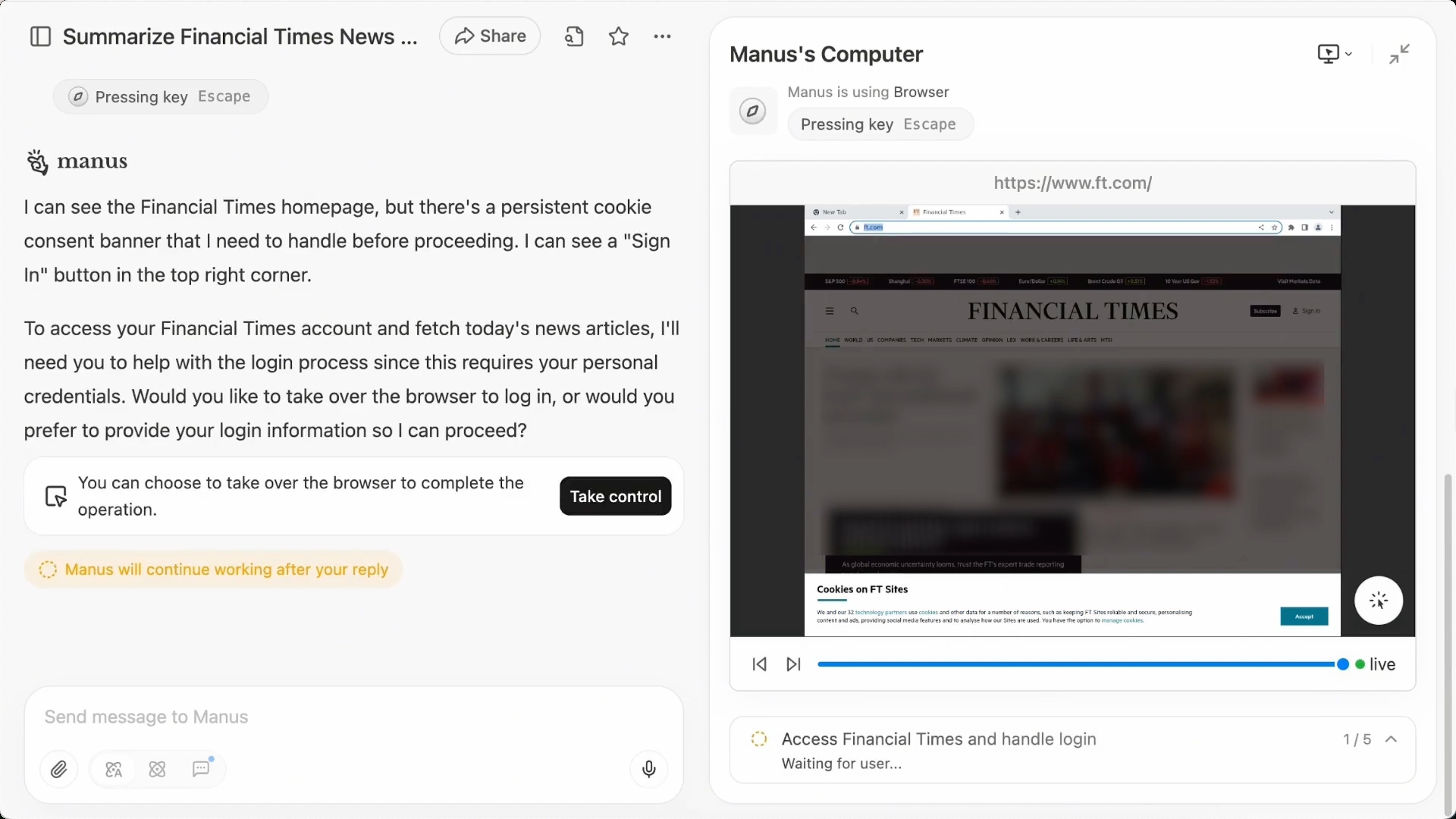

El enfoque de Manus: “Inicia sesión una vez, permanece conectado”

Manus diseñó una función llamada Cloud Browser (Navegador en la Nube), que actúa como una computadora remota y aislada que se ejecuta completamente en la nube. Piénsalo como el navegador web privado de tu agente, con una característica clave: puede recordar tu estado de inicio de sesión, incluso entre diferentes dispositivos y tareas.

Así es como funciona:

- Inicias sesión manualmente en un sitio web dentro del Navegador en la Nube. Esto solo necesita hacerse una vez por sitio.

- Manus captura tus datos de sesión: cookies, almacenamiento local, cualquier cosa que permita mantenerte conectado.

- Esa información se cifra dos veces: primero localmente, luego otra vez en la nube. Nada se almacena en texto plano.

- Cuando el agente necesita volver a ese sitio, Manus inyecta automáticamente la sesión en una nueva caja de arena (sandbox). El sitio web cree que sigues conectado.

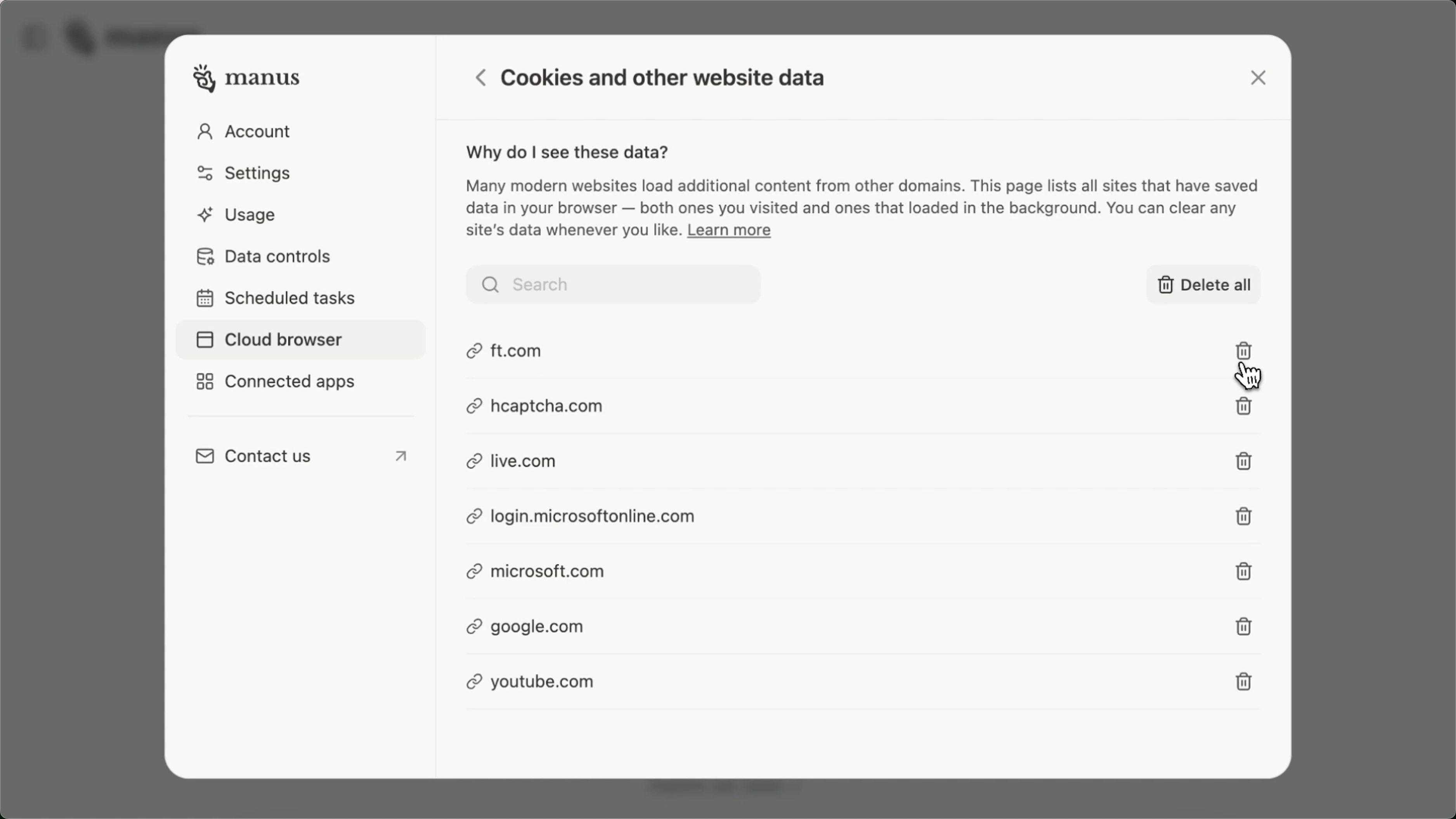

- Puedes sincronizar entre dispositivos, y borrar manualmente los datos de la sesión en cualquier momento desde la configuración.

Es como entregarle a tu agente una tarjeta llave segura que funciona dondequiera que vaya pero solo dentro de su propia habitación cerrada con llave.

Navegadores locales (por ejemplo, Chrome) y navegadores en la nube impulsados por agentes

Podrías preguntar: “¿No es esto igual que usar Chrome? ¿Por qué parece más riesgoso un navegador en la nube controlado por agentes?” Desglosemos y expliquemos por qué.

- Por qué generalmente es seguro dar tus credenciales a Chrome

- Por qué dárselas a un navegador en la nube impulsado por agentes puede ser riesgoso

- Quién es considerado “primera parte” vs. “tercera parte” en cada contexto

Diferencias principales: Navegador local vs. Navegador en la nube de agentes

| Aspecto | Navegador local (por ejemplo, Chrome) | Navegador típico en la nube de agentes |

|---|---|---|

| Ubicación | Se ejecuta en tu dispositivo personal | Se ejecuta remotamente en la nube |

| Control | Totalmente bajo tu control | Controlado por código o agente de IA |

| Retroalimentación de UI | Interactúas directamente (campos de formulario visibles, sugerencias de autocompletar) | Tiene una UI y permite control del usuario, pero la mayoría de interacciones son manejadas silenciosamente por el agente de forma programática. |

| Almacenamiento | Las credenciales se almacenan de forma segura vía el cifrado a nivel de sistema operativo (por ejemplo, macOS Keychain) | Las credenciales o cookies pueden almacenarse en la memoria o registros, lo que aumenta el riesgo de exposición. |

| Límite de seguridad | Protegido por tu sistema operativo + sandbox del navegador | Necesita aislamiento personalizado; es vulnerable si el agente se comporta mal o filtra datos |

| Modelo de confianza | Confías en Chrome porque se ejecuta contigo, y está diseñado para uso humano directo | Confías en los desarrolladores del agente, quienes pueden o no aplicar rigurosos resguardos |

Por qué es más seguro dar a Chrome tu usuario y contraseña

-

Tú eres el operador Chrome es una interfaz de primera parte, tú lo controlas, ves lo que hace y pertenece a tu entorno informático. Introduces contraseñas de manera intencional y el navegador ofrece avisos visibles y auditables.

-

Seguridad estrechamente integrada Los navegadores como Chrome almacenan las contraseñas usando el almacenamiento seguro del SO, a menudo requiriendo biometría o inicio de sesión en el dispositivo para desbloquearlas. El autocompletado también solo funciona en contextos esperados (por ejemplo, dominios coincidentes).

-

Delegación mínima No “das” tu contraseña permanentemente a Chrome, solo recuerda lo que has escrito, con tu permiso explícito. Tú eres el actor, no un tercero.

Por qué los navegadores en la nube representan un riesgo

-

Operan en tu nombre, pero fuera de tu vista Los navegadores en la nube suelen estar controlados de forma programática. Cuando les das credenciales, inician sesión por ti, a menudo sin ninguna interfaz ni retroalimentación directa. Eso genera una brecha en la visibilidad y la responsabilidad.

-

Riesgos de almacenamiento Si entregas tus credenciales a un agente en texto plano, podrían registrarse, guardarse en caché o incluso permanecer en memoria. Sin un control de acceso estricto, esto se convierte en una responsabilidad.

-

Límite de confianza poco claro Puedes confiar en el proveedor del servicio del agente, pero a diferencia de Chrome, no tienes protecciones a nivel de SO ni físicas. Si el servidor se ve comprometido o el agente está mal implementado, tus credenciales pueden filtrarse.

Primera parte vs. Tercera parte

Desglosemos qué significa realmente Primera Parte vs. Tercera Parte y por qué Chrome se considera de primera parte, mientras que un navegador en la nube agentico no.

| Rol | Chrome | Navegador en la nube de agentes |

|---|---|---|

| Tú (Usuario) | Operador de primera parte | Propietario de credencial |

| Navegador/App | Interfaz de primera parte (interactúas directamente) | Delegado de tercera parte que actúa en tu nombre |

| Manejador de credenciales | SO + Chrome (cadena de confianza local y estrecha) | Servicio externo del agente (límites de confianza amplios) |

| Almacenamiento | Almacenado localmente con protección a nivel de SO | Almacenado remotamente en servidores en la nube o infraestructura backend |

Dar tu contraseña a Chrome te parece seguro porque tú la introduces, en una app que tú controlas, con tu sistema operativo proporcionando capas de protección. Google tampoco almacena tu contraseña en sus servidores.

Sin embargo, como explica Manus:

Guardamos tu información de inicio de sesión como un conjunto de archivos cifrados y los subimos de forma segura a nuestros servidores de almacenamiento. Esta información incluye:

- Cookies

- Almacenamiento Local

Esto significa que tu información de inicio de sesión se almacena en los servidores backend de Manus. Como usuario, tienes que confiar en los desarrolladores del agente, algo que no se alinea completamente con las mejores prácticas estándar de seguridad.

Dar tus credenciales a un navegador en la nube controlado por un agente es una forma de delegación. Incluso si tomas el control manual y usas el navegador tú mismo, el servicio al que accedes sigue considerándolo una tercera parte. Dependiendo de la infraestructura, prácticas de seguridad y estándares éticos de alguien más, esto introduce riesgos de confianza y seguridad.

En estas situaciones, la seguridad debe imponerse mediante protocolos programáticos, no solo la confianza en la marca o promesas de la empresa.

Lo que Manus hace bien (y lo que podría salir mal)

Lo que funciona:

- Sesiones realmente fluidas: No tienes que iniciar sesión cada vez, incluso en un dispositivo diferente.

- Seguridad centrada en el usuario: Todo está cifrado de extremo a extremo, y tienes control total sobre lo almacenado.

- Transparente y respetuoso: Manus no usa tus datos de inicio de sesión para entrenamiento o análisis.

Lo que aún necesita cuidado:

- Ataques de repetición: Si alguien roba tu archivo de sesión, podría hacerse pasar por ti.

- Desajustes de huella digital: Algunos sitios usan técnicas avanzadas de fingerprinting para vincular inicios de sesión a dispositivos, lo que puede romper la repetición en las sandboxes.

- No puede saltar CAPTCHA: Para algunos sitios de terceros con mecanismos de seguridad fuertes que incluyen CAPTCHA, las acciones del usuario en el Navegador en la Nube pueden ser marcadas como bots y fallar la verificación CAPTCHA.

- Cumplimiento de datos: Si las sesiones cruzan fronteras o dispositivos, podría plantear preocupaciones de privacidad o regulaciones.

- Confianza en el sistema: Las claves que protegen tus datos deben estar muy bien resguardadas.

Otras formas en que los agentes gestionan el inicio de sesión

Manus ofrece un enfoque inteligente pero no es el único. Exploremos otros métodos comunes que los agentes usan para iniciar sesión en nombre de los usuarios:

Escribir credenciales

El método más directo es que el agente escriba tu usuario y contraseña como lo harías tú. Es fácil de implementar pero sumamente inseguro, si esas credenciales se filtran, cualquiera podría acceder a tu cuenta. Debido a estos riesgos, la mayoría de los desarrolladores evitan completamente este enfoque.

Cuando se usa este método, comúnmente se acompaña de herramientas como bóvedas o gestores de secretos para manejar cookies o credenciales de forma más segura y agregar una capa extra de protección.

Tokens OAuth

El estándar de oro para el acceso delegado. Autorizas al agente a través de un flujo OAuth, y este recibe un token con permisos limitados y revocables. Es seguro, con permisos granulares y fácil de revocar, pero solo funciona si el sitio soporta OAuth.

Otros métodos programáticos (por ejemplo, claves API)

Algunos servicios ofrecen claves de API u otras credenciales de acceso de uso programático. Estas pueden ser más seguras que escribir contraseñas, pero suelen tener permisos generales y requieren gestión cuidadosa de las claves.

Cada método representa una decisión entre usabilidad y seguridad. La repetición de sesión de Manus se sitúa en un punto intermedio: más flexible que OAuth en muchos casos, pero no tan seguro por sí mismo.

Idealmente, en este escenario basado en navegador, Manus podría integrarse previamente con sitios específicos (por ejemplo, una lista numerada de sitios soportados). Los usuarios darían su consentimiento por adelantado, permitiendo que el agente opere de forma segura usando tokens OAuth en vez de almacenar credenciales o repetir sesiones.

Hacia dónde va esto: agentes como profesionales de confianza

A medida que los agentes se vuelvan más capaces, necesitarán formas más sofisticadas de autenticarse sin pretender ser humanos.

Vamos hacia:

- Acceso API-prioritario: En vez de hacer clic en botones, los agentes llamarán APIs seguras con tokens.

- Permisos de corta duración y alcance limitado: Nada de “tokens dios”. Se accede solo a lo necesario, solo por el tiempo justo.

- Seguridad basada en hardware: Datos de sesión almacenados en enclaves seguros, no solo bóvedas de software.

- Bóvedas de credenciales propiedad del usuario: Gestionarás una billetera segura de tokens, llaves y sesiones—compartida solo con los agentes en quienes confíes.

En resumen: los agentes dejarán de ser “bots útiles” para convertirse en “operadores autorizados”, con credenciales a la altura.

¿Qué es Vault y por qué es importante?

Si todo esto te suena complicado de manejar… creo que a medida que la automatización basada en navegador crezca, debe ir acompañada de una herramienta profesional dedicada construida para manejar credenciales, seguridad y gestión de sesiones de manera segura y transparente.

Por eso herramientas como Vault (Bóveda) o los sistemas de Gestión de Claves de Cifrado (EKM) son importantes.

Vault es una solución de gestión de secretos que permite a los equipos:

- Almacenar tokens, claves API y credenciales de forma segura

- Emitir credenciales dinámicas de corta duración bajo demanda

- Controlar quién puede acceder a cada cosa, con registros de auditoría completos

- Rotar secretos automáticamente y revocar acceso al instante

- Integrarse con pipelines CI/CD y aplicaciones en la nube

En un mundo impulsado por agentes, Vault se convierte en el “cerebro” detrás de la seguridad de credenciales. Tus agentes pueden pedir acceso a Vault sin almacenar nunca las contraseñas ellos mismos. Incluso si algo se filtra, el token expira rápidamente y tus llaves reales siguen seguras.

Reflexión final

Manus está innovando con un enfoque usable y reflexivo para el inicio de sesión de agentes: repetición de sesiones seguras entre dispositivos, totalmente controlada por el usuario. Es un gran paso adelante, pero también un recordatorio de que los flujos de inicio de sesión son delicados. Los ataques de repetición, los detalles de las cajas de arena y la gestión de claves necesitan atención seria.

El futuro es claro: los agentes harán cada vez más por nosotros, pero necesitarán credenciales para hacerlo con seguridad. Herramientas como Vault jugarán un papel crítico, no solo gestionando secretos, sino permitiendo la confianza.

Cuando tu IA tiene las llaves de tu vida digital, quieres saber: quién las otorgó, cuánto duran y qué puerta realmente abren.

Logto está introduciendo Vault para almacenar de forma segura tokens de APIs de terceros, lo que permite un acceso seguro de los agentes a servicios externos, como cuentas sociales como Google o servidores MCP remotos. En el futuro, planeamos soportar el almacenamiento de más tipos de datos sensibles, incluidas credenciales de usuario, claves y otros secretos.

Al mismo tiempo, Logto es una plataforma completa de autenticación, autorización y gestión de identidad. Si estás construyendo un agente IA desde cero, Logto está hecho para desarrolladores de IA, ofreciendo la seguridad, flexibilidad e infraestructura necesarias para gestionar la identidad en entornos impulsados por agentes.