Integración de MFA con un clic: OTP de software, clave de acceso y código de respaldo

Aprende cómo integrar MFA en tu experiencia de inicio de sesión con un solo clic.

En el mundo digital, asegurar las cuentas de usuario es primordial. ¿Sabías que usar autenticación multifactor (MFA) bloquea un increíble 99.9 % de los hackeos de cuentas, especialmente esas molestas violaciones de contraseñas? Es un método extremadamente rentable para mejorar la seguridad del sistema de autenticación.

Nos emociona anunciar que la muy esperada función de MFA de Logto ya está disponible y ha sido lanzada en Product Hunt. ¡Nos encantaría contar con tu apoyo y comentarios!

Mira nuestro video guía rápido aquí:

Pasos de configuración

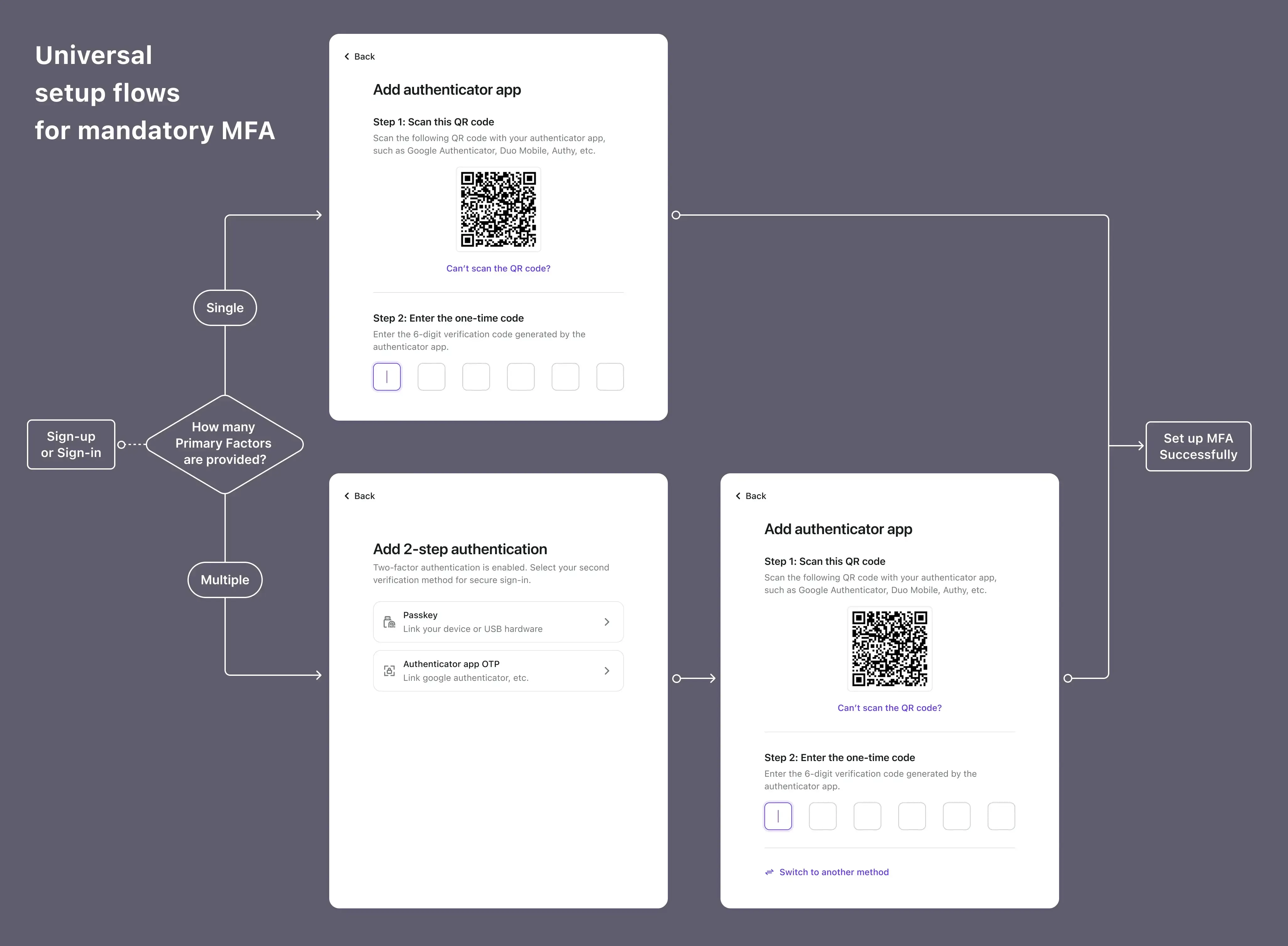

Configurar MFA con Logto es sencillo y eficiente. Solo tres simples pasos para agregar una capa extra de defensa a la autenticación de tu producto. Así es cómo:

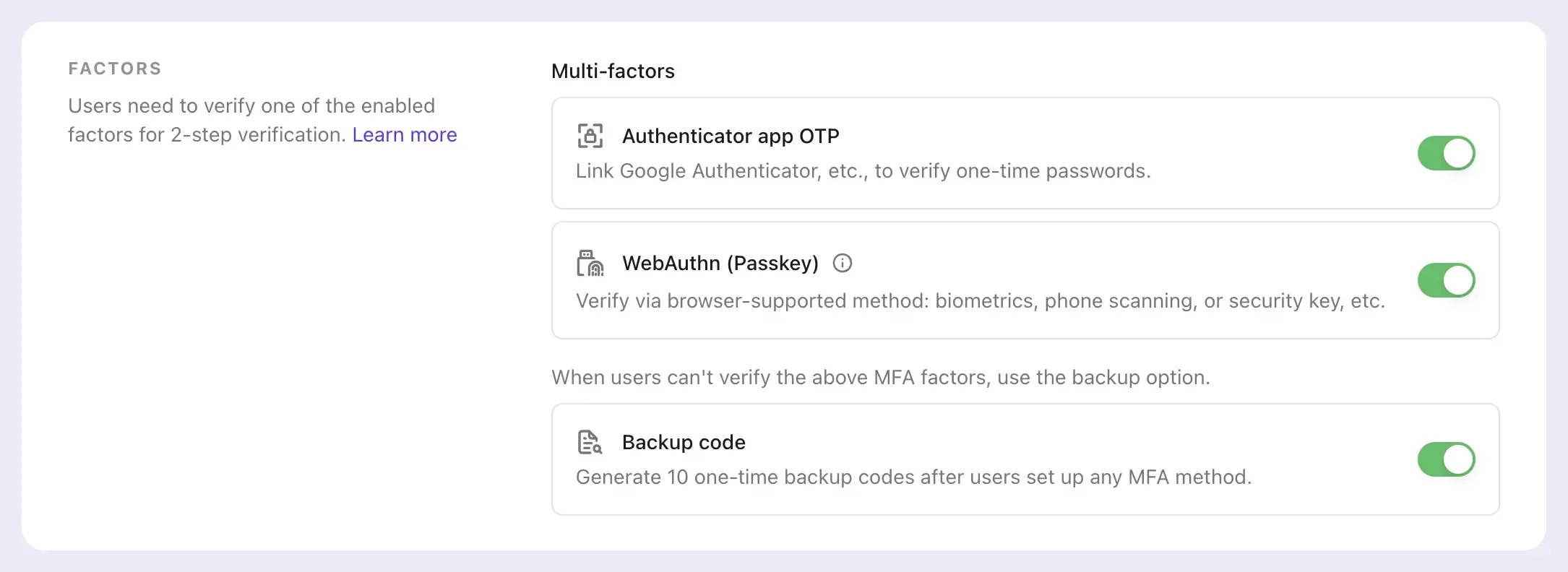

Paso 1: Elige tu factor de autenticaciónElige entre la aplicación Authenticator o WebAuthn, o por qué no ambos, como tu método principal.

- La OTP de la aplicación Authenticator, también conocido como la clave de seguridad de software, es un favorito del público.

- WebAuthn admite claves de acceso para biometría y llaves de seguridad de hardware, está ganando terreno por su alta seguridad y compatibilidad con varios dispositivos.

No olvides configurar un método de respaldo también.

- Esos 10 códigos de respaldo, generados automáticamente, de un solo uso pueden ser salvavidas cuando tu método principal se toma un descanso.

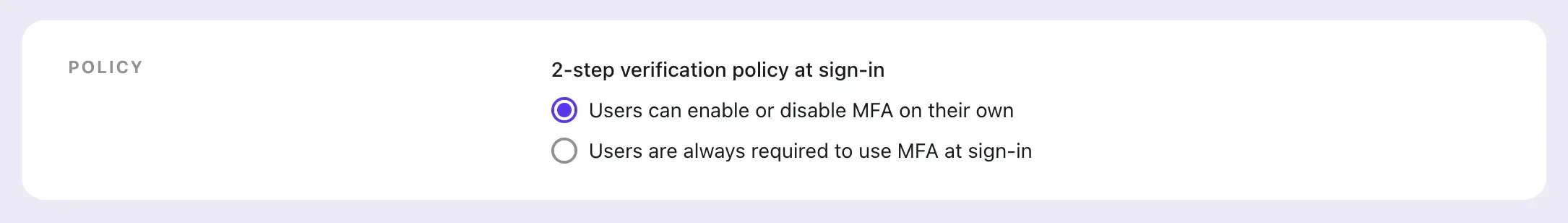

Logto ofrece dos opciones: MFA controlado por el usuario, ideal para productos de consumo o SaaS; y MFA obligatorio, adecuado para aplicaciones empresariales o financieras.

Después de una configuración sin código y fácil, sumérgete en la vista previa en vivo en la experiencia de inicio de sesión del Logto Console o pruébalo en tu aplicación. Experimenta los flujos de autenticación suaves y completos, desde la configuración hasta la verificación de MFA. Para obtener información detallada y explorar las interfaces del flujo de autenticación principal, por favor consulta nuestra documentación.

Preguntas frecuentes

¿Tienes preguntas? Tenemos respuestas:

¿El flujo de autenticación MFA de Logto es lo suficientemente seguro?

Absolutamente. La experiencia de inicio de sesión de MFA de Logto es muy sólida tanto para usuarios nuevos como existentes, siguiendo la política de MFA de tu producto. Incluso si un administrador elimina el MFA de un usuario en la consola, se le pedirá configurarlo nuevamente en el próximo inicio de sesión.

¿Y qué hay de WebAuthn?

Claro, WebAuthn ofrece una seguridad de primera clase y una experiencia nativa de dispositivo, pero es un poco nuevo en algunos navegadores y productos. Para los nuevos en WebAuthn, nuestro artículo WebAuthn y Clave de acceso 101 es un tesoro de información. Logto ahora admite WebAuthn para MFA para satisfacer la mayoría de las necesidades de desarrollo, aunque aún no reemplaza las contraseñas para el primer paso de autenticación. Nota: WebAuthn en Logto está actualmente disponible para todo tipo de aplicaciones excepto las nativas.

¿Cómo manejan los usuarios MFA en la configuración de sus cuentas?

A través de la API de Gestión de Logto, integra las capacidades de configuración de la aplicación OTP y códigos de respaldo de la aplicación, incluyendo configuración, modificación y eliminación. Como WebAuthn está vinculado al dominio, aún no tiene una API de gestión, pero hay una solución planificada. También puedes gestionar los métodos de autenticación de usuarios individuales en la gestión de usuarios del Logto Console.

Pruébalo

Únete a nosotros en este viaje con Logto MFA: esperamos que tu configuración y experiencia de autenticación sean fluidas y seguras. Durante nuestra fase beta, tus comentarios y sugerencias son invaluables para nosotros, y esperamos comprometernos más profundamente con desarrolladores y constructores de productos.