Anna liiketoiminnallesi voimaa: Yhdistä tekoälytyökalut olemassa olevaan palveluusi käyttöoikeusvalvonnalla

Opi, kuinka antaa liiketoiminnallesi voimaa yhdistämällä tekoälytyökalut turvallisesti olemassa oleviin palveluihisi käyttämällä henkilökohtaisia pääsytunnuksia ja Model Context Protocolia (MCP), mukana täydelliset lähdekoodit ja käytännön esimerkkejä.

Tervetuloa oppaaseen, joka käsittelee tekoälytyökalujen yhdistämistä olemassa oleviin palveluihisi käyttöoikeusvalvonnan avulla!

Tutustumme siihen, miten valmistella olemassa olevat palvelusi tekoälytyökaluja varten, erityisesti integroimalla LLM (käyttäen Model Context Protocolia) ja erilaisia tekoälyagentteja, samalla kun käsittelemme käyttöoikeusvalvonnan haasteita.

Tämän oppaan avulla saat:

- Saumaton tekoälyintegraatio: Opi yhdistämään tekoälytyökalut palveluihisi, jotta datasi ja toimintasi ovat saatavilla tekoälyympäristöissä

- Parannettu API-turvallisuus: Paranna API-rajapintojasi suojaamaan dataa ja käyttäjien yksityisyyttä tehokkaan käyttöoikeusvalvonnan avulla

- Personoitu tekoälykokemus käyttäjällesi: Luo ainutlaatuisia tekoälyn avustamia kokemuksia kullekin käyttäjälle henkilökohtaisten pääsytunnusten avulla

Tarjoamme täydelliset opetusmateriaalit, TÄYDELLISEN DEMOHANKKEEN LÄHDEKOODI (FRONTEND, BACKEND ja MCP-PALVELIN SISÄLTYVÄT) ja käytännön oppaat auttamaan tekoälyvalmiiden palveluiden rakentamisessa alusta alkaen.

Näin tämä opas voi parantaa liiketoimintaasi:

- Kilpailuetu: Paranna palvelusi teknisiä kyvykkyyksiä ja käyttäjäkokemusta erottuaksesi kilpailluilla markkinoilla

- Käyttäjäarvon parantaminen: Mahdollistaa käyttäjien löytää syvempää arvoa tuotteestasi tekoälytyökalujen avulla, lisäten asiakaspysyvyys- ja tyytyväisyysasteita

- Tulevaisuuteen valmiit palvelut: Integroi palvelusi saumattomasti tekoälyekosysteemiin, valmistellen tulevaan tekoälyvetosuun liiketoimintaympäristöön ja avaten innovatiivisia kasvupolkuja

Aloitetaan!

Mikä on MCP ja miten se yhdistää tekoälytyökalut palveluusi

MCP (Model Context Protocol) on avoin, universaali protokolla, joka standardoi kuinka sovellukset tarjoavat kontekstuaalista tietoa suurille kielimalleille (LLM).

MCP koostuu useista keskeisistä osista, jotka toimivat yhdessä mahdollistaakseen tekoälytyökalujen pääsyn palveluihisi:

Tässä oppaassa sinun tarvitsee tietää vain, että MCP-palvelin on keskeinen yhteyspiste palvelusi ja tekoälytyökalujen välillä. Se on vastuussa erilaisten työkalujen tarjoamisesta LLM:lle käytettäväksi, ja nämä työkalut ovat vuorovaikutuksessa omien palveluidesi kanssa. Lisätietoja MCP:stä löydät Mikä on MCP (Model Context Protocol) ja miten se toimii. Tässä keskitymme vain MCP-palvelimeen.

Käytämme esimerkkinä sisällönhallintajärjestelmää (CMS), johon on integroitu roolipohjaiset käyttöoikeusvalvontakäytännöt (RBAC). Luomme MCP-palvelimen sitä varten ja määrittelemme työkalun get-available-article-count, joka antaa LLM: lle pääsyn nykyisen käyttäjän käytettävissä olevien artikkelien määrään CMS:ssä:

Tämä on keskeinen koodi MCP-palvelimen liittämisessä palveluusi. Tässä työkalun toteutuksessa se lähettää pyynnön palvelun api/articles-päätepisteeseen ja palauttaa tuloksen.

Tämä ei kuitenkaan ole riittävää, sillä palvelusi rajapinta ei välttämättä ole julkinen. Jokainen päätepiste vaatii käyttöoikeusvalvontaa, ja eri käyttäjillä on pääsy eri resursseihin ja tietoihin.

Seuraavaksi käsitellään, miten lisätä käyttöoikeusvalvonta palveluusi.

Miten toteuttaa käyttöoikeusvalvonta MCP-palvelimelle

On tärkeää ymmärtää, että käyttäjät, jotka käyttävät järjestelmääsi tekoälytyökalujen kautta, ovat samoja henkilöitä, jotka saattavat käyttää järjestelm�ääsi suoraan - MCP-palvelin toimii heidän edustajanaan, kun he ovat vuorovaikutuksessa tekoälytyökalujen kautta.

Kun käyttäjät pääsevät palveluihisi tekoälytyökalujen avulla, kaksi käytännön käyttöoikeusvalvontaongelmaa syntyy:

- Kuinka MCP-palvelin kirjautuu järjestelmääsi kuin käyttäjä?

- Pitäisikö sinun suunnitella koko käyttöoikeusvalvontamekanismi uudelleen soveltaaksesi MCP-palvelinta? Tämä olisi huomattava kustannus ja vaiva, erityisesti kun alkuperäisellä järjestelmälläsi on jo oma todennusmekanismi

Avain näiden ongelmien ratkaisemiseen on:

Kuinka käyttäjät voivat antaa MCP-palvelimen päästä palveluusi ilman heidän tunnuksiaan ja vuorovaikutteista kirjautumista?

Jos voit ratkaista tämän ongelman, voit olla suoraan vuorovaikutuksessa palvelusi kanssa MCP-palvelimen kautta, ja palvelusi voi jatkaa käyttöoikeusvalvontamekanismin käyttöä, joka on alun perin suunniteltu käyttäjille, ilman tarvetta suunnitella uutta järjestelmää vain MCP-palvelinta varten!

Mutta onko tämä mahdollista?

Totta kai on! Voimme täydellisesti ratkaista tämän ongelman käyttämällä henkilökohtaisia pääsytunnuksia!

Henkilökohtaiset pääsytunnukset (PAT:t) tarjoavat turvallisen tavan antaa käyttäjille pääsytunnuksen ilman heidän tunnuksiaan ja vuorovaikutteista kirjautumista. Tämä on hyödyllistä CI/CD:lle, skripteille tai sovelluksille, jotka tarvitsevat pääsyä resursseihin ohjelmallisesti.

Näin työnkulku näyttää:

Joten, niin kauan kuin järjestelmäsi tukee henkilökohtaisia pääsytunnuksia (PAT), voit täydellisesti ratkaista käyttöoikeusvalvonnan haasteet tekoälytyökalujen ja olemassa olevien palveluidesi välillä ilman, että sinun tarvitsee suunnitella todennusmekanismiasi uudelleen, samalla kun varmistat käyttäjiesi tietoturvan ja yksityisyyden suojaamisen.

Nyt, katsotaan kuinka toteuttaa tämä käytännössä.

MCP-palvelimen käyttöoikeusvalvontatoteutus

Tässä osiossa toteutamme MCP-palvelimen käyttöoikeusvalvonnan olemassa olevaa CMS-järjestelmäämme käyttäen perustana.

Voit tutustua koko CMS-esimerkkitoteutukseen ja lähdekoodiin täällä: RBAC käytännössä: Turvallisen valtuutuksen toteuttaminen sovelluksellesi, mutta tämä ei ole pakollista, käsittelemme kaikki keskeiset periaatteet tässä.

CMS-esimerkkimme perustuu Logtoon, suosittuun avoimen lähdekoodin identiteettialustaan, joka tarjoaa kattavan todennuksen ja valtuutuksen ratkaisun, mutta tekninen toteutus ei ole tämän artikkelin keskiössä.

Suunnittele käyttöoikeudet ja käyttöoikeusvalvontapolitiikka palvelullesi

Ensimmäinen askel käyttöoikeusvalvonnan toteuttamisessa on suunnitella järjestelmäsi käyttöoikeudet ja käyttöoikeusvalvontapolitiikat.

CMS-esimerkissä olemme suunnitelleet seuraavat API-päätepisteet perustuen RBAC (Roolipohjaiseen käyttöoikeusvalvontaan) ja määrittemme oikeudet, joita tarvitaan pääsemiseksi kuhunkin päätepisteeseen:

| Endpoint | Käyttöoikeuslogiikka |

|---|---|

| GET /api/articles | - Kuka tahansa, jolla on list:articles käyttöoikeus, TAI kirjoittajat voivat nähdä omat artikkelinsa |

| GET /api/articles/:id | - Kuka tahansa, jolla on read:articles käyttöoikeus, TAI artikkelin kirjoittaja |

| POST /api/articles | - Kuka tahansa, jolla on create:articles käyttöoikeus |

| PATCH /api/articles/:id | - Kuka tahansa, jolla on update:articles käyttöoikeus, TAI artikkelin kirjoittaja |

| DELETE /api/articles/:id | - Kuka tahansa, jolla on delete:articles käyttöoikeus, TAI artikkelin kirjoittaja |

| PATCH /api/articles/:id/published | - Vain käyttäjät, joilla on publish:articles käyttöoikeus |

Järjestelmän käyttöoikeussuunnitelma on seuraavanlainen:

| Käyttöoikeus | Kuvaus |

|---|---|

| list:articles | Näytä lista kaikista järjestelmän artikkeleista |

| read:articles | Lue minkä tahansa artikkelin koko sisältö |

| create:articles | Luo uusia artikkeleita |

| update:articles | Muokkaa mitä tahansa artikkelia |

| delete:articles | Poista mitä tahansa artikkelia |

| publish:articles | Muokkaa julkaisutilaa |

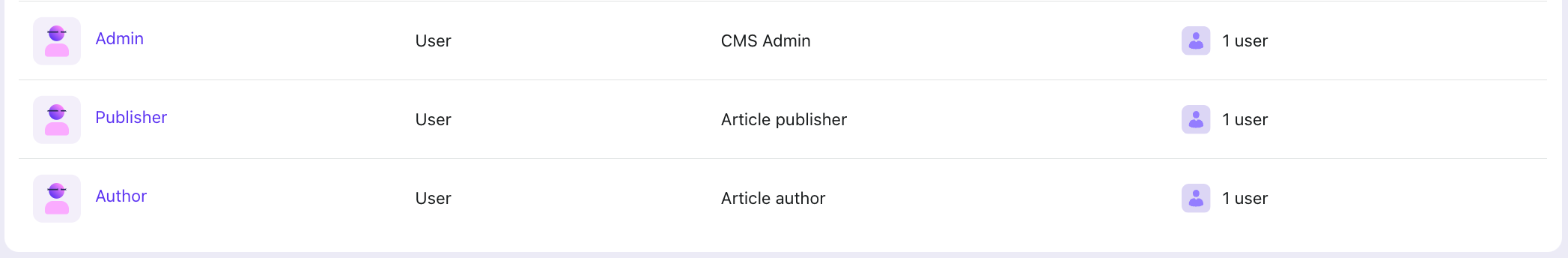

Näiden oikeuksien perusteella olemme määrittäneet seuraavat roolit CMS-järjestelmämme käyttäjille:

| Käyttöoikeus/Rooli | 👑 Admin | 📝 Julkaisija | ✍️ Kirjoittaja |

|---|---|---|---|

| Kuvaus | Täysi järjestelmän käyttö täydelliseen sisällönhallintaan | Voi nähdä kaikki artikkelit ja hallita julkaisutilaa | Voi luoda uusia artikkeleita järjestelmässä |

| list:articles | ✅ | ✅ | ❌ |

| read:articles | ✅ | ✅ | ❌ |

| create:articles | ✅ | ❌ | ✅ |

| update:articles | ✅ | ❌ | ❌ |

| delete:articles | ✅ | ❌ | ❌ |

| publish:articles | ✅ | ✅ | ❌ |

Huomio: Kirjoittajat saavat automaattisesti luku-, päivitys- ja poistokäyttöoikeudet omiin artikkeleihinsa riippumatta roolitason oikeuksista.

Seuraavaksi määrittelemme roolit järjestelmämme käyttäjille (käyttäen CMS-demoa esimerkkinä):

| Käyttäjä | Rooli |

|---|---|

| Alex | Admin |

| Bob | Julkaisija |

| Charlie | Kirjoittaja |

Ja Logtossa, kuten mainittu edellä RBAC käytännössä artikkelissa, olemme määrittäneet käyttäjillemme roolit.

Käytä käyttöoikeusvalvontakäytäntöjäsi palvelusi API:n

Näin käyttäjät kirjautuvat CMS-esimerkkiin:

Joten, käyttöoikeusvalvonnan lisääminen palvelusi API:lle on yhtä helppoa kuin lisätä middleware, joka varmistaa pääsytunnuksen ja tarkistaa käyttöoikeudet kohdassa 9.

Keskeinen toteutus on seuraava (tutustu täydelliseen toteutukseen RBAC-esimerkki - takaosa):

Ja käytetään middleware-lisäyksenä API-päätepisteille, jotka vaativat todennuksen:

Olemme nyt lisänneet käyttöoikeusvalvonnan CMS-järjestelmäämme ja määritelleet roolit käyttäjillemme.

Käyttäjien kirjauduttua sisään ja saatuaan pääsytunnuksen CMS API:lle, he voivat käyttää tätä tunnusta CMS API:en. Pääsytunnus sisältää käyttäjän käyttöoikeustiedot. Tämä antaa meille mahdollisuuden hallita, mitä tietoja palautetaan käyttäjän oikeuksien perusteella.

Seuraava vaiheemme on toteuttaa MCP-palvelin niin, että se käyttää henkilökohtaisia pääsytunnuksia.

ymmärrä, miten henkilökohtainen pääsytunnus edustaa käyttäjiä

Viitaten yllä olevan CMS-auth-virtaan, käyttäjät saavat pääsytunnuksen CMS API:lle kirjautumisen jälkeen. Tämä pääsytunnus on heidän kirjansa CMS API:en käyttöön.

Tarvitsemme vain pääsytunnuksen saamisen, samanlaisen kuin käyttäjät saavat kirjautumisen jälkeen. Sitten voimme käyttää sitä päästäksemme CMS API:en.

Tässä henkilökohtaiset pääsytunnukset astuvat mukaan. Ne auttavat meitä saamaan samanlaisen pääsytunnuksen kuin käyttäjät normaalisti kirjautumisen jälkeen saavat.

Tässä on mitä meidän on tehtävä:

- Luo käyttäjälle henkilökohtainen pääsytunnus

- Käytä tätä henkilökohtaista pääsytunnusta vaihtotunnuksen pyytämiseen todennuspalvelimen tokenin päätepisteeltä. Tämä antaa meille pääsytunnuksen, kuten mikä käyttäjät saavat kirjautumisen jälkeen

- Käytä tätä pääsytunnusta MCP-palvelutyökalussamme päästäksesi CMS API:en

Tässä esimerkissä käytämme Logtoa esimerkkinä, koska Logto tukee henkilökohtaisia pääsytunnuksia ja tokenin vaihtoa. Jos et käytä Logtoa, voit noudattaa tätä lähestymistapaa toteuttaaksesi oman henkilökohtaisten pääsytunnusten tuen.

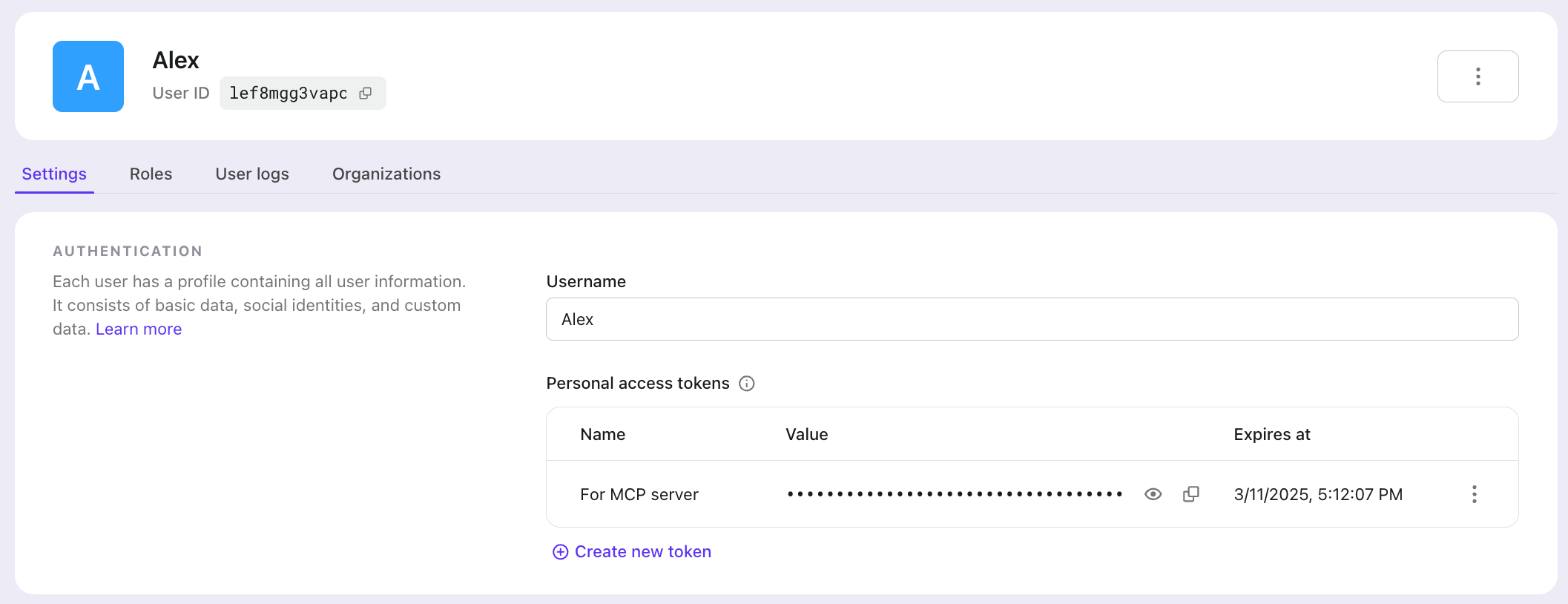

Luo käyttäjällesi henkilökohtainen pääsytunnus

Logto Konsolissa > Käyttäjähallinta, voit luoda henkilökohtaisen pääsytunnuksen käyttäjälle heidän tietosivultaan:

Kun luot henkilökohtaisen pääsytunnuksen, voit asettaa sen voimassaoloajan tarpeen mukaan.

Henkilökohtaisen pääsytunnuksen käyttö MCP-palvelimella

Koska nyt meillä on käyttäjän henkilökohtainen pääsytunnus, voimme käyttää sitä MCP-palvelimella.

Ensinnäkin, seuraa Logto:n henkilökohtaisen pääsytunnuksen dokumentaatiota, saatamme pääsytunnuksen päästäksemme CMS API:ehen Logto:n tokenin päätepisteeltä. Voit katsoa täydellistä lähdekoodia tässä.

MCP-palvelimella käytämme exchangeAccessToken-funktiolta saatua pääsytunnusta saadaksemme dataa CMS API:sta.

Näin MCP-palvelin ei tarvitse käyttäjien kirjautumistietoja voidakseen käyttää CMS API:a. Sen sijaan se käyttää käyttäjän henkilökohtaista pääsytunnusta.

Löydät täydellisen koodin täällä RBAC-esimerkki - mcp-server。

Oppiaksesi deployaamaan tämän MCP Server paikallisesti Claude Desktopillä, tutustu MCP-palvelimen deployment-opas。

Voit myös deployata tämän palvelimen useisiin AI-IDE:ihin, kuten Cursor, Cline, Windsurf, jne.

Testaa käyttöoikeusvalvonta

Katsotaan tätä toteutusta Claude Desktopissä.

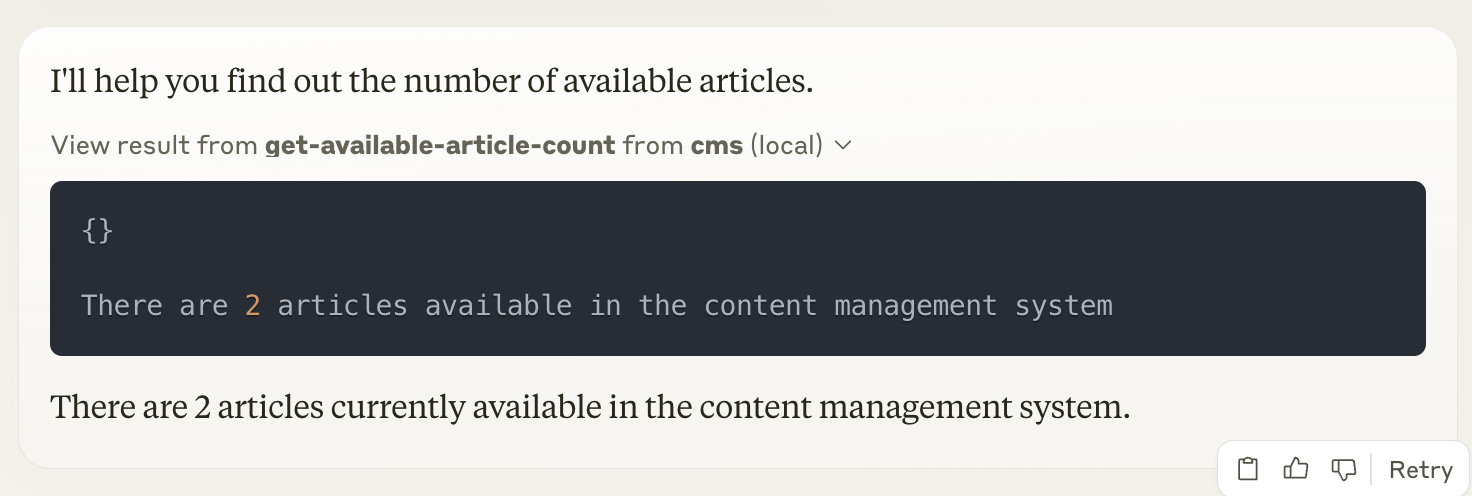

CMS:ssä sekä Alex että Charles ovat luoneet yhden artikkelin.

Koska Alexilla on Admin-rooli, hän voi nähdä kaikki artikkelit. Charles, kirjoittajana, voi nähdä vain omat artikkelinsa.

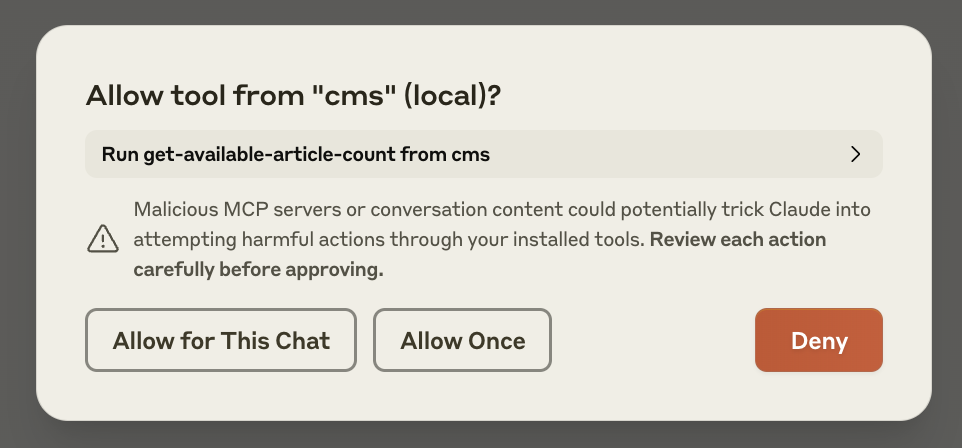

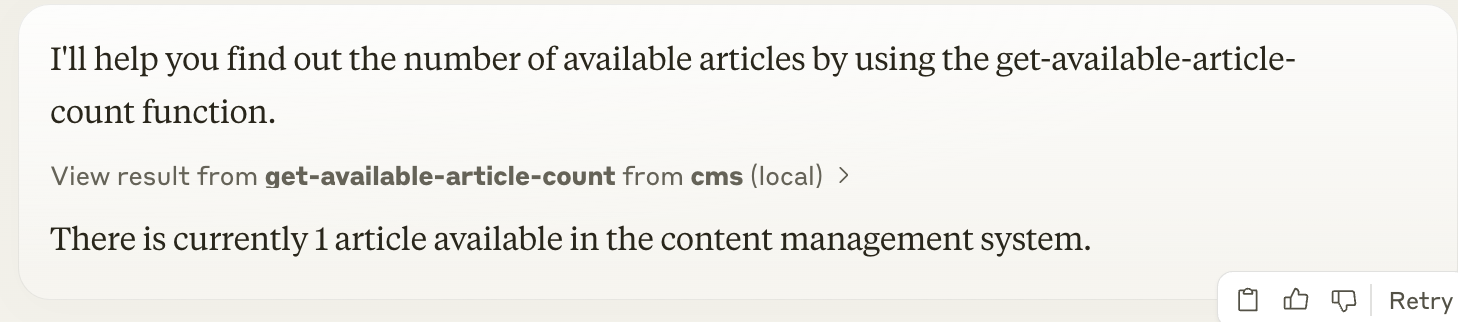

Kun pyydämme Claudelta, kuinka monta artikkelia on saatavilla, Claude käyttää get-available-article-count työkalua ja pyytää lupaamme:

Kun käytämme Alexin henkilökohtaista pääsytunnusta MCP:ssä ja kysymme Claudelta saatavilla olevien artikkelien määrää, Claude kutsuu get-available-article-count työkalua ja kertoo meille, että artikkeleja on 2.

Kun vaihdamme Charlesin henkilökohtaiseen pääsytunnukseen ja kysymme saman kysymyksen, Claude kertoo meille, että artikkeleja on vain 1.

Mahtavaa! Olemme onnistuneesti käyttäneet henkilökohtaisia pääsytunnuksia päästäksemme CMS API:lle ja saadaksemme oikeat tiedot.

Juuri tätä halusimme: luomme henkilökohtaisen pääsytunnuksen kullekin käyttäjälle ja kun käyttäjät määrittävät MCP-palvelimen tunnuksensa kanssa, luomme heille personoidun tekoälykokemuksen.

Autetaan sinua kirjoittamaan yhteenveto-osio:

Yhteenveto

Tässä oppaassa tutkimme, kuinka yhdistää tekoälytyökalut olemassa oleviin palveluihisi säilyttäen asianmukainen käyttöoikeusvalvonta. Näytimme tämän käyttämällä CMS-järjestelmää RBAC-toteutuksella, osoittaen kuinka henkilökohtaiset pääsytunnukset (PAT:t) voivat elegantisti ratkaista todennushaasteet.

Löydät täydellisen lähdekoodin tätä toteutusta varten RBAC-esimerkkivarastosta, joka sisältää CMS taustaohjelman, etuosan ja MCP-palvelimen toteutuksen.

Kun jaat MCP-palvelimesi käyttäjille, muista tehdä henkilökohtainen pääsytunnus konfiguroitavaksi. Tämä mahdollistaa kunkin käyttäjän:

- Määrittää oman PAT:n MCP-palvelimella

- Käyttää resursseja niiden erityisten oikeuksien perusteella

- Saada personoituja tekoälykokemuksia, jotka heijastelevat heidän rooliaan ja käyttöoikeustasoaan

Tämä lähestymistapa varmistaa, että tekoälyintegraatiosi pysyy turvallisena antaen samalla henkilökohtaisen kokemuksen kullekin käyttäjälle heidän järjestelmäänsä perustuvien käyttöoikeuksien ja roolien perusteella.

Toivotamme valtavaa menestystä liiketoiminnassasi, kun lähdet tälle tekoälyintegraatiomatkalle! Toivomme, että palvelusi menestyvät ja kasvavat näiden uusien tekoälykyvykkyyksien avulla! 🚀