Wat je nodig hebt voor AI-agent en MCP-integratie voor je product

In dit stuk verkennen we de nieuwste doorbraken in AI die de urgentie van veilige agent- en MCP-integratie onderstrepen. We benadrukken OAuth-gebaseerde authenticatie als een belangrijke maatregel om gebruikersgegevens te beschermen en leggen uit hoe Logto je product kan helpen dienen als zowel een MCP-server als een identiteitsprovider in het snelgroeiende AI-ecosysteem.

Hoe AI-transformatie te stimuleren en wat je moet voorbereiden voor je producten

Ik ben echt enthousiast over de aankomende wereld van AI-evolutie en laten we eens kijken wat het laatste nieuws is in

DeepSeek

De Chinese startup DeepSeek lanceerde DeepSeek-V3-0324, een grote upgrade met verbeterde redeneer- en codeer mogelijkheden - positioneer het als een sterke concurrent van OpenAI.

OpenAI Operator

OpenAI lanceerde Operator, een AI-agent die zelfstandig webtaken kan uitvoeren met behulp van een ingebouwde browser. Het werd uitgerold naar U.S. ChatGPT Pro-gebruikers.

Manus

De Chinese AI-startup introduceerde Manus, een door de overheid goedgekeurde AI-assistent gepositioneerd als 's werelds eerste algemene AI-agent met echte autonomie. Ondersteund door grote namen zoals Alibaba.

MCP (Model Context Protocol)

Oorspronkelijk gelanceerd door Anthropic, werd MCP de open standaard voor het verbinden van AI-agents met externe tools en API's. In maart 2025 nam OpenAI MCP op in zijn ecosysteem, waardoor interoperabiliteit werd bevorderd.

Veel AI- en agentbouwers voelen FOMO en onzekerheid over hun huidige producten. Ze vragen zich af:

Hoe moeten we evolueren? Welke technische fundamenten hebben we vanaf dag één nodig?

Een probleem dat steeds weer opduikt, is verrassend eenvoudig:

AI-agents falen vaak bij het registreren of inloggen.

In een eerder artikel hebben we echte voorbeelden uitgesplitst van hoe de agents van vandaag omgaan met authenticatie — en grote hiaten blootgelegd. Deze problemen wekken serieuze zorgen op over privacy en gebruikersveiligheid.

In dit stuk gaan we dieper in op dat onderwerp en wat je eraan kunt doen. Zorg ervoor dat je product open standaard is en agentdiensten in staat stelt toegang te krijgen tot je producten.

Ten eerste: Bouw veilige agentauthenticatie, zorg ervoor dat je agent veilig toegang kan krijgen tot diensten van derden en bescherm gebruikersgegevens

Zoals we eerder in het artikel zeiden, ontbreekt het in het hedendaagse landschap van agentauthenticatie nog steeds aan duidelijke best practices voor hoe agents veilig toegang zouden moeten krijgen tot diensten van derden (zoals MCP-servers).

Laten we een eenvoudig voorbeeld nemen:

Stel dat je een agent bouwt die namens jou op e-mails moet reageren. Er zijn een paar algemene manieren om de agent toegang te geven:

Deel je e-mail en wachtwoord direct 🚫 Niet aanbevolen — het is onveilig en stelt gebruikersgegevens bloot.

Gebruik een OAuth toestemming-stroom (indien ondersteund door de dienst van derden) ✅ Veiliger en gebruiksvriendelijker, met fijne-grained controle over toestemmingen.

Genereer een API-sleutel of persoonlijke toegangstoken en geef deze aan de agent door ⚠️ Makkelijker te implementeren, maar riskant als het niet goed is ingeperkt of niet consumentvriendelijk is ingetrokken.

Elke methode heeft afwegingen. We hebben ze in meer detail uiteengezet in een eerder artikel — bekijk het als je een diepere duik wilt maken in de voor- en nadelen van elke benadering.

Ten tweede: Maak je diensten toegankelijk voor AI-agents. Zorg ervoor dat je MCP-klaar bent en klaar bent om te integreren met agentmarktplaatsen

Kijken naar het AI-ecosysteem als geheel, je product zou tweewegverbindingen moeten ondersteunen.

Zoals in de eerste stap genoemd, heb je veilige authenticatie nodig zodat je agent veilig kan verbinden met diensten van derden. Maar dat is slechts de helft van het verhaal.

Je product zou ook moeten fungeren als een OAuth provider.

Naarmate het AI-ecosysteem evolueert, is het belangrijk dat je product kan functioneren als een Identity Provider — veilig agents toegang verlenen — en aan de andere kant zelfs als een MCP-server, waardoor agents contextueel taken voor je gebruikers kunnen uitvoeren.

Met andere woorden:

Je agent (als je er een bouwt) moet in staat zijn toegang te krijgen tot andere diensten.

maar net zo belangrijk, je product moet ook toegankelijk zijn door andere agents.

Integreren met agents

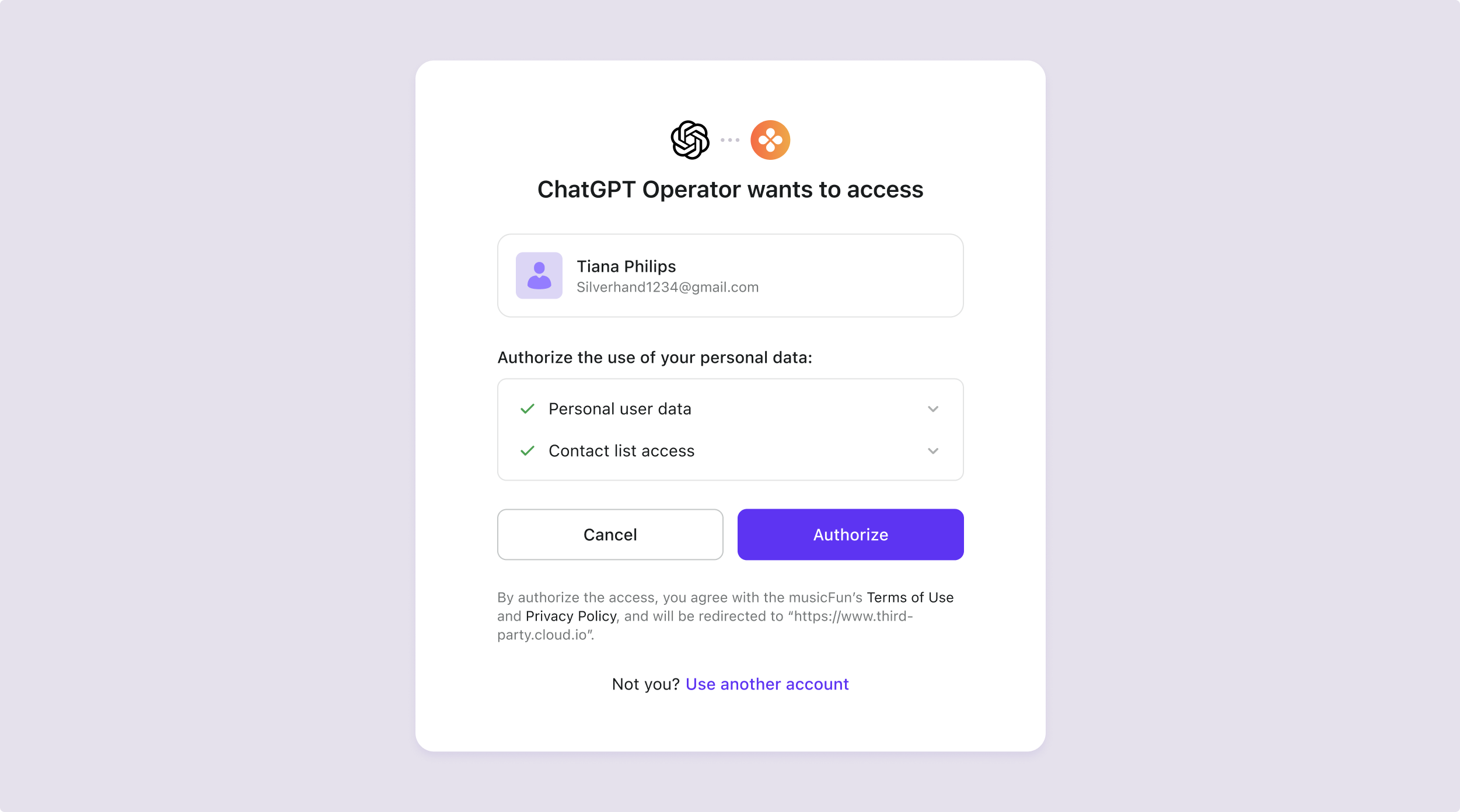

Een belangrijk gebruiksscenario voor agents is hen veilig toegang geven tot je product.

Om dit mogelijk te maken, kan je app functioneren als een OIDC/OAuth 2.0 Identity Provider. Wanneer de agent een toestemming-stroom triggert (in dit geval fungeert ChatGPT als een agent), krijgen gebruikers een toestemmingsscherm te zien waar ze de specifieke toestemmingen kunnen goedkeuren die de agent aanvraagt.

Dit proces wordt veilig afgehandeld met behulp van het OAuth-protocol — en platforms zoals Logto kunnen hierbij helpen met ingebouwde Identity Provider (IdP) ondersteuning.

Of het nu gaat om een plug-in voor ChatGPT, Claude, DeepSeek, of een derde partij AI-agent — door Logto als je Identity Provider (IdP) te gebruiken, kunnen agents eenvoudig en veilig toegang krijgen tot je product.

Met de juiste authenticatie op zijn plaats, kunnen agents veilig en met toestemming van de gebruiker met je diensten communiceren.

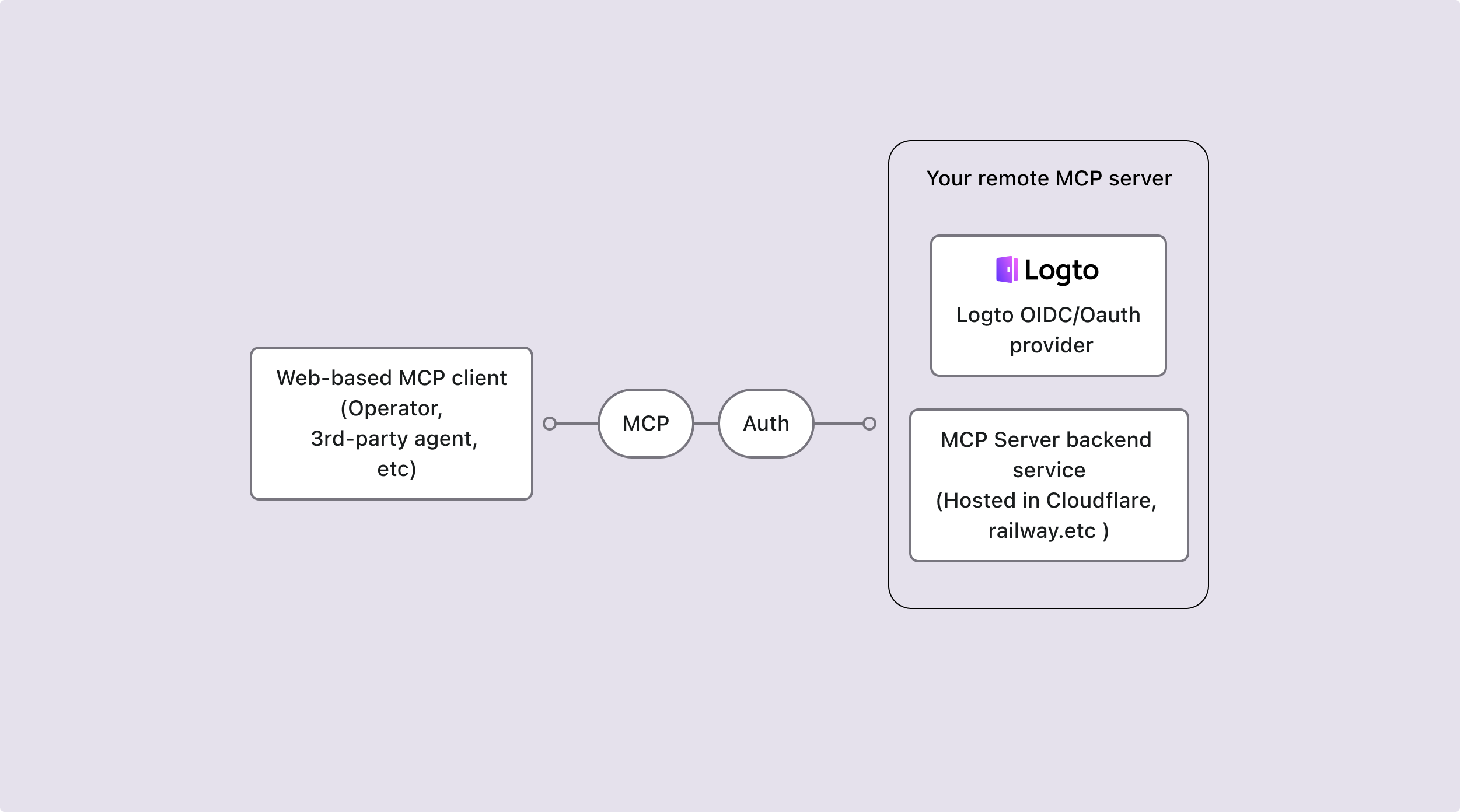

Integreren met MCP-server

Iedereen praat over MCP-servers — en technisch gezien, kan elke app een MCP-server zijn.

Een Model Context Protocol (MCP) Server is een backend-service die fungeert als de contextmanager en orkestrator in een agent systeem gebaseerd op LLM.

Als je bijvoorbeeld een CMS-app bouwt en deze als een MCP-server wilt maken, kun je MCP-clients (zoals externe AI-agents, IDE's, of LLM-powered tools) toestaan contextuele taken namens gebruikers uit te voeren. Dit omvat het verkrijgen van real-time gegevens, het uitvoeren van functies, en het communiceren met diensten die verder gaan dan wat beschikbaar is in de statische trainingsgegevens van de agent.

Een MCP-server met geïntegreerde authenticatie is belangrijk — het zorgt ervoor dat LLM-agents veilig toegang krijgen en dat de gebruiker toestemming geeft.

Tot nu toe heeft MCP hoofdzakelijk lokaal gewerkt. Als je webtools wilde gebruiken, moest je de server zelf draaien. Er was geen manier voor web- of mobiele apps om eenvoudig verbinding te maken met een MCP-server, en belangrijker nog, geen manier voor gebruikers om toestemming te geven of MCP-clients toegang te geven tot hun gegevens.

Cursor communiceert rechtstreeks met MCP-servers vanaf je lokale machine, via

stdioof via het netwerk met behulp vansse. Daarom werken MCP-servers mogelijk niet goed bij toegang tot Cursor via SSH of andere ontwikkelomgevingen. We hopen dit in toekomstige releases te verbeteren.

Het inschakelen van lokale MCP-servers heeft echter al veel aandacht getrokken naar tools zoals Cursor — en naar het bredere potentieel van MCP.

Stel je nu eens voor dat externe MCP-servers zouden worden ondersteund, met een webgebaseerde interface. Dat zou geheel nieuwe workflows ontgrendelen — niet alleen voor ontwikkelaars, maar ook voor scenario's gericht op de consument.

Maar hier is het belangrijke deel: Wanneer je een externe MCP-server bouwt, zijn authenticatie en autorisatie belangrijk.

Logto is een open-standaard authenticatieprovider. Door Logto te gebruiken voor het beheren van gebruikersidentiteiten, kun je je MCP-server hosten op platforms zoals Cloudflare, Railway, of een andere hostingprovider — en Logto gebruiken als je OAuth-provider.

Dit maakt het eenvoudig voor je agent of AI-product om veilig te integreren met je MCP-server.

Bovendien, je MCP-server die Logto gebruikt kan optreden als zowel een OAuth client (Service Provider) als een OAuth provider (Identity Provider). Logto stelt je in staat meerdere authenticatiemethoden toe te voegen, waardoor je flexibiliteit hebt om je gegevens te beveiligen en upstream auth-stromen te beheren zoals je nodig hebt.

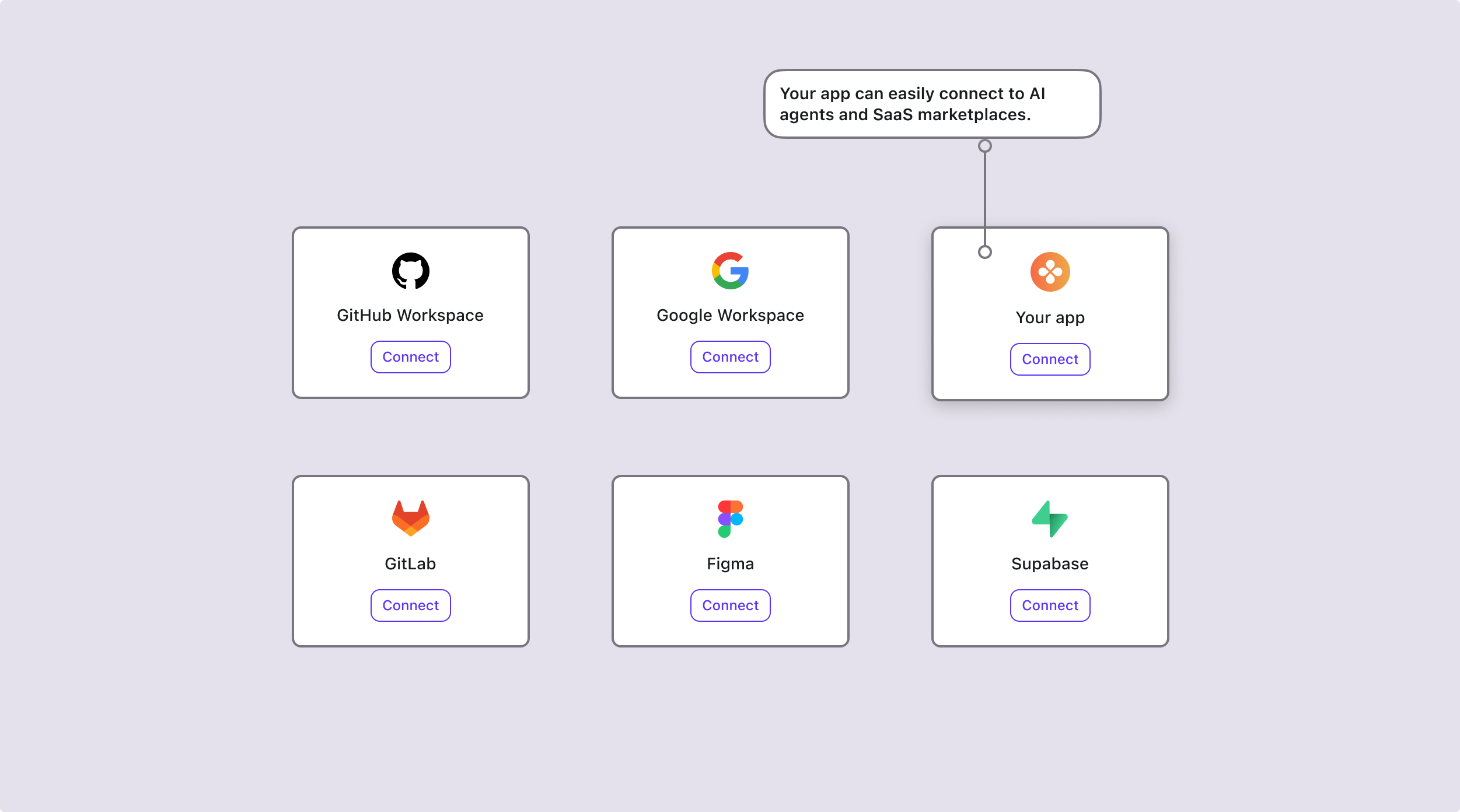

Verbinden met marktplaatsen en het multi-app-ecosysteem

Ook als je geen agent of een MCP-server bouwt, wordt het essentieel om je product AI-toegankelijk te maken.

Om relevant te blijven, moet je product verbinding maken met het bredere AI-ecosysteem — door te integreren met populaire AI-marktplaatsen en tools, en belangrijke functionaliteiten op een veilige en gestructureerde manier te exposeren.

Logto lanceert AI-initiatieven om ontwikkelaars op maat gemaakte oplossingen te bieden

Met de flexibele infrastructuur van Logto verbeteren we actief onze mogelijkheden en hebben we een reeks tutorials gecreëerd om ontwikkelaars te helpen er het maximale uit te halen.

Vragen?

Neem gerust contact met ons op — of begin vandaag nog met Logto.