Jak Manus obsługuje stan logowania i poświadczenia użytkownika w Przeglądarce Chmurowej

Ten artykuł omawia, jak Manus zarządza sesjami logowania w swojej przeglądarce chmurowej, ryzyka związane z uwierzytelnianiem opartym na agentach oraz alternatywy, takie jak OAuth i skarbce poświadczeń.

Wyobraź sobie taką sytuację: prosisz swojego agenta AI, by zarezerwował lot, sprawdził twoje e-maile lub zaktualizował CRM. Żeby to zrobić, potrzebuje on dostępu do twoich kont online. Ale jak może się zalogować bezpiecznie, nie prosząc cię ciągle o hasła?

Agenci mogą wykonywać wiele zadań w imieniu użytkowników. W tym celu często muszą mieć dostęp do usług zewnętrznych, takich jak strony WWW, bazy danych czy zewnętrzne API. O ile agenci czasem mogą połączyć się z tymi usługami programistycznie, wiele zadań wciąż wymaga tradycyjnych metod logowania i interakcji użytkownika.

W poprzednim artykule omówiliśmy związane z tym ryzyka, szczególnie wtedy, gdy przeglądarki zarządzają poświadczeniami użytkowników, co może wprowadzać podatności. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Choć taki sposób niesie istotne zagrożenia bezpieczeństwa, jak już omawialiśmy, trudno zignorować wygodę, jaką daje użytkownikom końcowym. Ta sprzeczność między użytecznością a bezpieczeństwem czyni ten temat ciekawym do dalszych technicznych analiz.

W tym artykule pokażę, jak niektórzy agenci już podejmują wyzwanie, które nazwałbym „logowanie i uwierzytelnianie w przeglądarce”.

Przyjrzymy się dokładniej, jak Manus rozwiązuje ten problem, jakie zagrożenia wciąż istnieją oraz co może przynieść przyszłość w dziedzinie uwierzytelniania w środowiskach opartych na agentach.

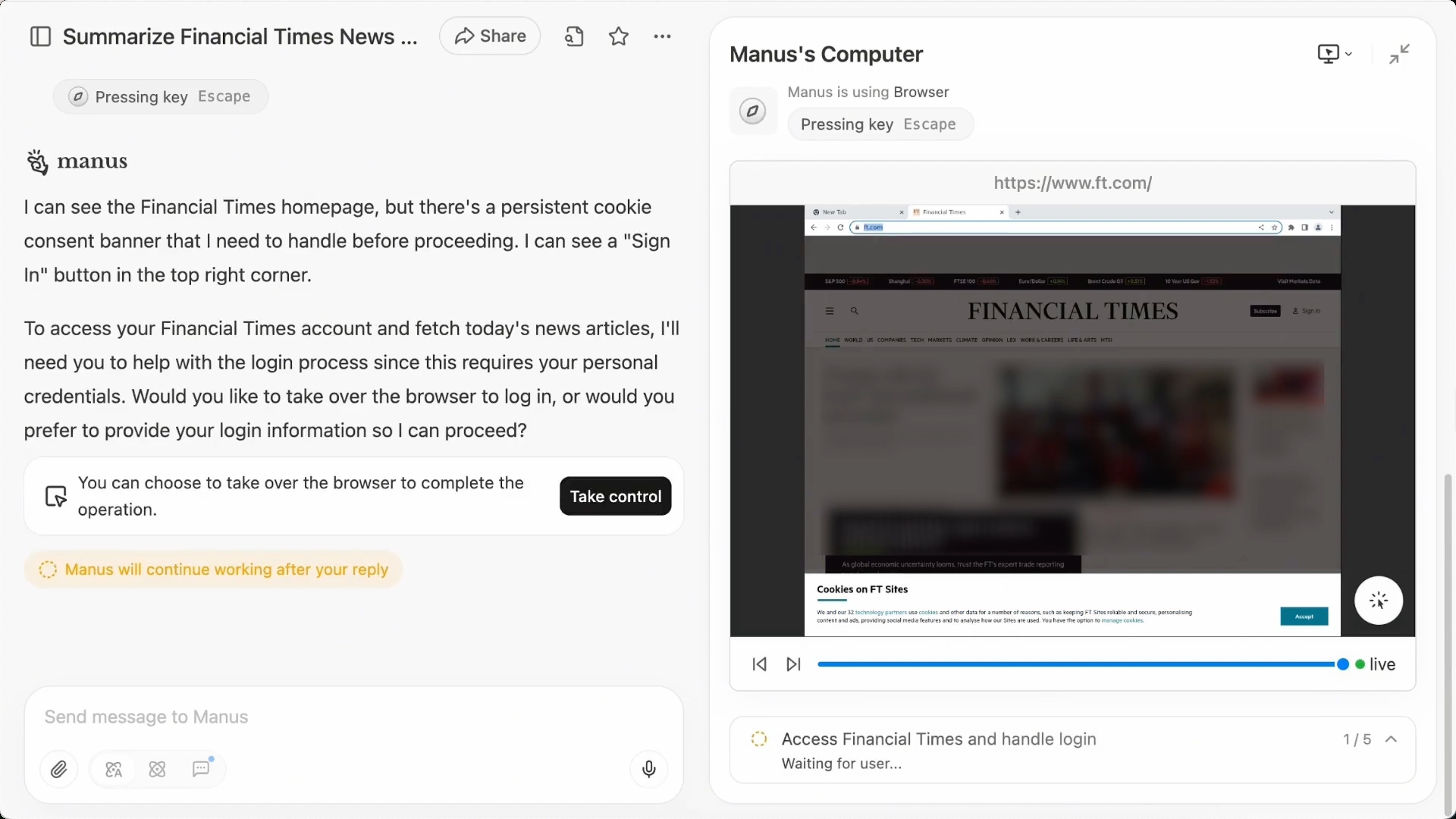

Podejście Manus: „Zaloguj raz, zostań zalogowany”

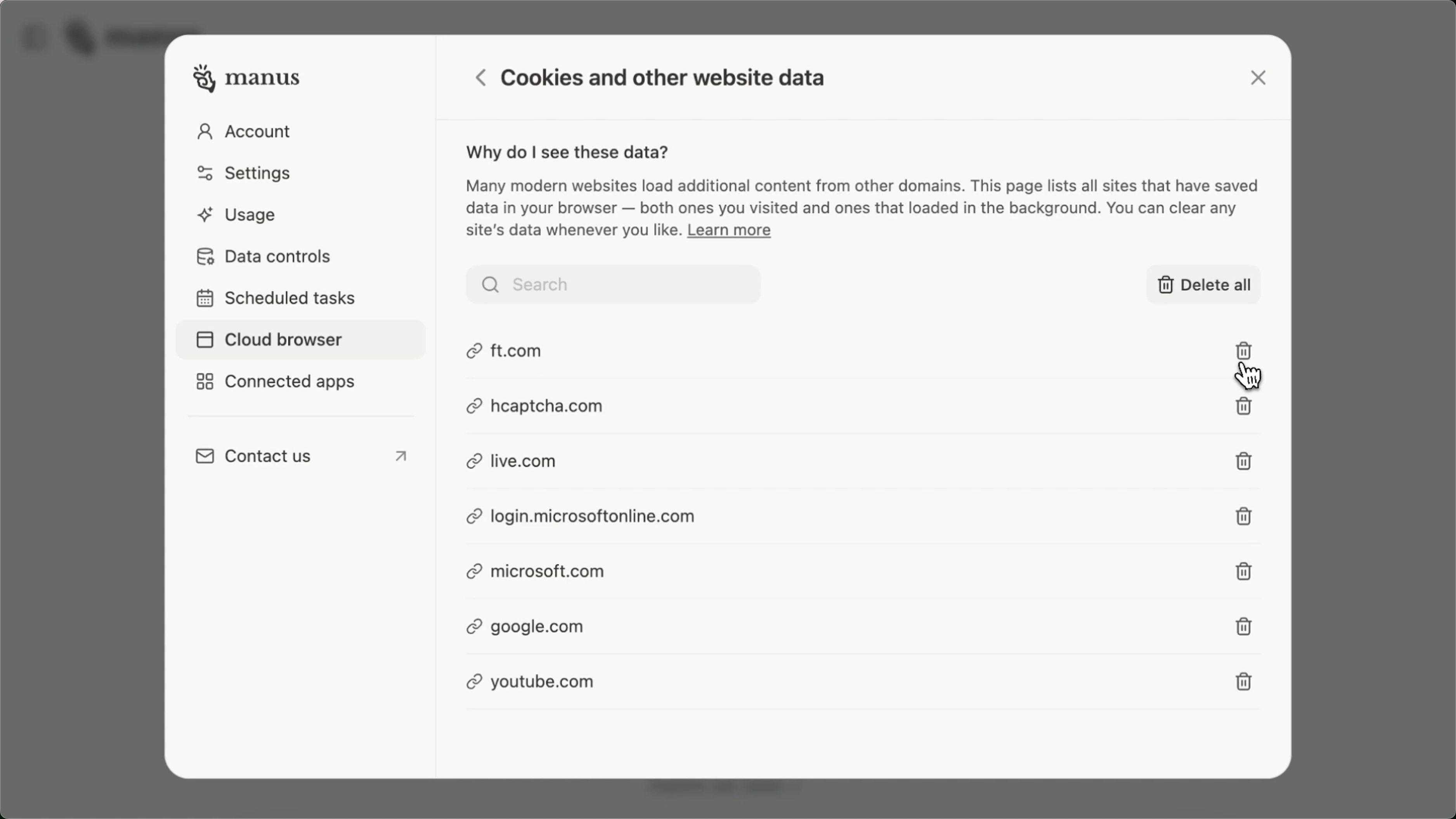

Manus stworzył funkcję o nazwie Cloud Browser, która działa jak zdalny, izolowany komputer uruchamiany w chmurze. Możesz to potraktować jako prywatną przeglądarkę internetową twojego agenta z jedną kluczową cechą: może ona zapamiętać twój zalogowany stan, nawet na różnych urządzeniach i przy różnych zadaniach.

Jak to działa:

- Logujesz się ręcznie na stronie internetowej wewnątrz Cloud Browser. Musisz to zrobić tylko raz dla każdej strony.

- Manus przechwytuje dane twojej sesji: ciastka, lokalny magazyn, wszystko, co pozwala ci pozostać zalogowanym.

- Te dane są szyfrowane podwójnie: najpierw lokalnie, potem jeszcze raz w chmurze. Nic nie jest przechowywane jako jawny tekst.

- Kiedy agent musi ponownie odwiedzić tę stronę, Manus automatycznie wstrzykuje sesję do nowego izolowanego środowiska. Strona myśli, że wciąż jesteś zalogowany.

- Możesz synchronizować się między urządzeniami i w dowolnym momencie ręcznie wyczyścić dane sesji w ustawieniach.

To jakbyś wręczał swojemu agentowi bezpieczną przepustkę, która działa wszędzie, ale tylko wewnątrz własnego zamkniętego pokoju.

Przeglądarki lokalne (np. Chrome) i agentowe przeglądarki chmurowe

Możesz zapytać: „Czy to nie to samo, co korzystanie z Chrome? Dlaczego agentowa przeglądarka chmurowa wydaje się mniej bezpieczna?” Rozłóżmy to na czynniki pierwsze.

- Dlaczego zazwyczaj bezpiecznie jest przekazywać swoje poświadczenia Chrome

- Dlaczego przekazanie ich agentowej przeglądarce chmurowej może być ryzykowne

- Kto jest „pierwszą stroną (first-party)”, a kto „trzecią stroną (third-party)” w każdym z tych przypadków

Kluczowe różnice: przeglądarka lokalna vs. agentowa przeglądarka chmurowa

| Aspekt | Przeglądarka lokalna (np. Chrome) | Typowa agentowa przeglądarka chmurowa |

|---|---|---|

| Lokalizacja | Działa na twoim urządzeniu | Działa zdalnie w chmurze |

| Kontrola | Całkowicie pod twoją kontrolą | Sterowana przez kod lub agenta AI |

| Interakcja z UI | Interakujesz bezpośrednio (widzisz pola formularzy, podpowiedzi autowypełniania) | Ma interfejs UI i umożliwia kontrolę użytkownikowi, ale większość czynności i tak wykonuje agent w tle programistycznie. |

| Przechowywanie | Poświadczenia przechowywane bezpiecznie poprzez szyfrowanie na poziomie OS (np. Keychain macOS) | Poświadczenia lub ciastka mogą być przechowywane w pamięci lub logach, co zwiększa ryzyko wycieku. |

| Granica bezpieczeństwa | Chronione przez system operacyjny + sandbox przeglądarki | Wymaga dedykowanej izolacji; podatne jeśli agent zawiedzie lub wyciekną dane |

| Model zaufania | Ufasz Chrome, bo działa razem z tobą i jest zaprojektowany do bezpośredniego użytku przez ludzi | Ufasz deweloperom agenta, którzy mogą (lub nie) stosować rygorystyczne zabezpieczenia |

Dlaczego bezpieczniej podawać Chrome swój login i hasło

-

Jesteś operatorem Chrome to interfejs pierwszej strony, ty go kontrolujesz, widzisz, co się dzieje, i przynależy do twojego środowiska komputerowego. Wpisujesz hasła świadomie, a przeglądarka daje widoczne, audytowalne podpowiedzi.

-

Ścisła integracja z bezpieczeństwem Przeglądarki takie jak Chrome przechowują hasła w bezpiecznym magazynie systemu operacyjnego, często wymagając biometrii lub logowania do urządzenia do ich odblokowania. Autouzupełnianie działa tylko w przewidzianych kontekstach (np. zgodność domen).

-

Minimalna delegacja Nie „dajesz” Chrome swojego hasła na stałe — przeglądarka po prostu zapamiętuje wpisane dane, za twoją wyraźną zgodą. To ty jesteś podmiotem działania, nie strona trzecia.

Dlaczego agentowe przeglądarki chmurowe są ryzykowne

-

Działają w twoim imieniu, ale poza twoim zasięgiem wzroku Przeglądarki chmurowe są zwykle obsługiwane programistycznie. Jeśli podajesz im poświadczenia, logują się za ciebie, często bez UI lub bezpośredniej informacji zwrotnej. Pojawia się luka w widoczności i odpowiedzialności.

-

Ryzyka przechowywania Jeśli przekazujesz agentowi poświadczenia w postaci jawnej, mogą być one logowane, buforowane lub nawet utrzymane w pamięci. Brak ścisłej kontroli dostępu to poważne zagrożenie.

-

Niejasna granica zaufania Możesz ufać dostawcy usług agenta, ale w odróżnieniu od Chrome nie masz zabezpieczeń na poziomie systemu OS/czy fizycznej warstwy. Jeśli serwer zostanie przejęty albo agent będzie źle zaimplementowany, twoje poświadczenia mogą wyciec.

First-party vs. Third-party

Rozbijmy, co naprawdę znaczy First-Party i Third-Party oraz czemu Chrome uznaje się za pierwszą stronę, a agentową przeglądarkę chmurową — za trzecią.

| Rola | Chrome | Agentowa przeglądarka chmurowa |

|---|---|---|

| Ty (użytkownik) | Operator pierwszej strony | Właściciel poświadczeń |

| Przeglądarka/Aplikacja | Interfejs pierwszej strony (interakcja bezpośrednia) | Zdalny delegat działający w twoim imieniu |

| Obsługa poświadczeń | OS + Chrome (ścisły, lokalny łańcuch zaufania) | Zewnętrzny serwis agenta (luźne granice zaufania) |

| Przechowywanie | Lokalne z ochroną na poziomie OS | Zdalnie na serwerach chmurowych lub backendzie |

Podanie Chrome swojego hasła wydaje się bezpieczne, bo to ty je wpisujesz, w aplikacji którą kontrolujesz, z twoim systemem operacyjnym jako zabezpieczeniem. Google nie przechowuje też twojego hasła na własnych serwerach.

Jak tłumaczy Manus:

Zapisujemy twoje informacje logowania jako szyfrowane pliki i bezpiecznie wysyłamy je na nasze serwery. Obejmuje to:

- Ciasteczka

- Local Storage

Oznacza to, że twoje informacje logowania są przechowywane na backendowych serwerach Manus. Jako użytkownik musisz zaufać deweloperom agenta, co nie do końca wpisuje się w standardowe praktyki bezpieczeństwa.

Podanie poświadczeń agentowej przeglądarce chmurowej to forma delegacji. Nawet jeśli samemu korzystasz z przeglądarki, z punktu widzenia serwisu, do którego się logujesz, i tak jest to strona trzecia. Polegasz na cudzej infrastrukturze, zabezpieczeniach i etyce — co wiąże się z ryzykiem zaufania i bezpieczeństwa.

W takich sytuacjach bezpieczeństwo powinny egzekwować protokóły programistyczne, nie tylko zaufanie do marki czy obietnic ze strony firmy.

Co Manus robi dobrze (a co może pójść nie tak)

Co działa:

- Naprawdę płynne sesje: Nie musisz logować się za każdym razem, nawet na innym urządzeniu.

- Bezpieczeństwo z myślą o użytkowniku: Wszystko jest szyfrowane end-to-end, masz pełną kontrolę nad tym, co jest przechowywane.

- Przejrzystość i szacunek do użytkownika: Manus nie wykorzystuje twoich danych logowania do uczenia algorytmów czy analityki.

Co wymaga uwagi:

- Ataki z odtworzenia: Jeśli ktoś ukradnie twój plik sesji, może cię podszyć.

- Niezgodność odcisku palca: Niektóre strony korzystają z zaawansowanego fingerprintingu, by łączyć logowania z konkretnymi urządzeniami, co może „psuć” replaye na sandboxach.

- Brak możliwości obejścia CAPTCHA: Dla niektórych serwisów z silnymi zabezpieczeniami (np. z CAPTCHA) działania użytkownika mogą zostać uznane za bota i nie przejść weryfikacji.

- Zgodność z przepisami: Gdy sesje przekraczają granice państw czy urządzeń, mogą pojawić się kwestie prywatności i regulacji prawnych.

- Zaufanie do systemu: Klucze szyfrujące chroniące twoje dane muszą być naprawdę silne i dobrze zabezpieczone.

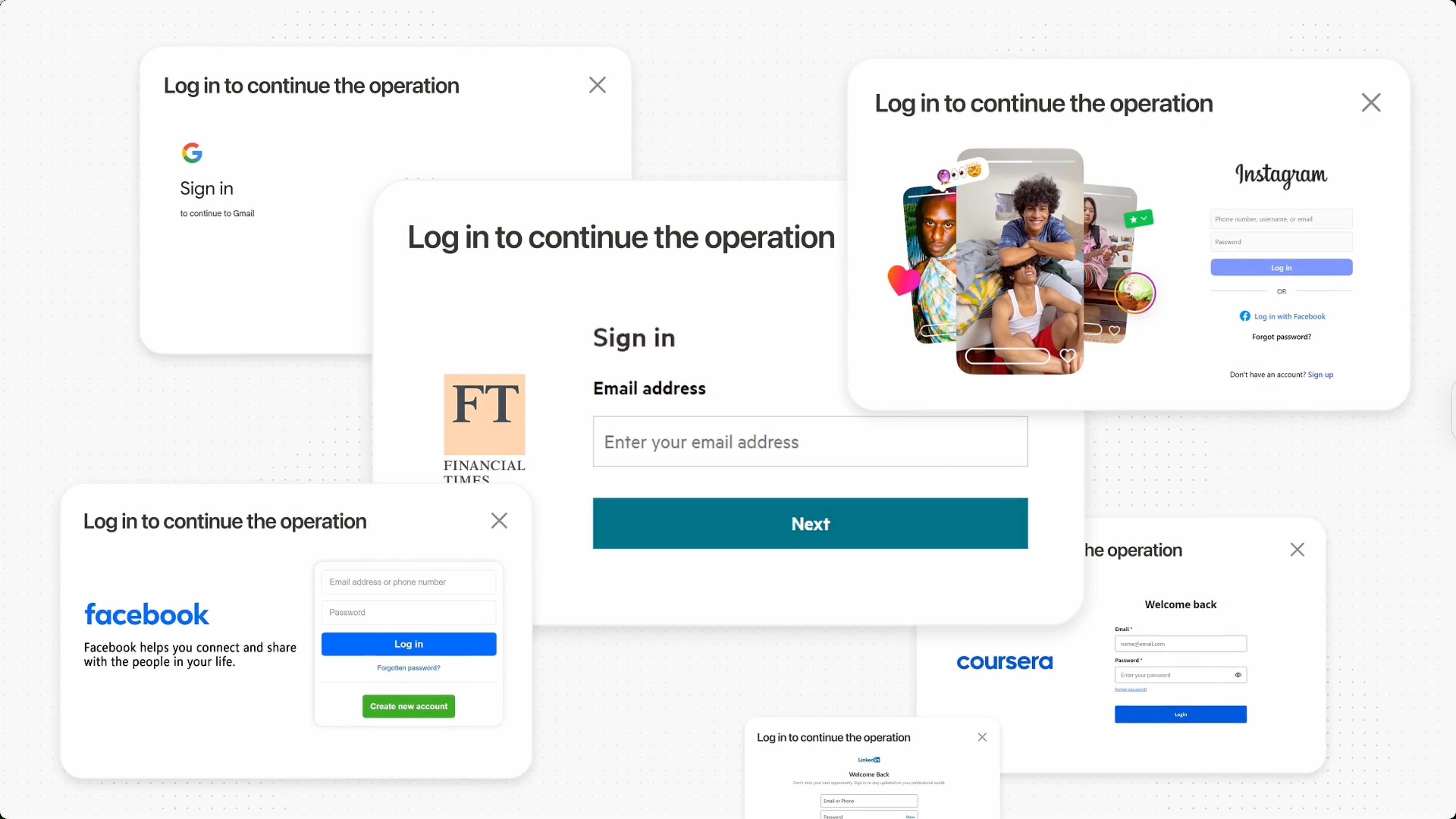

Inne sposoby logowania przez agentów

Manus oferuje sprytne rozwiązanie, ale nie jest jedyne. Przyjrzyjmy się innym popularnym metodom logowania przez agentów:

Wpisywanie poświadczeń

Najprostszy sposób to agent wpisuje twój login i hasło, jak człowiek. Łatwe do wdrożenia, ale bardzo niebezpieczne — jeśli poświadczenia wyciekną, każdy może uzyskać dostęp do twojego konta. Z tego względu deweloperzy zwykle unikają tej metody.

Jeśli już się ją stosuje, to często w duecie z narzędziami takimi jak skarbce lub menedżery sekretów — by obsłużyć ciasteczka i poświadczenia bezpieczniej z dodatkową warstwą ochrony.

Tokeny OAuth

Złoty standard delegowanego dostępu. Autoryzujesz agenta przez OAuth, a on dostaje token z ograniczonymi, łatwo odwoływalnymi uprawnieniami. Bezpieczne, precyzyjne i łatwe do wycofania — ale wymaga wsparcia OAuth po stronie witryny.

Inne metody programistyczne (np. API Keys)

Niektóre usługi dają klucze API lub inne poświadczenia do użytku programistycznego. Mogą być bezpieczniejsze niż wpisywanie haseł, ale często wiążą się z szerokimi uprawnieniami i wymagają dobrej organizacji kluczy.

Każda metoda to kompromis między wygodą a bezpieczeństwem. Replay sesji od Manus jest gdzieś pośrodku — zazwyczaj bardziej elastyczny niż OAuth, ale nie tak bezpieczny z natury.

Idealnie, w tym przeglądarkowym scenariuszu, Manus mógłby mieć gotowe integracje z konkretnymi stronami (np. numerowana lista obsługiwanych serwisów). Użytkownicy wyrażaliby zgodę zawczasu, pozwalając agentowi działać bezpiecznie na bazie tokenów OAuth zamiast przechowywania poświadczeń czy replayowania sesji.

Dokąd to zmierza: agenci jako zaufani profesjonaliści

Agenci zyskują coraz więcej możliwości — będą potrzebować coraz sprytniejszych metod uwierzytelnienia, bez udawania ludzi.

Kierunek rozwoju:

- Dostęp przez API: Zamiast klikać w przyciski, agenci będą korzystać z bezpiecznych API i tokenów.

- Uprawnienia krótkotrwałe i ściśle ograniczone: Koniec z tokenami „tryb boga”. Dostęp tylko do niezbędnych rzeczy, na krótki czas.

- Bezpieczeństwo sprzętowe: Dane sesyjne przechowywane w hardware (enklawach), nie tylko w oprogramowaniu/skarbcach.

- Własne skarbce poświadczeń użytkownika: Zarządzasz swoim bezpiecznym portfelem tokenów, kluczy i sesji — udostępniając je tylko zaufanym agentom.

W skrócie: agenci awansują z „pomocnych botów” do „autoryzowanych operatorów” z poświadczeniami na odpowiednim poziomie.

Czym jest Vault i dlaczego to ważne?

Jeśli to wszystko brzmi jak sporo zamieszania… Uważam, że wraz z rozwojem automatyzacji przeglądarkowej niezbędne jest powiązanie z dedykowanym profesjonalnym narzędziem — stworzonym by bezpiecznie, przejrzyście obsługiwać poświadczenia, ochronę i zarządzanie sesjami.

Dlatego narzędzia takie jak Vault czy systemy zarządzania kluczami szyfrowania (EKM) są tak ważne.

Vault to rozwiązanie do zarządzania sekretami, które pozwala zespołom:

- Bezpiecznie przechowywać tokeny, klucze API i poświadczenia

- Wydawać dynamiczne, krótkotrwałe poświadczenia na żądanie

- Kontrolować dostęp i prowadzić pełny rejestr

- Automatycznie rotować sekrety i natychmiast cofać dostęp

- Łatwo integrować z CI/CD i chmurowymi aplikacjami

W świecie opartym na agentach Vault staje się „mózgiem” bezpieczeństwa poświadczeń. Twoi agenci proszą o dostęp do Vault, nigdy sami nie przechowują haseł. Nawet jak coś wycieknie, token szybko straci ważność, a twoje prawdziwe klucze zostaną bezpieczne.

Myśli końcowe

Manus przeciera szlaki użytecznym, przemyślanym podejściem do logowania przez agenta: bezpieczny replay sesji między urządzeniami, pełna kontrola użytkownika. To spory postęp, ale i przypomnienie, że flow logowania są delikatne. Ataki z odtworzenia, osobliwości sandboxów i zarządzanie kluczami wymagają poważnego podejścia.

Przyszłość jest jasna: agenci będą za nas robić coraz więcej — ale muszą móc to robić bezpiecznie. Narzędzia jak Vault odegrają kluczową rolę — nie tylko w zarządzaniu sekretami, ale i kreowaniu zaufania.

Gdy AI dostaje klucze do twojego cyfrowego życia, chcesz wiedzieć: kto je wystawił, jak długo ważne są i jakie drzwi naprawdę otwierają.

Logto wdraża Vault do bezpiecznego przechowywania tokenów API stron trzecich, umożliwiając agentom bezpieczny dostęp do zewnętrznych usług, np. kont społecznościowych (Google) lub zdalnych serwerów MCP. W przyszłości planujemy obsługę szerszego zakresu danych wrażliwych, w tym poświadczeń użytkownika, kluczy i innych sekretów.

Jednocześnie Logto to pełna platforma uwierzytelniania, autoryzacji i zarządzania tożsamością. Jeśli tworzysz agenta AI od podstaw, Logto jest stworzony dla deweloperów AI — oferując bezpieczeństwo, elastyczność oraz infrastrukturę niezbędną do zarządzania tożsamością w środowiskach agentowych.