Como o Manus gerencia o estado de login e credenciais do usuário no Navegador em Nuvem

Este artigo aborda como o Manus gerencia sessões de login em seu navegador em nuvem, os riscos de segurança da autenticação baseada em agente e alternativas como OAuth e cofres de credenciais.

Imagine o seguinte: você pede para o seu agente de IA reservar um voo, verificar seus e-mails ou atualizar seu CRM. Para isso, ele precisa de acesso às suas contas online. Mas como ele pode fazer login com segurança sem ficar sempre pedindo suas senhas?

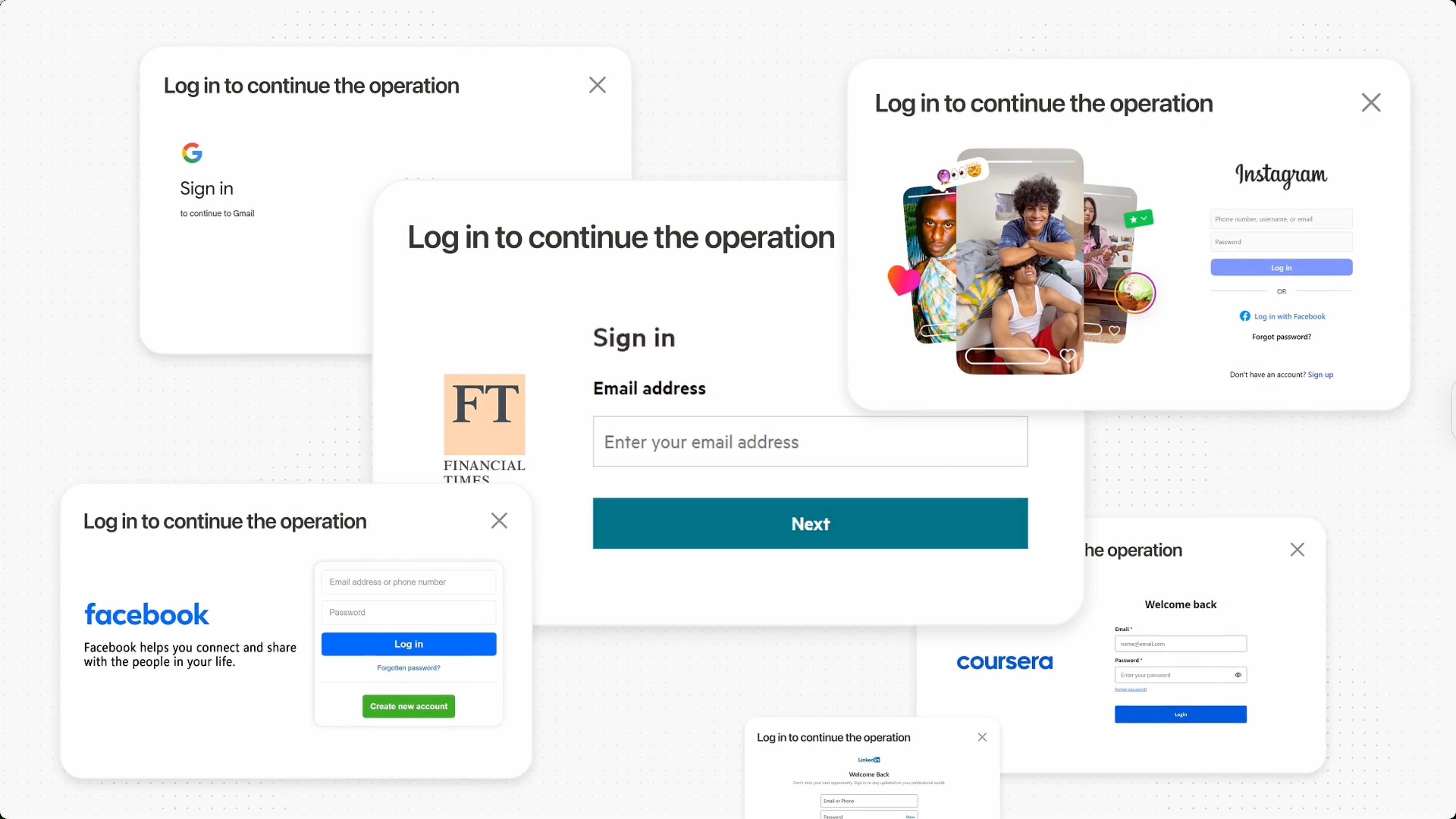

Os agentes podem realizar muitas tarefas em nome dos usuários. Para isso, normalmente precisam de acesso a serviços de terceiros como sites, bancos de dados ou APIs externas. Embora, às vezes, agentes possam se conectar a esses serviços de forma programada, muitas tarefas ainda exigem métodos de login tradicionais e interação do usuário.

No artigo anterior, discutimos os riscos de segurança envolvidos, especialmente quando navegadores gerenciam credenciais de usuário, o que pode introduzir vulnerabilidades. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Embora esse fluxo levante preocupações legítimas de segurança, como discutimos anteriormente, é difícil ignorar a conveniência que traz para os usuários finais. Essa tensão entre usabilidade e segurança torna o tema ainda mais interessante para investigação técnica.

Neste artigo, explorarei como alguns agentes já estão enfrentando o desafio que chamo de “login e autenticação baseados em navegador.”

Vamos dar uma olhada mais de perto em como o Manus aborda esse problema, os riscos que ainda existem e o que o futuro pode reservar para a autenticação em ambientes alimentados por agentes.

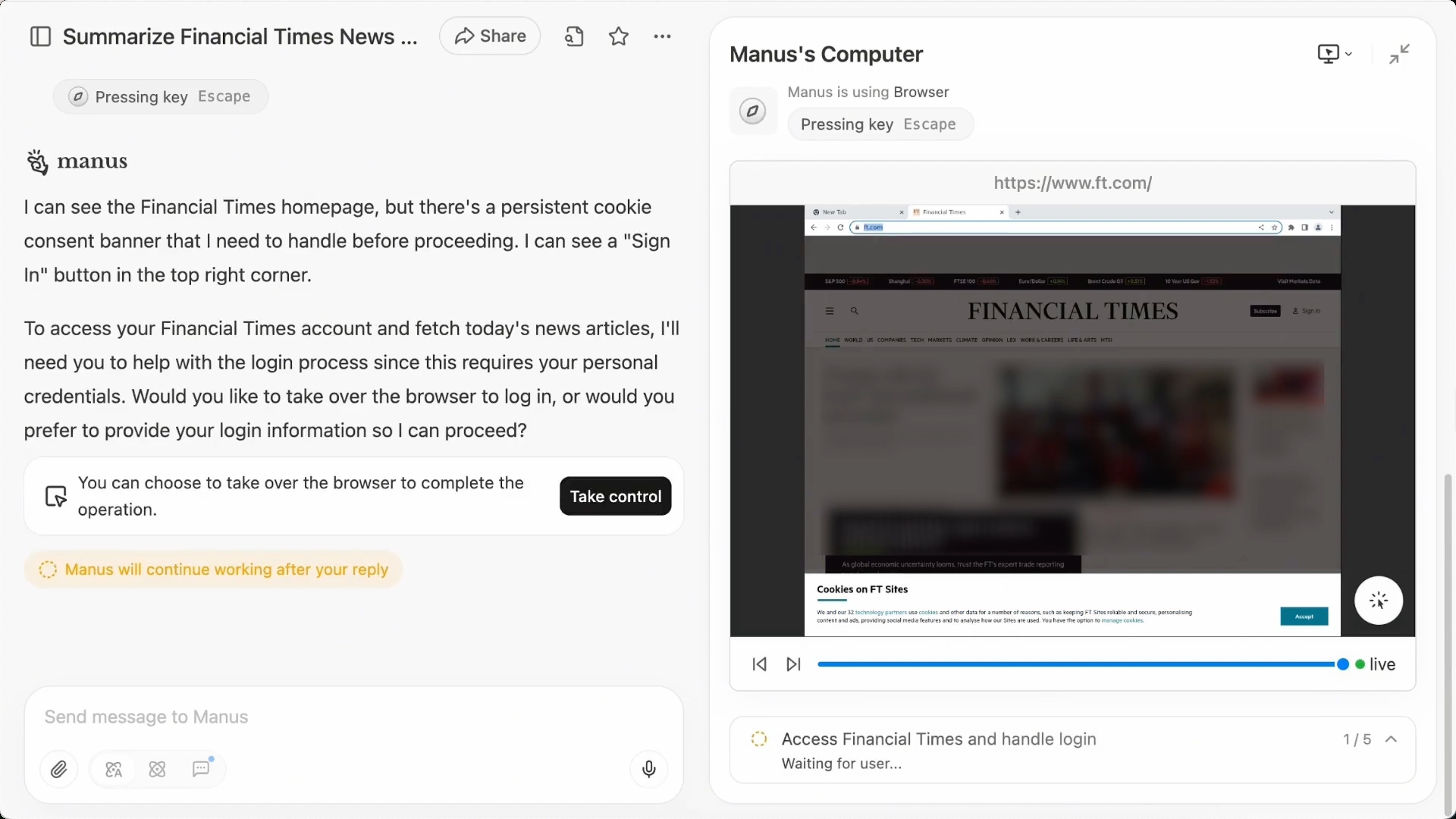

Abordagem do Manus: “Faça login uma vez, permaneça logado”

O Manus projetou um recurso chamado Navegador em Nuvem, que funciona como um computador remoto e isolado que roda inteiramente na nuvem. Pense nele como o navegador web privado do seu agente, com um recurso chave: ele pode lembrar o seu estado de login, mesmo entre dispositivos e tarefas.

Veja como funciona:

- Você faz login manualmente em um site dentro do Navegador em Nuvem. Isso só precisa acontecer uma vez por site.

- O Manus captura seus dados de sessão: cookies, armazenamento local, qualquer coisa que mantenha você logado.

- Esses dados são criptografados duas vezes: primeiro localmente, depois novamente na nuvem. Nada é armazenado em texto plano.

- Quando o agente precisa visitar esse site novamente, o Manus injeta automaticamente a sessão em um novo sandbox. O site pensa que você ainda está logado.

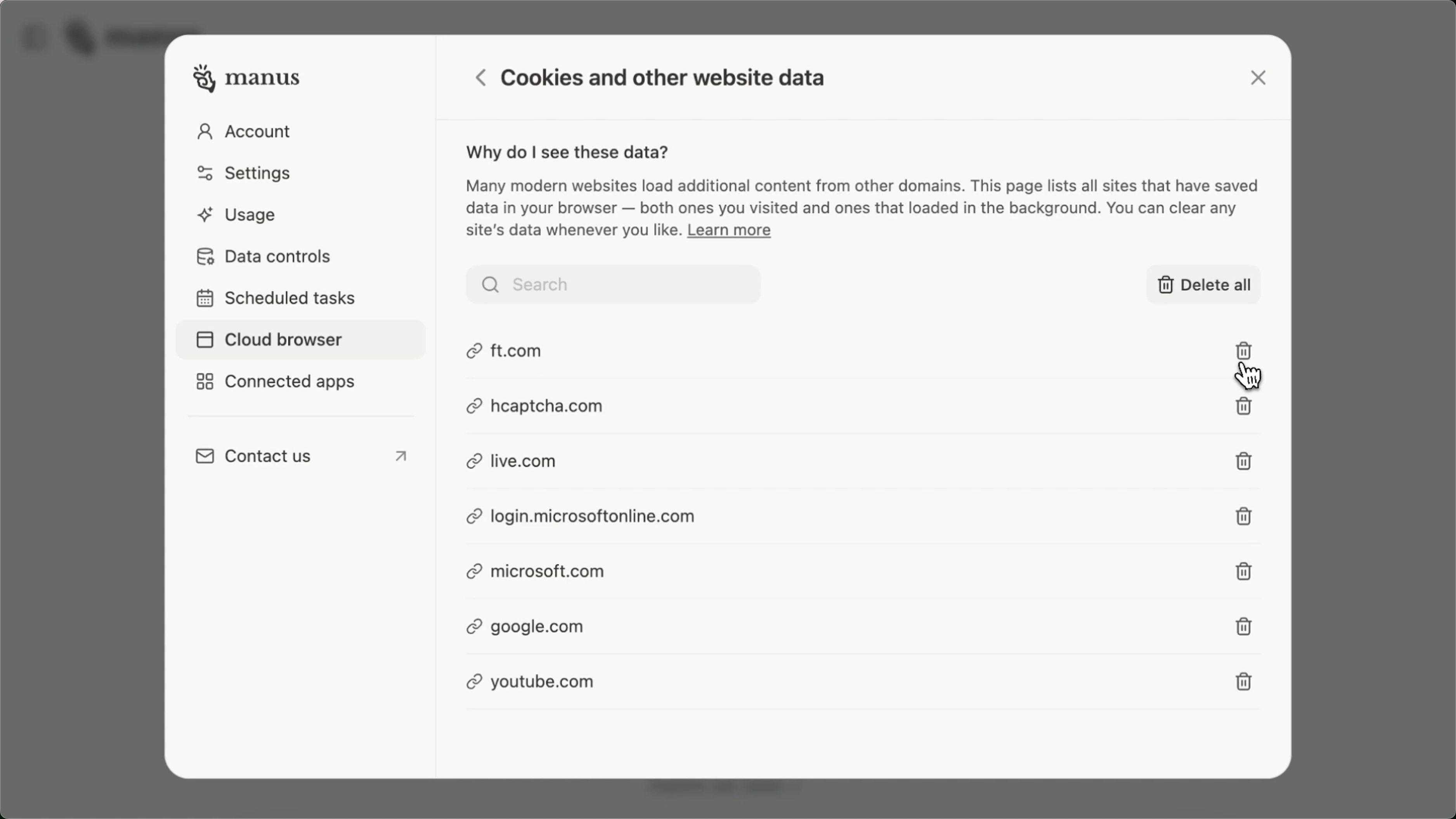

- Você pode sincronizar entre dispositivos, e limpar manualmente os dados da sessão a qualquer momento pelas configurações.

É como entregar ao seu agente um cartão-chave seguro que funciona onde quer que ele vá, mas somente dentro de sua própria sala trancada.

Navegadores locais (ex: Chrome) e navegadores em nuvem operados por agentes

Você pode se perguntar: “Isso não é igual a usar o Chrome? Por que um navegador em nuvem operado por agente parece mais arriscado?” Vamos detalhar e explicar o motivo.

- Por que geralmente é seguro dar suas credenciais ao Chrome

- Por que fornecê-las a um navegador operado por agente pode ser arriscado

- Quem é considerado “primeira parte” vs. “terceira parte” em cada contexto

Diferenças principais: Navegador local vs. navegador em nuvem por agente

| Aspecto | Navegador local (ex: Chrome) | Navegador em nuvem típico de agente |

|---|---|---|

| Localização | Roda no seu dispositivo pessoal | Roda remotamente na nuvem |

| Controle | Totalmente sob seu controle | Controlado por código ou agente de IA |

| Feedback da UI | Você interage diretamente (campos de formulário visíveis, prompts de preenchimento automático) | Possui UI e permite controle do usuário, mas a maioria das interações ainda é feita silenciosamente pelo agente de forma programada. |

| Armazenamento | Credenciais armazenadas de forma segura via criptografia a nível de SO (ex: Chaveiro do macOS) | Credenciais ou cookies podem ser armazenados em memória ou logs, o que aumenta o risco de exposição. |

| Barreira de segurança | Protegido pelo seu SO + sandbox do navegador | Precisa de isolamento customizado; vulnerável se o agente agir de forma imprópria ou vazar dados |

| Modelo de confiança | Você confia no Chrome porque ele roda com você, e é projetado para uso humano direto | Você confia nos desenvolvedores do agente, que podem ou não aplicar salvaguardas rigorosas |

Por que é mais seguro dar seu usuário e senha ao Chrome

-

Você é o operador O Chrome é uma interface de primeira parte, você o controla, vê o que está fazendo, e faz parte do seu ambiente computacional. Você digita as senhas intencionalmente, e o navegador oferece prompts visíveis e auditáveis.

-

Segurança fortemente integrada Navegadores como o Chrome armazenam senhas usando o armazenamento seguro do SO, frequentemente exigindo biometria ou login no dispositivo para desbloqueá-las. O preenchimento automático também só funciona em contextos esperados (ex: domínios correspondentes).

-

Delegação mínima Você não “entrega” sua senha ao Chrome permanentemente ele apenas lembra o que você digitou, com sua permissão explícita. Você é o ator, não um terceiro.

Por que navegadores em nuvem por agente são arriscados

-

Eles operam em seu nome, mas não na sua vista Navegadores em nuvem normalmente são controlados por programação. Quando você lhes dá credenciais, eles fazem login por você, frequentemente sem UI ou feedback direto. Isso gera uma lacuna de visibilidade e responsabilidade.

-

Riscos de armazenamento Se você passar suas credenciais em texto simples para um agente, elas podem ser registradas, armazenadas em cache ou até mesmo permanecer em memória. Sem controle de acesso rigoroso, isso vira um risco.

-

Limite de confiança indefinido Você pode confiar no provedor do serviço de agente, mas ao contrário do Chrome, não há proteções a nível de SO ou físicas. Caso o servidor seja comprometido ou o agente mal implementado, as credenciais podem vazar.

Primeira parte vs. Terceira parte

Vamos detalhar o que Primeira Parte versus Terceira Parte realmente significa e por que o Chrome é visto como primeira parte, enquanto um navegador em nuvem agente não é.

| Papel | Chrome | Navegador em Nuvem de Agente |

|---|---|---|

| Você (Usuário) | Operador de primeira parte | Dono da credencial |

| Navegador/App | Interface de primeira parte (você interage diretamente) | Terceiro delegado agindo em seu nome |

| Gestor da credencial | SO + Chrome (cadeia de confiança local, fortemente integrada) | Serviço de agente externo (fronteiras de confiança frouxas) |

| Armazenamento | Armazenado localmente com proteção do SO | Armazenado remotamente em servidores na nuvem ou infraestrutura de backend |

Entregar sua senha ao Chrome parece seguro porque é você que a digita, em um app seu, com seu sistema operacional fornecendo camadas de proteção. O Google também não armazena sua senha em seus servidores.

No entanto, como explica o Manus:

Salvamos suas informações de login como um conjunto de arquivos criptografados e os enviamos de forma segura para nossos servidores de armazenamento. Essas informações incluem:

- Cookies

- Armazenamento Local

Isso significa que suas informações de login ficam armazenadas nos servidores de backend do Manus. Como usuário, você precisa confiar nos desenvolvedores do agente, algo que não está totalmente alinhado com as melhores práticas de segurança.

Dar suas credenciais a um navegador em nuvem controlado por um agente é uma forma de delegação. Mesmo que você tome o controle manual e use o navegador, ainda é considerado terceira parte pelo serviço no qual está fazendo login. Você depende da infraestrutura, práticas de segurança e padrões éticos de outra pessoa, o que introduz riscos de confiança e segurança.

Nessas situações, a segurança deve ser reforçada por protocolos programáticos, e não apenas confiança na marca ou promessas da empresa.

O que o Manus faz certo (e o que pode dar errado)

O que funciona:

- Sessões realmente contínuas: Você não precisa fazer login toda vez, mesmo em outro dispositivo.

- Segurança focada no usuário: Tudo é criptografado de ponta a ponta e você tem controle total sobre o que é armazenado.

- Transparente e respeitoso: O Manus não usa seus dados de login para treinamento ou análise.

O que ainda requer cuidado:

- Ataques de repetição: Se alguém roubar seu arquivo de sessão, pode se passar por você.

- Incompatibilidade de fingerprint: Alguns sites usam fingerprinting avançado para atrelar logins a dispositivos, o que pode quebrar o replay em sandboxes.

- Não consegue burlar CAPTCHA: Para certos sites com mecanismos de segurança fortes incluindo CAPTCHA, ações do usuário no Navegador em Nuvem podem ser consideradas bots e falhar na verificação do CAPTCHA.

- Conformidade de dados: Se as sessões cruzarem fronteiras ou dispositivos, isso pode gerar preocupações jurídicas ou de privacidade.

- Confiança no sistema: As chaves de criptografia que protegem seus dados precisam ser extremamente seguras e bem guardadas.

Outras formas de agentes lidarem com o login

O Manus oferece uma abordagem inteligente, mas não é a única. Vamos explorar outros métodos comuns que agentes usam para fazer login pelo usuário:

Digitando credenciais

O método mais simples é o agente digitar seu usuário e senha como um humano. É fácil de implementar, mas altamente inseguro: se essas credenciais vazarem, qualquer um pode acessar sua conta. Por isso, a maioria dos desenvolvedores evita totalmente esse método.

Quando usado, normalmente é combinado com ferramentas como cofres ou gerenciadores de segredos para lidar com cookies ou credenciais de forma mais segura e adicionar mais proteção.

Tokens OAuth

O padrão ouro para acesso delegado. Você autoriza o agente por um fluxo OAuth, e ele recebe um token com permissões limitadas e revogáveis. É seguro, granular e fácil de revogar, mas só funciona se o site oferecer suporte a OAuth.

Outros métodos programáticos (ex: Chaves de API)

Alguns serviços oferecem chaves de API ou outras credenciais para uso programático. Podem ser mais seguras do que digitar senha, mas geralmente possuem permissões amplas e exigem gerenciamento rigoroso de chaves.

Cada método representa um equilíbrio entre usabilidade e segurança. O replay de sessão do Manus fica em um meio-termo — mais flexível que OAuth em muitos casos, mas não tão seguro por natureza.

Idealmente, nesse cenário baseado em navegador, o Manus poderia pré-integrar com sites específicos (ex: uma lista numerada de sites suportados). Usuários dariam consentimento antecipado, permitindo que o agente operasse com segurança via tokens OAuth ao invés de armazenar credenciais ou repetir sessões.

Para onde estamos indo: Agentes como profissionais confiáveis

À medida que agentes se tornam mais capazes, precisarão de métodos mais sofisticados para autenticar sem fingir ser humano.

Estamos caminhando para:

- Acesso orientado por API: Ao invés de clicar em botões, agentes vão chamar APIs seguras usando tokens.

- Permissões de curta duração e escopo limitado: Chega de tokens com “modo deus”. Só acesso ao necessário, pelo tempo necessário.

- Segurança baseada em hardware: Dados de sessão armazenados em enclaves seguros, não apenas em cofres de software.

- Cofres de credenciais do usuário: Você gerenciará uma carteira segura de tokens, chaves e sessões — compartilhada apenas com agentes em quem confia.

Resumindo: agentes vão passar de “bots úteis” para “operadores autorizados”, com credenciais adequadas.

O que é cofre (Vault) e por que é importante?

Se tudo isso parece trabalhoso... Acredito que à medida que a automação por navegador cresce, ela precisa ser acompanhada de uma ferramenta profissional dedicada, construída para lidar com credenciais, segurança e gestão de sessão de maneira segura e transparente.

Por isso, ferramentas como Vault ou sistemas de Gerenciamento de Chaves de Criptografia (EKM) são importantes.

Vault é uma solução de gerenciamento de segredos que permite a equipes:

- Armazenar tokens, chaves de API e credenciais com segurança

- Emitir credenciais dinâmicas e de curta duração sob demanda

- Controlar quem pode acessar o quê, com logs completos

- Rotacionar segredos automaticamente e revogar acesso instantaneamente

- Integrar com pipelines CI/CD e apps na nuvem

Em um mundo operado por agentes, o Vault vira o “cérebro” da segurança de credenciais. Seus agentes podem requisitar acesso ao Vault sem nunca armazenar senhas consigo. Mesmo se algo vazar, o token expira rapidamente e suas chaves mesmo permanecem seguras.

Considerações finais

O Manus está na vanguarda com uma abordagem cuidadosa e usável para login de agentes: replay seguro de sessões entre dispositivos, totalmente controlado pelo usuário. É um grande avanço, mas também um lembrete de que fluxos de login são delicados. Ataques de replay, detalhes do sandbox e gestão de chaves precisam de atenção séria.

O futuro é claro: agentes vão fazer cada vez mais por nós, mas precisarão de credenciais para fazer isso com segurança. Ferramentas como Vault terão papel crítico, não apenas na gestão de segredos, mas na construção da confiança.

Quando sua IA tiver as chaves da sua vida digital, você vai querer saber: quem as distribuiu, quanto tempo elas duram e quais portas realmente abrem.

A Logto está introduzindo o Vault para armazenar tokens de API de terceiros de forma segura, permitindo acesso seguro do agente a serviços externos, como contas sociais do Google ou servidores MCP remotos. No futuro, planejamos suportar o armazenamento de uma gama maior de dados sensíveis, incluindo credenciais de usuário, chaves e outros segredos.

Ao mesmo tempo, Logto é uma plataforma completa de autenticação, autorização e gestão de identidade. Se você está criando um agente de IA do zero, a Logto foi feita para desenvolvedores de IA — oferecendo a segurança, flexibilidade e infraestrutura necessárias para gerenciar identidade em ambientes operados por agentes.