Autenticação de agentes de IA: casos de uso e necessidades de identidade

2025 é o ano da IA. À medida que os MMLs e as experiências com agentes evoluem, surgem novos desafios em autenticação e autorização. Este artigo explora as interações com agentes de IA, destacando cenários chave de segurança e autenticação.

2025 está-se a revelar o ano da IA. Com o rápido crescimento dos MMLs e das experiências com agentes, muitas vezes somos questionados: Como podemos abraçar esta nova era? E quais são os novos casos de uso para a autenticação e autorização de agentes de IA? Neste artigo, vamos explorar a experiência típica de um agente e apontar os cenários de segurança e autenticação ao longo do caminho.

Experiência de autenticação do agente operador ChatGPT

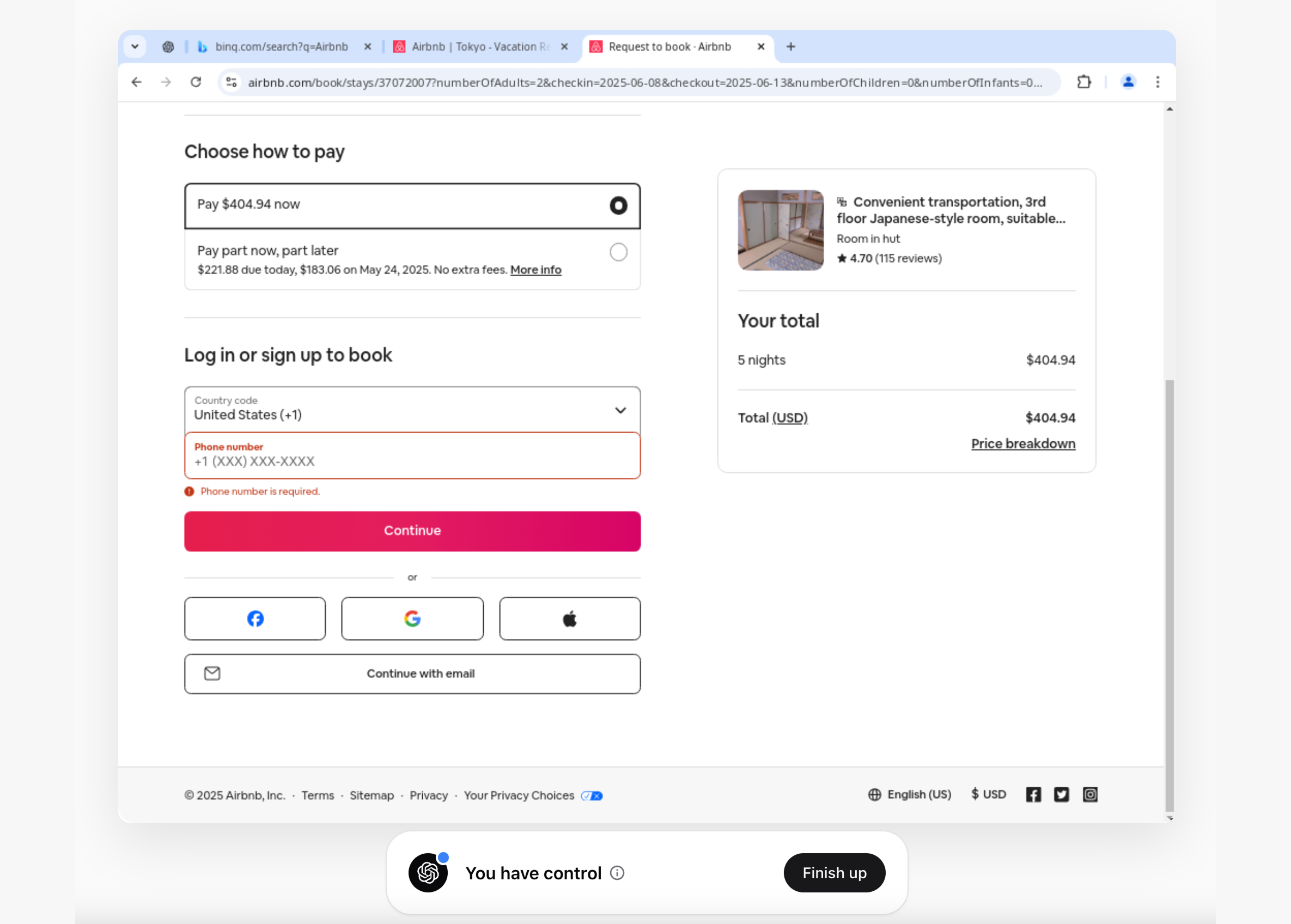

Recentemente adquiri o Operador do ChatGPT e explorei alguns fluxos de trabalho comuns. Um exemplo foi reservar uma estadia em Tóquio, Japão. O Operador tornou incrivelmente fácil encontrar um quarto adequado com base no meu pedido.

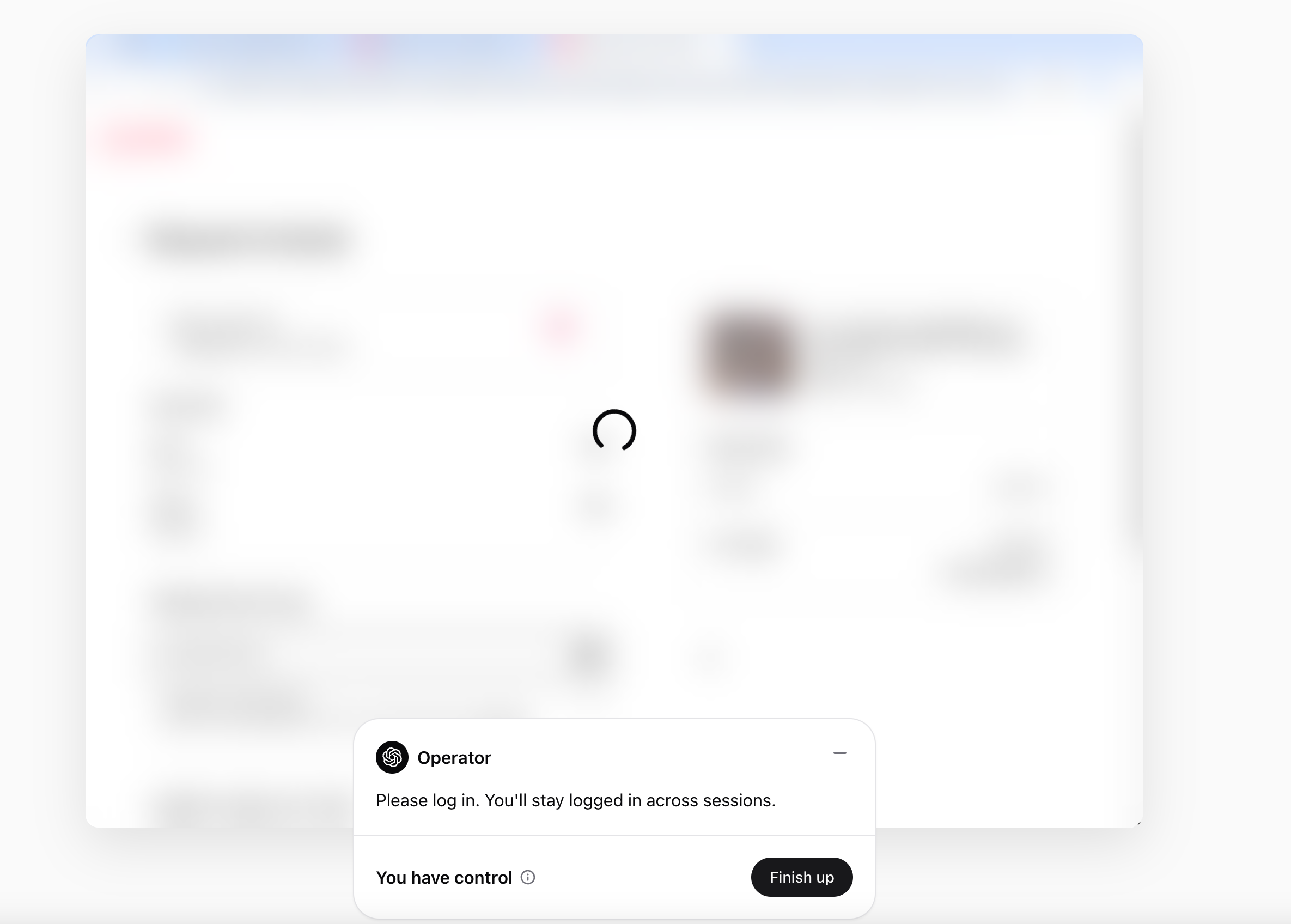

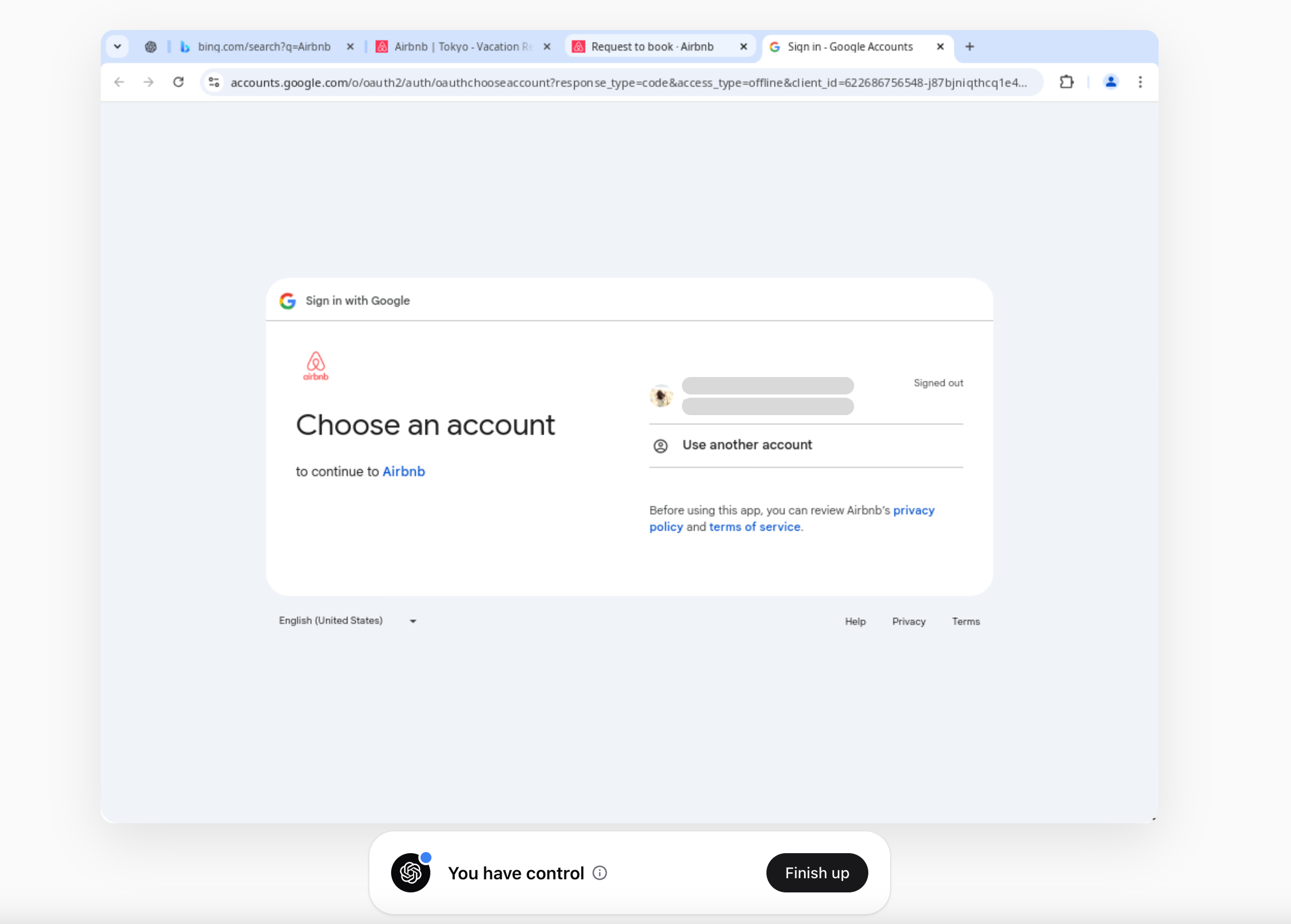

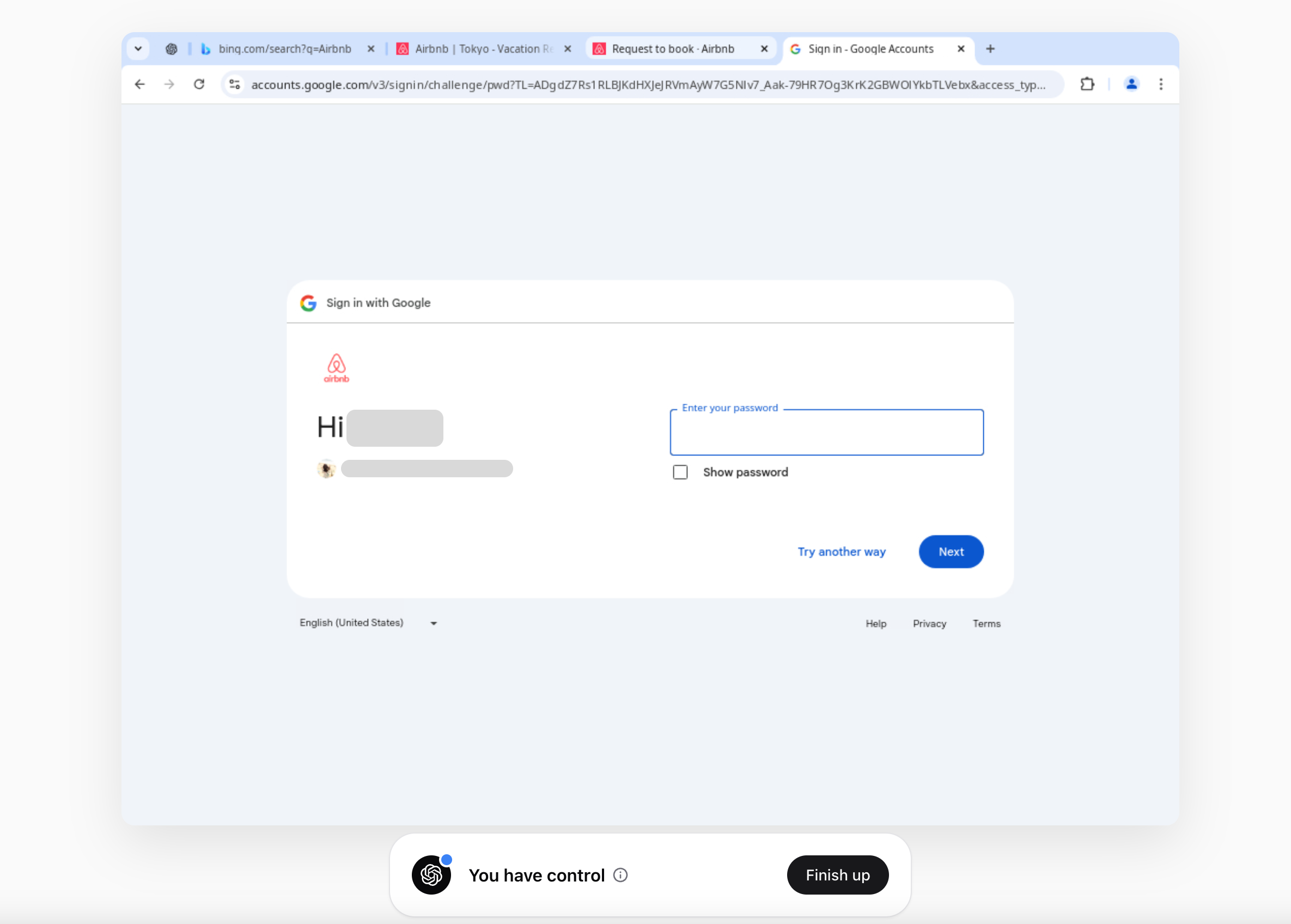

Durante o checkout, pediu-me para iniciar sessão, devolvendo o controlo a mim.

Esta experiência deixou-me inquieto. Apesar de eu ter controlo e o agente não poder iniciar sessão por mim, ainda assim tive de inserir o meu email e palavra-passe no navegador do Operador. Isto significa que, se iniciares sessão no teu email (ou qualquer serviço) através do Operador, as tuas credenciais são armazenadas em cookies.

O Operador da OpenAI afirma que nunca armazena credenciais de utilizador e segue normas de conformidade como o SOC II. No entanto, quando agentes de terceiros interagem com serviços externos em teu nome, os riscos de segurança aumentam significativamente.

Em geral, dar diretamente a um agente o acesso à tua conta e credenciais é uma má ideia.

Ainda há muito espaço para melhorias. Na próxima seção, vou mergulhar em diferentes abordagens de autenticação e gestão de credenciais, ponderando as suas vantagens e desvantagens.

Como discutido neste X Threads.

Como são geridas as credenciais e quais são os riscos de segurança?

Dar diretamente ao agente de IA as tuas credenciais

Nesta abordagem, a IA insere credenciais em texto simples (como email e palavra-passe) em teu nome. Por exemplo, um agente de IA pode solicitar os teus dados de login e inseri-los por ti.

No entanto, este método acarreta riscos de segurança, pois pode expor informações sensíveis. Se a implementação for necessária, é mais seguro integrar um gestor de senhas ou sistema de gestão de segredos. Além disso, restringir por quanto tempo as credenciais são armazenadas pode ajudar a minimizar o risco de fugas.

Em vez de credenciais em texto simples, os Tokens de Acesso Pessoal (PATs) oferecem uma maneira mais segura de conceder acesso sem exigir uma palavra-passe ou login interativo. Os PATs são úteis para CI/CD, scripts e aplicações automatizadas que precisam de aceder a recursos programaticamente. Para reforçar a segurança, é melhor limitar os escopos dos PATs, definir tempos de expiração e permitir a revogação para prevenir fugas e sequestros de contas.

Delegação de utilizador via OAuth

OAuth (Open Authorization) é um padrão amplamente utilizado para autorização delegada na web. Permite que os utilizadores concedam a uma aplicação de terceiros acesso limitado aos seus dados em outro serviço sem partilhar as suas credenciais de login.

Essencialmente, o OAuth resolve o problema de delegação segura de acesso: por exemplo, podes autorizar uma aplicação de viagens a ler o teu Google Calendar sem dar à aplicação a tua senha do Google. Isto é alcançado fazendo com que o utilizador se autentique com o provedor de dados (por exemplo, Google) e em seguida emita tokens para a aplicação de terceiros em vez de expor as credenciais do utilizador.

Uma maneira melhor de lidar com este cenário é autorizar o Operador do ChatGPT (ou qualquer outro agente) a ler e escrever no Airbnb sem partilhar a tua senha ou credenciais. Em vez de permitir que o Operador inicie sessão diretamente, podes conceder acesso através de um processo de autorização seguro.

Na minha opinião, se o Operador da OpenAI deseja aumentar a confiança e a segurança de identidade, há várias maneiras de conseguir isso.

-

Mover o processo de login para fora do Operador: Tratar da sessão do utilizador fora do Operador do ChatGPT. Isso significa que podes clicar num botão "Iniciar sessão com [Serviço]" e ser redirecionado para a página de login segura do serviço para te autenticar, completamente fora do chat ou operador ChatGPT. Por exemplo, se houvesse um plugin do Airbnb, serias enviado para o site do Airbnb para inserir as tuas credenciais e autorizar o ChatGPT, e então o plugin receberia um token. O ChatGPT recebe apenas um token de acesso temporário ou chave, que concede acesso limitado (por exemplo, "ler meu itinerário"), em vez de ver alguma vez a tua senha real.

-

Fazer o usuário completar o fluxo de consentimento antes do agente de IA realizar quaisquer tarefas. Esta abordagem é similar a como muitos produtos tratam integrações, marketplaces e serviços conectados.

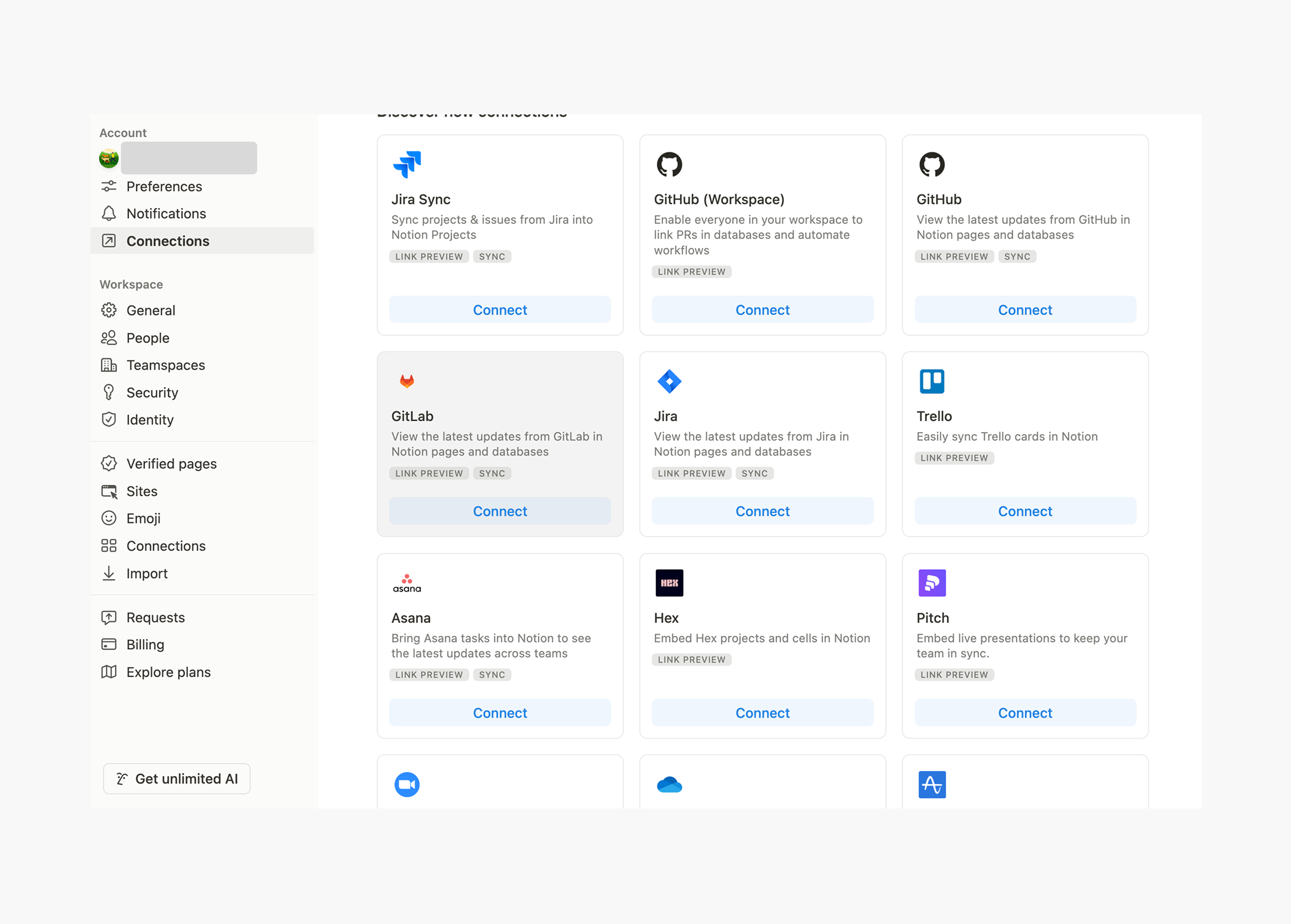

Páginas de conexão do Notion

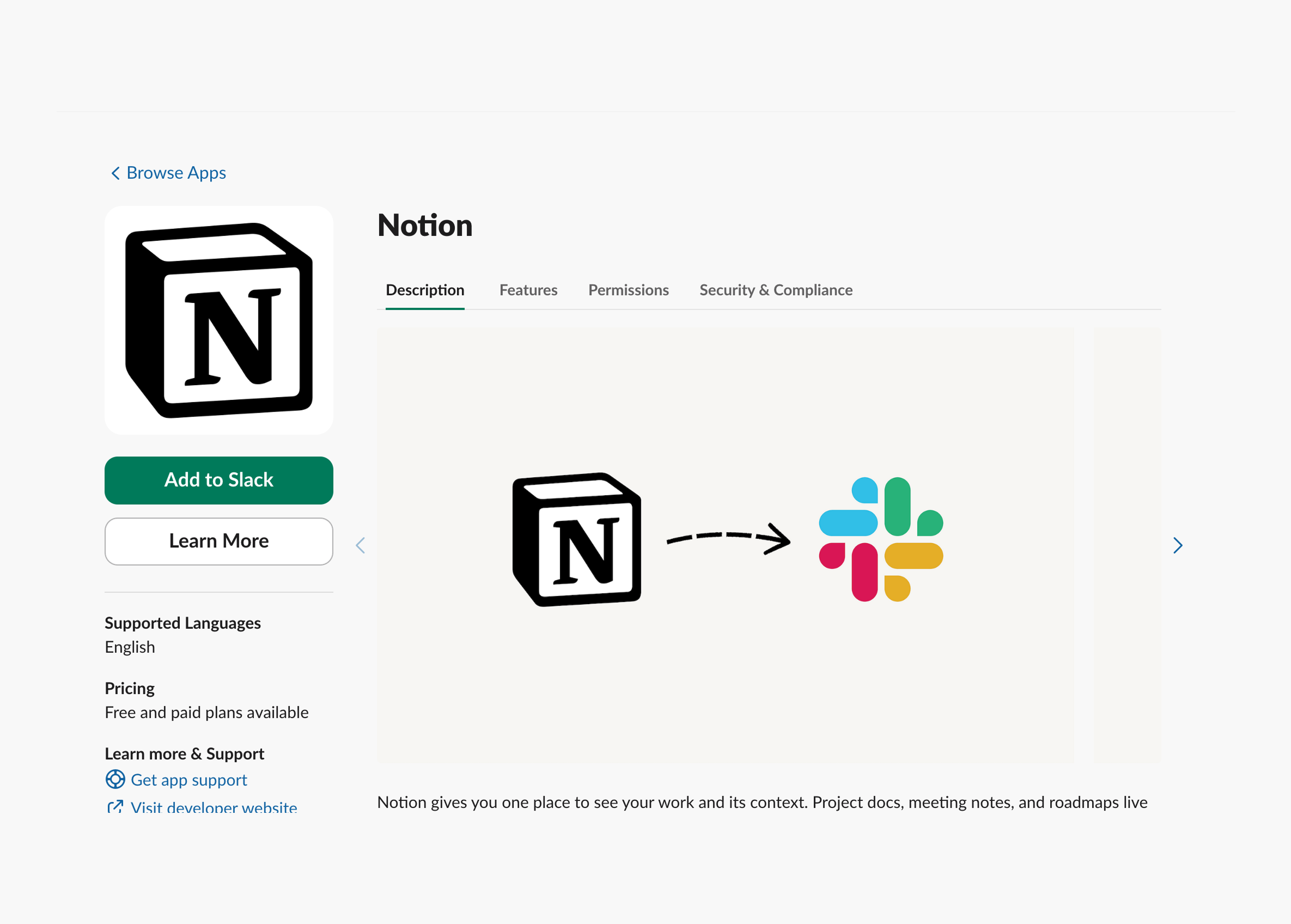

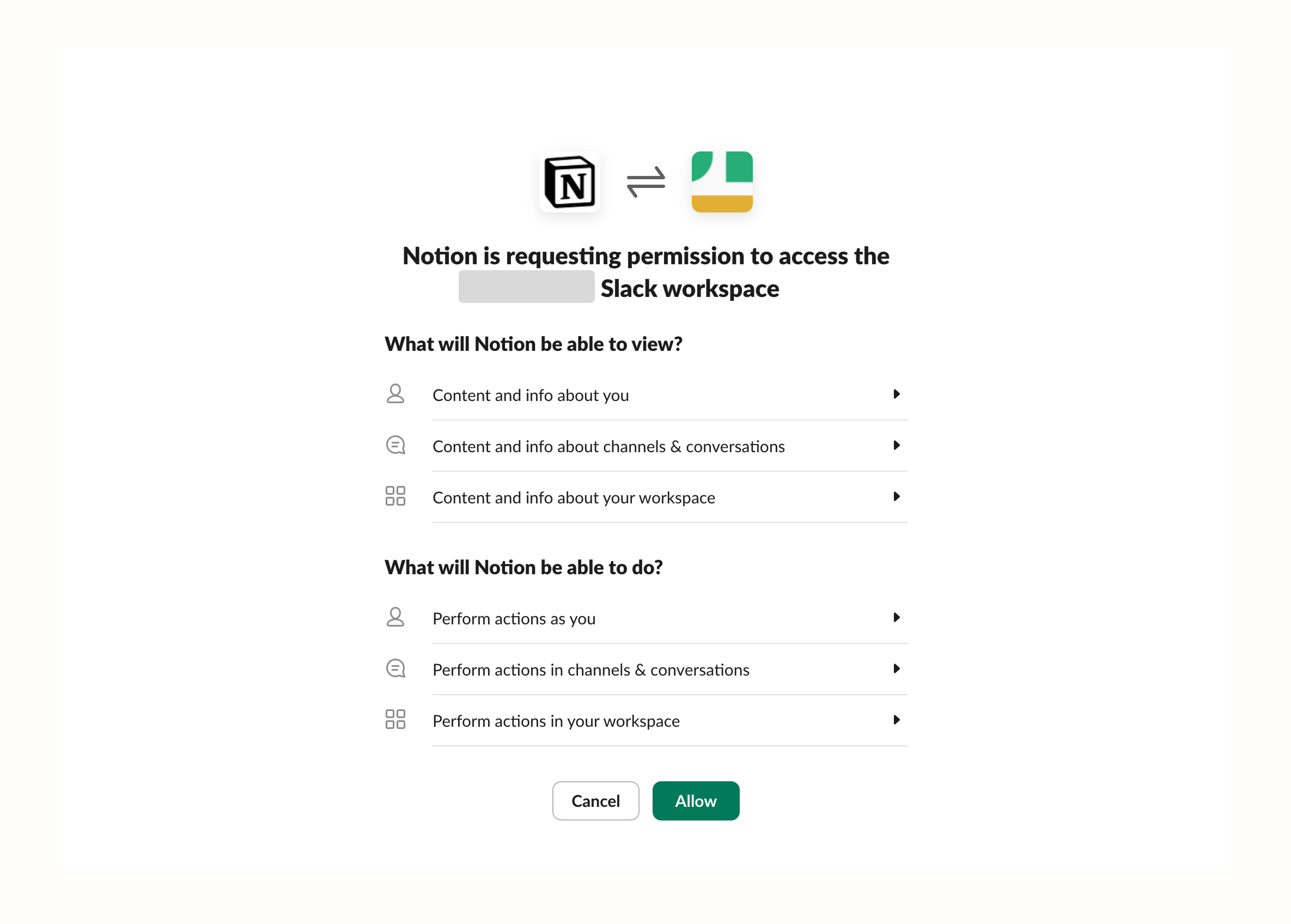

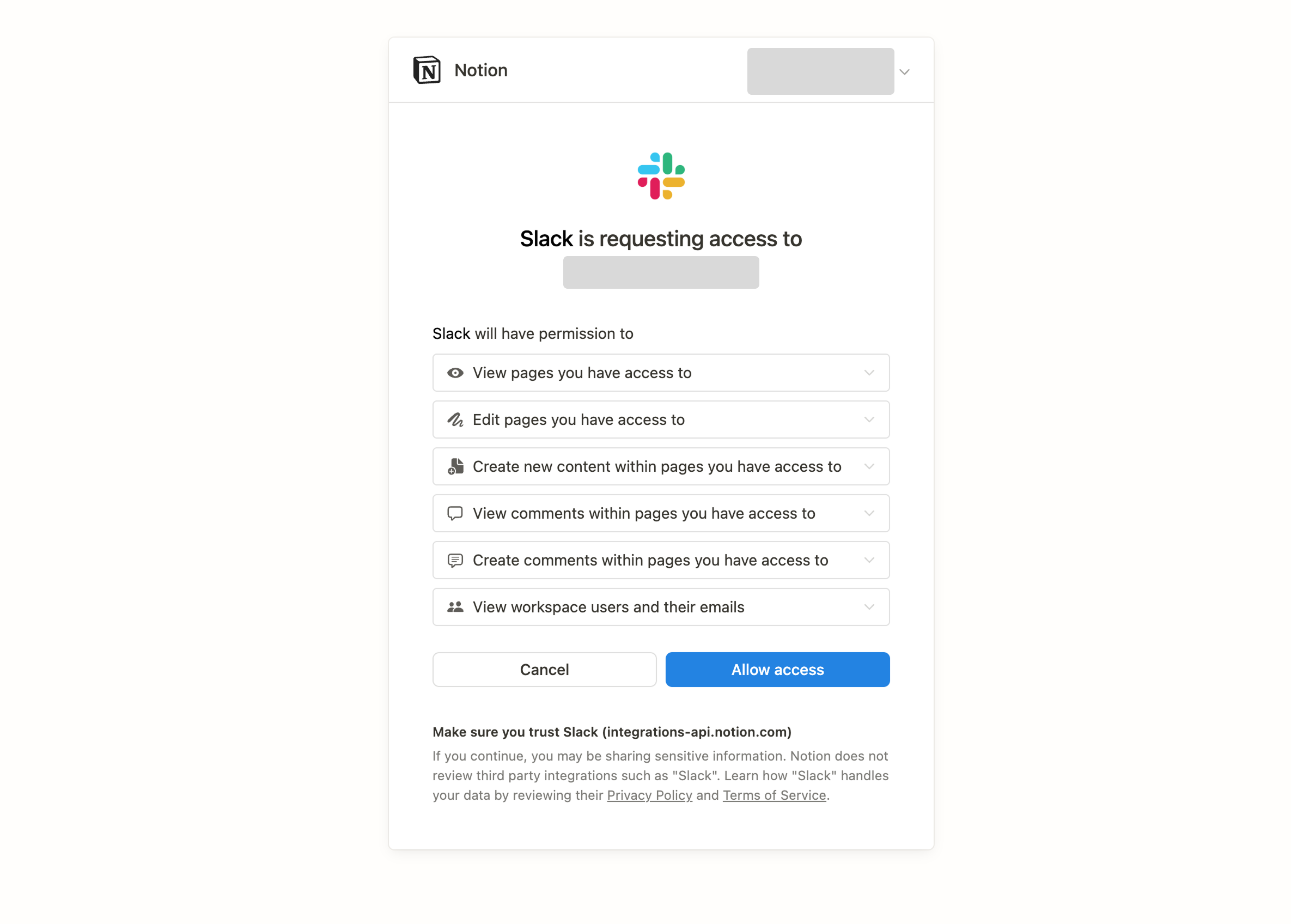

Páginas de conexão do NotionAqui está outro exemplo, tal como uma integração do marketplace do Slack com o Notion. O Slack está a solicitar acesso ao espaço de trabalho específico do Notion, pode ler os artigos e apresentá-los nos teus canais do Slack.

Ao mesmo tempo, o Slack também fornece uma página de consentimento para autorizar o Notion a aceder ao espaço de trabalho durante este processo.

O Operador do ChatGPT deve adotar uma abordagem similar integrando o OAuth, permitindo que o agente aceda de forma segura a vários serviços de terceiros. Desta forma, pode obter tokens de acesso com as permissões necessárias para realizar tarefas em segurança.

Autenticação reforçada para ações sensíveis

Um agente de IA pode lidar com tarefas rotineiras de forma independente e autónoma, mas para ações de alto risco, é necessária verificação adicional para garantir a segurança, — como enviar fundos ou modificar configurações de segurança — o utilizador deve verificar sua identidade através de autenticaç�ão multi-fator (MFA). Isso pode ser feito através de notificações push, senhas de uso único (OTPs), ou confirmação biométrica.

No entanto, a autenticação reforçada frequente pode levar à frustração do utilizador, especialmente se for acionada com muita frequência. Assim, a experiência específica do agente precisa pensar sobre a experiência do utilizador ao longo deste novo paradigma.

Para reforçar a segurança sem comprometer a experiência do utilizador, autenticação adaptativa e MFA devem ser usadas para determinar quando a verificação adicional é necessária. Acionadores baseados em risco, tais como mudanças de IP ou comportamento incomum, ajudam a minimizar pedidos de autenticação desnecessários.

Identidade federada e autenticação única (SSO) para ecossistemas multi-agente

Num ecossistema empresarial multi-agente, os agentes de IA muitas vezes precisam interagir em diferentes plataformas. Para simplificar a autenticação, os utilizadores autenticam-se uma vez através de um fornecedor de identidade (IdP) como Okta, Azure AD ou Google Workspace. Os agentes então autenticam-se usando SAML, OpenID Connect (OIDC), com acesso gerido através de controlo de acesso baseado em funções (RBAC) ou baseado em atributos (ABAC).

Esta abordagem elimina a necessidade de os utilizadores fazerem login várias vezes, enquanto melhora a segurança e a conformidade através da gestão de identidade centralizada. Também permite políticas de acesso dinâmicas, garantindo que os agentes operem dentro das permissões definidas.

Gestão de escopo e permissões

Desde que os Operadores e Agentes podem agir em nome dos utilizadores, é importante dar aos humanos controlo suficiente e definir cuidadosamente as permissões dos agentes de IA. Dois princípios chave a seguir são:

- Privilégios mínimos – Conceder apenas as permissões necessárias para a tarefa.

- Acesso sensível ao tempo – Limitar duração do acesso para reduzir riscos de segurança.

O Controlo de Acesso Baseado em Funções (RBAC) ajuda a gerir o escopo de um agente ao atribuir papéis específicos para determinadas tarefas. Para um controle mais granular, o Controlo de Acesso Baseado em Atributos (ABAC) permite a gestão de permissões dinâmica e sensível ao contexto, garantindo que os agentes de IA só acedam ao que precisam quando precisam.

Conectar servidores MCP com Auth

O MCP tornou-se cada vez mais popular para melhorar os agentes de IA ao fornecer informações mais contextuais, melhorando o seu desempenho geral e experiência do utilizador.

Por que o servidor MCP está relacionado à autenticação, e por que isso importa?

Anteriormente escrevemos um artigo para te ajudar a entender o que é um servidor MCP.

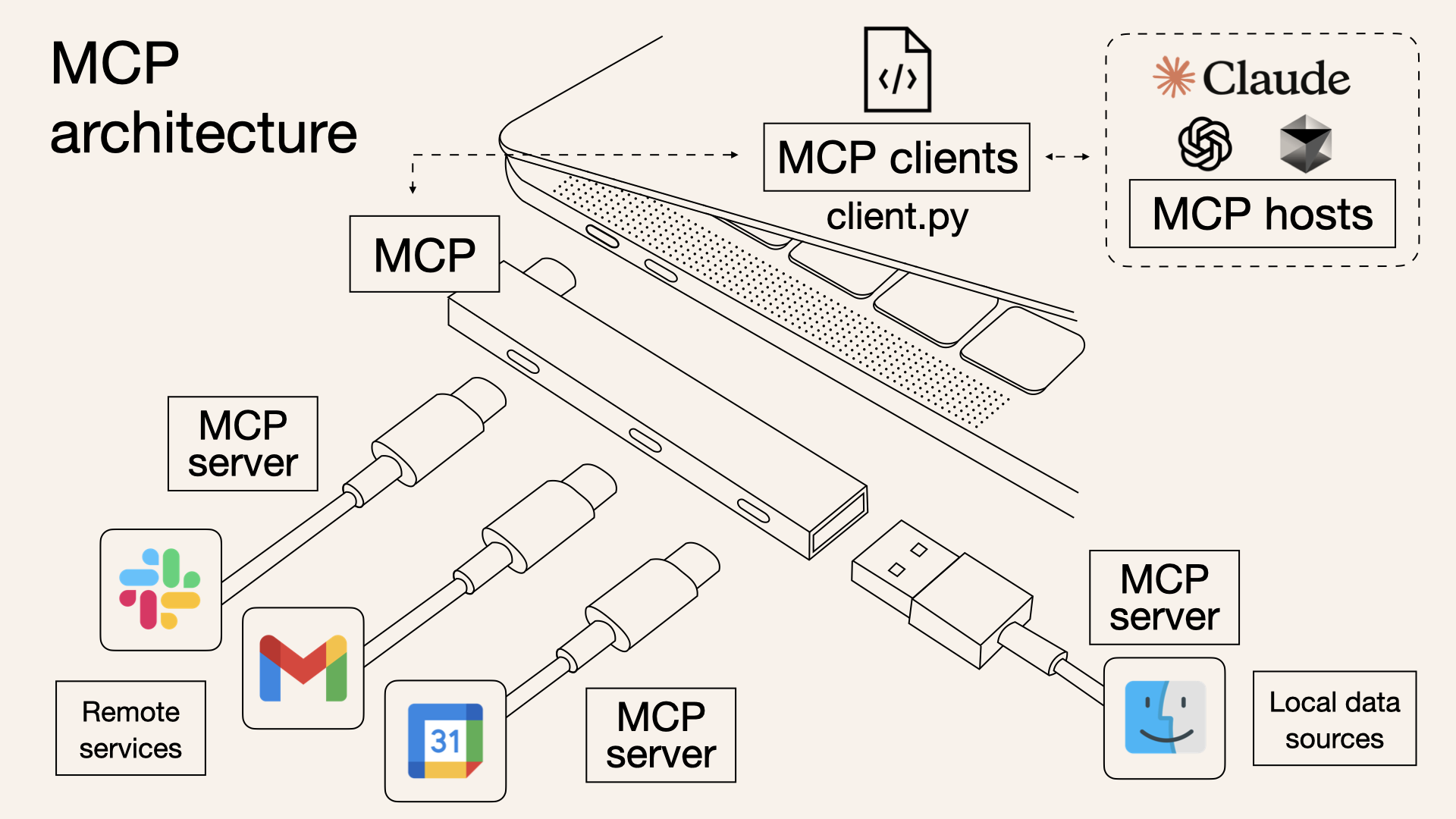

Um servidor MCP é uma parte chave do Protocolo de Contexto do Modelo, atuando como uma ponte entre os modelos de IA e fontes de dados externas. Permite consultas em tempo real e recuperação de dados de serviços como Slack, Gmail e Google Calendar. Ao construir um servidor MCP, podes conectar esses serviços remotos aos MMLs, aprimorando as tuas aplicações potenciadas por IA com melhor contexto e execução de tarefas mais inteligente.

Ao contrário dos sistemas de Geração Aumentada pela Recuperação (RAG), que exigem a geração de embeddings e armazenamento de documentos em bases de dados vetoriais, um servidor MCP acede aos dados diretamente sem indexação prévia. Isso significa que as informações não são apenas mais precisas e atualizadas, mas também se integram com menor sobrecarga computacional e sem comprometer a segurança.

Referência: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Referência: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Para agentes de IA que utilizam um servidor MCP, ocorrem múltiplas interações entre o servidor MCP, MML, agente e utilizador.

No mundo atual impulsionado por IA, onde agentes gerem múltiplas tarefas em diferentes serviços, a integração com múltiplos servidores MCP é cada vez mais exigida.

A autenticação de agentes está a emergir — o teu produto deve adaptar-se

Um ótimo exemplo é o Composio.dev, uma plataforma de integração focada em desenvolvedores que simplifica como agentes de IA e MMLs se conectam com aplicações e serviços externos. Apelidado de "Autenticação para Agentes de IA Agirem em Nome dos Utilizadores", essencialmente fornece uma coleção de servidores MCP (conectores) que podem ser facilmente integrados em produtos potenciados por IA.

Como alguém no espaço de autenticação, mas na realidade, é apenas uma pequena parte do campo mais amplo de CIAM (Gestão de Identidade e Acesso de Cliente). O que eles construíram é na verdade uma coleção de servidores MCP (conectores) — úteis, mas apenas uma fração do que as soluções completas de CIAM englobam.

Construindo nos exemplos anteriores, se considerarmos o Google Drive (serviços remotos) como um servidor MCP em vez do Airbnb, torna-se mais do que apenas uma integração de terceiros — serve como uma fonte de dados externa. Isso permite que o agente aceda a informações contextuais, interaja com o MML e potencialmente obtenha permissões para criar, ler, atualizar e eliminar (CRUD) ficheiros.

No entanto, os requisitos principais de autenticação e autorização permanecem os mesmos.

Use o Logto para tratar da autenticação para os teus produtos de agente

O Logto é uma solução de CIAM versátil que suporta produtos SaaS e de agentes de IA, tornando a autenticação e autorização simples. Aqui está o porquê:

- Gestão de autenticação para produtos de agentes de IA – O Logto suporta OAuth 2.0, SAML, chaves de API, Tokens de Acesso Pessoal e JWT, permitindo fácil integração com múltiplos servidores MCP. Podes até construir o teu próprio servidor MCP e conectá-lo ao Logto, graças à sua base de padrões abertos.

- Capacidades de fornecedor de identidade (IdP) – Uma vez que o teu produto tenha utilizadores estabelecidos, o Logto pode agir como um IdP, transformando o teu serviço num servidor MCP e integrando-o no ecossistema de IA.

- Autorização avançada

- Controlo de acesso baseado em papéis (RBAC) para gerir papéis de utilizador

- ABAC baseado em JWT personalizado para controle de acesso fino e dinâmico

- Segurança aprimorada – Funcionalidades como autenticação multi-fator (MFA) e autenticação reforçada ajudam a proteger ações críticas e melhorar a segurança dos agentes.

Tens perguntas? Contacta a nossa equipa para aprenderes como o Logto pode melhorar a experiência do teu agente de IA e atender às tuas necessidades de segurança.