Como o Manus gere o estado de login e as credenciais do utilizador no Cloud Browser

Este artigo aborda como o Manus gere sessões de login no seu navegador em nuvem, os riscos de segurança da autenticação baseada em agentes e alternativas como OAuth e cofres de credenciais.

Imagina isto: pedes ao teu agente de IA para reservar um voo, verificar os teus emails ou atualizar o teu CRM. Para isso, ele precisa de aceder às tuas contas online. Mas como pode fazer o login de forma segura sem te estar sempre a pedir as palavras-passe?

Os agentes podem tratar de muitas tarefas em nome dos utilizadores. Para isso, muitas vezes necessitam de acesso a serviços terceiros como websites, bases de dados ou APIs externas. Embora os agentes possam, por vezes, ligar-se a estes serviços de forma programática, muitas tarefas ainda exigem métodos tradicionais de login e interação do utilizador.

No artigo anterior, discutimos os riscos de segurança envolvidos, especialmente quando os browsers gerem as credenciais do utilizador, o que pode introduzir vulnerabilidades. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Embora este fluxo levante preocupações legítimas de segurança, como discutimos anteriormente, é difícil ignorar a conveniência que traz para os utilizadores finais. Essa tensão entre usabilidade e segurança torna o tema interessante para uma investigação técnica mais aprofundada.

Neste artigo, irei explorar como alguns agentes estão já a enfrentar o desafio que chamaria de “login e autenticação baseados no navegador”.

Vamos analisar mais de perto como o Manus aborda esta questão, os riscos que ainda permanecem e o que o futuro pode reservar para a autenticação em ambientes potenciados por agentes.

A abordagem do Manus: "Inicia uma vez, permanece autenticado"

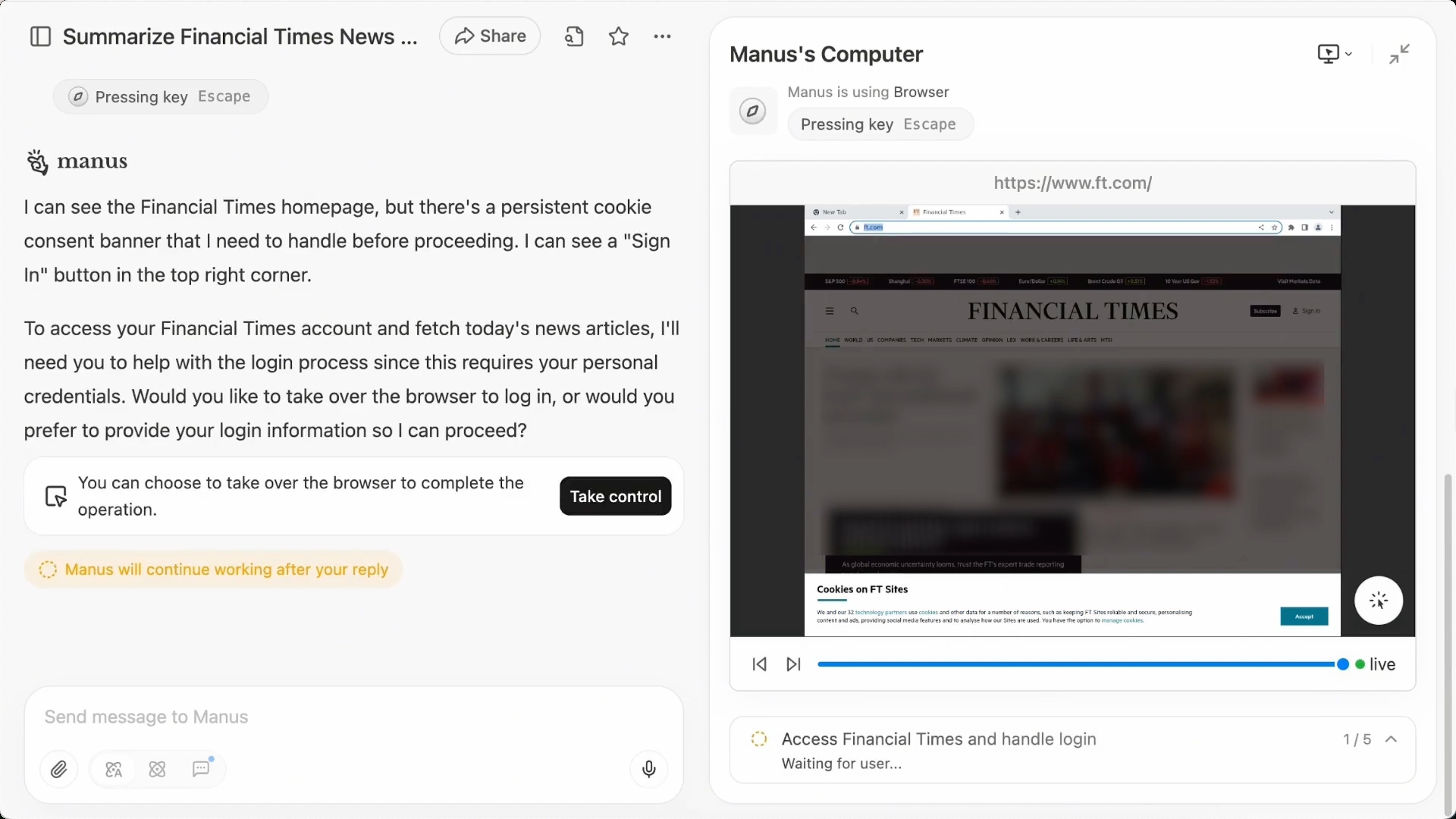

O Manus concebeu uma funcionalidade chamada Cloud Browser, que funciona como um computador remoto e isolado, totalmente na nuvem. Pensa nisto como o navegador privado do teu agente, com uma característica chave: consegue lembrar-se do teu estado de login, mesmo em vários dispositivos e tarefas.

Aqui está como funciona:

- Fazes login manualmente num website dentro do Cloud Browser. Só tens de o fazer uma vez por site.

- O Manus captura os teus dados de sessão: cookies, armazenamento local, tudo o que permite manter o login.

- Esses dados são encriptados duas vezes: primeiro localmente, depois novamente na nuvem. Nada é armazenado em texto simples.

- Quando o agente precisar de voltar a esse site, o Manus injeta automaticamente a sessão num novo sandbox. O website pensa que continuas autenticado.

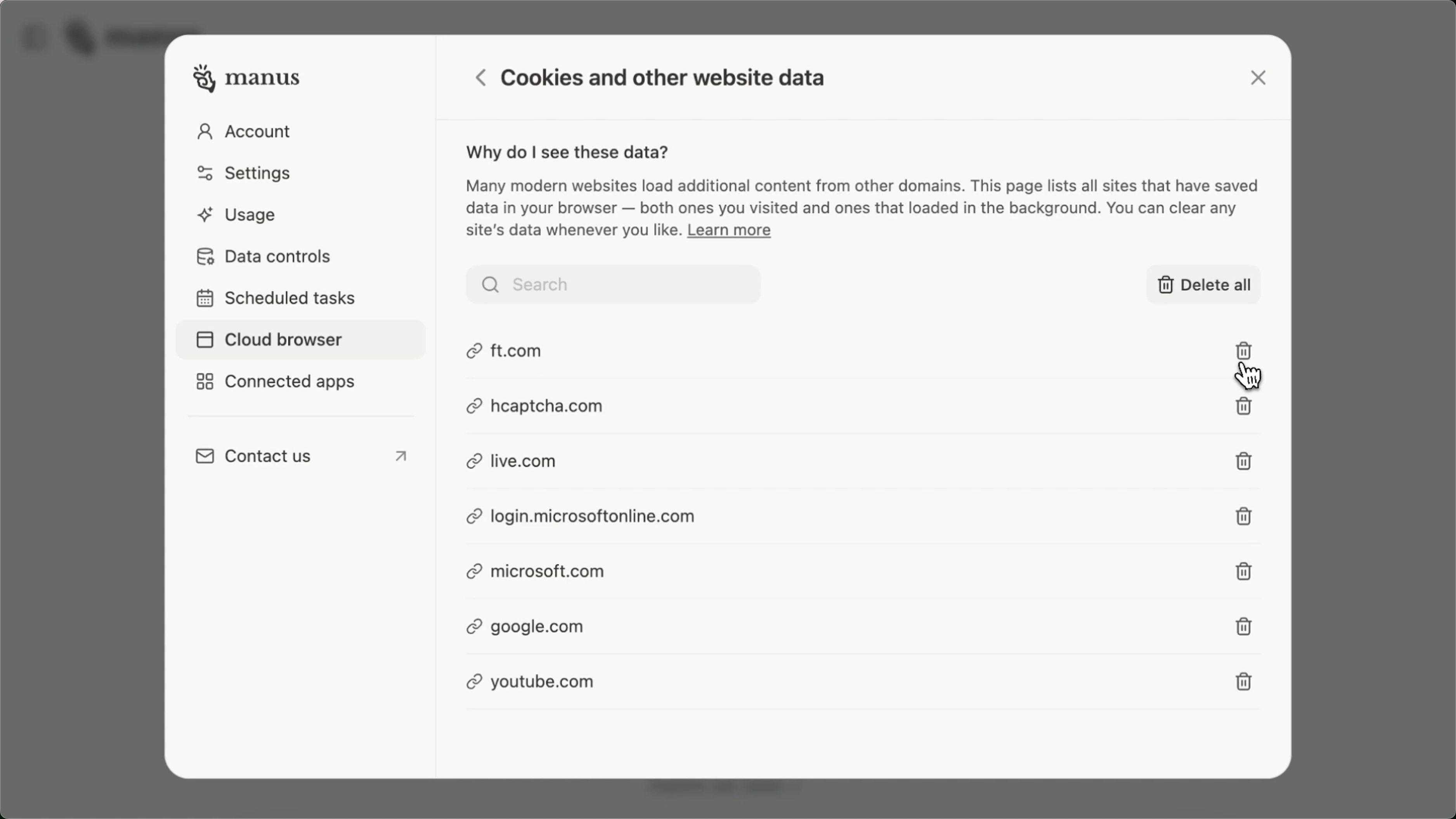

- Podes sincronizar entre dispositivos e limpar manualmente os dados de sessão a qualquer momento nas definições.

É como dar ao teu agente um cartão-chave seguro que funciona onde quer que vá, mas apenas dentro do seu próprio espaço fechado.

Browsers locais (ex: Chrome) e browsers em nuvem controlados por agentes

Poderás perguntar: "Isto não é como usar o Chrome? Porque é que um browser em nuvem controlado por agentes parece mais arriscado?" Vamos analisar e explicar porquê.

- Porque é geralmente seguro dar as tuas credenciais ao Chrome

- Porque dá-las a um browser em nuvem com agente embutido pode ser arriscado

- Quem é considerado “primeira parte” e “terceira parte” em cada contexto

Diferenças principais: Browser local vs. Browser em nuvem com agente

| Aspeto | Browser local (ex: Chrome) | Browser típico em nuvem com agente |

|---|---|---|

| Localização | Corre no teu dispositivo pessoal | Corre remotamente na nuvem |

| Controlo | Totalmente sob o teu controlo | Controlado por código ou agente de IA |

| Feedback UI | Interages diretamente (campos visíveis, prompts de preenchimento automático) | Tem UI e permite controlo do utilizador, mas a maioria das interações são tratadas silenciosamente e de forma programática pelo agente |

| Armazenamento | Credenciais protegidas por encriptação ao nível do sistema operativo (ex: Keychain do macOS) | Credenciais ou cookies podem ser guardados em memória ou logs, aumentando o risco de exposição |

| Barreira de segurança | Protegido pelo sistema operativo + sandbox do browser | Exige isolamento personalizado; vulnerável se o agente se portar mal ou houver fuga de dados |

| Modelo de confiança | Confias no Chrome porque corre contigo e foi feito para uso humano direto | Confias nos desenvolvedores do agente, que podem ou não aplicar salvaguardas rigorosas |

Porque é mais seguro dar ao Chrome o teu nome de utilizador e palavra-passe

-

És tu quem opera O Chrome é uma interface de primeira parte, controlas tu, vês o que faz e pertence ao teu ambiente de computação. Introduzes palavras-passe com intenção e o browser oferece prompts visíveis e auditáveis.

-

Segurança fortemente integrada Browsers como o Chrome guardam palavras-passe usando o armazenamento seguro do sistema operativo, muitas vezes exigindo biometria ou login no dispositivo para desbloquear. O preenchimento automático também só funciona em contextos esperados (ex: domínios coincidentes).

-

Delegação mínima Não “dás” a palavra-passe ao Chrome permanentemente — ele apenas lembra-se do que introduziste, com a tua permissão explícita. És tu a agir, não uma terceira parte.

Porque os browsers em nuvem com agentes apresentam risco

-

Operam em teu nome, mas sem a tua supervisão Os browsers em nuvem são normalmente controlados de forma programática. Quando lhes dás as credenciais, fazem login por ti, muitas vezes sem feedback visual ou direto. Isso introduz uma falha na visibilidade e responsabilização.

-

Riscos de armazenamento Se passares as tuas credenciais a um agente em texto simples, podem ser registadas, em cache ou mesmo mantidas em memória. Sem um controlo rigoroso de acesso, torna-se uma responsabilidade.

-

Limite de confiança pouco claro Podes confiar no fornecedor do serviço do agente, mas, ao contrário do Chrome, não tens proteções físicas ou ao nível do sistema operativo. Se o servidor for comprometido ou o agente mal implementado, as tuas credenciais podem ser expostas.

Primeira parte vs. Terceira parte

Vamos detalhar o que significa Primeira Parte vs. Terceira Parte e porque o Chrome é visto como primeira parte, enquanto um browser em nuvem agente não.

| Papel | Chrome | Browser em Nuvem com Agente |

|---|---|---|

| Tu (Utilizador) | Operador de primeira parte | Dono das credenciais |

| Browser/App | Interface de primeira parte (interages diretamente) | Delegado de terceira parte a agir por ti |

| Gestor de credenciais | SO + Chrome (correntes de confiança locais e robustas) | Serviço externo de agente (limites de confiança menos definidos) |

| Armazenamento | Guardado localmente com proteção ao nível do SO | Guardado remotamente em servidores na nuvem ou infraestrutura backend |

Dar a tua palavra-passe ao Chrome parece seguro porque és tu a introduzi-la, numa app que controlas, com o teu sistema operativo a fornecer camadas de proteção. A Google também não armazena a tua palavra-passe nos seus servidores.

No entanto, como explica o Manus:

Guardamos a tua informação de login como um conjunto de ficheiros encriptados e carregamo-los de forma segura para os nossos servidores de armazenamento. Esta informação inclui:

- Cookies

- Armazenamento local

Isto significa que os teus dados de login ficam guardados nos servidores backend do Manus. Como utilizador, tens de confiar nos desenvolvedores do agente, algo que não está totalmente alinhado com as melhores práticas de segurança.

Dar as tuas credenciais a um browser em nuvem controlado por um agente é uma forma de delegação. Mesmo que assumes controlo manual e uses o browser tu próprio, és sempre considerado uma terceira parte pelo serviço onde fazes login. Dependes da infraestrutura, práticas de segurança e padrões éticos de outros, o que traz riscos de confiança e segurança.

Nestes casos, a segurança deve ser assegurada através de protocolos programáticos e não apenas pela confiança na marca ou promessas da empresa.

O que o Manus faz bem (e o que pode correr mal)

O que está a funcionar:

- Sessões realmente contínuas: Não precisas de repetir o login, mesmo em dispositivos diferentes.

- Segurança centrada no utilizador: Tudo é encriptado de ponta a ponta, tens controlo total sobre o que fica guardado.

- Transparência e respeito: O Manus não usa os teus dados de login para treino ou análises.

Onde há que ter cuidado:

- Ataques de repetição: Se alguém conseguir roubar o teu ficheiro de sessão, pode fazer-se passar por ti.

- Incompatibilidades de fingerprint: Alguns sites usam técnicas avançadas para associar login a dispositivos, o que pode impedir o replay em ambientes isolados (sandbox).

- Não consegue ultrapassar CAPTCHAS: Nalguns websites terceiros com mecanismos de segurança (incluindo CAPTCHA), ações do utilizador no Cloud Browser podem ser detetadas como bots e falhar o CAPTCHA.

- Conformidade de dados: Se as sessões atravessarem fronteiras ou dispositivos, podem surgir questões de privacidade ou regulamentares.

- Confiança no sistema: As chaves de encriptação que protegem os dados devem ser extremamente seguras e bem protegidas.

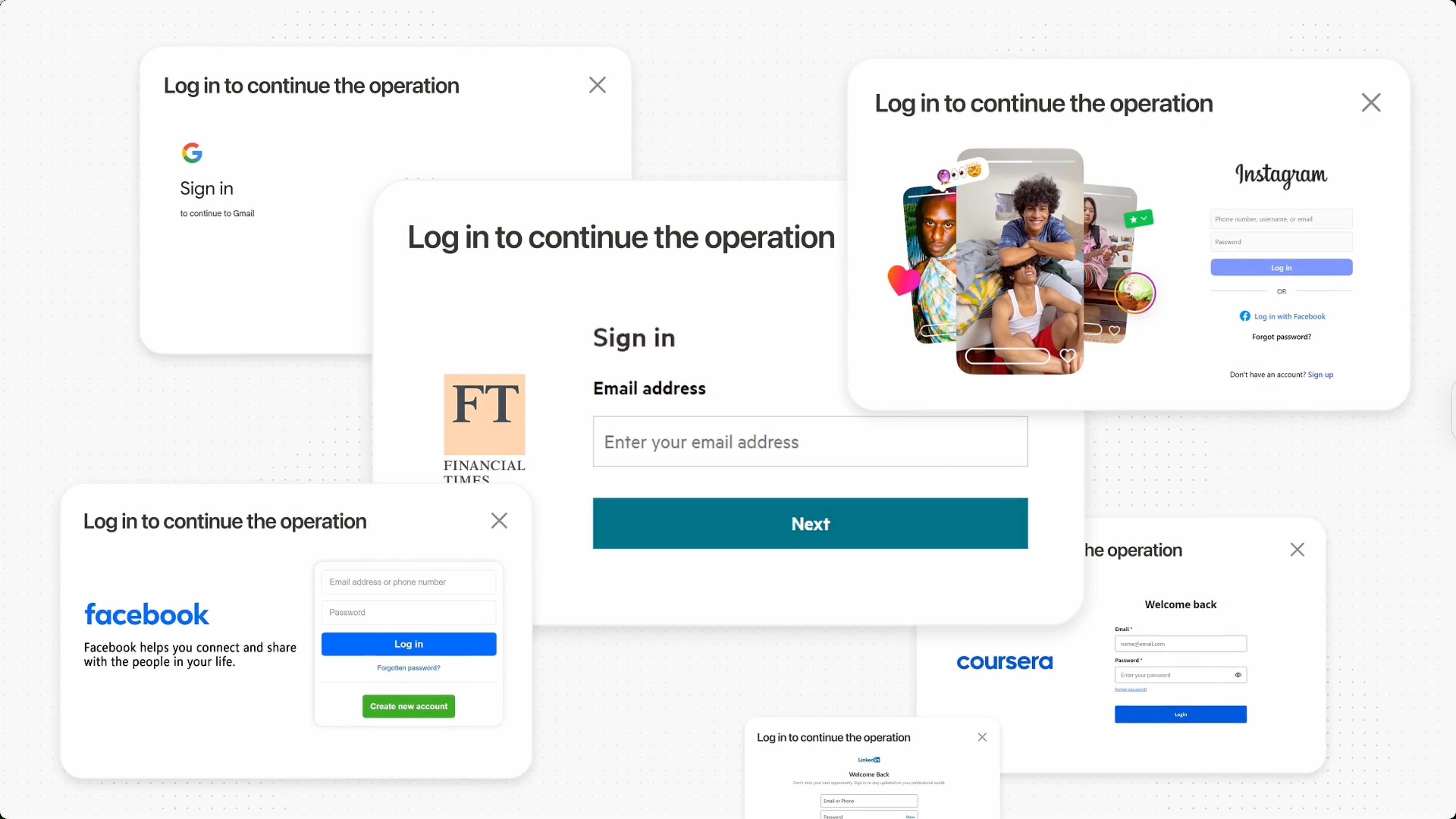

Outras formas como os agentes gerem o login

O Manus tem uma abordagem inteligente, mas não é a única. Vejamos outros métodos comuns usados por agentes para fazer login em nome de utilizadores:

Digitar credenciais

O método mais direto é o agente preencher o teu nome de utilizador e palavra-passe como uma pessoa faria. É simples de implementar mas altamente inseguro — se essas credenciais forem expostas, qualquer um pode aceder à tua conta. Por causa destes riscos, a maioria dos programadores evita esta abordagem.

Quando este método é utilizado, geralmente é acompanhado de ferramentas como cofres ou gestores de segredos para tratar cookies ou credenciais de forma mais segura e adicionar uma camada extra de proteção.

Tokens OAuth

O padrão de excelência para acesso delegado. Autorizas o agente através de um fluxo OAuth e ele recebe um token com permissões limitadas e revogáveis. É seguro, com permissões finas e fácil de revogar — mas só funciona se o website suportar OAuth.

Outros métodos programáticos (ex: Chaves API)

Alguns serviços disponibilizam chaves API ou outras credenciais de acesso programático. Podem ser mais seguras que a introdução de palavras-passe, mas normalmente têm permissões muito alargadas e exigem uma boa gestão dos acessos.

Cada método representa um compromisso entre usabilidade e segurança. O replay de sessões do Manus situa-se algures no meio — mais flexível que o OAuth em certos casos, mas não tão seguro por natureza.

Idealmente, neste cenário browser-based, o Manus poderia ter integrações prévias com sites específicos (por exemplo, uma lista numerada de sites suportados). Os utilizadores dariam consentimento antecipadamente, permitindo que o agente operasse de forma segura usando tokens OAuth em vez de guardar credenciais ou repetir sessões.

Para onde caminhamos: agentes como profissionais de confiança

À medida que os agentes evoluem, precisam de métodos de autenticação mais sofisticados — sem terem de "fingir" ser humanos.

Estamos a avançar para:

- Acesso via API: Em vez de clicar em botões, os agentes chamam APIs seguras com tokens.

- Permissões de curta duração e bem delimitadas: Nada de tokens "tudo-poderosos". Só o necessário e apenas pelo tempo estritamente necessário.

- Segurança baseada em hardware: Dados de sessão guardados em enclaves seguros, não só em cofres de software.

- Cofres de credenciais controlados pelo utilizador: Vais gerir uma carteira segura de tokens, chaves e sessões — partilhadas apenas com os agentes em que confias.

Resumindo: os agentes vão evoluir de “bots úteis” para “operadores autorizados”, com credenciais à altura.

O que é um vault e porque importa?

Se tudo isto parece difícil de gerir... Acredito que, à medida que a automatização via browser cresce, deve ser emparelhada com uma ferramenta profissional dedicada — algo criado para lidar com credenciais, segurança e gestão de sessões de forma segura e transparente.

É por isso que ferramentas como Vault ou sistemas de Gestão de Chaves de Encriptação (EKM) são importantes.

O Vault é uma solução de gestão de segredos que permite às equipas:

- Guardar tokens, chaves API e credenciais de forma segura

- Emitir credenciais dinâmicas e de curta duração sob pedido

- Controlar quem acede a quê, com registos completos de auditoria

- Rodar segredos automaticamente e revogar acesso instantaneamente

- Integrar com pipelines CI/CD e aplicações na nuvem

Num mundo Potenciado por Agentes, o Vault torna-se o “cérebro” da segurança das credenciais. Os teus agentes podem pedir acesso ao Vault sem nunca guardarem palavras-passe eles próprios. Mesmo que algo vaze acidentalmente, o token expira rapidamente e as tuas chaves reais ficam protegidas.

Considerações finais

O Manus está a liderar uma abordagem utilizável e cuidadosa ao login em agentes: replay seguro de sessões entre dispositivos, totalmente controlado pelo utilizador. É um excelente avanço, mas também um lembrete de que os fluxos de login são sensíveis. Ataques de repetição, falhas de sandbox e gestão de chaves exigem atenção séria.

O futuro é claro: os agentes vão fazer mais por nós, mas também vão precisar de credenciais para o fazer com segurança. Ferramentas como o Vault vão desempenhar um papel crítico, não só na gestão de segredos, mas também na construção de confiança.

Quando a tua IA tem as chaves da tua vida digital, queres saber: quem as deu, quanto tempo duram e que portas realmente abrem.

A Logto está a lançar o Vault para armazenar tokens de API de terceiros de forma segura, permitindo aos agentes o acesso seguro a serviços externos, como contas sociais Google ou servidores MCP remotos. No futuro, planeamos suportar o armazenamento de uma gama ainda maior de dados sensíveis, incluindo credenciais de utilizador, chaves e outros segredos.

Ao mesmo tempo, a Logto é uma plataforma completa de autenticação, autorização e gestão de identidade. Se estás a criar um agente de IA de raiz, a Logto foi feita para developers de IA — oferece a segurança, flexibilidade e infraestrutura necessárias para gerir identidade em ambientes potenciados por agentes.