Создайте свою политику паролей

Получите представление о разработке политик паролей для продуктов, которые соответствуют требованиям, безопасны и удобны для пользователей, с помощью Logto, обеспечивающего безопасность вашего процесса аутентификации.

Ваш пароль действительно защищает вас?

В вашем продукте, скорее всего, вам придется полагаться на классический метод аутентификации — пароли. Хотя пароли не будут полностью заменены, они более уязвимы для атак, по сравнению с альтернативными методами аутентификации. Действи�тельно ли ваши политики паролей безопасны и соответствуют требованиям? Даже если вы знакомы с различными методами политики паролей, действительно ли их наслоение эффективно?

Мы решаем сложность проектирования и настройки политики паролей, проводя углубленные исследования спецификаций NIST, изучая ведущие продуктовые политики паролей и обеспечивая сбалансированный пользовательский опыт. Подчеркивая важность соответствия паролей требованиям, мы стремимся избавить вас от связанных с этим проблем и предоставить комплексный процесс для обеспечения безопасности аккаунтов путем плавной интеграции паролей с другими факторами верификации многофакторной аутентификации (MFA).

Какие пароли нужны пользователям?

Дизайнеры продуктов часто задаются вопросом, достаточно ли их продукты безопасны, что приводит к внедрению строгих и сложных политик паролей. Например, требование к комбинированию прописных и строчных букв, цифр и даже специальных символов, или обязательные регулярные изменения паролей для сотрудников.

Столкнувшись с такими требованиями к паролям, пользователи быстро выражают свои жалобы: "Почему это должно быть так сложно? Забыть пароли — это словно работа на полный рабочий день!" Это оставляет менеджеров продуктов задумываться, действительно ли более сложная политика паролей лучше. Давайте разберем компоненты всесторонней политики паролей, чтобы выяснить это.

В следующем разделе мы углубимся в нюансы политик паролей, добившись баланса между безопасностью и удобством для пользователей. Мы исследуем, как определить правильные требования к паролям и предложить обоснованные данными инсайты, чтобы поддержать наш подход.

Контрольный список всех факторов паролей

Во-первых, после анализа многочисленных продуктов и спецификаций NIST, мы составили обширный список факторов паролей и рекомендаций по дизайну.

Мы у�словно разделили их на три группы:

- Требования к установке паролей: Минимальные требования для паролей, установленных пользователями.

- Мониторинг безопасности паролей: Быстрое принятие мер и предоставление обратной связи при обнаружении рисков пароля.

- Пользовательский опыт ввода пароля: Улучшение пользовательского ввода при создании и проверке пароля.

| Каталог | Факторы | Анализ (Ссылка на https://pages.nist.gov/800-63-3/sp800-63b.html#sec5) |

|---|---|---|

| Установка требований к паролям | Длина | Увеличение длины пароля более эффективно в предотвращении взлома пароля, чем его сложность. NIST предлагает использовать не менее 8 символов в длину, но должны быть разрешены более длинные пароли. |

| Типы символов | Пароли могут поддерживать различные типы символов, включая прописные буквы, строчные буквы, цифры, символы и Юникод (пробелы также должны быть разрешены). | |

| Политики паролей НЕ ДОЛЖНЫ побуждать пользователей запоминать определенные типы информации, так как это показано, что увеличивает сложность без эффективного повышения безопасности. https://www.notion.so/General-f14f0fb677af44cb840821776831a021?pvs=21 | ||

| Фразы низкой безопасности | Рекомендуется побуждать пользователей изменять пароли, когда они используют легко угадываемые или взламываемые шаблоны, такие как повторяющиеся или последовательные символы, общеизвестные слова, информация о пользователе или информация о продукте. | |

| Утечка паролей | Новые пользовательские пароли следует проверять по списку скомпрометированных паролей, чтобы они не были скомпрометированы. | |

| Мониторинг безопасности паролей | Ограничение проверки пароля | Ограничьте количество последовательных неправильных попыток ввода пароля. Когда этот лимит достигнут, внедрите меры безопасности, такие как требование многофакторной аутентификации (MFA), отправка push-уведомлений, введение времени ожидания или даже временное приостановление действия аккаунта. |

| Принудительная смена пароля | Пароли НЕ ДОЛЖНЫ требоваться к изменению произвольно. Однако проверяющие ДОЛЖНЫ принуждать к изменению пароля, если есть доказательства скомпрометированного аутентификатора. | |

| История паролей | Вести учет предыдущих паролей, которые нельзя повторно использовать. Чрезмерные ограничения на повторное использование паролей не рекомендуются, поскольку пользователи могут обойти это правило, внося незначительные изменения. | |

| Очистка сеанса после изменения пароля | Позволить пользователям выбирать, выходить ли из других устройств после изменения своего пароля. | |

| Опыт ввода пароля | Метры силы пароля | Предлагайте руководство пользователям для помощи в выборе надежных запомненных секретов. |

| Подсказка пароля | Избегайте отображения подсказок к паролю, так как они увеличивают вероятность несанкционированного доступа. | |

| Копирование и вставка пароля | Разрешите использование функции "вставка", что облегчает использование менеджеров паролей. | |

| Просмотр пароля | Предоставьте опцию отображения пароля, как он вводится, вместо того чтобы показывать серию точек или звездочек, пока он не будет отправлен. |

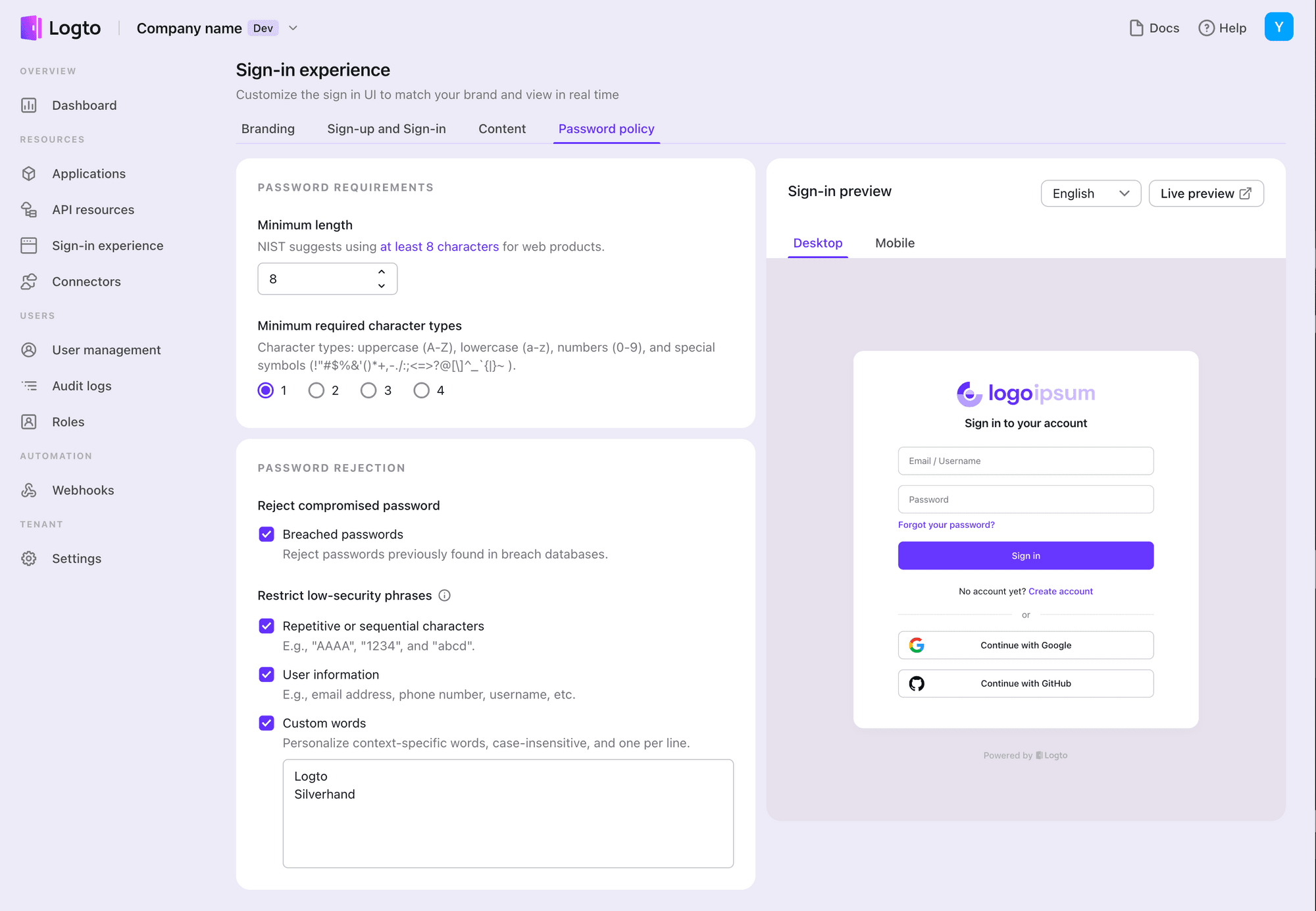

Инструмент для настройки вашего опыта с паролями

Возможно, у вас нет терпения проходить каждый пункт контрольного списка. Если бы мы разработали мощный инструмент для паролей, охватывающий все эти параметры конфигурации, он мог бы стать головной болью для разработчиков и даже более сложным, чем сами сложные политики паролей. Поэтому давайте еще больше упростим факторы паролей до трех шагов.

Шаг 1: Отказаться от ненужных правил

Как указано в таблице, некоторые устаревшие правила паролей могут казаться усиливающими безопасность, но в действительности приносят мало пользы, нередко вызывая разочарование и путаницу среди пользователей.

- Избегайте ограничения комбинации символов, которые пользователи должны использовать; ограничение количества типов символов достаточно. Например, Facebook, Discord и Stripe не требу�ют определенной комбинации типов символов, и политика паролей Google просто требует "По крайней мере два типа букв, чисел, символов."

- Не требуйте регулярной смены паролей, поскольку это накладывает ненужную нагрузку на память пользователей. Вместо этого требуйте смену пароля только при наличии риска компрометации учетных данных.

- Выберите только одно из ограничений пароля, между четкими минимальными требованиями к паролю и метрами силы пароля, чтобы предотвратить непонимание среди пользователей.

- Избегайте предварительного отображения чрезмерно сложных правил, предотвращая отвлечение пользователей на чтение о неправильностях, которые могут не произойти.

- Воздержитесь от использования подсказок к паролю, чтобы избежать предоставления потенциальным злоумышленникам преимущества.

Шаг 2: Обеспечьте настройку для разных продуктов

Мы предлагаем гибкие параметры конфигурации для минимальных политик паролей, с рекомендованными значениями, чтобы сократить кривую обучения для разработчиков и обеспечить готовый опыт регистрации. Эти параметры включают:

- Минимальная длина: Значение по умолчанию — 8 символов, минимум 1.

- Минимальное требуемое количество типов символов: Ограничения не рекомендуются, т.е. установите его на 1 из 4.

- Словарь ограничений паролей: Рекомендуется включить все ограничения. Пользователи не могут избежать использования тех же словарных слов, но добавление трех или более несмежных символов допускается для увеличения сложности пароля. Это добавление увеличивает хаотичность паролей.

- Запрет на использование скомпрометированных паролей: Используйте надежную базу данных скомпрометированных паролей для поддержки, предотвращая использование идентичных паролей пользователями и избегая прямых атак по директории.

Шаг 3: Обеспечение безопасности с фиксированными значениями

Для параметров, которые не могут быть настроены, мы разработали резервную логику, чтобы обеспечить безопасность паролей. Если у вас есть конкретные требования к настройке, пожалуйста, не стесняйтесь информировать нас.

- Лимитирование проверки на ввод пароля: Мы ограничили количество последовательных неправильных проверок пароля и время охлаждения для приостановки входа. Это защищает от непрерывных атак на пароли. Кроме того, мы предоставляем webhook для последовательных неудачных проверок паролей, и вы можете использовать его для отправки уведомлений по электронной почте или приостановки аккаунтов с высоким риском компрометации.

- По умолчанию, мы очищаем сессии на других устройствах после сброса пароля и обновления токена. Этот дополнительный уровень безопасности помогает предотвратить несанкционированный доступ к вашему аккаунту, обеспечивая, что ваши данные останутся конфиденциальными и защищенными.

Заключение

С помощью этих трех простых шагов вы можете упростить процесс настройки вашего опыта с паролями, добиваясь правильного баланса между безопасностью и удобством для пользователей. Logto облегчает настройку безопасной и удобной системы аутентификации для вашего продукта. Ожидайте нашу будущую функцию MFA и возьмите контроль над безопасностью вашего продукта как никогда раньше.