Изучение MFA: рассмотрение аутентификации с точки зрения продукта

Разбор многофакторной аутентификации (MFA) через анализ её основных компонентов, пользовательских процессов и ключевых принципов.

В цифровой среде, если все приложения используются одинаково для входа, можем ли мы сэкономить время и ресурсы, упростив процесс подтверждения нашей личности? Звучит возможно, верно? Как когда используешь "Продолжить с Google" для всего или одну комбинацию email и пароля для всех своих дел.

Но настоящая история интереснее. Каждое приложение имеет уникальный способ убедиться, что это действительно вы входите. Мы прилагаем усилия к этому процессу проверки, чтобы обеспечить безопасность, сбалансировать пользовательский опыт и уважать предпочтения конфиденциальности каждого пользователя.

Поскольку нет универсальной формулы для всех, давайте разберём, как работает верификация, и создадим дизайны, которые соответствуют сервису.

Основы: две части аутентификации

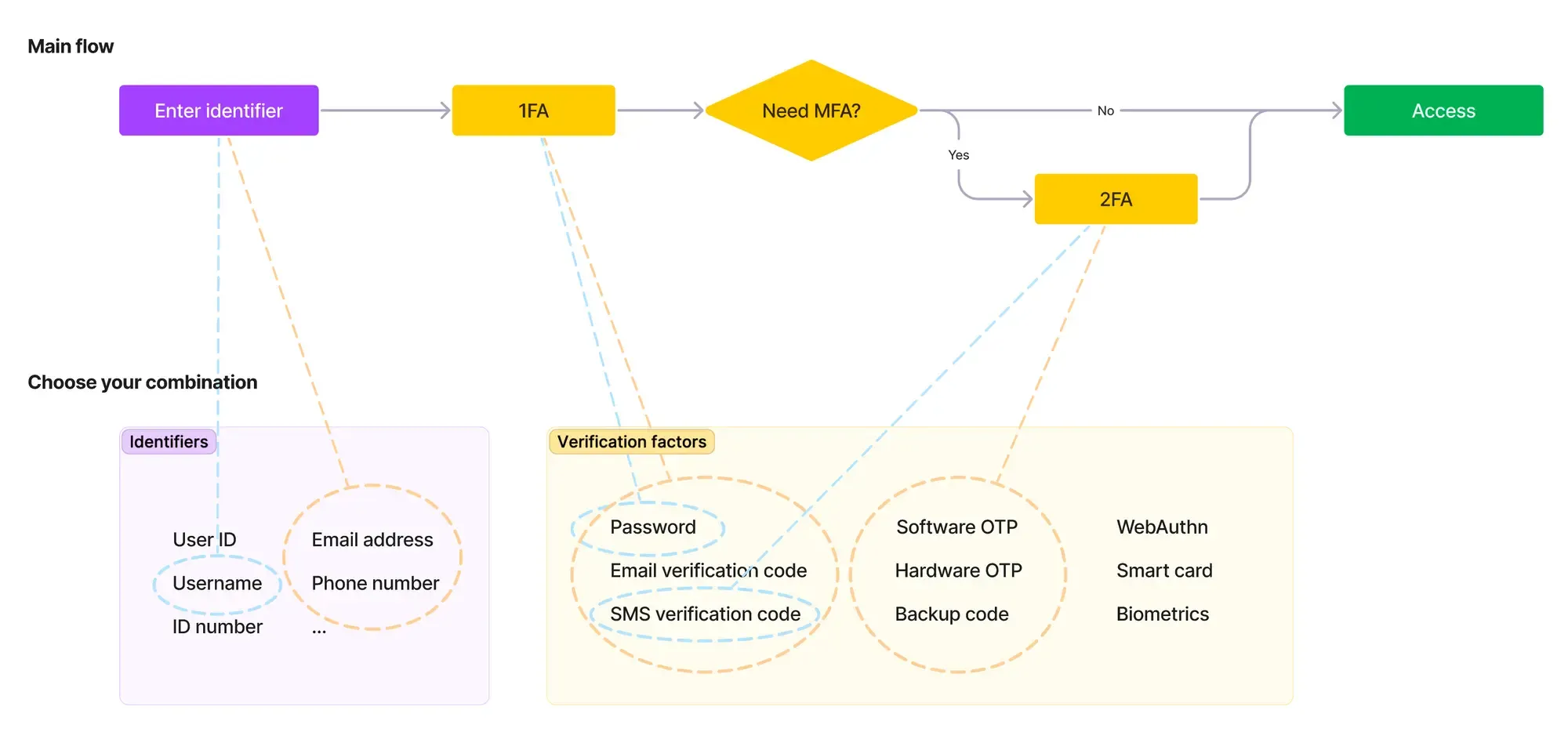

Аутентификация, модное слово для определения вашей личности, состоит из двух частей: Идентификатор и Фактор Верификации.

Подумайте об Идентификаторе как о том, что говоришь: "Привет, я Сара." Вы можете подумать: "О, это Сара, круто." Но специалисты по безопасности спрашивают: "Это действительно Сара? Есть ли у Сары необходимые учетные данные для доступа?" Вот здесь вступает Фактор Верификации. Давайте разберём это на технические термины.

Идентификаторы: ваш цифровой идентификатор

Идентификаторы определяют, к чему пользователь имеет доступ. Поскол�ьку ресурсы всегда ограничены, ваша личность - это ваш уникальный пропуск. Шаг первый: введите ваш идентификатор на странице входа. Но мы не будем использовать никнейм или полное имя – это приведёт к перегрузке поиска. Используемые идентификаторы:

-

ID пользователя: Технически неизменяемый и уникальный. Это как для администраторского управления, но пользователи не запоминают их для каждого продукта.

-

Имя пользователя: Дружественный пользовательский вариант ID пользователя. Он уникален и не может повторяться в системе аккаунтов. Социальные платформы персонализируют профили, но чтобы сохранить стабильность, должно быть Имя пользователя. Ограниченные изменения, возможно, даже платные.

-

Номер удостоверения: Как удостоверения личности, студенческие ID или номера банковских карт, являются надежными и уникальными идентификаторами. Хотя не легко запоминаются, они могут быть возвращены как надежный резервный механизм, если забудете основной ID.

-

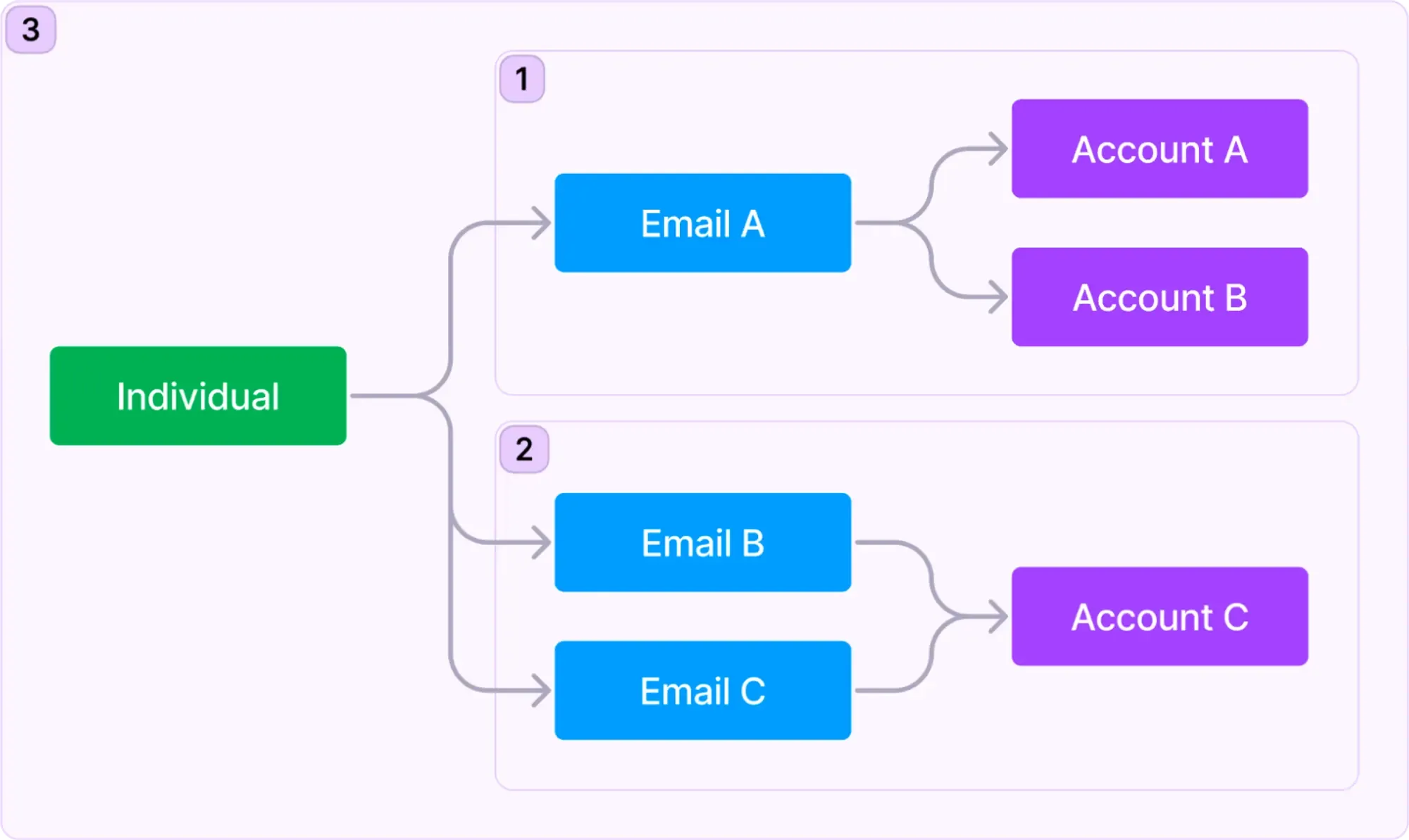

Email или номер телефона: В отличие от имени пользователя, которое часто забывается, контактная информация более запоминается. Использование Email или номера телефона как идентификатора предотвращает забывание своей личности пользователями, которые были неактивны или отозваны в течение длительного времени, снижая риск потенциальной потери пользователей. Хотя это удобство дружелюбно для пользователей, управление взаимодействием между "людьми, email и аккаунтами" может усложнить структуру вашего продукта. Рассмотрим Instagram: (1) Он позволяет использовать один Email для нескольких аккаунтов; (2) К Instagram профилю можно добавить несколько email адресов для входа или восстановления; (3) Instagram разрешает одновременные входы на разные аккаунты, независимо от совпадения email. Хотя аккаунты обычно имеют разделённые ресурсы, Instagram позволяет объединение информации аккаунта, способствуя целостной верификации, целевой рекламе и персонализированным рекомендациям.

Факторы верификации

Факторы аутентификации - это действия, которые доказывают, что это действительно вы. Есть множество факторов, разделённых по атрибутам, из которых можно выбрать:

| Что это значит | Факторы верификации | |

|---|---|---|

| Знание | То, что вы знаете | Пароль, код верификации Email, резервный код |

| Владение | То, что у вас есть | Код верификации SMS, одноразовый пароль приложения-аутентификатора, аппаратный одноразовый пароль (ключ безопасности), смарт-карта |

| Наследование | То, что вы есть | Биометрия, как отпечатки пальцев, распознавание лица |

Теоретически, вы можете смешивать эти Факторы верификации с любым Идентификатором, чтобы доказать, что это вы. Обычное: Email адрес (ID) и код верификации Email (Фактор). Но вы можете изменить: Адрес Email (ID) и код верификации SMS (Фактор).

Потому что зло притаилось, одного фактора недостаточно. Вот где вступает Многофакторная Аутентификация (MFA). Когда вы входите, первый шаг аутентификации (1FA) обязателен, но может быть больше шагов, второй (2FA) и даже третий. Кроме того, когда вы запрашиваете доступ к критическим ресурсам в приложении, вам необходимо повторно подтвердить свою личность. Эти дополнительные уровни предоставляют повышенную защиту от злоумышленников. Весь этот спектр — это MFA.

Создайте свой поток аутентификации

Возвращаясь к началу — почему каждое приложение имеет разные комбинации Идентификаторов и Факторов аутентификации? Речь о пользовательском опыте.

Слишком строгая верификация может раздражать пользователей, думающих: "Почему это так сложно?" Слишком расслабленный подход может привести к взлому аккаунтов и хаосу. Так чья это проблема?

Три принципа хореографии:

Убедитесь, что ваши настоящие пользователи могут войти

Люди иногда забывают ID или теряют шаги верификации. Чтобы уменьшить потенциальную нагрузку на поддержку, нам нужны пути помощи:

- Предложите различные факторы для верификации — обычно как минимум два для MFA. Потому что биометрия — это здорово, но она не работает, когда не распознана; иногда пользователи могут потерять устройства.

- Предоставьте возможности для восстановления верификации — вроде "Забыли пароль" или поиск вашего ID. Тем не менее, перед восстановлением также требуется предварительная проверка личности, которая обычно отличается от процесса входа.

- Предоставьте контактную информацию для восстановления через службу поддержки или администраторов в качестве резервного варианта.

Верификация без лазеек

Про�верка не является идеальной, и двухшаговая аутентификация не всегда более безопасна. Помните:

- Во потоке MFA второй шаг аутентификации должен иметь разные атрибуты (Знание/Владение/Наследование) от первого. Например, использование "Пароль (Знание)" как 1FA и "Одноразовый пароль приложения-аутентификатора (Владение)" как 2FA может остановить различные векторы атак.

- Методы восстановления не могут обходить MFA. Например, если вы можете "забыть пароль" через SMS, вы не можете также использовать SMS как второй фактор аутентификации. Другой вариант — добавить 2FA в процесс "забыли пароль", хотя это может показаться сложным.

- Рассмотрите время простоя кода или ограничение скорости. После нескольких неправильных попыток верификации ограничьте частоту последующих проверок. И не допускайте длительных интервалов между шагами в многошаговой верификации.

Баланс пользовательского опыта

Не каждое действие требует 1FA или 2FA. Всё дело в ситуации, а не всегда в следовании одним и тем же шагам.

- Предоставьте кастомные возможности для разных ролей: Обеспечение безопасности ресурсов в первую очередь является обязанностью продукта, но это также обязанность каждого человека. Стратегии обязательного использования MFA могут быть адаптированы в зависимости от характера услуги: универсальный пользовательский MFA в приложении, организация, управляемая MFA, и пользователь, управляемый MFA.

- Используйте адаптивный MFA: Для сценариев, связанных с потенциальными рисками или высокозатратными операциями, обязательное верификация является прагматичной. В отличие от безопасных сред или низкорисковых операций, где может быть уместен упрощённый доступ через сохранённые сессии, минимизированные шаги верификации или даже гостевой доступ. Примечательно, это зависит от учёта контекста пользователя.

- Небезопасные среды: Такие как новые устройства, нетипичные локации путешествий или ненадёжные IP.

- Чувствительные действия: Такие как связанные с доступом к зашифрованным данным, крупными финансовыми транзакциями или измене�нием методов верификации.

Для деталей, загляните в Руководства по уровням обеспечения аутентификации (AAL) от NIST.

Заключительные заметки

Завершая наше исследование аутентификации и многофакторной верификации (MFA), мы надеемся, что вы получили представление о важной роли, которую они играют в нашей цифровой жизни. MFA, сочетая идентификаторы и факторы верификации, создаёт надёжный щит, который поддерживает безопасный доступ, предоставляя при этом удобные взаимодействия с пользователем.

Хорошая новость заключается в том, что MFA от Logto уже на горизонте. Для отдельных лиц и бизнеса Logto обеспечивает безопасные онлайн-взаимодействия.