OTP боты: что это и как предотвратить атаки

Узнайте, что такое OTP боты, как они используют одноразовые пароли на реальных примерах и стратегии защиты вашего бизнеса от этих киберугроз. Это руководство предлагает практические советы для специалистов по разработке продуктов и управлению предприятиями.

С ростом зависимости от онлайн-сервисов многофакторная аутентификация (MFA) стала важной линией защиты от кибератак. Одним из наиболее широко используемых элементов MFA является одноразовый пароль (OTP), временный уникальный код, предназначенный для защиты аккаунтов от несанкционированного доступа. Однако OTP больше не так надежны, как казалось раньше. Новая волна киберпреступной активности с использованием OTP ботов бросает вызов их эффективности и представляет серьезную угрозу как для бизнеса, так и для частных лиц.

Понимание того, как функционируют OTP боты, их методы атаки и стратегии защиты от них, имеет решающее значение. Это руководство разберет механизмы работы OTP ботов и предоставит практические шаги, которые ваша организация может предпринять для повышения безопасности.

Что такое OTP?

Одноразовый пароль (OTP) — это уникальный, зависящий от времени код, используемый для одноразовой аутентификации. Генерируемые алгоритмами на основе синхронизации времени или криптографических вычислений, OTP предоставляют дополнительный уровень безопасности для входов или систем многофакторной аутентификации (MFA).

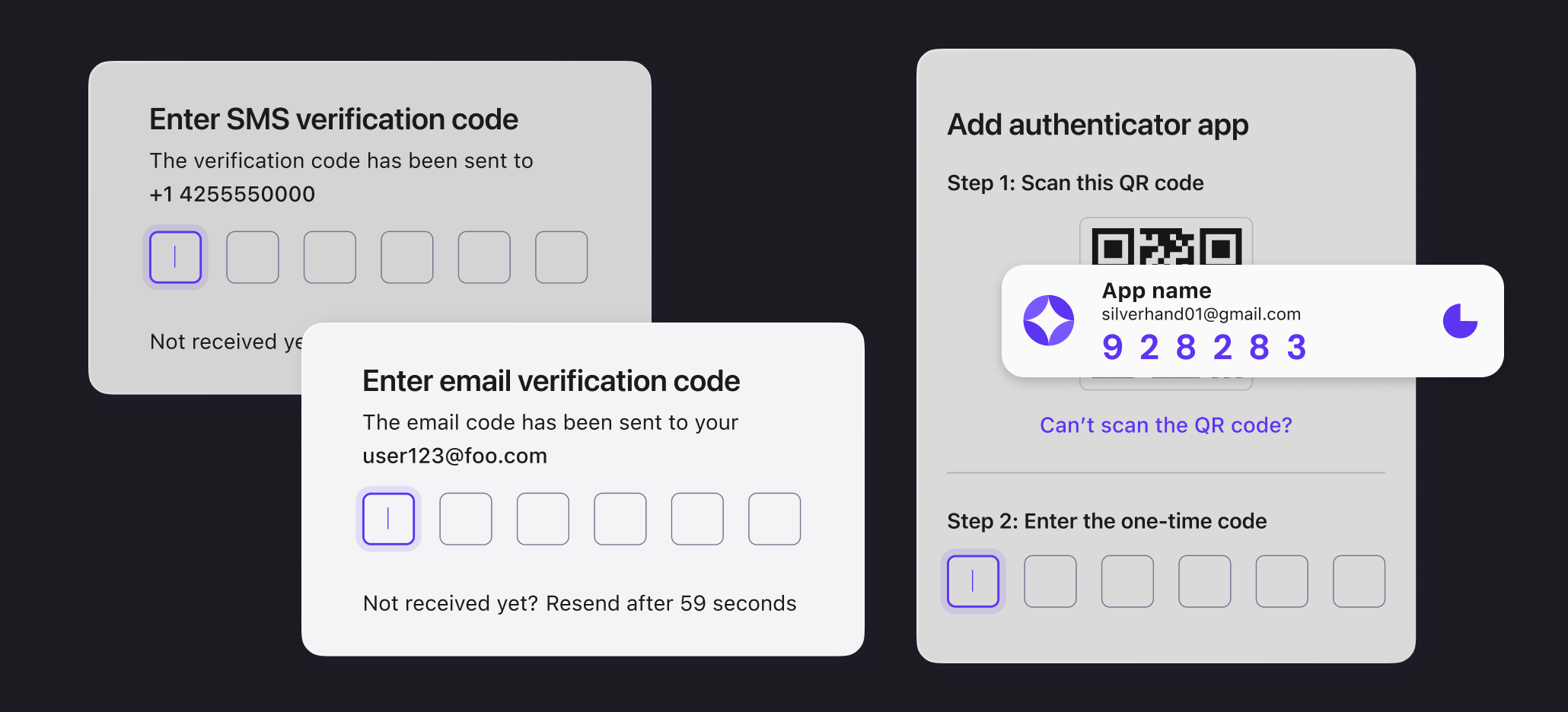

OTP могут доставляться несколькими способами:

- Коды по SMS: отправляются по текстовому или голосовому сообщению.

- Коды по электронной почте: отправляются непосредственно на почтовый ящик пользователя.

- Приложения-аутентификаторы: локально генерируются через сервисы, такие как Google Authenticator или Microsoft Authenticator.

Их краткосрочная природа усиливает безопасность: обычно коды, сгенерированные приложением, действуют 30-60 секунд, в то время как коды через SMS или электронную почту действуют 5-10 минут. Эта динамическая функциональность делает OTP гораздо более безопасными, чем статические пароли.

Однако ключевая уязвимость заключается в их доставке, так как злоумышленники могут использовать слабости системы или человеческие ошибки, чтобы перехватить их. Несмотря на этот риск, OTP остаются надежным и эффективным инструментом для усиления онлайн-безопасности.

Какова роль OTP в MFA?

Понимание Многофакторной аутентификации (MFA) имеет решающее значение в цифровом ландшафте. MFA укрепляет безопасность, требуя от пользователей подтверждения их личности через несколько факторов, добавляя дополнительный уровень защиты от несанкционированного доступа.

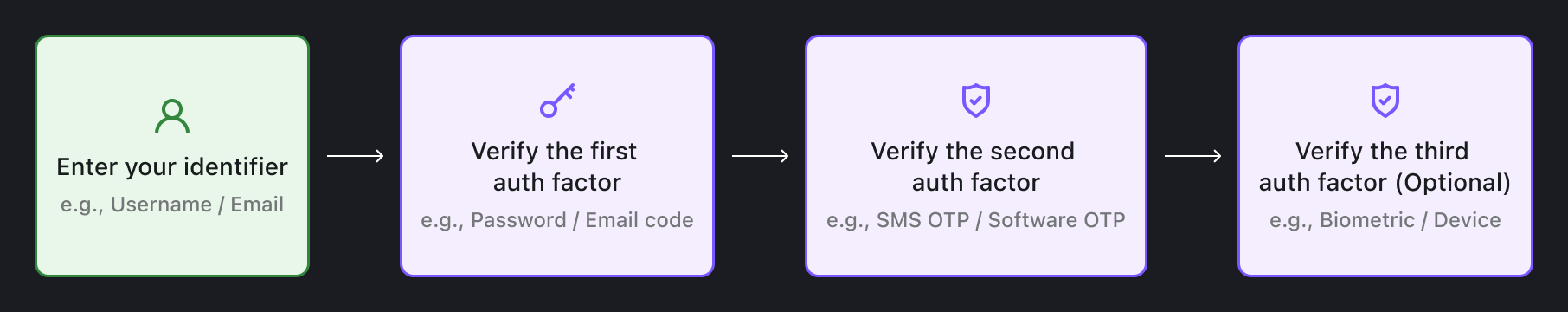

Типичный процесс MFA включает следующие шаги:

- Идентификатор пользователя: Это то, как система распознает пользователей. Это может быть имя пользователя, адрес электронной почты, номер телефона, ID пользователя, ID сотрудника, номер банковской карты или даже социальная идентичность.

- Первый фактор аутентификации: Чаще всего это пароль, но также может быть электронный OTP или SMS OTP.

- Второй фактор аутентификации: Этот шаг использует метод, отличный от первого, такой как SMS OTP, OTP приложения-аутентификатора, физические ключи безопасности или биометрия, например, отпечатки пальцев и распознавание лиц.

- Необязательный третий уровень аутентификации: В некоторых случаях добавляется дополнительный уровень. Например, при входе в аккаунт Apple на новом устройстве может потребоваться дополнительная проверка.

Этот многослойный процесс значительно усиливает безопасность, так как злоумышленники должны преодолеть каждый слой, чтобы получить доступ к аккаунту.

MFA обычно опирается на три категории факторов аутентификации:

| Что это значит | Факторы проверки | |

|---|---|---|

| Знание | Что ты знаешь | Пароли, Email OTP, Резервные коды |

| Владение | Что у тебя есть | SMS OTP, OTP приложения-аутентификатора, Ключи безопасности, Умные карты |

| Наследие | Что ты есть | Биометрия, такая как отпечатки пальцев или идентификация лица |

Комбинируя эти методы, MFA создает надежную защиту от несанкционированного доступа. Это гарантирует, что даже если один слой будет скомпрометирован, общая безопасность аккаунта останется нетронутой, обеспечивая пользователям усиленную защиту в все более связуемом мире.

Какие бывают OTP боты?

OTP боты — это автоматизированные инструменты, специально предназначенные для кражи одноразовых паролей (OTP). В отличие от атак методом перебора, эти боты полагаются на обман и манипуляцию, используя человеческие ошибки, тактики социальной инженерии или уязвимости системы, чтобы обойти протоколы безопасности.

Возьмем, к примеру, обычный процесс проверки «Email (в качестве идентификатора) + Пароль (в качестве первого шага проверки) + Программное обеспечение/SMS OTP (в качестве второго шага проверки)», атака обычно разворачивается следующими шагами:

- Злоумышленник заходит на страницу входа или API приложения, как обычный пользователь.

- Злоумышленник вводит фиксированные учетные данные жертвы, такие как ее адрес электронной почты и пароль. Эти учетные данные часто получаются из баз данных утекшей информации о пользователях, доступных для покупки в сети. Многие пользователи имеют тенденцию использовать одинаковые пароли на разных платформах, что делает их более уязвимыми. Кроме того, методы фишинга часто используются для обмана пользователей с целью раскрытия их учетных данных.

- Используя OTP бот, злоум�ышленник перехватывает или извлекает одноразовый пароль жертвы. В установленное время они обходят процесс двухэтапной проверки.

- После получения доступа к аккаунту злоумышленник может приступить к переводу активов или внутренней информации. Чтобы задержать обнаружение жертвой нарушения, злоумышленники часто предпринимают шаги, такие как удаление уведомлений или других признаков.

Теперь давайте более детально рассмотрим как именно реализуются OTP боты и какие механизмы стоят за их способностью использовать эти уязвимости.

Как работают OTP боты?

Ниже представлены одни из самых распространенных техник, используемых OTP ботами, описанные вместе с примерами из реального мира.

Фишинговые боты

Фишинг является одним из самых распространенных методов, используемых OTP ботами. Вот как это работает:

-

Наживка (м�ошенническое сообщение): Жертва получает поддельное электронное или текстовое сообщение, представляющееся от надежного источника, такого как банк, социальная сеть или популярный онлайн-сервис. Сообщение обычно утверждает, что имеется срочная проблема, например, подозрительная попытка входа, проблема с оплатой или блокировка аккаунта, побуждая жертву незамедлительно принять меры.

-

Ложная страница входа: Сообщение включает ссылку, направляющую жертву на поддельную страницу входа, разработанную так, чтобы выглядеть как официальный сайт. Эта страница создана злоумышленниками для захвата учетных данных жертвы.

-

Кража учетных данных и срабатывание MFA: Когда жертва вводит свое имя пользователя и пароль на поддельной странице, фишинговый бот быстро использует эти украденные данные для входа на реальный сервис. Эта попытка входа затем запускает запрос многофакторной аутентификации (MFA), например, одноразовый пароль (OTP) отправленный на телефон жертвы.

-

Обман жертвы для получения OTP: Фишинговый бот обманывает жертву, предлагая ввести OTP, показывая сообщение на поддельной странице (например, «Пожалуйста, введите код, отправленный на ваш телефон для проверки»). Думая, что это легитимный процесс, жертва вводит OTP, не осознавая, что предоставляет злоумышленнику все необходимое для завершения входа на реальный сервис.

Например, в Великобритании такие инструменты, как "SMS Bandits", были использованы для доставки сложных фишинговых атак через текстовые сообщения. Эти сообщения имитируют официальные сообщения, обманывая жертв, чтобы они раскрывали свои учетные данные для аккаунта. После компрометации учетных данных SMS Bandits позволяют преступникам обойти многофакторную аутентификацию (MFA), инициируя кражу OTP. Зачастую, достигается примерно 80% успеха, когда номер телефона жертвы введен, подчеркивая опасную эффективность таких фишинговых схем.

Малварные боты

Малварные OTP боты представляют собой серьезную угрозу, напрямик нацеливаясь на устройства для перехвата OTP, отправляемых по SMS. Вот как это работает:

- Жертвы неосознанно скачивают вредоносные приложения: Злоумышленники создают приложения, которые выглядят как легитимное программное обеспечение, такое как банковские или производственные инструменты. Жертвы часто устанавливают эти поддельные приложения через вводящие в заблуждение рекламу, неофициальные магазины приложений или фишинговые ссылки, отправленные по электронной почте или SMS.

- Малварь получает доступ к чувствительным разрешениям: После установки приложение запрашивает разрешения на доступ к SMS, уведомлениям или другим чувствительным данным на устройстве жертвы. Многие пользователи, незнакомые с риском, дают эти разрешения, не осознавая истинную цель приложения.

- Малварь отслеживает и крадет OTP: Малварь бесшумно работает в фоновом режиме, отслеживая входящие SMS-сообщения. Когда получен OTP, малварь автоматически пересылает его злоумышленникам, предоставляя им возможность обходить двухфакторную аутентификацию.

Отчет выявил кампанию с использованием вредоносных приложений для Android для кражи SMS-сообщений, включая OTP, пострадавших в 113 странах, с Индией и Россией в числе наиболее пострадавших. Было обнаружено более 107 000 образцов малваря. Инфицированные телефоны могут неосознанно использоваться для регистрации аккаунтов и сбора 2FA OTP, представляя серьезные риски безопасности.

SIM-смена

Через SIM-смену злоумышленник берет под контроль номер телефона жертвы обманом поставщиков телекоммуникационных услуг. Как это работает:

- Выдача: Злоумышленник собирает личную информацию о жертве (например, имя, дата рождения или данные аккаунта) через фишинг, социальную инженерию или утечки данных.

- Контакт с провайдером: Используя эту информацию, злоумышленник звонит провайдеру мобильной связи жертвы, притворяясь жертвой, и запрашивает замену SIM-карты.

- Одобрение переноса: Провайдер обманом соглашается на перенос номера жертвы на новую SIM-карту, контролируемую злоумышленником.

- Перехват: После завершения переноса злоумышленник получает доступ к звонкам, сообщениям и одноразовым паролям (OTP), отправляемым по SMS, что позволяет им обходить меры безопасности для банковских счетов, электронной почты и других чувствительных сервисов.

Атаки SIM-смены набирают популярность, причиняя значительные финансовы�е потери. В 2023 году ФБР расследовало 1 075 инцидентов с SIM-сменой, что привело к потерям в размере 48 миллионов долларов.

Боты голосовых звонков

Боты используют продвинутые техники социальной инженерии, чтобы обмануть жертв и заставить их раскрыть свои OTP (одноразовые пароли). Эти боты оснащены заранее заданными скриптами и настраиваемыми голосовыми опциями, позволяющими им выдавать себя за легитимные контакт-центры. Притворяясь доверенными субъектами, они манипулируют жертвами, заставляя их подсказывать чувствительные коды по телефону. Вот как это работает:

- Бот делает звонок: Бот связывается с жертвой, притворяясь сотрудником их банка или поставщика услуг. Он информирует жертву о "подозрительной активности", обнаруженной на ее аккаунте, чтобы создать срочность и страх.

- Запрос на проверку личности: Бот просит жертву "подтвердить свою личность", чтобы обезопасить ее аккаунт. Это осуществляется путем запроса ввести их OTP (отправленный настоящим поставщиком услуг) по телефону.

- Немедленное нарушение аккаунта: Как только жертва предоставляет OTP, злоумышленник использует его в течение нескольких секунд, чтобы получить доступ к аккаунту жертвы, часто похищая деньги или внутреннюю информацию.

Платформа Telegram часто используется киберпреступниками либо для создания и управления ботами, либо как канал поддержки клиентов для их операций. Один из таких примеров — BloodOTPbot, бот на базе SMS, который способен генерировать автоматические звонки, имитирующие поддержку клиентов банка.

Атаки SS7

SS7 (Сигнальная система 7) — это протокол телекоммуникаций, важный для маршрутизации звонков, SMS и роуминга. Однако он имеет уязвимости, которые хакеры могут использовать для перехвата SMS, включая одноразовые пароли (OTP), обходя двухфакторную аутентификацию (2FA). Эти атаки, хотя и сложные, использовались в крупных киберпреступлениях для кражи данных и денег. Это подчеркивает необходимость замены OTP, отправляемых по SMS, на более безопасные опции, такие как аутентификаторы приложений или аппаратные токены.

Как остановить атаки OTP ботов?

Атаки OTP ботов становятся все более эффективными и распространенными. Возрастающая ценность онлайн-аккаунтов, включая финансовые счета, криптовалютные кошельки и профили в социальных сетях, делает их привлекательными целями для киберпреступников. Кроме того, автоматизация атак через такие инструменты, как боты на базе Telegram, делает эти угрозы более доступными, даже для начинающих хакеров. Наконец, многие пользователи с�лепо доверяют системам MFA, часто недооценивая, насколько легко можно получить OTP.

Таким образом, защита вашей организации от OTP ботов требует укрепления безопасности по нескольким ключевым направлениям.

Усильте безопасность первичной аутентификации

Получение доступа к пользовательскому аккаунту требует преодоления нескольких уровней защиты, что делает первый уровень аутентификации критически важным. Как упоминалось ранее, пароли сами по себе очень уязвимы к атакам OTP ботов.

- Используйте социальный вход или корпоративное SSO: используйте надежных сторонних поставщиков идентификации (IdP) для первичной аутентификации, таких как Google, Microsoft, Apple для социального входа, или Okta, Google Workspace и Microsoft Entra ID для SSO. Эти методы без паролей предлагают более безопасную альтернативу паролям, которые злоумышленники могут легко эксплуатировать.

- Реализуйте CAPTCHA и инструменты обнаружения ботов: защите вашу систему, развертывая решения обнаружения ботов для блокировки автоматизированных попыток доступа.

- Укрепите управление паролями: если пароли остаются в использовании, установите более строгие политики паролей, побуждайте пользователей принимать менеджеры паролей (например, Google Password Manager или iCloud Passwords) и требовать периодические обновления пароля для усиления безопасности.

Применяйте более умную многофакторную аутентификацию

Когда первая линия обороны нарушена, второй уровень проверки становится критически важным.

- Переходите на аппаратную аутентификацию: замените OTP, отправляемые по SMS, на ключи безопасности (например, YubiKey) или ключи доступа следуя стандарту FIDO2. Эти методы требуют физического владения, защищая от фишинга, замены SIM и атак методом «человек в середине», предлагая гораздо более сильный уровень безопасности.

- Реализуйте адаптивную MFA: адаптивная MFA постоянно анализирует контекстные факторы, такие как местоположение пользователя, устройство, сетевое поведение и шаблоны входа в систему. Например, если попытка входа осуществляется с неизвестного устройства или из необычного географического местоположения, система может автоматически запросить дополнительные шаги, такие как ответ на контрольный вопрос или проверка личности через биометрическую аутентификацию.

Обучение пользователей

Люди остаются самым слабым звеном, поэтому образование пользователей становится приоритетом.

- Используйте четкое брендинг и URLs, чтобы минимизировать риски фишинга.

- Обучайте пользователей и сотрудников распознавать фишинговые попытки и вредоносные приложения. Регулярно напоминайте пользователям избегать разглашения OTP по телефону или фишинговым страницам, какими бы убедительными они ни казались.

- Когда обнаруживается аномальная активность аккаунта, немедленно уведомляйте администраторов или программно прекращайте операцию. Журналы аудита и вебхуки могут помочь этому процессу работать.

Переосмысляйте аутентификацию с помощью специальных инструментов

Реализация собственной системы управления идентификацией требует больших затрат и ресурсозатратна. Вместо этого бизнесы могут защитить пользовательские аккаунты более эффективно, сотрудничая с профессиональными службами аутентификации.

Решения, такие как Logto, предлагают мощное сочетание гибкости и надежной безопасности. С адаптивными функциями и легкими в интеграции опциями, Logto помогает организациям оставаться впереди эволюционирующих угроз безопасности, таких как OTP боты. Это также экономически эффективный выбор для масштабирования безопасности по мере роста вашего бизнеса.

Узнайте о полном диапазоне возможностей Logto, включая Logto Cloud и Logto OSS, посетив вебсайт Logto: