Что такое подмена в кибербезопасности и управлении идентичностью? Как ИИ агентов могут ее использовать?

Узнайте, как подмена используется в кибербезопасности и управлении идентичностью, и как ИИ агенты могут использовать эту функцию.

Подмена - это встроенная функция Logto, и в этой статье мы объясним, что это такое и когда она может быть использована. По мере того как ИИ агенты становятся более распространенными в 2025 году, мы видим все больше случаев использования подмены в кибербезопасности и управлении идентичностью.

Что такое подмена в аутентификации и авторизации?

Подмена в области аутентификации и авторизации — это когда система или пользователь временно принимает на себя идентичность другого пользователя, чтобы совершить действия от его имени. Это обычно делается с надлежащей авторизацией и отличается от кражи личности или злонамеренной подмены.

Обычным примером является ситуация, когда у вас возникает проблема с аккаунтом, и вы обращаетесь в службу поддержки клиентов за помощью. Они проверяют ваш аккаунт от вашего имени, чтобы устранить проблему.

Как работает подмена

Существует несколько типичных шагов, задействованных в процессе подмены.

- Запрос разрешения: Подменяющий (например, администратор или ИИ агент) запрашивает разрешение действовать от имени пользователя.

- Обмен токенами: Система проверяет запрос и обменивается токенами, предоставляя доступ подменяющему с необходимыми разрешениями.

- Действия от имени пользователя: Подменяющий выполняет действия (например, обновление настроек, устранение неполадок), как если бы он был пользователем.

Подменяющ�ий затем может совершать действия или получать доступ к ресурсам, как если бы он был подменяемым пользователем.

Какие действительные случаи использования подмены?

Поддержка клиентов

Как мы уже упоминали, в сценариях поддержки клиентов подмена позволяет агентам службы поддержки или администраторам получить доступ к учетным записям пользователей, чтобы диагностировать и решать проблемы без необходимости в учетных данных пользователя.

Вот некоторые примеры

- Устранение неполадок: Администратор подменяет пользователя, чтобы воссоздать сообщенную проблему и понять, что происходит.

- Восстановление аккаунта: Администратор обновляет профиль пользователя или сбрасывает настройки от его имени.

- Управление подписками: Агент по поддержке платежей устраняет ошибки подписки, непосредственно получая доступ к аккаунту пользователя.

ИИ агенты

ИИ агенты могут использовать подмену, чтобы действовать от имени пользователей, автоматически выполняя задачи или помогая с рабочими процессами. По мере того как ИИ все больше участвует в бизнес-процессах, подмена играет ключевую роль в обеспечении автоматических действий при соблюдении безопасности идентичности и контроля доступа.

Вот некоторые примеры

- Виртуальные ассистенты: ИИ агент планирует встречи и отправляет приглашения в календарь от имени пользователя.

- Автоматизированные ответы: ИИ чат-бот отвечает на запросы клиентов и использует профиль агента поддержки, чтобы решить проблемы напрямую.

- Автоматизация задач: ИИ ассистент обновляет доски управления проектами или отправляет отчеты от имени пользователей. Например, обновляет статусы тикетов (например, с «В процессе» на «Завершено»). Размещает комментарии или отзывы от имени профиля менеджера.

Аудит и тестирование

Подмена также широко используется для проведения аудита, тестирования и обеспечения качества. Импозируя различные роли, администраторы или тестировщики могут проверять пользовательский опыт, рабочие процессы и разрешения, чтобы гарантировать производительность и качество системы.

Вот некоторые примеры

- Тестирование ролей: Администратор подменяет различные пользовательские роли (например, менеджер, сотрудник или гость), чтобы проверить контроль доступа и убедиться, что каждая роль имеет правильные разрешения для необходимых ресурсов.

- Тестирование рабочих процессов: Инженер по обеспечению качества симулирует транзакции из различных пользовательских профилей для тестирования поведения системы.

- Аудиты безопасности: Аудитор подменяет пользователей, чтобы подтвердить, что чувствительные действия вызывают соответствующие уведомления или требуют многофакторной аутентификации (MFA).

Делегированный доступ

Делегированный доступ позволяет одному пользователю выполнять действия от имени другого, часто в корпоративных и командных условиях. Этот случай использования отличается от обычной подмены, поскольку идентичности и актора, и делегатора сохраняются.

Вот некоторые примеры

- Одобрения от менеджера: Менеджер отправляет табели учета времени или отчеты о расходах от имени членов своей команды.

- Командная работа: Ассистент планирует встречи или отправляет электронные письма из аккаунта руководителя.

- Корпоративные рабочие процессы: Представители HR обновляют записи сотрудников без необходимости в их паролях.

Что следует учитывать с точки зрения безопасности при реализации подмены?

Подмена позволяет пользовател�ю временно действовать от имени других в системе, что дает ему значительную власть и контроль. Поэтому необходимо учитывать несколько аспектов безопасности, чтобы предотвратить злоупотребления.

Подробное ведение журналов аудита

Записывайте каждое действие подмены, включая кто его совершил, что было сделано, когда это произошло и где это произошло. Убедитесь, что журналы показывают как подменяющего, так и подменяемого пользователя. Храните журналы в безопасности, устанавливайте разумные периоды хранения и включайте уведомления о любой необычной активности.

Контроль доступа на основе ролей (RBAC)

Разрешить подмену только авторизованным ролям (например, агентам поддержки). Ограничьте область действия подмены (например, агенты поддержки могут подменять только клиентов, а не админов). Следуйте принципу минимальных привилегий и регулярно проверяйте разрешения, чтобы обеспечить безопасность.

Согласие и уведомление

Иногда поток должен включать согласие и уведомления. Например:

- Перед подменой: Запросите одобрение пользователя для чувствительных действий.

- После подмены: Уведомьте пользователей о том, что было сделано.

- Для чувствительных индустрий (например, здравоохранение, финансы) согласие обязательно.

Использование ИИ агентов для подмены в аутентификации и авторизации

По мере того как ИИ агенты становятся более распространенными в 2025 году, подмена все чаще используется для того, чтобы агенты могли действовать от имени пользователей, обеспечивая безопасность и учет отв�етственности.

Вот некоторые практические случаи использования:

ИИ агенты поддержки клиентов

Сценарий: Пользователь обращается в поддержку через чат по поводу проблем с аккаунтом. ИИ агент получает доступ к их аккаунту и выполняет действия без необходимости в пароле пользователя.

Как это работает и как это спроектировано?

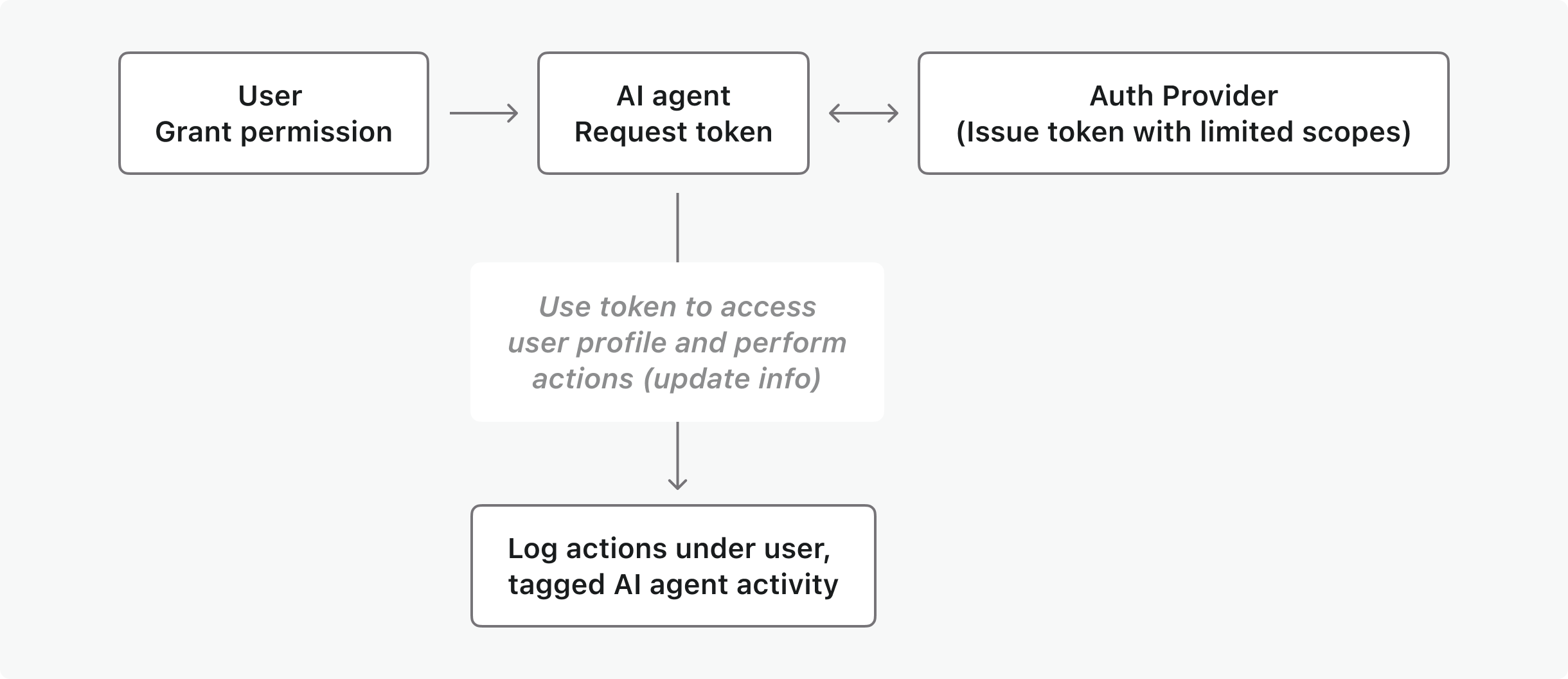

- OIDC/OAuth поток: ИИ агент запрашивает разрешение на подмену пользователя для обновления его информации. Он использует обменянный токен для доступа к профилю пользователя и внесения изменений.

- Ведение журнала: Действия записываются под именем пользователя, но помечены как выполненные ИИ агентом.

- Ограниченные разрешения: Разрешения агента ограничены определенными действиями (например, сброс паролей, но не просмотр чувствительных данных о платежах).

ИИ агенты безопасности для мониторинга аккаунтов

Сценарий: ИИ агент мониторит сеансы пользователей и автоматически блокирует скомпрометированные аккаунты.

Как это работает и как это спроектировано?

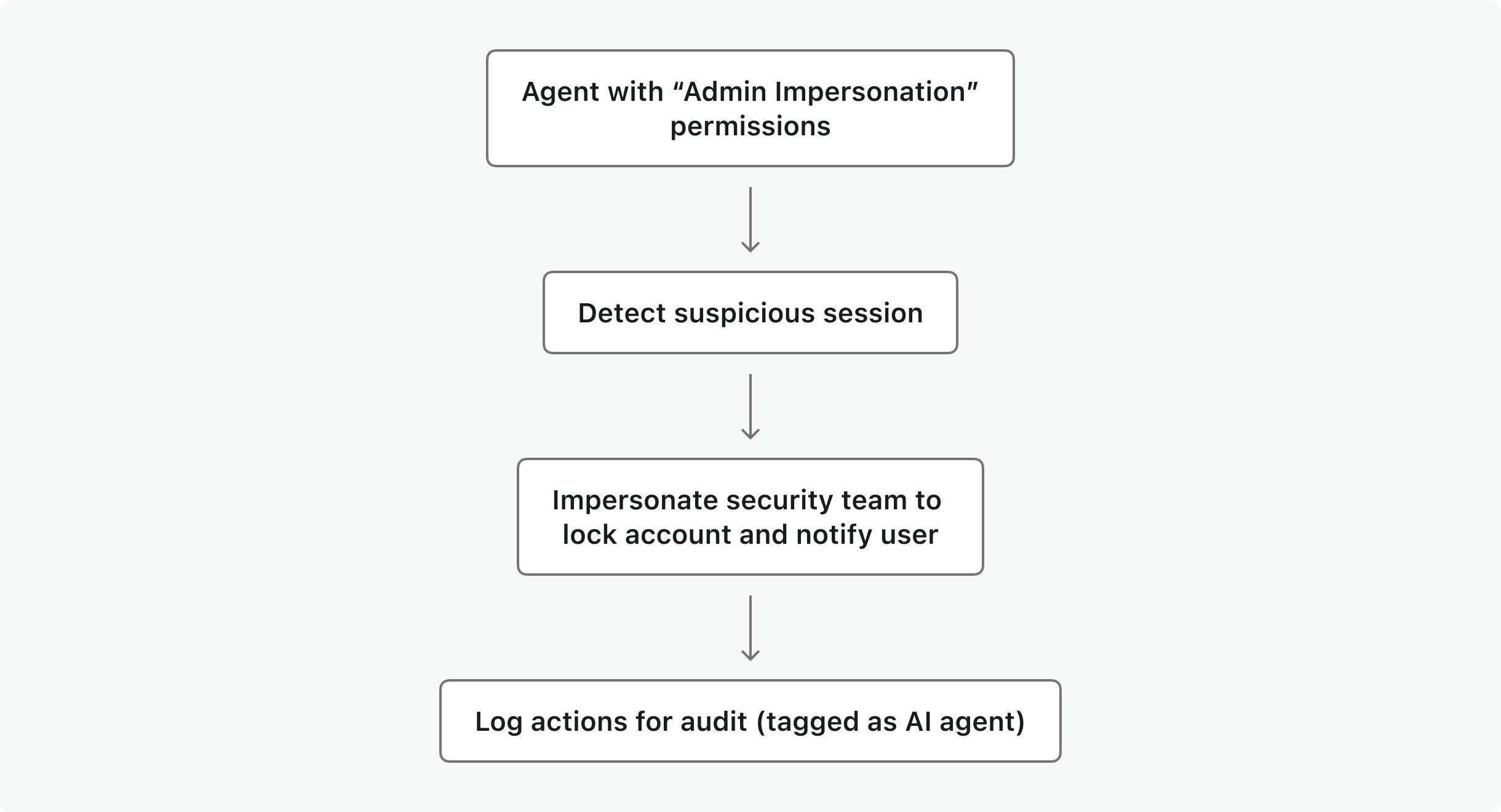

- Агент имеет разрешения "подмены администратора", чтобы проверять и прекращать подозрительные сеансы.

- Если обнаружен риск, он подменяет команду безопасности, чтобы заблокировать аккаунт и уведомить пользователя.

- Все действия записываются с идентичностью агента для целей аудита.

Автоматизация рабочих процессов с ИИ агентами для команд

Сценарий: В инструменте управления проектами ИИ агент автоматически назначает задачи и обновляет �статусы от имени членов команды.

Как это работает и как это спроектировано?

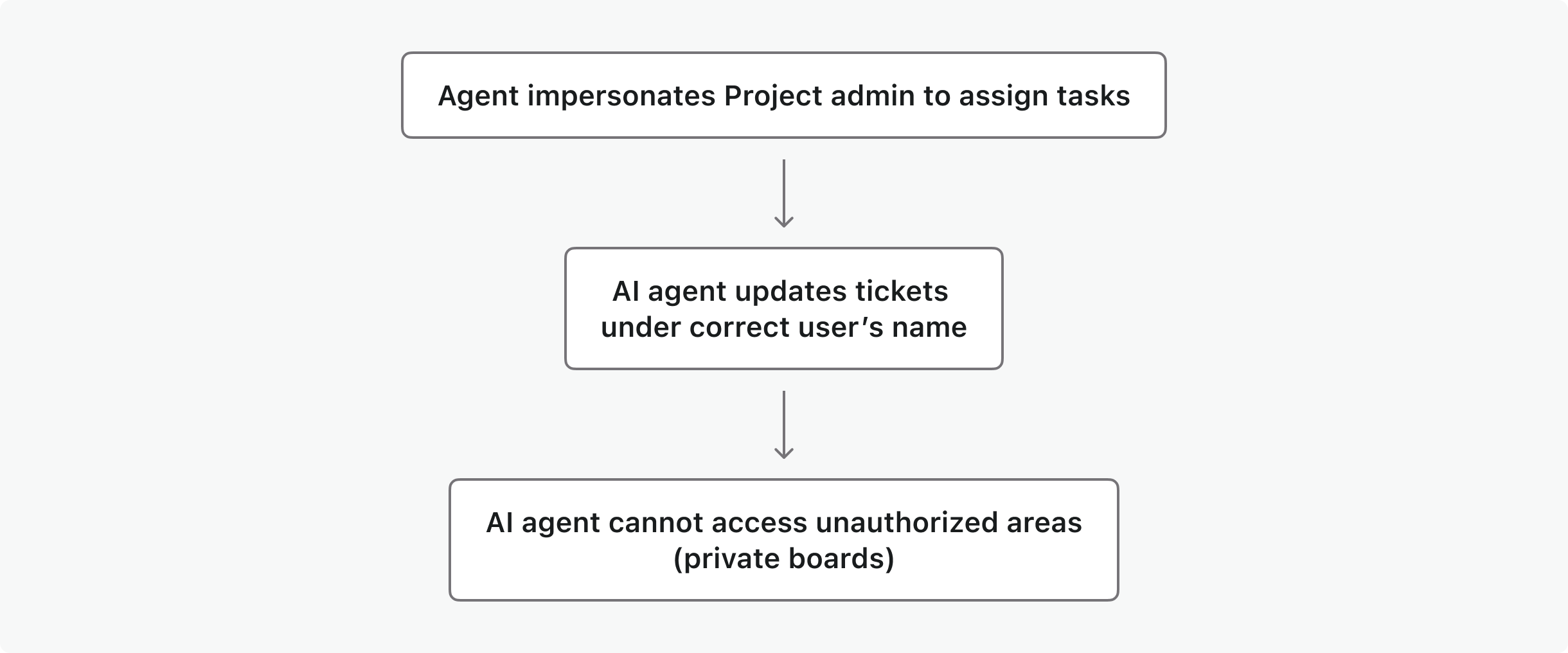

- Автоматизированный рабочий процесс ИИ может подменять администратора проекта для обновления тикетов с использованием имени правильного пользователя.

- Агент не может получить доступ к неавторизованным областям (например, приватным доскам) благодаря строгому RBAC.

Лучшие практики безопасности для построения подмены

Исходя из вышеупомянутых сценариев, существует несколько принципов, спроектированных с учетом достижения этих целей.

- Определение области действия токенов: Используйте ограниченные области. Убедитесь, что определены и ограничены действия или ресурсы, которые может авторизовать токен доступа.

- Пользовательские утверждения: Это может быть полезно для добавления дополнительного контекста или метаданных в процесс подмены, например, причина подмены или связанный тикет поддержки.

- Контроль доступа на основе ролей (RBAC): Разрешать подмену только определенным ролям (например, агентам поддержки) и ограничивать область в зависимости от нужд роли.

- Подробное ведение журналов: Записывайте все действия подмены, включая кто их совершил и что было сделано, чтобы обеспечить учет и прослеживаемость.

- Управление согласием: Уведомляйте пользователей, когда происходит подмена, и предоставьте им возможность одобрить или отозвать доступ.

Как Logto реализует подмену?

Logto поддерживает подмену через свой API управления.

Ознакомьтесь с этим руководством - подмена пользователя для более подробной информации. Logto также предлагает дополнительные функции, которые интегрируют подмену, поддерживая реальные сценарии использования продукта.

| Функции | Описание | Ссылка на документацию |

|---|---|---|

| Контроль доступа на основе ролей | Назначение разрешений пользователям на основе их ролей | https://docs.logto.io/authorization/role-based-access-control |

| Пользовательские утверждения токенов | Добавление пользовательских утверждений в токены доступа. | https://docs.logto.io/developers/custom-token-claims |

| Журналы аудита | Легко контролируйте активность пользователей и события. | https://docs.logto.io/developers/audit-logs |