การผสานรวม MFA เพียงคลิกเดียว: ซอฟต์แวร์ OTP, รหัสผ่าน และรหัสสำรอง

เรียนรู้วิธีการรวม MFA เข้ากับประสบการณ์การลงชื่อเข้าใช้ของคุณเพียงคลิกเดียว

ในโลกดิจิทัล การรักษาความปลอดภัยบัญชีผู้ใช้มีความสำคัญสูงสุด คุณรู้หรือไม่ว่าการใช้การยืนยันตัวตนหลายปัจจัย (MFA) ช่วยบล็อกการแฮ็คบัญชีได้ถึง 99.9% โดยเฉพาะอย่างยิ่งในการละเมิดรหัสผ่านที่น่ารำคาญ? เป็นวิธีที่มีประสิทธิภาพมากในการเพิ่มความปลอดภัยให้กับระบบยืนยันตัวตนของคุณ

เรารู้สึกตื่นเต้นที่จะประกาศว่าฟีเจอร์ MFA ที่ทุกคนรอคอยจาก Logto พร้อมใช้งานแล้วและได้เปิดตัวบน Product Hunt แล้ว เราชื่นชอบการสนับสนุนและข้อเสนอแนะแบบคุณ!

ชมวิดีโอคำแนะนำอย่างรวดเร็วของเราได้ที่นี่:

ขั้นตอนการกำหนดค่า

การกำหนดค่า MFA กับ Logto ตรงไปตรงมาและมีประสิทธิภาพ เพียงสามขั้นตอนง่ายๆ เพื่อเพิ่มชั้นป้องกันพิเศษให้กับระบบยืนยันตัวตนของผลิตภัณฑ์ของคุณ นี่คือวิธีการ:

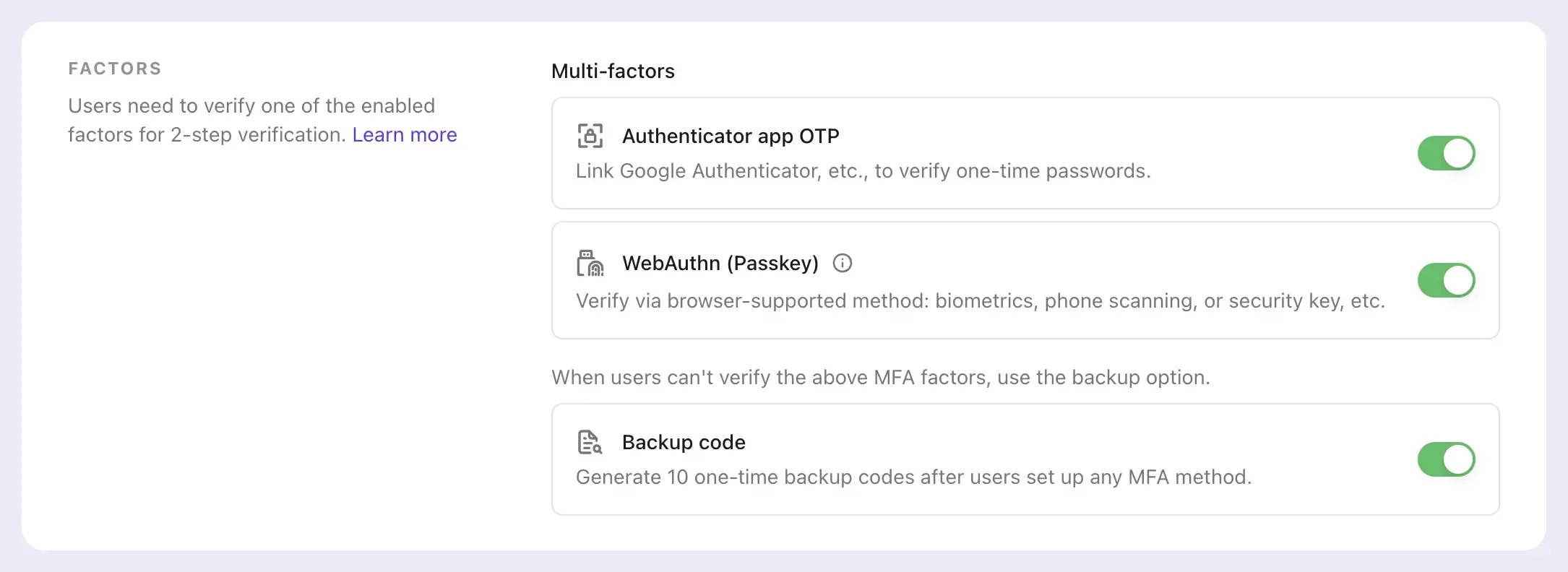

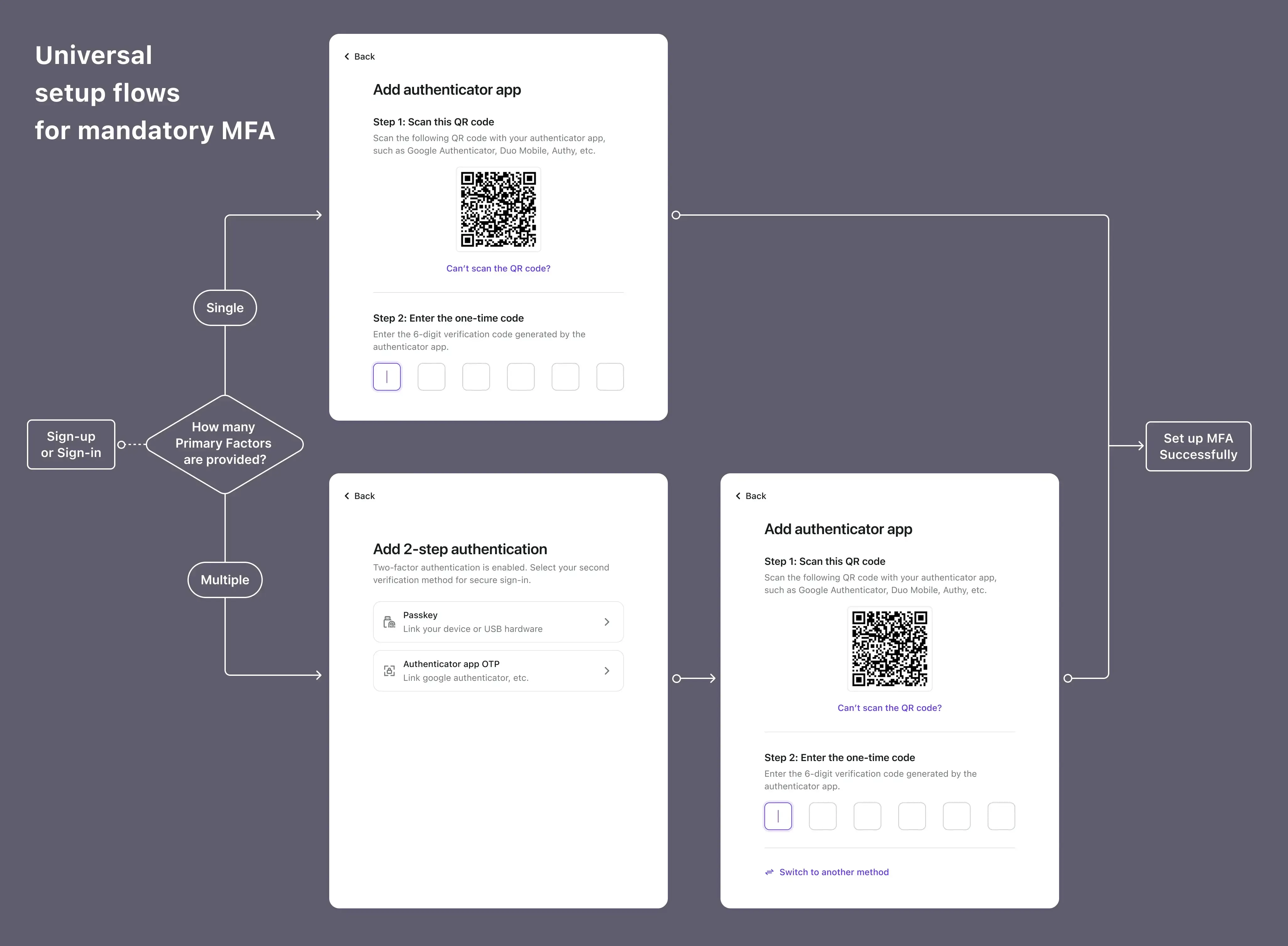

ขั้นตอนที่ 1: เลือกปัจจัยการยืนยันตัวตนของคุณเลือกใช้แอปยืนยันตัวตนหรือ WebAuthn หรือใช้ทั้งสองแบบเป็นวิธีหลักของคุณ

- แอปยืนยันตัวตน OTP หรือที่เรียกว่า กุญแจรักษาความป��ลอดภัยซอฟต์แวร์ เป็นที่ชื่นชอบของหลายคน

- WebAuthn สนับสนุน Passkeys สำหรับการยืนยันตัวตนด้วยไบโอเมตริกซ์และกุญแจรักษาความปลอดภัยฮาร์ดแวร์ – กำลังเริ่มได้รับความนิยมจากการรักษาความปลอดภัยสูงและความเข้ากันได้กับอุปกรณ์หลากหลาย

อย่าลืมตั้งค่าช่องทางสำรองด้วย

- รหัสสำรองที่สร้างอัตโนมัติ 10 ครั้งนั้นสามารถช่วยชีวิตได้หากวิธีการหลักไม่สามารถใช้งานได้ในวันนั้น

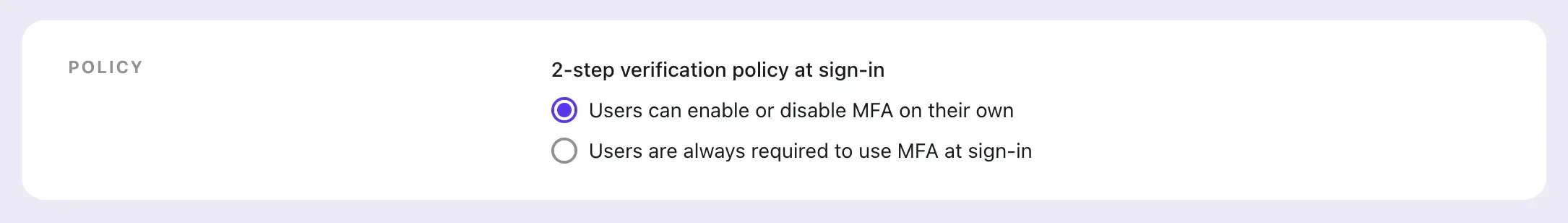

Logto มีสองตัวเลือก: MFA ที่ผู้ใช้ควบคุมได้ เหมาะสำหรับผลิตภัณฑ์ผู้บริโภคหรือ SaaS; และ MFA ที่บังคับใช้ เหมาะสำหรับแอปพลิเคชันองค์กรหรือการเงิน

หลังการตั้งค่าที่ไม่ม��ีโค้ด ซึมซับในการแสดงตัวอย่างสดใน Sign-in Experience ของ Logto Console หรือเดโมในแอปของคุณ ประสบการณ์การไหลยืนยันตัวตนที่ราบรื่นและสมบูรณ์ ตั้งแต่การตั้งค่าจนถึงการยืนยัน MFA สำหรับข้อมูลเชิงลึกโดยละเอียดและการสำรวจอินเทอร์เฟซการไหลยืนยันตัวตนหลัก โปรดดูเอกสารของเราอย่างครอบคลุม documentation

คำถามที่พบบ่อย

มีคำถามหรือเปล่า? เรามีคำตอบ:

ระบบการยืนยันตัวตน MFA ของ Logto ปลอดภัยเพียงพอหรือไม่?

แน่นอน ประสบการณ์การลงชื่อเข้าใช้ MFA ของ Logto มั่นคงอย่างมากสำหรับผู้ใช้ใหม่และผู้ใช้เดิมตามนโยบาย MFA ของผลิตภัณฑ์ของคุณ แม้ว่าแอดมินจะลบ MFA ของผู้ใช้ในคอนโซล แต่พวกเขาจะได้รับการเตือนให้ตั้งค่าใหม่ในการลงชื่อเข้าใช้ครั้งถัดไป

แล้ว WebAuthn ล่ะ?

แน่นอน WebAuthn มอบความปลอดภัยสูงสุดและประสบการณ์ที่ตรงใจอุปกรณ์ แต่ยังถือเป็นสิ่งใหม่ในบางเบราว์เซอร์และผลิตภัณฑ์ สำหรับผู้ที่ยังไม่คุ้นเคยกับ WebAuthn บทความ WebAuthn and Passkey 101 ของเราเต็มไปด้วยข้อมูล Logto ตอนนี้สนับสนุน WebAuthn สำหรับ MFA เพื่อตอบสนองความต้องการพัฒนาส่วนใหญ่ แม้ว่ายังไม่ได้แทนที่รหัสผ่านสำหรับขั้นตอนแรกของการยืนยันตัวตน หมายเหตุ: WebAuthn ใน Logto ขณะนี้สามารถใช้กับทุกประเภทของแอปพลิเคชันยกเว้นแอปที่เป็น Native

ผู้ใช้บริหารจัดการ MFA ในการตั้งค่าบัญชีของพวกเขาได้อย่างไร?

ผ่าน Logto’s Management API รวมความสามารถในการกำหนดค่าแอปพลิเคชัน app OTP และรหัสสำรอง รวมถึงการตั้งค่า การแก้ไข และการลบ เนื่องจาก WebAuthn ถูกผูกเข้ากับโดเมน ยังไม่มี API สำหรับการบริหารจัดการ แต่มีการวางแผนโซลูชันอยู่ คุณยังสามารถจัดการวิธีการยืนยันตัวตนผู้ใช้แต่ละคนในการจัดการผู้ใช้ของ Logto console

ลองใช้เลย

เข้าร่วมกับเราในเส้นทางนี้ด้วย Logto MFA – เราหวังว่ามันจะทำให้การตั้งค่าและประสบการณ์การยืนยันตัวตนของคุณราบรื่นและปลอดภัย ในช่วงเฟสเบตาของเรา ข้อเสนอแนะและความคิดเห็นของคุณมีคุณค่าต่อเรามาก และเรารอคอยที่จะมีส่วนร่วมเพิ่มขึ้นกับนักพัฒนาและผู้สร้างผลิตภัณฑ์