一鍵整合 MFA:軟件 OTP,Passkey,以及備用碼

學習如何將 MFA 整合到你的登入體驗中,只需一鍵。

在數碼世界中,保護用戶帳戶至關重要。你知道使用多重驗證 (MFA) 可以阻擋多達 99.9% 的帳戶攻擊,特別是那些討厭的密碼洩露嗎?這是一種極具成本效益的方法來增強你的驗證系統的安全性。

我們很高興地宣佈,Logto 備受期待的 MFA 功能現已推出,並在 Product Hunt 上線。我們希望獲得你的支持和反饋!

在這裡觀看我們的快速指南視頻:

配置步驟

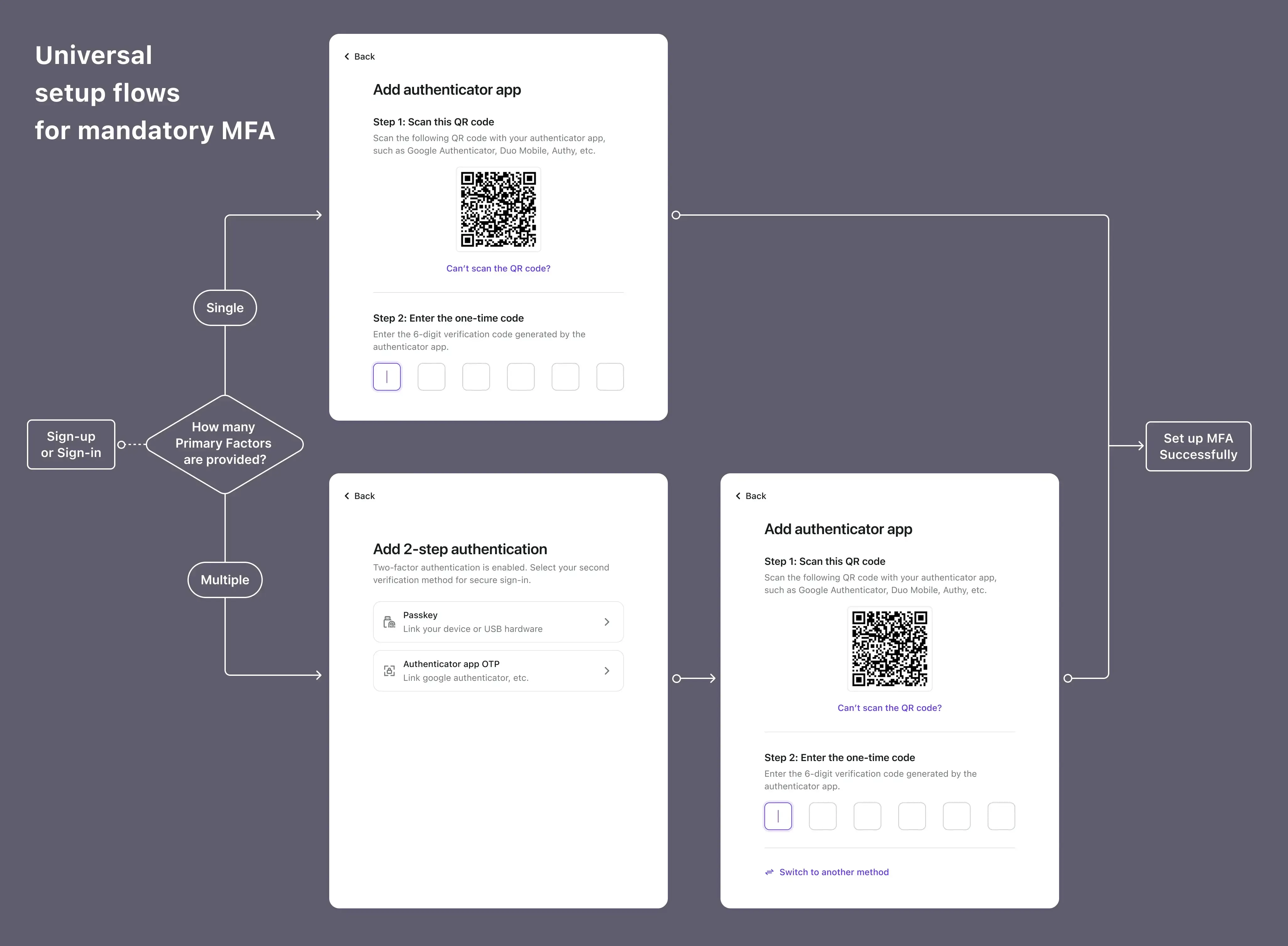

使用 Logto 配置 MFA 簡單且高效。只需三個簡單步驟,就可以為你的產品驗證增加一層額外的防護。方法如下:

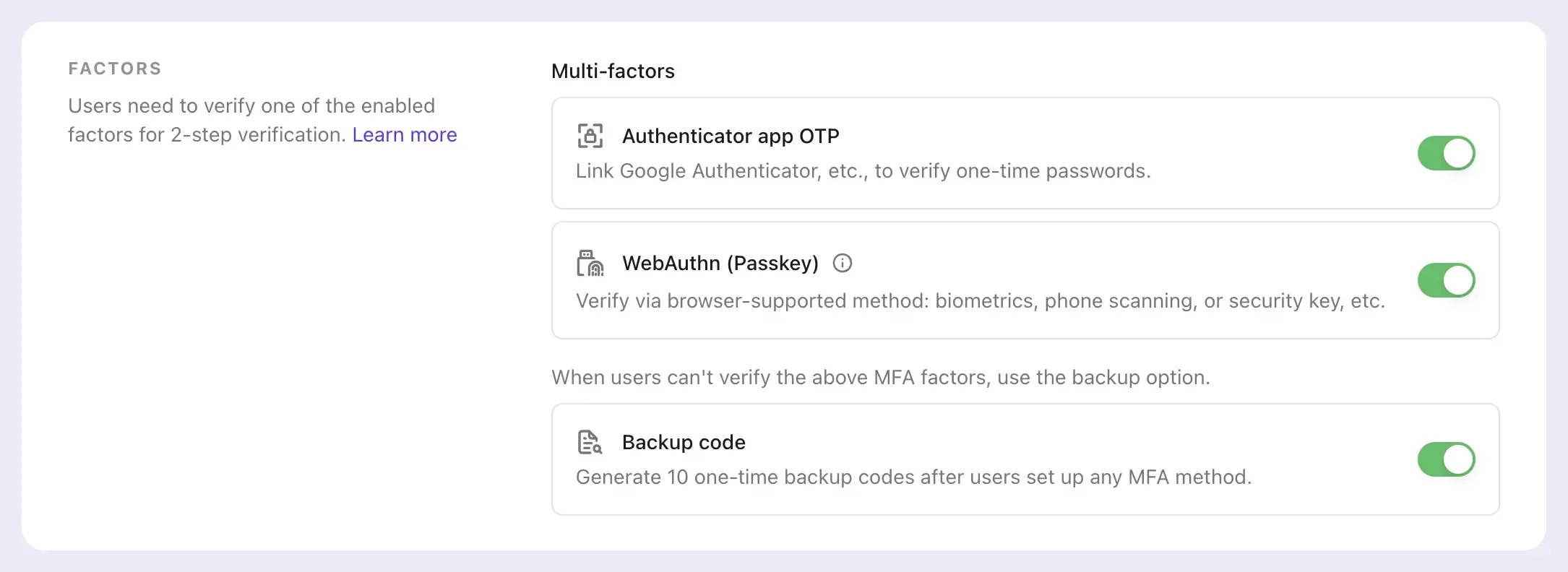

步驟 1:選擇你的驗證因素選擇 Authenticator 應用程�式或 WebAuthn,或者兩者兼用,作為你的主要方法。

- Authenticator app OTP,也就是軟件安全密鑰,是大眾的熱門選擇。

- WebAuthn 支援生物識別 Paskeys 和硬件安全密鑰——因其安全性高並兼容多種裝置而備受青睞。

別忘了設定備用方法哦。

- 那些 10 個自動生成的一次性備用碼在你的主要方法臨時失效時會很有用。

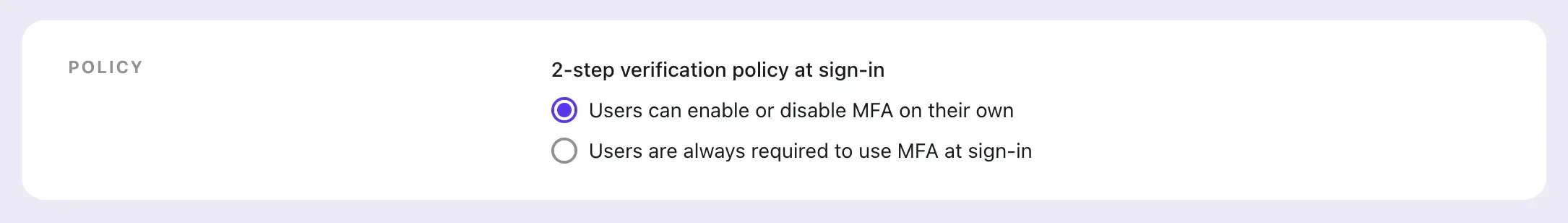

Logto 提供兩種選項:用戶控制的 MFA,非常適合消費產品或 SaaS;和強制的 MFA,適用於企業或金融應用。

經過無需編碼的輕鬆設置後,在 Logto 控制台的登入體驗中進行即時預覽,或在你的應用程式中進行演示。體驗從設置到驗證 MFA 的完整流暢驗證流程。欲了解詳情並探索核心驗證流界面,請參閱我們的綜合 文檔。

常見問題

有問題嗎?我們有答案:

Logto 的 MFA 驗證流程夠安全嗎?

絕對可以。Logto 的 MFA 登入體驗對於新舊用戶來說都非常穩固,遵循你的產品 MFA 政策。即使管理員在控制台中刪除了用戶的 MFA,他們在下次登入時仍會被提示重新設置。

關於 WebAuthn 呢?

當然,WebAuthn 提供一流的安全性和裝置原生體驗,但在某些瀏覽器和產品中還算是個新手。對 WebAuthn 新手來說,我們的 WebAuthn 和 Passkey 101 文章是寶貴資訊的寶庫。Logto 現在支援 WebAuthn 作為 MFA,以滿足大多數開發需求,雖然它尚未取代密碼作為驗證的第一步。注意:Logto 的 WebAuthn 目前對除 Native 應用程式外的所有類型應用程式均可用。

用戶如何在其帳戶設置中管理 MFA?

通過 Logto 的管理 API,整合應用程序 OTP 和備用碼的配置能力,包括設置、修改和刪除。由於 WebAuthn 是域綁定的,目前尚無管理 API,但已規劃解決方案。你還可以在 Logto 控制台的用戶管理中管理個別用戶的驗證方法。

試試看吧

與我們一起邁向 Logto MFA 的旅程——我們希望它能使你的設置和驗證體驗順暢且安全。在我們的測試階段,你的反饋和建議對我們至關重要,我們期待與開發者和產品構建者更深入的互動。