Befähigen Sie Ihr Unternehmen: Verbinden Sie KI-Tools mit Ihrem bestehenden Service mit Zugangskontrolle

Erfahren Sie, wie Sie Ihr Unternehmen stärken, indem Sie KI-Tools sicher mit Ihren bestehenden Diensten verknüpfen, indem Sie Personal Access Tokens und Model Context Protocol (MCP) verwenden, mit vollständigem Quellcode und praktischen Beispielen.

Willkommen bei der Anleitung zum Verbinden von KI-Tools mit Ihren bestehenden Diensten mit Zugangskontrolle!

Wir werden untersuchen, wie Sie Ihre bestehenden Dienste für KI-Tools bereit machen, insbesondere durch die Integration mit LLM (unter Verwendung des Model Context Protocol)) und verschiedenen KI-Agenten, während wir Herausforderungen der Zugangskontrolle ansprechen.

Durch diese Anleitung gewinnen Sie:

- Nahtlose KI-Integration: Erfahren Sie, wie Sie KI-Tools mit Ihren Diensten verbinden, damit Ihre Daten und Funktionen in KI-Umgebungen verfügbar sind

- Verbesserte API-Sicherheit: Verbessern Sie Ihre API-Schnittstellen, um Daten und die Privatsphäre der Nutzer mit effektiver Zugangskontrolle zu schützen

- Personalisierte KI-Erfahrung für Ihre Nutzer: Erstellen Sie einzigartige KI-unterstützte Erfahrungen für jeden Nutzer durch Personal Access Tokens

Wir bieten vollständige Tutorial-Ressourcen, VOLLSTÄNDIGES DEMO-PROJEKT QUELLCODE (FRONTEND, BACKEND, und MCP-SERVER INKLUSIVE) und sogar praktische Anleitungen, die Ihnen helfen, KI-kompatible Dienste von Grund auf neu zu entwickeln.

So kann diese Anleitung Ihr Unternehmen verbessern:

- Wettbewerbsvorteil: Verbessern Sie die technischen Fähigkeiten und das Benutzererlebnis Ihrer Dienste, um sich in einem wettbewerbsintensiven Markt abzuheben

- Steigerung des Nutzwerts für den Nutzer: Ermöglichen Sie Nutzern, durch KI-Tools einen tieferen Nutzen in Ihrem Produkt zu entdecken, was die Bindungsrate und Zufriedenheit erhöht

- Zukunftssichere Dienste: Integrieren Sie Ihre Dienste nahtlos mit dem KI-Ökosystem, um sich auf die bevorstehende KI-getriebene Geschäftswelt vorzubereiten und innovative Wachstumswege zu eröffnen

Lassen Sie uns anfangen!

Was ist MCP und wie verbindet es KI-Tools mit Ihrem Dienst

MCP (Model Context Protocol) ist ein offenes, universelles Protokoll, das standardisiert, wie Anwendungen Kontextinformationen an große Sprachmodelle (LLMs) bereitstellen.

MCP besteht aus mehreren Schlüsselkomponenten, die zusammenarbeiten, um KI-Tools den Zugriff auf Ihre Dienste zu ermöglichen:

In diesem Leitfaden müssen Sie nur wissen, dass der MCP-Server der entscheidende Verbindungspunkt zwischen Ihrem Dienst und den KI-Tools ist. Er ist verantwortlich für die Bereitstellung einer Reihe von Tools, die das LLM verwenden kann, und diese Tools interagieren mit Ihren eigenen Diensten. Weitere Details zu MCP finden Sie unter Was ist MCP (Model Context Protocol) und wie funktioniert es. Hier konzentrieren wir uns nur auf den MCP-Server.

Wir werden ein Content-Management-System (CMS) verwenden, das Role-Based Access Control (RBAC)-Richtlinien integriert hat, als unser Beispiel. Wir erstellen einen MCP-Server dafür und definieren ein get-available-article-count-Tool, das dem LLM ermöglicht, die Anzahl der für den aktuellen Benutzer im CMS verfügbaren Artikel abzurufen:

Dies ist der entscheidende Code, um den MCP-Server mit Ihrem Dienst zu verbinden. In dieser Tool-Implementierung sendet er eine Anfrage an den api/articles-Endpunkt des Dienstes und gibt das Ergebnis zurück.

Dies ist jedoch bei weitem nicht ausreichend, da die API Ihres Dienstes möglicherweise nicht öffentlich ist. Jeder Endpunkt benötigt eine Zugangskontrolle, und verschiedene Benutzer können auf unterschiedliche Ressourcen und Daten zugreifen.

Als nächstes werden wir diskutieren, wie man Ihrem Dienst eine Zugangskontrolle hinzufügt.

Umsetzung der Zugangskontrolle für den MCP-Server

Es ist wichtig zu verstehen, dass die Benutzer, die über KI-Tools auf Ihr System zugreifen, dieselben Personen sind, die möglicherweise direkt Ihr System nutzen - der MCP-Server agiert als ihr Vertreter, wenn sie über KI-Tools interagieren.

Wenn Benutzer über KI-Tools auf Ihre Dienste zugreifen, stellen sich zwei praktische Herausforderungen bei der Zugangskontrolle:

- Wie kann sich der MCP-Server wie ein Benutzer in Ihrem System anmelden?

- Sollte Ihr System seinen gesamten Zugangskontrollmechanismus neu gestalten, nur um den MCP-Server zu berücksichtigen? Dies wäre eine erhebliche Kosten- und Arbeitsanstrengung, insbesondere wenn Ihr ursprüngliches System bereits über einen eigenen Authentifizierungsmechanismus verfügt

Der Schlüssel zur Lösung dieser Probleme ist:

Wie können Benutzer dem MCP-Server erlauben, Zugang von Ihrem Dienst zu gewähren, ohne ihre Anmeldedaten und interaktives Anmelden zu verwenden?

Wenn Sie dieses Problem lösen können, können Sie direkt über den MCP-Server mit Ihrem Dienst interagieren, und Ihr Dienst kann den zuvor für Benutzer entwickelten Zugangskontrollmechanismus weiter verwenden, ohne ein neues System nur für den MCP-Server neu gestalten zu müssen!

Aber ist das möglich?

Natürlich ist es das! Wir können dieses Problem perfekt mit Personal Access Tokens lösen!

Personal Access Tokens (PATs) bieten einen sicheren Weg für Benutzer, ein Zugangstoken zu gewähren, ohne ihre Anmeldedaten und interaktives Anmelden zu verwenden. Dies ist nützlich für CI/CD, Skripte oder Anwendungen, die programmgesteuert auf Ressourcen zugreifen müssen.

So sieht der Workflow aus:

Solange Ihr System Personal Access Tokens (PAT) unterstützt, können Sie die Zugangskontrollherausforderungen zwischen KI-Tools und Ihren bestehenden Diensten perfekt lösen, ohne Ihre Authentifizierungsmechanismen neu gestalten zu müssen, und gleichzeitig die Datensicherheit und den Datenschutz Ihrer Benutzer gewährleisten.

Lassen Sie uns nun sehen, wie man dies in der Praxis umsetzt.

Umsetzung der Zugangskontrolle für den MCP-Server

In diesem Abschnitt implementieren wir die Zugangskontrolle für einen MCP-Server, der ein bestehendes CMS-System als Grundlage verwendet.

Sie können das vollständige CMS-Beispieltutorial und den Quellcode in RBAC in der Praxis: Sichere Autorisierung für Ihre Anwendung implementieren prüfen, aber dies ist nicht obligatorisch, wir werden hier alle wesentlichen Prinzipien behandeln.

Das CMS-Beispiel basiert auf Logto, einer beliebten Open-Source-Identitätsplattform, die eine umfassende Authentifizierungs- und Autorisierungslösung bietet, aber die technische Implementierung ist nicht der Fokus dieses Artikels.

Entwerfen Sie Berechtigungen und Zugangskontrollrichtlinien für Ihren Dienst

Der erste Schritt bei der Umsetzung der Zugangskontrolle besteht darin, Berechtigungen und Zugangskontrollrichtlinien für Ihr System zu entwerfen.

In unserem CMS-Beispiel haben wir die folgenden API-Endpunkte basierend auf RBAC (Role-Based Access Control) entworfen und die Berechtigungen festgelegt, die erforderlich sind, um auf jeden Endpunkt zuzugreifen:

| Endpunkt | Zugangskontrolllogik |

|---|---|

| GET /api/articles | - Jeder mit list:articles Berechtigung oder Autoren können ihre eigenen Artikel sehen |

| GET /api/articles/:id | - Jeder mit read:articles Berechtigung oder Autor des Artikels |

| POST /api/articles | - Jeder mit create:articles Berechtigung |

| PATCH /api/articles/:id | - Jeder mit update:articles Berechtigung oder Autor des Artikels |

| DELETE /api/articles/:id | - Jeder mit delete:articles Berechtigung oder Autor des Artikels |

| PATCH /api/articles/:id/published | - Nur Benutzer mit publish:articles Berechtigung |

Das Berechtigungsdesign des Systems ist wie folgt:

| Berechtigung | Beschreibung |

|---|---|

| list:articles | Zeige die Liste aller Artikel im System |

| read:articles | Lese den vollständigen Inhalt eines Artikels |

| create:articles | Neue Artikel erstellen |

| update:articles | Jeden Artikel ändern |

| delete:articles | Jeden Artikel löschen |

| publish:articles | Veröffentlichungsstatus ändern |

Basierend auf diesen Berechtigungen haben wir die folgenden Rollen für unser CMS-System definiert:

| Berechtigung/Rolle | 👑 Admin | 📝 Herausgeber | ✍️ Autor |

|---|---|---|---|

| Beschreibung | Voller Systemzugriff für vollständige Inhaltsverwaltung | Kann alle Artikel anzeigen und Veröffentlichungsstatus steuern | Kann neue Artikel im System erstellen |

| list:articles | ✅ | ✅ | ❌ |

| read:articles | ✅ | ✅ | ❌ |

| create:articles | ✅ | ❌ | ✅ |

| update:articles | ✅ | ❌ | ❌ |

| delete:articles | ✅ | ❌ | ❌ |

| publish:articles | ✅ | ✅ | ❌ |

Hinweis: Autoren haben automatisch Lese-/Änderungs-/Löschrechte für ihre eigenen Artikel, unabhängig von den Rollenberechtigungen.

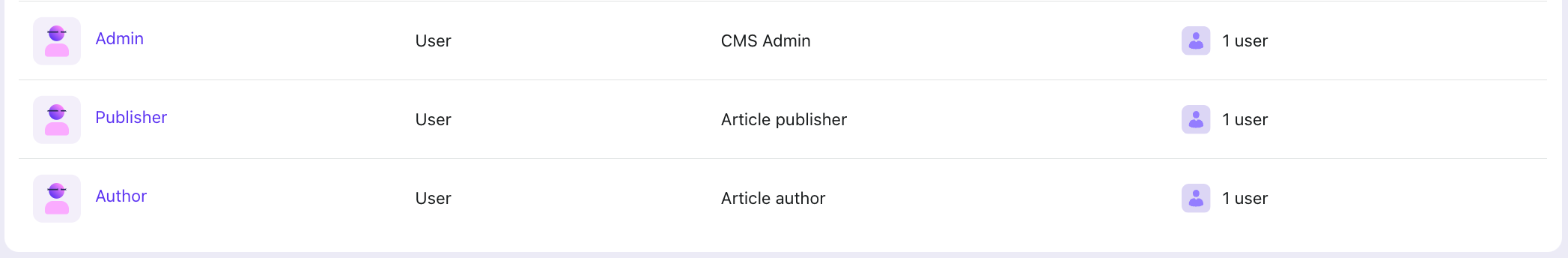

Als nächstes werden wir Rollen für Benutzer in unserem System zuweisen (mithilfe des CMS-Demo als Beispiel):

| Benutzer | Rolle |

|---|---|

| Alex | Admin |

| Bob | Herausgeber |

| Charlie | Autor |

Und in Logto haben wir, wie im Artikel RBAC in der Praxis erwähnt, Rollen für unsere Benutzer eingerichtet.

Wenden Sie die Zugangskontrollrichtlinie auf Ihre Dienst-API an

So melden sich Benutzer in unserem CMS-Beispiel an:

Die Anwendung der Zugangskontrolle auf Ihre Dienst-API ist so einfach wie das Hinzufügen einer Middleware, um das Zugangstoken zu validieren und die Berechtigungen im Schritt 9 zu prüfen.

Die Kernimplementierung sieht wie folgt aus (überprüfen Sie die vollständige Implementierung im RBAC-Beispiel - Backend):

Und wenden Sie die Middleware auf die API-Endpunkte an, die eine Authentifizierung erfordern:

Wir haben nun die Zugangskontrolle zu unserem CMS-System hinzugefügt und Rollen an unsere Benutzer zugewiesen.

Nachdem sich Benutzer angemeldet haben und ihr Zugangstoken für die CMS-API erhalten haben, können sie dieses Token verwenden, um auf die CMS-API zuzugreifen. Das Zugangstoken enthält die Benutzerberechtigungen. Dies ermöglicht es uns zu steuern, welche Daten basierend auf Benutzerberechtigungen zurückgegeben werden.

Der nächste Schritt besteht darin, den MCP-Server zu implementieren, um Personal Access Tokens zu verwenden.

Verständnis, wie Personal Access Token Benutzer repräsentieren

Beziehen Sie sich auf den CMS-Auth-Flow oben, Benutzer erhalten ein Zugangstoken für die CMS-API nach der Anmeldung. Dieses Zugangstoken ist ihre Berechtigung, auf die CMS-API zuzugreifen.

Wir müssen nur ein Zugangstoken erhalten, das dem ähnelt, das Benutzer nach der Anmeldung erhalten. Dann können wir es verwenden, um die CMS-API zuzugreifen.

Hier kommen Personal Access Tokens ins Spiel. Sie helfen uns, dieselbe Art von Zugangstoken zu erhalten, das Benutzer normalerweise nach der Anmeldung erhalten.

Hier ist, was wir tun müssen:

- Erstellen Sie ein Personal Access Token für einen Benutzer

- Verwenden Sie dieses Personal Access Token, um ein Austauschtoken vom Token-Endpunkt des Auth-Service anzufordern. Dies gibt uns ein Zugangstoken, ähnlich dem, das Benutzer nach der Anmeldung erhalten

- Verwenden Sie dieses Zugangstoken in unserem MCP-Service-Tool, um auf die CMS-API zuzugreifen

In diesem Beispiel verwenden wir Logto zur Demonstration, da Logto Personal Access Tokens und Token-Austausch unterstützt. Wenn Sie Logto nicht verwenden, können Sie diesem Ansatz folgen, um Ihre eigene Unterstützung für Personal Access Tokens zu implementieren.

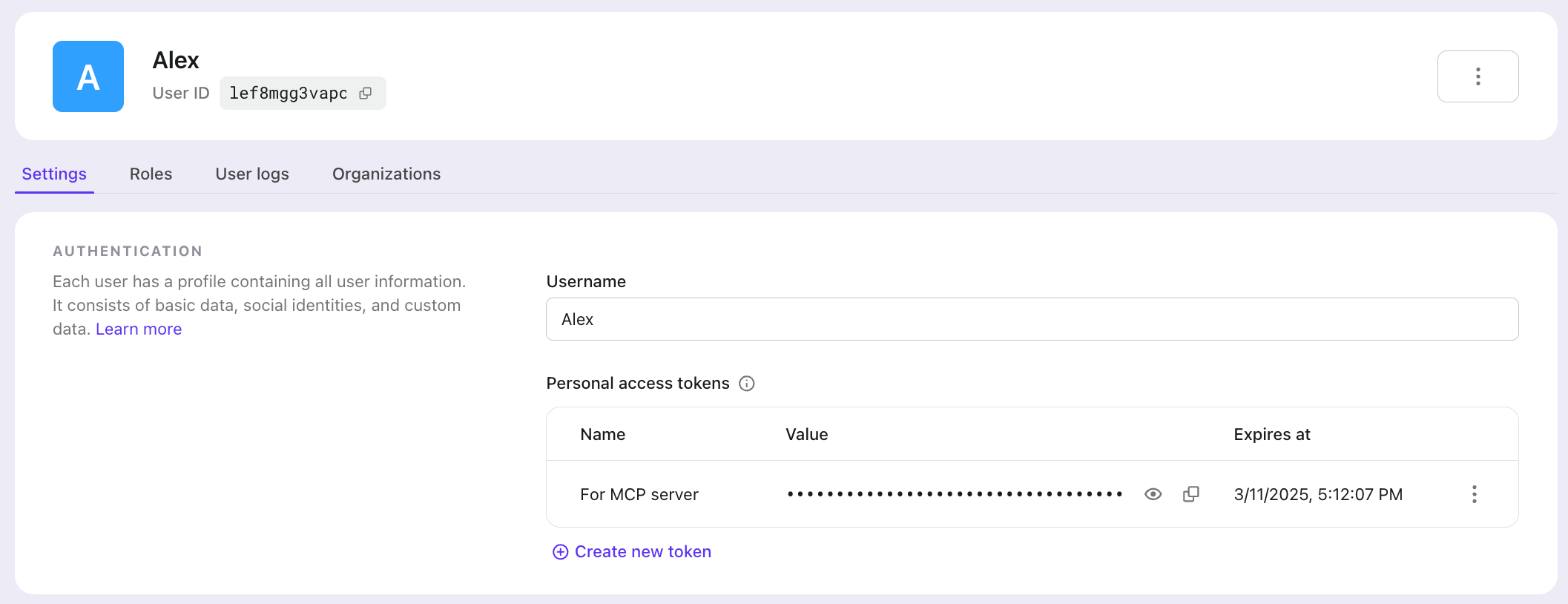

Ein Personal Access Token für Ihren Benutzer erstellen

In der Logto-Konsole > Benutzerverwaltung können Sie ein Personal Access Token für einen Benutzer auf deren Detailseite erstellen:

Beim Erstellen eines Personal Access Token können Sie dessen Ablaufzeit nach Bedarf festlegen.

Das Personal Access Token im MCP-Server verwenden

Jetzt, da wir das Personal Access Token des Benutzers haben, können wir es in unserem MCP-Server verwenden.

Lassen Sie uns zunächst Logtos Personal Access Token-Dokumentation folgen und ein Zugangstoken für den Zugriff auf die CMS-API vom Token-Endpunkt von Logto erhalten. Sie können den vollständigen Quellcode hier einsehen.

Im MCP-Server verwenden wir das Zugangstoken von der exchangeAccessToken-Funktion, um Daten von der CMS-API abzurufen.

So benötigt der MCP-Server keine Anmeldeinformationen der Benutzer, um auf die CMS-API zuzugreifen. Stattdessen verwendet er das Personal Access Token des Benutzers.

Den vollständigen Code finden Sie im RBAC-Beispiel - mcp-server。

Um zu erfahren, wie Sie diesen MCP-Server lokal mit Claude Desktop bereitstellen, prüfen Sie den:MCP-Server-Bereitstellungsleitfaden。

Sie können diesen Server auch für verschiedene KI-IDEs wie Cursor, Cline, Windsurf, usw. bereitstellen.

Testen Sie die Zugangskontrolle

Lassen Sie uns diese Implementierung in Claude Desktop testen.

In unserem CMS haben sowohl Alex als auch Charles je einen Artikel erstellt.

Da Alex die Admin-Rolle hat, kann er alle Artikel sehen. Charles, als Autor, kann nur seine eigenen Artikel sehen.

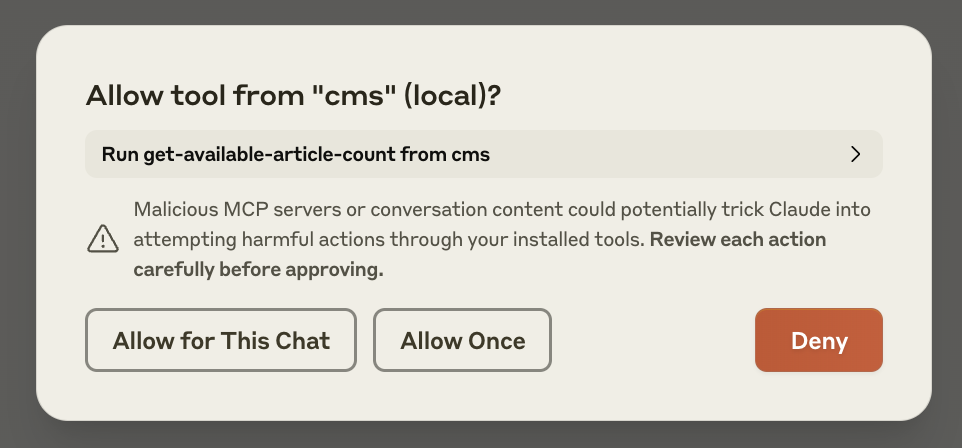

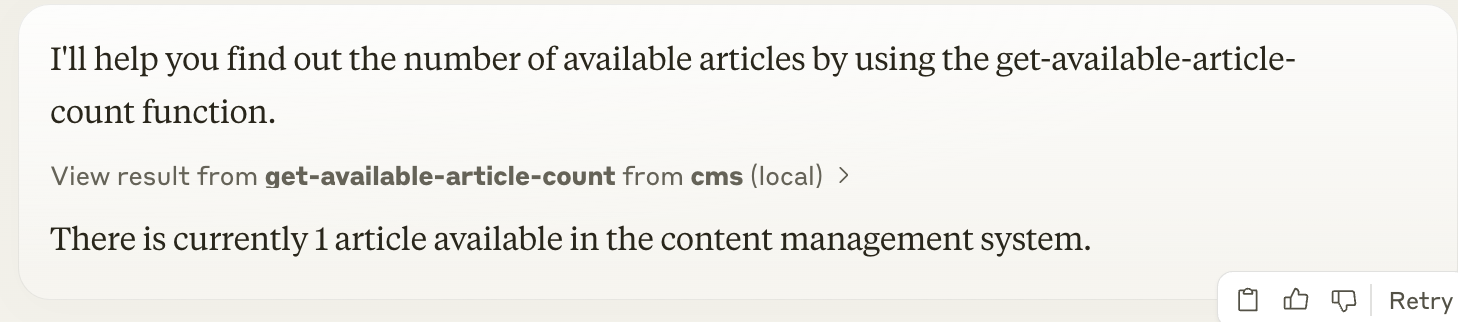

Wenn wir Claude fragen, wie viele verfügbare Artikel es gibt, wird Claude das get-available-article-count-Tool verwenden und um unsere Erlaubnis bitten:

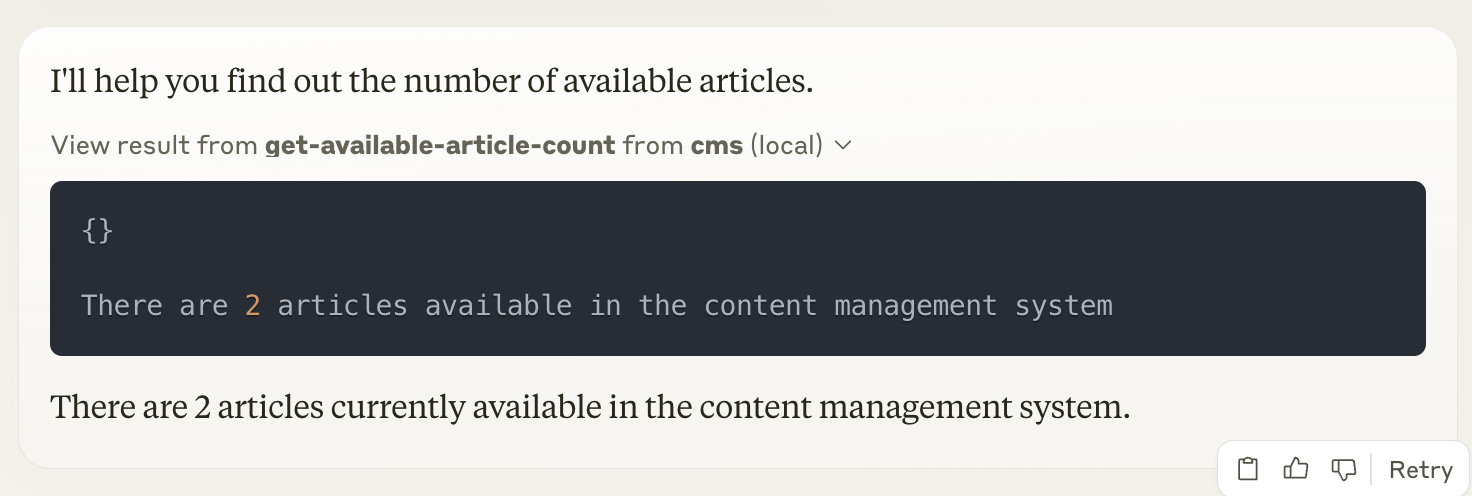

Wenn wir Alex' Personal Access Token im MCP verwenden und Claude nach der Anzahl der verfügbaren Artikel fragen, ruft Claude das get-available-article-count-Tool auf und teilt uns mit, dass es 2 Artikel gibt.

Wenn wir zu Charles' Personal Access Token wechseln und die gleiche Frage stellen, teilt uns Claude mit, dass es nur 1 Artikel gibt.

Genial! Wir haben erfolgreich Personal Access Tokens verwendet, um auf die CMS-API zuzugreifen und die korrekten Daten abzurufen.

Genau das wollten wir: Wir erstellen ein Personal Access Token für jeden Benutzer, und wenn Benutzer ihren MCP-Server mit ihrem Token konfigurieren, schaffen wir eine personalisierte KI-Erfahrung für sie.

Lassen Sie mich Ihnen helfen, den Abschnitt Zusammenfassung zu schreiben:

Zusammenfassung

In diesem Leitfaden haben wir untersucht, wie KI-Tools mit Ihren bestehenden Diensten verbunden werden können, während die richtige Zugangskontrolle aufrechterhalten wird. Wir haben dies anhand eines CMS-Systems mit RBAC-Implementierung demonstriert und gezeigt, wie Personal Access Tokens (PATs) elegant die Authentifizierungsherausforderungen lösen können.

Den vollständigen Quellcode für diese Implementierung finden Sie in unserem RBAC-Beispiel-Repository, das die Implementierung von CMS-Backend, Frontend und MCP-Server umfasst.

Wenn Sie Ihren MCP-Server an Benutzer verteilen, denken Sie daran, das Personal Access Token konfigurierbar zu machen. Dadurch kann jeder Benutzer:

- Sein eigenes PAT im MCP-Server konfigurieren

- Auf Ressourcen basierend auf seinen spezifischen Berechtigungen zugreifen

- Personalisierte KI-Erfahrungen erhalten, die seine Rolle und Zugriffsebenen widerspiegeln

Dieser Ansatz stellt sicher, dass Ihre KI-Integration sicher bleibt, während eine auf den Benutzer zugeschnittene Erfahrung auf Grundlage seiner Berechtigungen und Rolle in Ihrem System geboten wird.

Ich wünsche Ihnen großen Erfolg in Ihrem Unternehmen, während Sie diese Reise zur KI-Integration antreten! Mögen Ihre Dienste mit diesen neuen KI-Funktionen gedeihen und wachsen! 🚀