Capacite seu negócio: Conecte ferramentas de IA ao seu serviço existente com controle de acesso

Aprenda a capacitar seu negócio conectando com segurança ferramentas de IA aos seus serviços existentes usando Tokens de Acesso Pessoal e Protocolo de Contexto de Modelo (MCP), com código-fonte completo e exemplos práticos.

Bem-vindo ao guia sobre como conectar ferramentas de IA aos seus serviços existentes com controle de acesso!

Vamos explorar como tornar seus serviços existentes prontos para ferramentas de IA, especialmente por meio da integração com LLM (utilizando Model Context Protocol) e vários agentes de IA, abordando os desafios do controle de acesso.

Através deste guia, você obterá:

- Integração de IA sem interrupções: Aprenda como conectar ferramentas de IA aos seus serviços, tornando seus dados e funcionalidades disponíveis em ambientes de IA

- Segurança aprimorada da API: Melhore suas interfaces de API para proteger dados e a privacidade dos usuários com controle de acesso eficaz

- Experiência de IA personalizada para seu usuário: Crie experiências assistidas por IA únicas para cada usuário através de Tokens de Acesso Pessoal

Fornecemos recursos tutoriais completos, PROJETO DE DEMO COMPLETO CÓDIGO-FONTE (FRONTEND, BACKEND e SERVIDOR MCP INCLUÍDOS), e até guias práticos para ajudá-lo a construir serviços prontos para IA desde o início.

Veja como este guia pode melhorar seu negócio:

- Vantagem competitiva: Aumente as capacidades técnicas e a experiência do usuário do seu serviço para se destacar em um mercado competitivo

- Aumento do valor para o usuário: Permita que os usuários descubram um valor mais profundo em seu produto por meio de ferramentas de IA, aumentando as taxas de retenção e satisfação

- Serviços prontos para o futuro: Integre seus serviços de forma fluida ao ecossistema de IA, preparando-se para o próximo cenário empresarial impulsionado por IA e abrindo caminhos de crescimento inovadores

Vamos começar!

O que é o MCP e como ele conecta ferramentas de IA ao seu serviço

MCP (Model Context Protocol) é um protocolo aberto e universal que padroniza como os aplicativos fornecem informações de contexto para grandes modelos de linguagem (LLMs).

O MCP consiste em vários componentes-chave que trabalham juntos para permitir que ferramentas de IA acessem seus serviços:

Neste guia, você só precisa saber que o Servidor MCP é o ponto de conexão principal entre seu serviço e as ferramentas de IA. É responsável por fornecer uma série de ferramentas para o LLM utilizar, e essas ferramentas interagirão com seus próprios serviços. Para mais detalhes sobre o MCP, você pode se referir a O que é o MCP (Model Context Protocol) e como ele funciona. Aqui, focaremos apenas no Servidor MCP.

Usaremos um Sistema de Gerenciamento de Conteúdo (CMS) que integrou políticas de Controle de Acesso Baseado em Funções (RBAC) como nosso exemplo. Criaremos um Servidor MCP para ele e definiremos uma ferramenta get-available-article-count que permite ao LLM recuperar o número de artigos disponíveis para o usuário atual no CMS:

Este é o código principal para conectar o Servidor MCP ao seu serviço. Nesta implementação de ferramenta, ele envia uma solicitação ao endpoint api/articles do serviço e retorna o resultado.

No entanto, isso está longe de ser suficiente, pois a API do seu serviço pode não ser pública. Cada endpoint precisa de controle de acesso, e diferentes usuários podem acessar diferentes recursos e dados.

Então, em seguida, discutiremos como adicionar o controle de acesso ao seu serviço.

Como implementar controle de acesso para o servidor MCP

É importante entender que os usuários que acessam seu sistema por meio de ferramentas de IA são os mesmos indivíduos que poderiam usar seu sistema diretamente - o Servidor MCP atua como representante deles quando interagem por meio de ferramentas de IA.

Então, quando os usuários acessam seus serviços por meio de ferramentas de IA, surgem dois desafios práticos de controle de acesso:

- Como o Servidor MCP faz login no seu sistema como um usuário?

- Seu sistema deve redesenhar todo o seu mecanismo de controle de acesso apenas para acomodar o Servidor MCP? Isso seria um custo e esforço significativos, especialmente quando seu sistema original já possui seu próprio mecanismo de autenticação

A chave para resolver esses problemas é:

Como os usuários podem permitir que o Servidor MCP conceda acesso ao seu serviço sem usar suas credenciais e login interativo?

Se você puder resolver este problema, poderá interagir diretamente com seu serviço através do Servidor MCP, e seu serviço poderá continuar usando o mecanismo de controle de acesso previamente projetado para os usuários, sem precisar redesenhar um novo sistema apenas para o Servidor MCP!

Mas isso é possível?

Claro que é! Podemos resolver perfeitamente esse problema usando Tokens de Acesso Pessoal!

Tokens de acesso pessoal (PATs) fornecem uma maneira segura para os usuários concederem um token de acesso sem usar suas credenciais e login interativo. Isso é útil para CI/CD, scripts ou aplicativos que precisam acessar recursos programaticamente.

É assim que o fluxo de trabalho se parece:

Então, desde que seu sistema suporte Tokens de Acesso Pessoal (PAT), você pode resolver perfeitamente os desafios de controle de acesso entre as ferramentas de IA e seus serviços existentes sem redesenhar seus mecanismos de autenticação, enquanto garante a segurança dos dados e a proteção da privacidade dos seus usuários.

Agora, vamos ver como implementar isso na prática.

Implementação do controle de acesso ao servidor MCP

Nesta seção, implementaremos o controle de acesso para um servidor MCP usando um sistema CMS existente como nossa base.

Você pode conferir o tutorial completo do exemplo do CMS e o código-fonte em RBAC na prática: Implementando autorização segura para sua aplicação, mas isso não é obrigatório, cobriremos todos os princípios essenciais aqui.

O exemplo do CMS é baseado no Logto, uma plataforma de identidade de código aberto popular que fornece uma solução abrangente de autenticação e autorização, mas a implementação técnica não é o foco deste artigo.

Projetar permissão e política de controle de acesso para o seu serviço

O primeiro passo na implementação do controle de acesso é projetar permissões e políticas de controle de acesso para o seu sistema.

No nosso exemplo de CMS, projetamos os seguintes endpoints de API com base no RBAC (Controle de Acesso Baseado em Funções) e especificamos as permissões necessárias para acessar cada endpoint:

| Endpoint | Lógica de controle de acesso |

|---|---|

| GET /api/articles | - Qualquer pessoa com permissão list:articles, OU autores podem ver seus próprios artigos |

| GET /api/articles/:id | - Qualquer pessoa com permissão read:articles, OU autor do artigo |

| POST /api/articles | - Qualquer pessoa com permissão create:articles |

| PATCH /api/articles/:id | - Qualquer pessoa com permissão update:articles, OU autor do artigo |

| DELETE /api/articles/:id | - Qualquer pessoa com permissão delete:articles, OU autor do artigo |

| PATCH /api/articles/:id/published | - Apenas usuários com permissão publish:articles |

O design de permissão do sistema é o seguinte:

| Permissão | Descrição |

|---|---|

| list:articles | Ver a lista de todos os artigos no sistema |

| read:articles | Ler o conteúdo completo de qualquer artigo |

| create:articles | Criar novos artigos |

| update:articles | Modificar qualquer artigo |

| delete:articles | Excluir qualquer artigo |

| publish:articles | Alterar o status de publicação |

Com base nessas permissões, definimos as seguintes funções para nosso sistema CMS:

| Permissão/Função | 👑 Admin | 📝 Publisher | ✍️ Autor |

|---|---|---|---|

| Descrição | Acesso total ao sistema para gerenciamento completo de conteúdo | Pode ver todos os artigos e controlar o status de publicação | Pode criar novos artigos no sistema |

| list:articles | ✅ | ✅ | ❌ |

| read:articles | ✅ | ✅ | ❌ |

| create:articles | ✅ | ❌ | ✅ |

| update:articles | ✅ | ❌ | ❌ |

| delete:articles | ✅ | ❌ | ❌ |

| publish:articles | ✅ | ✅ | ❌ |

Nota: Autores têm permissões de leitura/atualização/exclusão para seus próprios artigos automaticamente, independentemente das permissões de função.

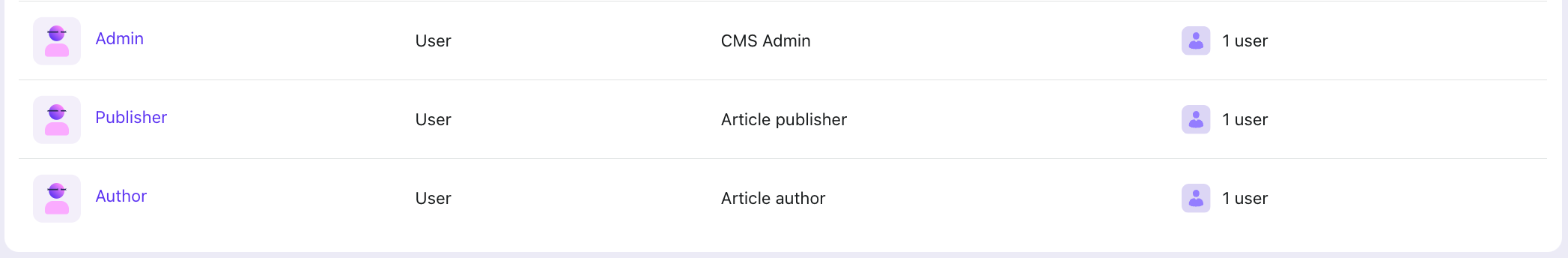

Em seguida, atribuiremos funções aos usuários em nosso sistema (usando o demo do CMS como exemplo):

| Usuário | Função |

|---|---|

| Alex | Admin |

| Bob | Publisher |

| Charlie | Autor |

E no Logto, conforme mencionado no artigo RBAC na prática acima, configuramos funções para nossos usuários.

Aplicar a política de controle de acesso à API do seu serviço

Veja como os usuários fazem login em nosso exemplo de CMS:

Então, aplicar o controle de acesso à API do seu serviço é tão simples quanto adicionar um middleware para validar o token de acesso e verificar as permissões na etapa 9.

A implementação central é a seguinte (confira a implementação completa em Exemplo de RBAC - backend):

E aplique o middleware aos endpoints de API que exigem autenticação:

Agora adicionamos controle de acesso ao nosso sistema CMS e atribuímos funções aos nossos usuários.

Após os usuários fazerem login e obterem seu Token de Acesso para a API do CMS, eles podem usar este token para acessar a API do CMS. O Token de Acesso contém as informações de permissão do usuário. Isso nos permite controlar quais dados retornar com base nas permissões do usuário.

Nosso próximo passo é implementar o Servidor MCP para usar Tokens de Acesso Pessoal.

Entendendo como o Token de Acesso Pessoal representa usuários

Refira-se ao fluxo de autenticação do CMS acima, os usuários obtêm um Token de Acesso para a API do CMS após o login. Este Token de Acesso é sua credencial para acessar a API do CMS.

Precisamos apenas obter um Token de Acesso similar ao que os usuários obtêm após o login. Então, podemos usá-lo para acessar a API do CMS.

É aqui que entram os Tokens de Acesso Pessoal. Eles nos ajudam a obter esse mesmo tipo de Token de Acesso que os usuários normalmente obtêm após fazerem login.

Aqui está o que precisamos fazer:

- Criar um Token de Acesso Pessoal para um usuário

- Usar este Token de Acesso Pessoal para solicitar um token de troca do endpoint de token do Serviço de Autenticação. Isso nos dá um Token de Acesso semelhante ao que os usuários obtêm após o login

- Usar este Token de Acesso na ferramenta do nosso Serviço MCP para acessar a API do CMS

Neste exemplo, usamos Logto para demonstração, já que o Logto suporta Tokens de Acesso Pessoal e troca de tokens. Se você não estiver usando Logto, pode seguir esta abordagem para implementar seu próprio suporte a Token de Acesso Pessoal.

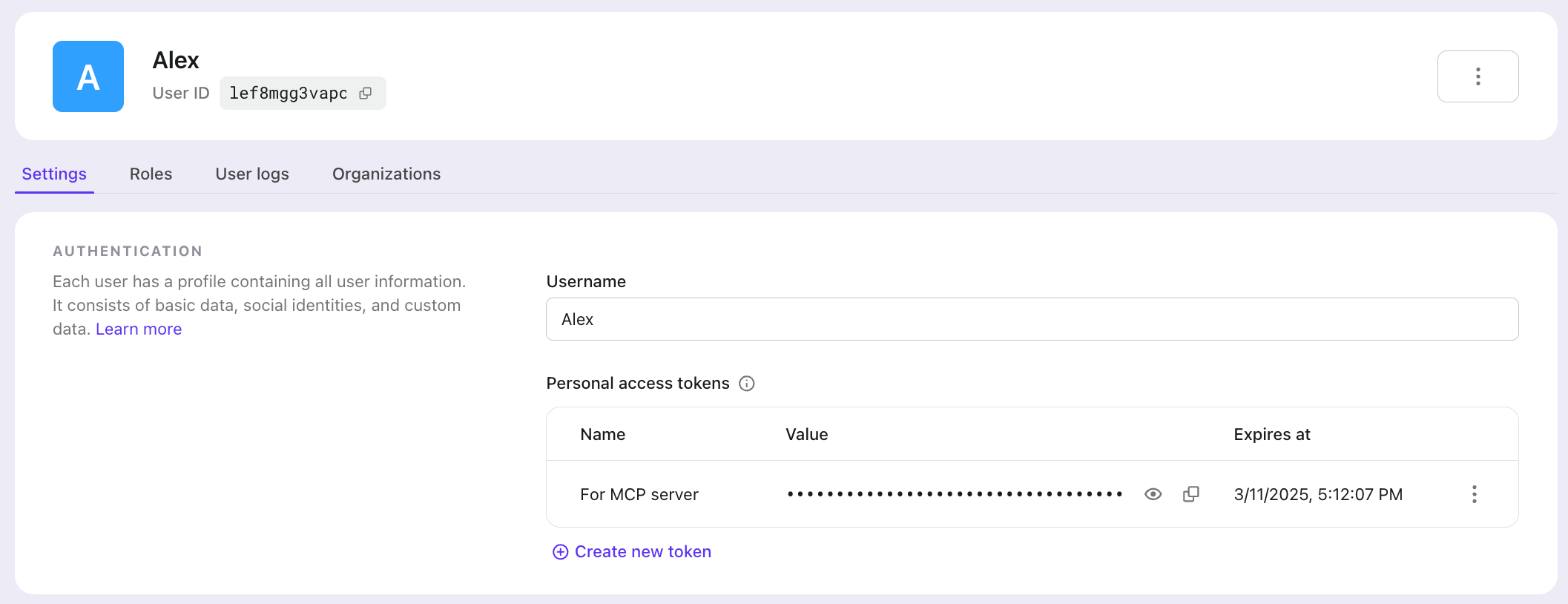

Criar Token de Acesso Pessoal para seu usuário

No Console Logto > Gerenciamento de usuários, você pode criar um Token de Acesso Pessoal para um usuário na página de detalhes dele:

Ao criar um Token de Acesso Pessoal, você pode definir seu tempo de expiração conforme necessário.

Usando Token de Acesso Pessoal no servidor MCP

Agora que temos o Token de Acesso Pessoal do usuário, podemos usá-lo em nosso Servidor MCP.

Primeiro, vamos seguir a documentação de Token de Acesso Pessoal do Logto, veremos como obter um Token de Acesso para acessar a API do CMS a partir do endpoint de token do Logto. Você pode conferir o código-fonte completo aqui.

No Servidor MCP, usamos o Token de Acesso da função exchangeAccessToken para obter dados da API do CMS.

Dessa forma, o Servidor MCP não precisa das credenciais de login do usuário para acessar a API do CMS. Em vez disso, ele usa o Token de Acesso Pessoal do usuário.

Você pode encontrar o código completo em Exemplo de RBAC - mcp-server。

Para saber como implantar este Servidor MCP localmente com Claude Desktop, confira o:Guia de implantação do Servidor MCP。

Você também pode implantar este Servidor em vários IDEs de IA como Cursor, Cline, Windsurf, etc.

Testar o controle de acesso

Vamos testar essa implementação no Claude Desktop.

No nosso CMS, tanto Alex quanto Charles criaram um artigo cada.

Como Alex tem a função de Admin, ele pode ver todos os artigos. Charles, sendo Autor, pode ver apenas seus próprios artigos.

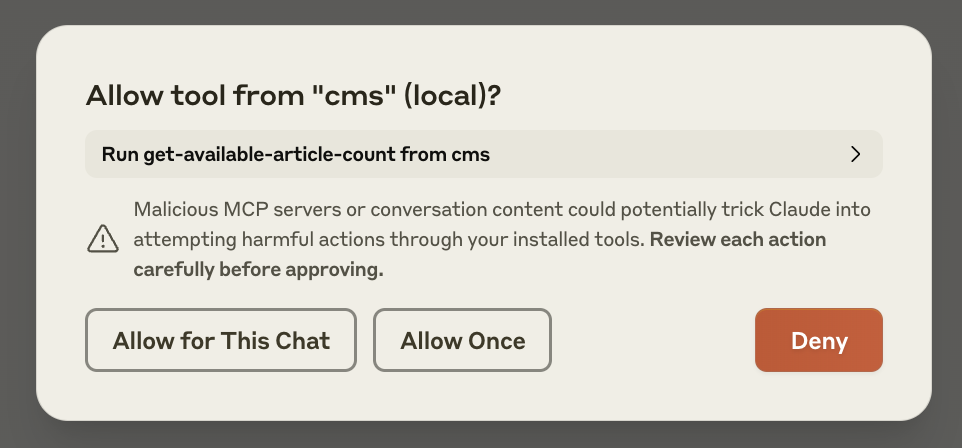

Quando perguntamos ao Claude quantos artigos estão disponíveis, o Claude usará a ferramenta get-available-article-count e pedirá nossa permissão:

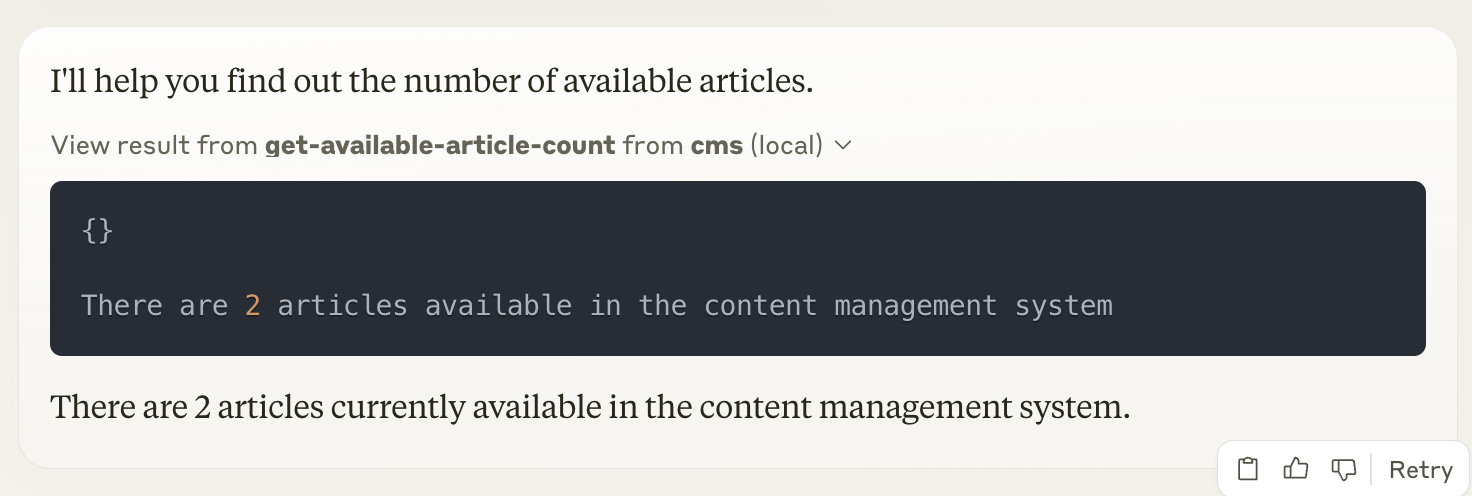

Quando usamos o Token de Acesso Pessoal de Alex no MCP e perguntamos ao Claude sobre o número de artigos disponíveis, Claude chama a ferramenta get-available-article-count e nos diz que há 2 artigos.

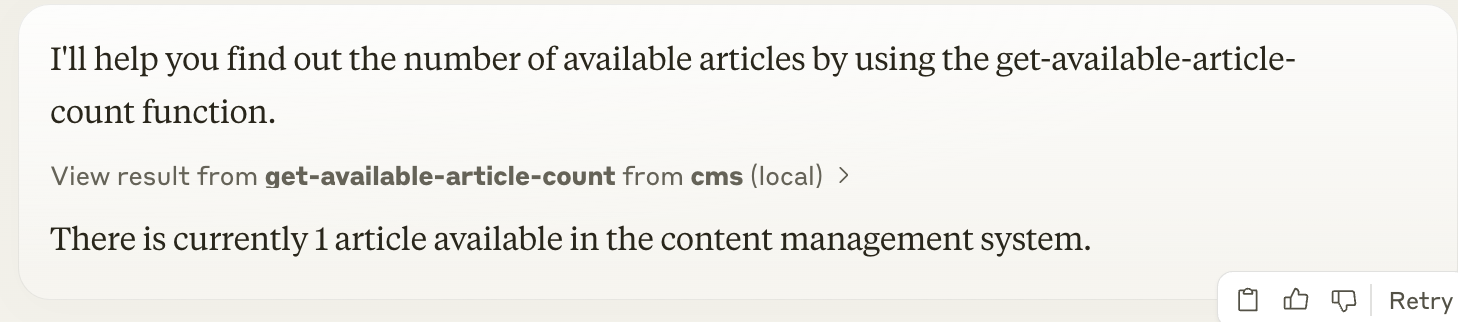

Quando trocamos para o Token de Acesso Pessoal de Charles e fazemos a mesma pergunta, Claude nos diz que há apenas 1 artigo.

Incrível! Usamos com sucesso Tokens de Acesso Pessoal para acessar a API do CMS e obter os dados corretos.

Isso é exatamente o que queríamos: criamos um Token de Acesso Pessoal para cada usuário, e quando os usuários configuram seu Servidor MCP com seu token, criamos uma experiência de IA personalizada para eles.

Deixe-me ajudar você a escrever a seção Resumo:

Resumo

Neste guia, exploramos como conectar ferramentas de IA aos seus serviços existentes enquanto mantemos o controle de acesso adequado. Demonstramos isso usando um sistema CMS com implementação de RBAC, mostrando como Tokens de Acesso Pessoal (PATs) podem resolver elegantemente os desafios de autenticação.

Você pode encontrar o código-fonte completo para esta implementação em nosso repositório de exemplo de RBAC, que inclui a implementação do backend do CMS, frontend e servidor MCP.

Ao distribuir seu servidor MCP para os usuários, lembre-se de tornar o Token de Acesso Pessoal configurável. Isso permite que cada usuário:

- Configure seu próprio PAT no servidor MCP

- Acesse recursos com base em suas permissões específicas

- Obtenha experiências de IA personalizadas que reflitam suas funções e níveis de acesso

Esta abordagem garante que sua integração de IA permaneça segura enquanto fornece uma experiência personalizada para cada usuário com base em suas permissões e funções no seu sistema.

Desejamos a você um tremendo sucesso em seu negócio ao embarcar nesta jornada de integração de IA! Que seus serviços prosperem e cresçam com essas novas capacidades de IA! 🚀