Интеграция MFA в один клик: программный OTP, ключ доступа и резервный код

Узнайте, как интегрировать MFA в ваш процесс входа в систему с помощью одного клика.

В цифровом мире защита пользовательских аккаунтов имеет первостепенное значение. Знаете ли вы, что использование многофакторной аутентификации (MFA) блокирует ошеломляющие 99,9% взломов аккаунтов, особенно этих надоедливых утечек паролей? Это чрезвычайно экономически эффективный способ повышения безопасности вашей системы аутентификации.

Мы рады сообщить, что долгожданная функция MFA от Logto теперь доступна и была запущена на Product Hunt. Мы будем признательны за вашу поддержку и отзывы!

Посмотрите наше видео с быстрым руководством зде�сь:

Шаги конфигурации

Настройка MFA с Logto проста и эффективна. Всего три простых шага, чтобы добавить дополнительный уровень защиты в аутентификацию вашего продукта. Вот как:

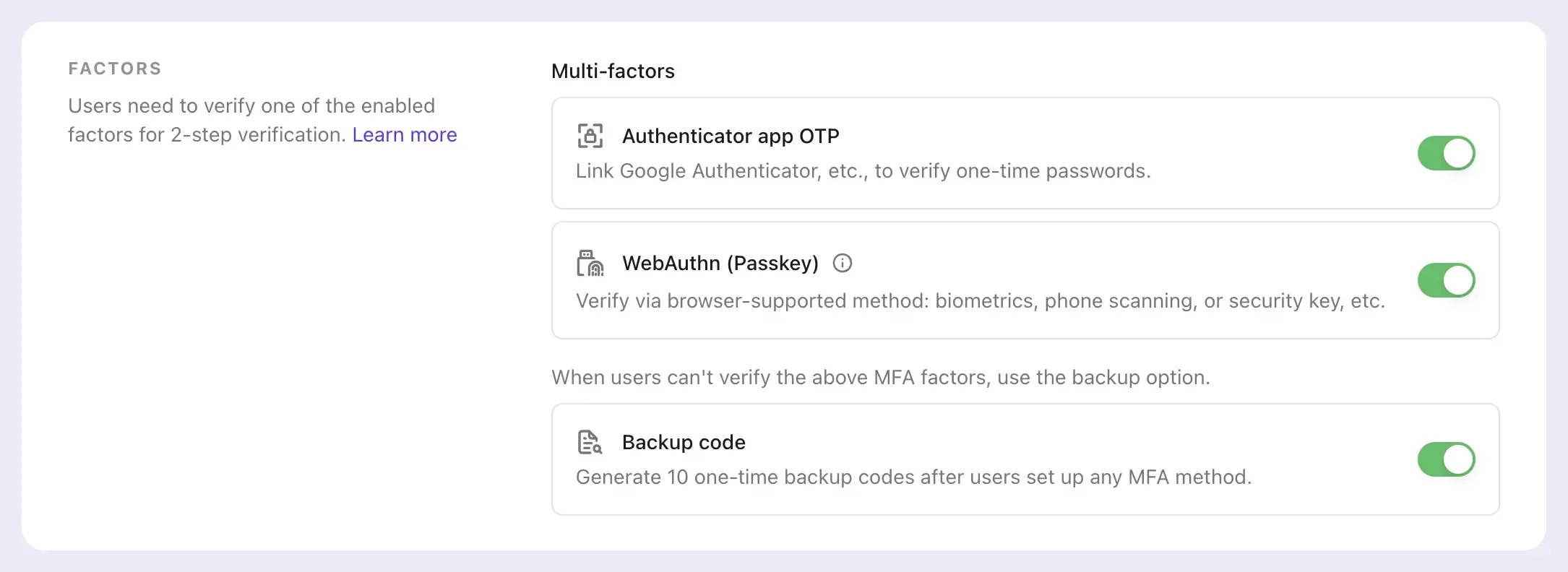

Шаг 1: Выберите ваш фактор аутентификацииВыберите приложение-Аутентификатор или WebAuthn, а почему бы и не оба, в качестве основного метода.

- Приложение-Aутентификатор OTP, также известный как программный ключ безопасности, является фаворитом среди пользователей.

- WebAuthn поддерживает ключи доступа для биометрии и аппаратные ключи безопасности — набирает популярность благодаря высокой безопасности и совместимости с различными устройствами.

Не забудьте настроить резервный метод тоже.

- Эти 10 автоматически сгенерированных одноразовых резервных кодов могут спасти, когда ваш основной мет�од берет выходной.

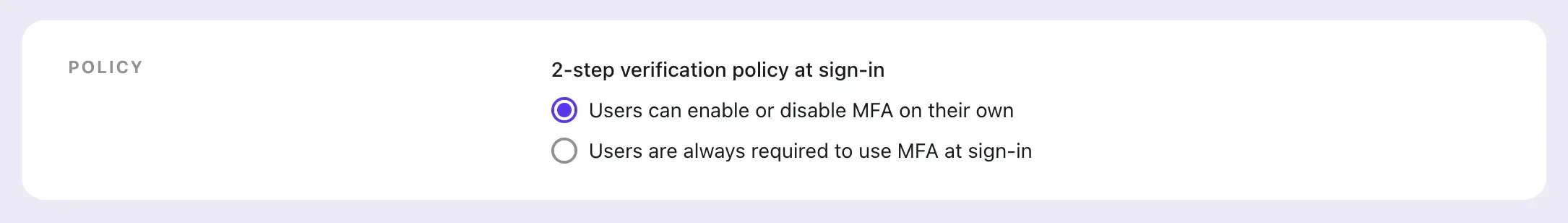

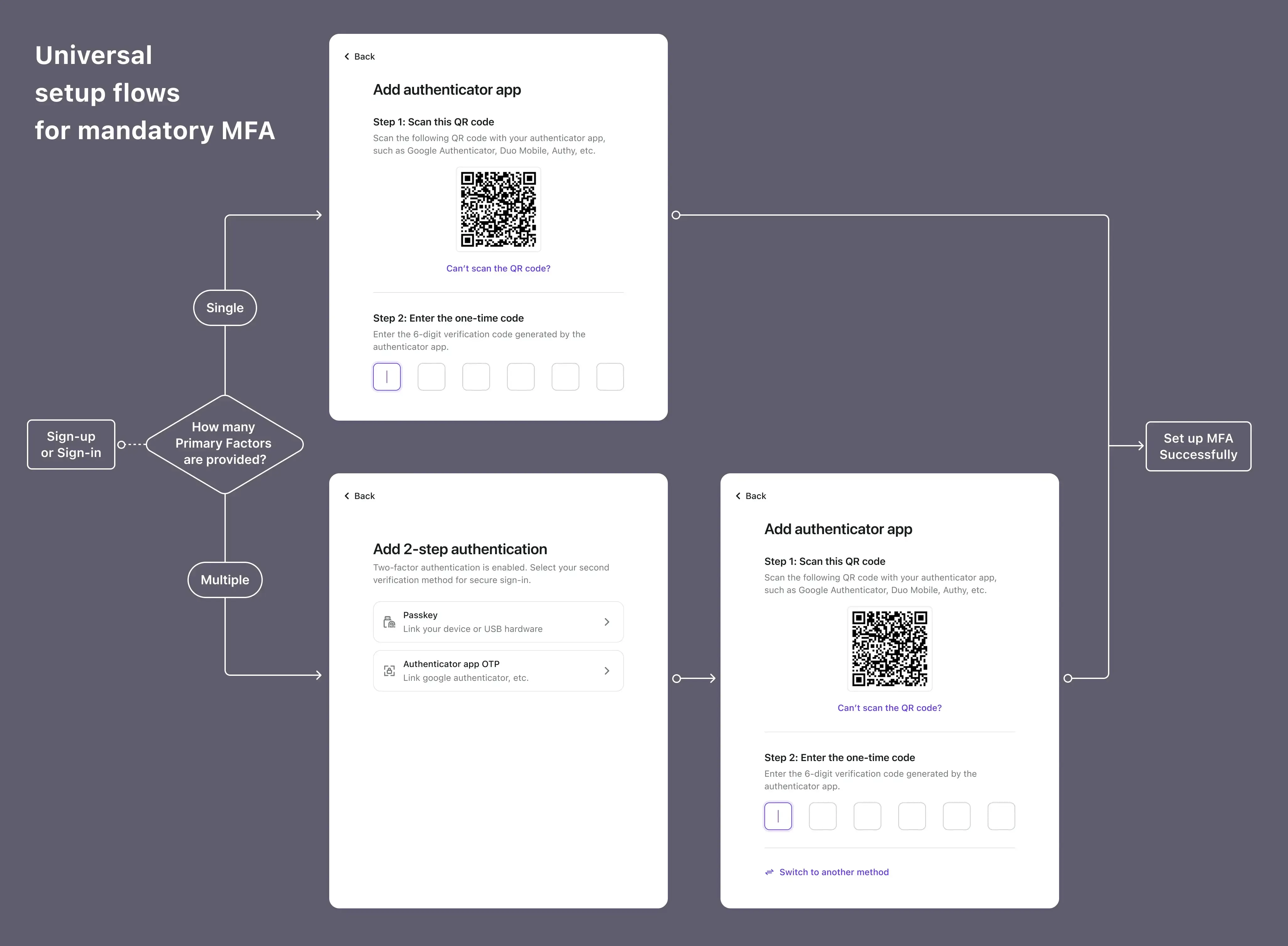

Logto предлагает два варианта: Управляемая пользователем MFA, идеальна для потребительских продуктов или SaaS; и Обязательная MFA, подходит для предприятий или финансовых приложений.

После простого настройки без кода изучите предварительный просмотр в реальном времени в "Опыт входа" в Logto Console или протестируйте в вашем приложении. Ощутите плавные и полные процессы аутентификации, от настройки до проверки MFA. Для получения подробной информации и изучения интерфейсов основного потока аутентификации, пожалуйста, обратитесь к нашей комплексной документации.

Часто задаваемые вопросы

Есть вопросы? У нас есть ответы:

Достаточно ли безопасен поток аутентификации MFA Logto?

Абсолютно. Процесс входа с MFA от Logto надежен для новых и существующих пользователей, следуя вашей политике MFA продукта. Даже если администратор удалит MFA пользователя в консоли, его попросят настроить это снова при следующем входе.

Что насчёт WebAuthn?

Конечно, WebAuthn предлагает первоклассную безопасность и нативный для устройства опыт, но он немного нов для некоторых браузеров и продуктов. Для тех, кто впервые сталкивается с WebAuthn, наша статья WebAuthn и ключ доступа 101 - сокровищница информации. Logto теперь поддерживает WebAuthn для MFA, чтобы удовлетворять большинству потребностей в разработке, хотя он ещё не заменяет пароли для первого этапа аутентификации. Примечание: WebAuthn в Logto в настоящее время доступен для всех типов приложений, кроме нативных.

Как пользователи управляют MFA в своих настройках аккаунта?

Через API управления Logto интегрируйте возможности настройки приложения OTP и Резервных кодов, включая настройку, модификацию и удаление. Поскольку WebAuthn привязан к домену, у него пока нет API управления, но решение планируется. Вы также можете управлять методами аутентификации отдельных пользователей в управлении пользователями консоли Logto.

Попробуйте

Присоединяйтесь к нам в этом путешествии с Logto MFA — мы надеемся, что это сделает вашу настройку и опыт аутентификации плавными и безопасными. Во время нашей бета-версии ваши отзывы и предложения очень ценны для нас, и мы с нетерпением ждем более глубокого взаимодействия с разработчиками и создателями продуктов.