為你的產品準備 AI 智能代理與 MCP 集成

在這篇文章中,我們探討了最新的 AI 突破,強調了安全代理與 MCP 集成的緊迫性。我們將 OAuth 認證作為保護用戶憑證的重要措施進行強調,並解釋 Logto 如何幫助你的產品在迅速發展的 AI 生態系統中同時作為 MCP 伺服器和身份提供者。

如何推動 AI 轉型以及為你的產品準備什麼

我對即將到來的 AI 世界的發展充滿期待,讓我們看看有哪些最新消息

DeepSeek

中國新創公司 DeepSeek 發布了 DeepSeek-V3-0324,這是一項重大升級,具有更好的推理和編碼能力,使其成為 OpenAI 的強大競爭對手。

OpenAI Operator

OpenAI 推出了 Operator,這是一種能夠自動執行網上任務的 AI 智能代理,使用內建瀏覽器。它已向美國的 ChatGPT Pro 用戶推出。

Manus

中國的 AI 新創公司推出了 Manus,這是一款政府批准的 AI 助理,宣稱是世界上第一款具備真正自主權的通用 AI 智能代理。受到了像阿里巴巴這樣的大公司支持。

MCP(模型上下文協議)

最初由 Anthropic 推出,MCP 成為連接 AI 智能代理到外部工具和 API 的開放標準。在 2025 年 3 月,OpenAI 在其生態系統中採用了 MCP,提升了互通性。

許多 AI 和智能代理開發者正在擔心錯失機會以及對現有產品的不確定感。他們在問:

我們應該如何演變?從第一天開始我們需要哪些技術基礎?

一個不斷出現的問題出人意料地簡單:

AI 智能代理經常在註冊或登入時失敗。

在上一篇文章中,我們分解了當今智能代理處理認證的真實例子,並發現了主要漏洞。這些問題引發了對 隱私 和 用戶安全 的嚴重關注。

在這篇文章中,我們會深入探討這個話題,以及你可以怎麼做。確保你的產品是開放標準,並讓智能代理的服務能夠訪問你的產品。

首先:建立安全的智能代理認證,確保你的代理能夠安全地訪問第三方服務 並保護用戶憑證

就像之前文章中提到的,在今天的智能代理認證版圖中,對於代理應該如何安全地訪問第三方服務(如 MCP 伺服器)仍然缺乏明確的最佳實踐。

讓我們舉一個簡單的例子:

假設你正在構建一個能夠代你回覆電子郵件的代理。有一些給代理授權的常見方法:

直接分享你的電子郵件和密碼 🚫 不推薦 —— 這不安全,會暴露用戶憑證。

使用 OAuth 同意流程(如果第三方��服務支持) ✅ 更安全且友好,有細緻的權限控制。

生成 API 鍵或個人訪問令牌並將其傳遞給代理 ⚠️ 更容易實現,但如果範圍不當或撤銷不當則有風險,對消費者不太友好。

每種方法都有取捨。我們在之前的文章中更詳細地分析了每種方法的優缺點——如果你想深入了解每種方法的利弊,請參閱該文章。

其次:讓你的服務對 AI 智能代理可用。確保你已準備好集成 MCP 並與智能代理市場連接

從整個 AI 生態系統的角度來看,你的產品應該支持 雙向連接。

如第一步所述,你需要安全的認證,讓你的代理能夠安全地連接到第三方服務。但這只是其中的一半。

你的產品還應該作為一個 OAuth 提供者。

隨著 AI 生態系統的演變,重要的是你的產品能夠作為 身份提供者——安全地授權代理訪問——同時甚至作為 MCP 伺服器,讓代理能夠上下文本地為你的用戶執行任務。

換句話說:

你(如果你在構建的話)的代理應該能夠訪問其他服務——

但同樣重要的是,你的產品也應該可以被其他代理訪問。

集成代理

代理的一個關鍵用例是允許它們安全地訪問你的產品。

為了實現這一點,你的應用程序可以作為 OIDC/OAuth 2.0 身份提供者。當代理觸發同意流程(此處 ChatGPT 作為代理),用戶會看到一個同意畫面,他們可以在其中批准代理請求的特定權限。

這個流程是使用 OAuth 協議安全地處理的——平台如 Logto 可以幫助實現這一點,內建身份提供者(IdP)支持。

無論是作為 ChatGPT、Claude、DeepSeek 的插件,還是任何第三方 AI 智能代理——使用 Logto 作為你的身份提供者(IdP) 可以讓代理安全地訪問你的產品。

在適當的認證到位後,代理可以安全地與你的服務交互並獲得用戶的同意。

集成 MCP 伺服器

每個人都在談論 MCP 伺服器——技術上,每個應用程序都可以是 MCP 伺服器。

一個 模型上下文協議(MCP) 伺服器,是在 LLM 為基礎的代理系統中作為上下文管理和協作的後端服務。

例如,如果你正在構建一個 CMS 應用程序並希望將其設為 MCP 伺服器,這將允許 MCP 客戶端(如第三方 AI 智能代理、IDE 或 LLM 驅動的工具)代表用戶執行上下文任務。這包括訪問實時數據、執行功能以及與代理的靜態訓練數據中的服務之外的服務進行交互。

具有集成認證的 MCP 伺服器很重要——它確保 LLM 代理的安全訪問和適當的用戶同意。

到目前為止,MCP 大多數都是在本地工作。如果你想用 web 工具,你必須自行運行伺服器。web 或移動應用程序幾乎不可能輕鬆連接 MCP 伺服器,更重要的是,無法讓用戶授予同意或允許 MCP 客戶端訪問他們的數據。

游標直接從你的本地機器通過

stdio或通過網絡使用sse與 MCP 伺服器通信。因此,通過 SSH 訪問游標或其他開發工具環境時,MCP 伺服器可能無法正常工作。我們希望在未來的版本中改善這一點。

然而,即使只啟用了本地 MCP 伺服器,已經吸引了像 Cursor 工具這樣的主要關注——以及 MCP 的更廣泛潛力。

現在想象,如果支持遠端 MCP 伺服器,並且擁有基於網頁的界面。這將釋放完全新的工作流——不僅僅適用於開發者,也適用於面向消費者的場景。

但是這裡有一個重點:當你構建一個遠端 MCP 伺服器時,認證 和 授權 是重要的。

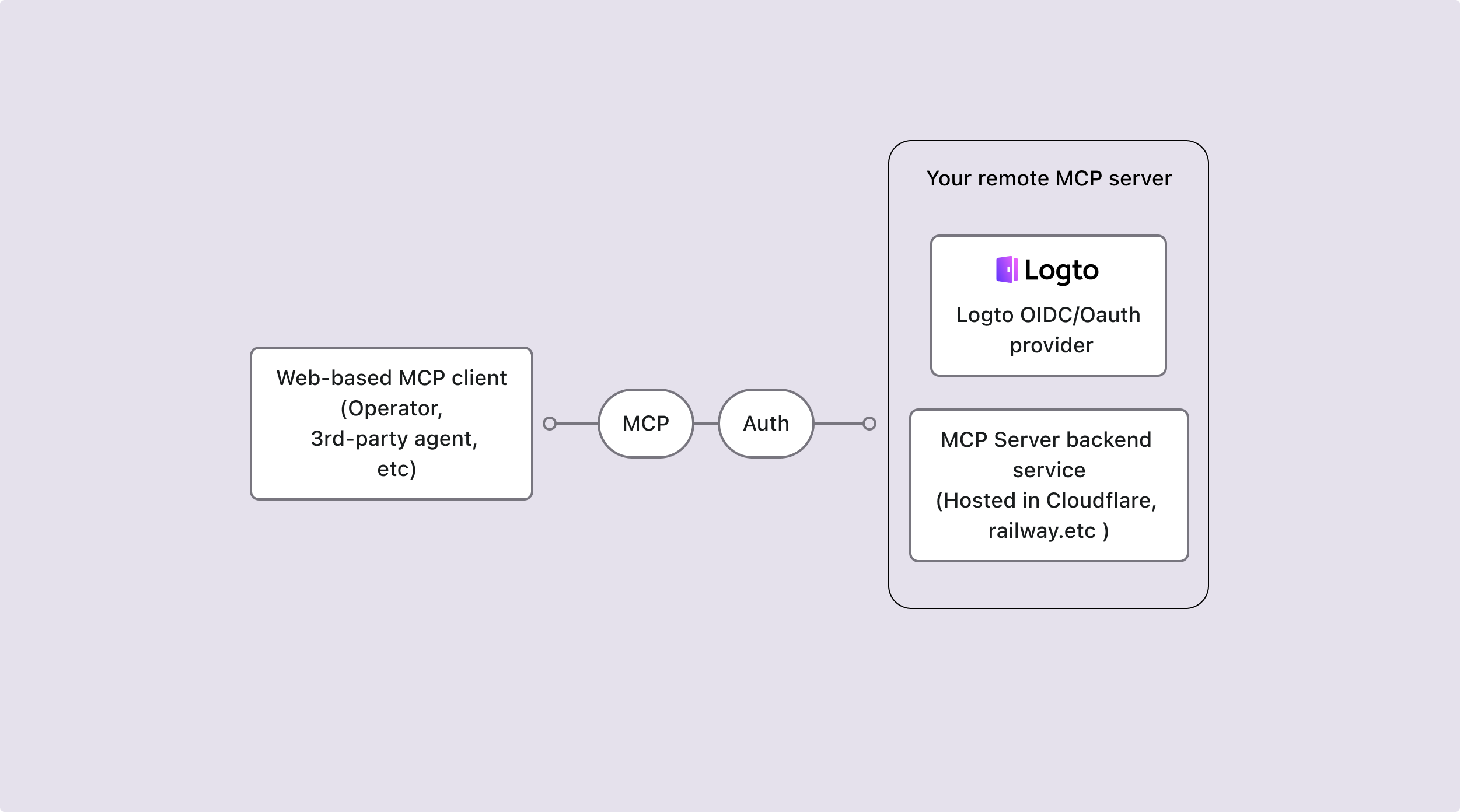

Logto 是一個開放標準的認證提供者。利用 Logto 管理用戶身份,你可以在 Cloudflare、Railway 或任何其他託管提供者上託管你的 MCP 伺服器——並使用 Logto 作為你的 OAuth 提供者。

這使得你的代理或 AI 產品能夠與你的 MCP 伺服器安全集成變得更加容易。

更重要的是,使用 Logto 的 MCP 伺服器可以同時作為 OAuth 客戶端(服務提供者)和 OAuth 提供者(身份提供者)。Logto 允許你添加多種認證方法,讓你可以靈活地保護你的數據和處理上游的身份認證流,以滿足你的需求。

連接到市場和多應用程序生態系統

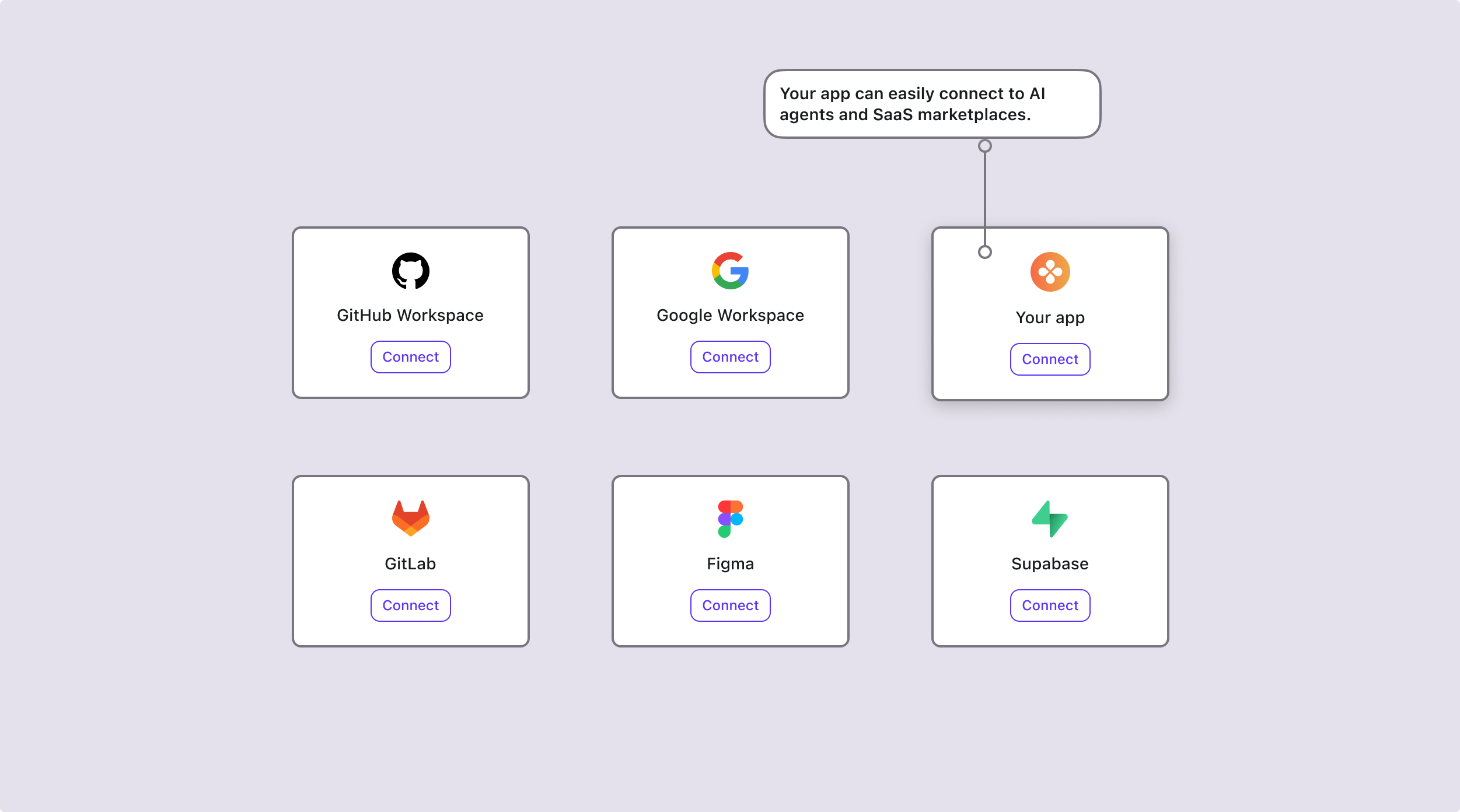

即使你不是在構建代理或 MCP 伺服器,讓你的產品 AI 可訪問 變得越來越重要。

為了保持相關性,你的產品需要與更廣泛的 AI 生態系統連接——通過與流行的 AI 市場和工具集成,並以安全和有結構的方式公開關鍵功能。

Logto 正在推出 AI 計劃,以為開發者提供量身定制的解決方案

利用 Logto 的靈活基礎設施,我們正在積極改善我們的能力,並創建了一系列教程,幫助開發者充分利用它。

有問題嗎?

隨時 聯繫我們——或者立刻開始使用 Logto。