ما الذي يجعل حلاً جيدًا لإدارة الهوية والوصول

يستكشف العناصر الأساسية لحل IAM الفعال بما في ذلك تجربة المستخدم، الأمان، قدرات التكامل، الوثائق، الجدوى الاقتصادية، الدعم، وجاهزية المستقبل بناءً على تجربة Logto في خدمة المطورين.

بعد خدمة العملاء التجاريين والمطورين لأكثر من ثلاث سنوات، اكتسبنا في Logto فهمًا عميقًا للتحديات والاحتياجات التي تواجه الشركات في مجال إدارة الهوية والوصول (IAM).

بناءً على تجربتنا العملية، والحوارات اليومية مع المستخدمين، ومتابعة التوجهات الصناعية، لدينا رؤية أوضح لما يجعل من حل IAM جيد. في هذه المقالة، أود أن أشارك بعض الأفكار والدروس المستفادة.

سهولة الاستخدام وتجربة المستخدم

IAM هو بوابة لأي تطبيق. غالبًا ما يكون أول شيء يراه المستخدمون. النظام الصعب أو المربك لا يزيد فقط من عبء العمل على المطورين ولكنه يؤثر أيضًا بشكل مباشر على تجربة المستخدم النهائي.

نعتقد أن تجربة المستخدم لها جانبان: التجربة للمطورين، والتجربة للمستخدمين النهائيين.

تجربة المطور

قبل أن نبدأ في بناء Logto، قمنا بالكثير من البحث حول حلول IAM الحالية. العديد من المطورين لديهم نفس الإحباط — صعوبة العثور على حل قوي ولكنه سهل الاستخدام أيضًا.

على سبيل المثال، أخبرنا مدير التكنولوجيا التنفيذي لسلسلة مطاعم أنهم حاولوا في البداية نشر Keycloak، وهو حل مفتوح المصدر معروف. ومع ذلك، وجدوا عملية الإعداد معقدة جدًا. كان عليهم تعلم العديد من المفاهيم وفهم كيفية تنظيم الموارد المختلفة. حتى بعد قضاء الكثير من الوقت، كان لا يزال من الصعب على أعضاء فريقهم الفهم. بالإضافة إلى ذلك، كانوا غير راضين عن جودة واجهة المستخدم لصفحات تسجيل الدخول الافتراضية. في النهاية، قرروا عدم استخدامه.

سمعنا العديد من القصص المماثلة. ظاهريًا، يبدو IAM بسيطًا — إنه مجرد تسجيل دخول المستخدم. ولكن عند التعامل مع الاحتياجات الحديثة مثل OAuth 2.0، وOpenID Connect، وتسجيل الدخول الاجتماعي، والمصادقة متعددة العوامل (MFA)، وتسجيل الدخول الموحد (SSO)، تصبح الأمور معقدة بسرعة. إذا أضفت ميزات مثل التحكم في الوصول إلى API، وRBAC، ومجموعات المستخدمين، والأذونات، فإن التصميم السيئ للنظام يمكن أن يجعل كل شيء أصعب.

هذا ألهمنا لتقليل العبء العقلي على المستخدمين قدر الإمكان. في Logto، نصمم من منظور المطور العادي. نجعل كل وحدة ووظيفة واضحة، ندمج أدلة البدء السريع في واجهة المستخدم، ونوفر مجموعات تطوير البرمجيات (SDKs) سهلة الاستخدام.

تجربة المستخدم النهائي

بالنسبة للمستخدمين النهائيين، يجب أن تبدو صفحات تسجيل الدخول والتفويض نظيفة وحديثة وممتعة للاستخدام. يجعل التصميم الجيد التجربة ممتعة ويتناسب مع معظم أنماط المنتج دون حاجة إلى عمل إضافي.

يخبرنا العديد من العملاء أن أحد أسباب اختيارهم لـ Logto هو أن صفحة تسجيل الدخول المدمجة الخاصة بنا جذابة وسهلة الاستخدام.

لكن هذا مجرد الأساسيات. غالبًا ما يرغب المطورون في أن تتطابق صفحة تسجيل الدخول مع نمط العلامة التجارية الخاصة بهم. لذا يدعم Logto تخصيص العلامة بالكامل، بما في ذلك اللون الرئيسي، واسم العلامة، والشعار، والإعدادات المختلفة للوضع الليلي والنهاري. كما نسمح بـ CSS مخصص، مع وثائق م�فصلة، بحيث يمكن أن يتطابق كل جزء من تدفق تسجيل الدخول مع نمط منتجهم.

ومع ذلك، يريد بعض المطورين تحكمًا أكبر. يرغبون في بناء صفحات تسجيل الدخول الخاصة بهم من الصفر. لتلبية هذه الحاجة، قدمنا ميزة "اجلب واجهتك"، مع مجموعة من واجهات برمجة التطبيقات للمساعدة المطورين في إنشاء تدفقاتهم الخاصة.

مع هذه الخيارات، يمكن للمطورين التحكم الكامل في تجربة تسجيل دخول المستخدم النهائي، سواء باستخدام صفحات Logto أو بناء صفحاتهم الخاصة.

الأمان

الأمان هو الأساس لجميع أنظمة البرمجيات. إنه الخط الأدنى الذي لا يجب على حلول IAM التنازل عنه.

بالنسبة للمستخدمين النهائيين، لم تعد اسم المستخدم وكلمة المرور وحدهما آمنين بما فيه الكفاية. يجب على النظام الحديث دعم طرق أكثر أمانًا مثل تسجيل الدخول بدون كلمة مرور (بريد إلكتروني أو SMS)، وتسجيل الدخول الاجتماعي، وSSO الشركات، والمصادقة متعددة العوامل (MFA).

بالنسبة للمطورين، يجب أن يقدم النظام أيضًا حماية أمان قوية: CAPTCHA، إغلاق المعرف، حماية CSRF، حماية من DoS، تدوير مفتاح التوقيع لـ JWT وملفات تعريف الارتباط، تسجيل الخروج عبر قناة الخلفية لـ OIDC، والمزيد.

لا يدعم Logto كل هذه فقط بل يتبع أيضًا هذه المبادئ الرئيسية:

-

دائمًا مفتوح المصدر

جميع مكونات Logto الأساسية مفتوحة المصدر وشفافة بالكامل. هذا يسمح للمجتمع وخبراء الأمان الخارجيين بمراجعة الكود، ويمكن للمستخدمين التحقق منها بأنفسهم. نعتقد أن الإشراف المفتوح المصدر ضروري للأمان الحقيقي. -

اتباع البروتوكولات القياسية بدقة

يلتزم Logto بالمعايير المعترف بها على نطاق واسع مثل OAuth 2.0، OpenID Connect، وSAML 2.0. تم اختبار هذه المعايير على مر الزمن وتساعد في ضمان التوافق والأمان، وتجنب المخاطر الناتجة عن التنفيذ المخصص. -

الامتثال

يلتزم Logto بمتطلبات الأمان والخصوصية الرئيسية وحقق شهادة SOC 2 Type II. نبقى محدثين مع التغييرات في القوانين واللوائح لحماية بيانات المستخدمين.

بالطبع، ليس من السهل تحقيق التوازن بين الأمان وتجربة المستخدم. أحيانًا نضطر إلى إجراء توازنات.

على سبيل المثال، أراد بعض المطورين من المستخدمين إدخال بيانات اعتمادهم مباشرة في تطبيقهم دون أن يعيد توجيههم إلى صفحة تسجيل الدخول الخاصة بـ Logto. ولكن هذا من شأنه أن يخرق نموذج الأمان الذي تحدده البروتوكولات القياسية (انظر أحتاج إلى أن يملأ المستخدمون بيانات اعتمادهم في تطبيقي).

بدلاً من ذلك، قدمنا دعمًا قويًا لصفحات تسجيل الدخول المخصصة. بهذه الطريقة، يمكن للمستخدمين الاستمتاع بتجربة سلسة دون التضحية بالأمان.

قدرات التكامل القوية

في مجتمع التطبيقات اليوم، يجب أن يندمج نظام الهوية بسهولة في مجموعات التكنولوجيا المختلفة. يقتصر تفكير العديد من المطورين على إدارة الحسابات فقط، ولكن القوة الحقيقية تكمن في التكامل الأعمق مع النظام البيئي — وهو شيء تحققه Logto من خلال اتباع المعايير المفتوحة.

دمج أنظمة الهوية من الأطراف الثالثة

من خلال أبحاثنا، وجدنا أن استخدام تسجيل الدخول الاجتماعي من الأطراف الثالثة حاجة شائعة جدًا. ومع ذلك، غالبًا ما يشتكي المطورون من أن هذه التدفقات فوضوية، سيئة التوثيق، وصعبة التصحيح.

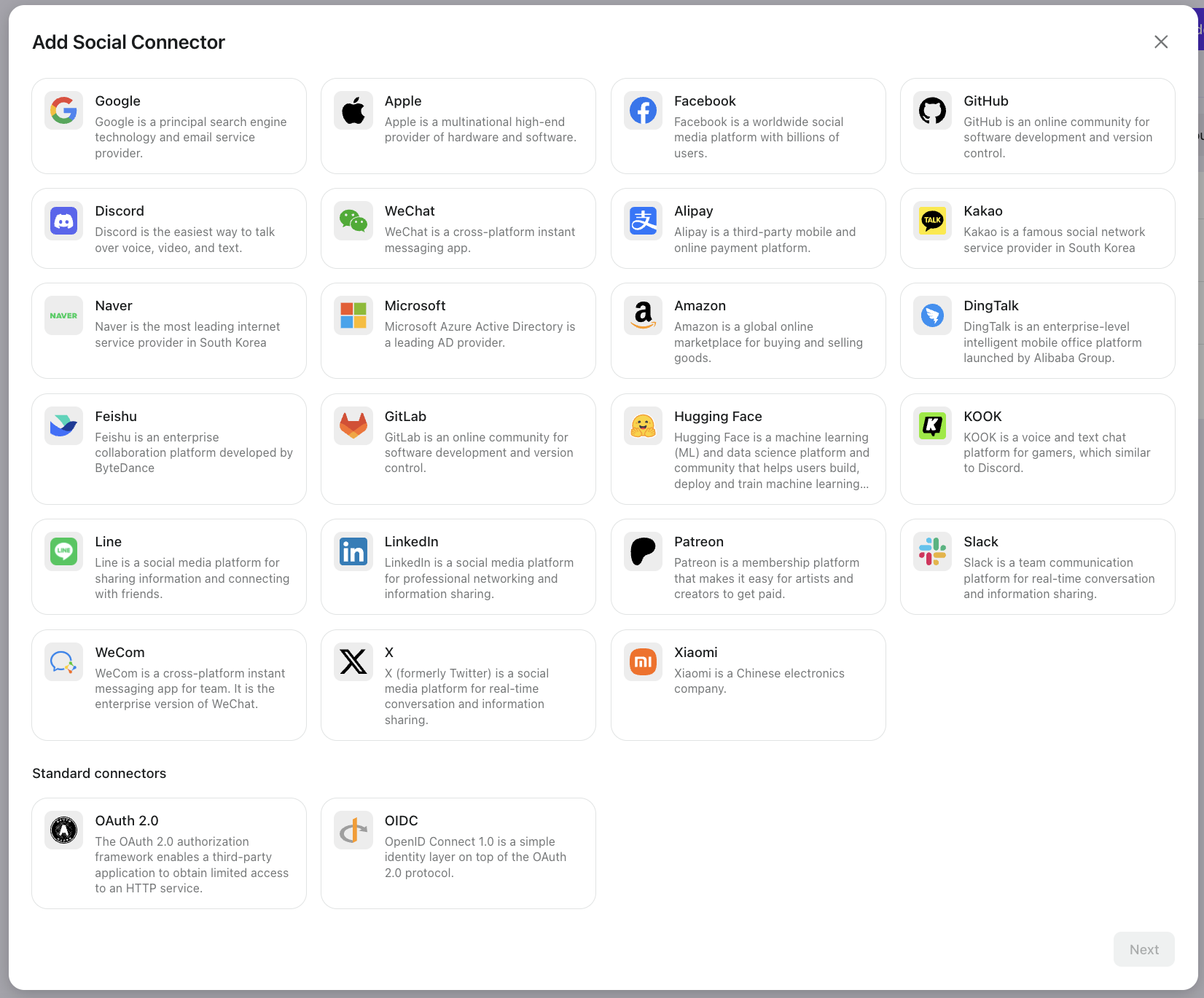

لحل هذه المشكلة، يوفر Logto ما يقرب من 30 موصلًا اجتماعيًا مدمجًا، بما في ذلك موصلات OIDC وOAuth 2.0 القياسية. نقدم أيضًا موصلات لمنصات SSO الرئيسية مثل Microsoft Entra ID (SAML + OIDC)، Google Workspace، Okta، وموصلات SSO OIDC/SAML العامة.

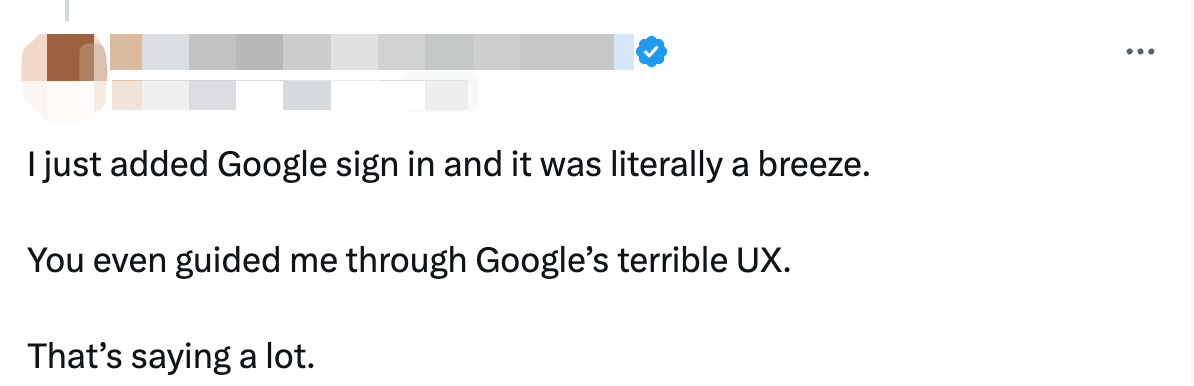

يمكن للمطورين إعدادها بسهولة باتباع الأدلة خطوة بخطوة في وحدة تحكم Logto.

الدمج مع النظام البيئي الخاص بك

يسمح لك Logto باستخدامه كمزود هوية لتطبيقات الأطراف الثالثة. وهذا يعني أنه يمكنك ربط نظام المستخدم في Logto بالنظام البيئي الأوسع حول منتجك.

على سبيل المثال، إذا أطلقت صفحة قائمة انتظار أو صفحة مسبقة البيع، يمكن للمستخدمين تسجيل الدخول باستخدام Logto. لاحقًا، عندما يصبح منتجك جاهزًا، يمكن لهؤلاء المستخدمين تسجيل الدخول مباشرة بنفس الحسابات، ويمكنك معرفة حالتهم كمستخدم.

إذا قمت لاحقًا ببناء موقع مجتمع، يمكنك دمجه مع Logto للسماح بالوصول السلس للمستخدم. انظر Logto في العمل: دمج Apache Answer لإطلاق مجتمع لمستخدميك.

يمكنك أيضًا ربط APIs من خلال الرموز المميزة القياسية، مثل استخدام الرموز الشخصية للسماح لـ MCP Server محلي بالوصول إلى نظامك نيابة عن المستخدمين (اطلع على تعزيز عملك: ربط الأدوات الذكية مع خدمتك الحالية بالتحكم في الوصول).

في المستقبل، ستعمل MCC Servers البعيدة كخوادم موارد محمية بواسطة رموز Logto.

الوثائق الواضحة والكاملة

يشكو العديد من المطورين من أن الوثائق المتوفرة لحلول IAM الحالية مجزأة، قديمة، وصعبة الفهم.

وأشار البعض إلى أن وثائق Auth0 هي "كبيرة جدًا وأحيانًا متناقضة مع نفسها"، وأن وثائق Azure AD هي "عامة جدًا وتفتقر إلى الأمثلة الخاصة بالحالات."

قبل أن نعيد بناء وثائقنا، تلقينا أيضًا شكاوى مماثلة.

استمع Logto بعناية إلى ملاحظات المطورين. استثمرنا الكثير من الجهود في إنشاء وثائق واضحة وعملية، بما في ذلك أدلة البدء السريع، ومرجعيات API التفصيلية، وأمثلة التكامل. ترتبط الوثائق بتحديثات المنتج عن كثب، مما يحافظ على التزامن مع الميزات الجديدة.

يتم تحديث مدونتنا أسبوعيًا بمقالات حول المفاهيم الاستقصائية، واستخدام المنتج، والدروس التعليمية، مثل:

- RBAC في الممارسة: تنفيذ التفويض الآمن لتطبيقك

- بناء تطبيق SaaS متعدد المستأجرين: دليل كامل من التصميم حتى التنفيذ

نحن نبني أيضًا مكتبة موارد الاستقصاء، تشمل:

في Logto، نعامل الوثائق كجزء من المنتج. نحن نحسن باستمرار قابليتها للقراءة، والكمال، وإمكانية استخدامها لمساعدة كل مطور في البدء بسرعة.

الجدوى الاقتصادية

التكلفة هي عامل رئيسي عند اختيار أي حل تقني، وحلول IAM ليست استثناءً.

يشعر الكثير من المستخدمين أن حلول IAM السائدة "باهظة الثمن للغاية" — ليس لأنها سيئة، ولكن لأن من الصعب تبرير السعر العالي.

توفر Logto نموذج تسعير شفاف وقابل للتنبؤ، مع خيارات مفتوحة المصدر ومستضافة على السحابة.

بالنسبة للإصدار السحابي، نقدم خطة مجانية سخية لما يصل إلى 50,000 MAUs، وخطة Pro تبدأ من $16/الشهر مع MAUs غير محدودة وميزات متقدمة. للاحتياجات المؤسسية، نحن نقدم خطط مؤسسات مخصصة بناءً على حالة كل شركة.

راجع تسعير Logto لمزيد من المعلومات.

دعم العملاء الموثوق

حتى أفضل المنتجات يمكن أن تواجه مشكلات. الدعم عالي الجودة ضروري.

أخبرنا الكثير من العملاء، "لم أتوقع أن تحلا مشكلتي بهذه السرعة! الخدمات الأخرى جعلتني أنتظر إلى الأبد."

للأسف، الدعم البط slow وضعيف الأداء شائع مع موفرين آخرين. بالنسبة لحلول IAM، يمكن أن يكون أي تعطل كارثي لأن المستخدمين قد لا يتمكنون من تسجيل الدخول.

يوفر Logto دعم المجتمع عبر Discord، وبوت AI للخدمة الذاتية، ودعم تذاكر البريد الإلكتروني لمستخدمي Pro. يحصل مستخدمو المؤسسات على دعم متقدم مع SLAs والوصول إلى مهندسي الحلول.

مهندسو Logto يتعاملون مع الدعم مباشرة للتأكد من حل المشكلات التقنية بشكل صحيح. ونحن نقدر ملاحظات المستخدمين ونستخدمها لتحسين المنتج.

مصمم للمستقبل

بينما ذكرنا بالفعل أهمية المعايير، من الجدير التأكيد على:

تبني المستقبل يعني تبني المعايير المفتوحة.

المعايير مثل OAuth 2.0 وOIDC تجعل التكامل أسهل اليوم وتعدك للتغييرات التكنولوجية في المستقبل. يتم صيانتها من قبل مجتمعات الخبراء ويتم تحديثها لتلبية الاحتياجات الأمنية الجديدة.

لهذا السبب، يبني Logto على المعايير المفتوحة من البداية — لضمان المرونة والسلامة على المدى الطويل.

في عصر الذكاء الاصطناعي، أصبحت احتياجات IAM أكثر تعقيدًا من أي وقت مضى. أصبحت OAuth 2.0 وOIDC الآن أكثر أهمية، مثل:

- التفويض لخادم MCP remote – يسمح OAuth للوكلاء من الأطراف الثالثة بطلب السياق أو الإجراءات بشكل آمن دون مشاركة كلمات مرور المستخدم.

- التكامل مع النظام البيئي المفتوح – يمكن أن تتصل APIs الخاصة بك بسهولة بخدمات الأطراف الثالثة باستخدام الوصول المبني على الرموز.

- بناء وكلاء الذكاء الاصطناعي – يسمح OAuth 2.0 للوكلاء بالعمل نيابة عن المستخدمين في تطبيقات مختلفة.

- الأجهزة الذكية – تسهم تدفقات تفويض الجهاز في مساعدة الأدوات الذكية على المصادقة والوصول إلى الخدمات السحابية.

انظر لماذا يحتاج منتجك إلى OAuth 2.0 وOIDC — خاصة في عصر الذكاء الاصطناعي للمزيد.

يتبع Logto بشكل صارم OAuth 2.0 وOIDC، مما يضمن الأمان الحالي وجاهزية المستقبل.

الملخص

يجب على حل IAM الجيد أن يحقق التوازن بين سهولة الاستخدام، الأمان، اختيار �المستخدم، القدرة على التوسع، التكامل، الجدوى الاقتصادية، الوثائق، الدعم، والقدرة على التكيف مع المستقبل. يجب أن يلبي احتياجات اليوم وأيضًا أن يستعد لتغييرات الغد.

تهدف Logto إلى بناء منصة IAM آمنة، سهلة الاستخدام، ومرنة، وذات تكلفة معقولة تستند إلى الاحتياجات الحقيقية في العالم. سواء للشركات الناشئة، أو الشركات الكبيرة، أو التطبيقات التقليدية، أو خدمات الذكاء الاصطناعي من الجيل التالي، هدفنا هو توفير حل يلبي حقًا احتياجات إدارة الهوية والوصول الحديثة.