Ce qui fait une bonne solution de gestion des identités et des accès

Explore les éléments clés d'une solution IAM efficace, notamment l'expérience utilisateur, la sécurité, les capacités d'intégration, la documentation, la rentabilité, le support et la préparation pour l'avenir, basés sur l'expérience de Logto auprès des développeurs.

Après avoir servi des clients professionnels et des développeurs pendant plus de trois ans, nous, chez Logto, avons acquis une compréhension approfondie des défis et des besoins que les entreprises rencontrent dans le domaine de la gestion des identités et des accès (IAM).

Sur la base de notre expérience pratique, des conversations quotidiennes avec les utilisateurs et du suivi des tendances de l'industrie, nous avons une vue plus claire de ce qui fait une bonne solution IAM. Dans cet article, je voudrais partager certaines de nos réflexions et leçons apprises.

Facilité d'utilisation et expérience utilisateur

IAM est la passerelle vers n'importe quelle application. C'est souvent la première chose que les utilisateurs voient. Un système difficile ou déroutant augmente non seulement la charge de travail pour les développeurs, mais nuit également directement à l'expérience des utilisateurs finaux.

Nous croyons que l'expérience utilisateur a deux côtés : l'expérience pour les développeurs et l'expérience pour les utilisateurs finaux.

Expérience développeur

Avant de commencer à construire Logto, nous avons fait beaucoup de recherches sur les solutions IAM existantes. De nombreux développeurs partageaient la même frustration : il était difficile de trouver une solution puissante mais également facile à utiliser.

Par exemple, un CTO d'une chaîne de restaurants nous a dit qu'ils avaient initialement essayé de déployer Keycloak, une solution open-source bien connue. Cependant, ils ont trouvé le processus de configuration très compliqué. Ils devaient apprendre de nombreux concepts et comprendre comment différents ressources étaient organisées. Même après avoir passé beaucoup de temps, il était toujours difficile pour les membres de leur équipe de comprendre. En plus de cela, ils n'étaient pas satisfaits de la qualité de l'interface utilisateur des pages de connexion par défaut. Au final, ils ont décidé de ne pas l'utiliser.

Nous avons entendu de nombreuses histoires similaires. En surface, IAM semble simple - il s'agit juste de la connexion des utilisateurs. Mais dès qu'il implique des besoins modernes comme OAuth 2.0, OpenID Connect, connexion sociale, MFA et SSO, les choses deviennent rapidement complexes. Si vous ajoutez des fonctionnalités comme le contrôle d'accès aux API, le RBAC, les groupes d'utilisateurs et les permissions, une mauvaise conception du système peut rendre tout encore plus compliqué.

Cela nous a inspirés à réduire autant que possible le fardeau mental des utilisateurs. Dans Logto, nous concevons du point de vue d'un développeur régulier. Nous rendons chaque module et fonction clairs, intégrons des guides de démarrage rapide dans l'interface utilisateur et fournissons des SDK faciles à utiliser.

Expérience utilisateur final

Pour les utilisateurs finaux, les pages de connexion et d'autorisation doivent être propres, modernes et agréables à utiliser. Un bon design rend l'expérience agréable et s'adapte à la plupart des styles de produit sans travail supplémentaire.

De nombreux clients nous disent qu'une des raisons pour lesquelles ils choisissent Logto est que notre page de connexion prête à l'emploi est esthétique et conviviale.

Mais cela reste les bases. Les développeurs veulent souvent que la page de connexion corresponde au style de leur marque. Ainsi, Logto prend en charge la personnalisation complète de la marque, y compris la couleur principale, le nom de la marque, le logo et différents paramètres pour le mode sombre et le mode clair. Nous permettons également les CSS personnalisés, avec une documentation détaillée, afin que chaque partie du flux de connexion puisse correspondre au style de leur produit.

Cependant, certains développeurs veulent encore plus de contrôle. Ils veulent construire leurs propres pages de connexion à partir de zéro. Pour répondre à ce besoin, nous avons introduit la fonctionnalité "Apportez votre UI", avec un ensemble d'APIs d'expérience pour aider les développeurs à créer leurs propres flux.

Avec ces options, les développeurs peuvent contrôler entièrement l'expérience de connexion des utilisateurs finaux, soit en utilisant les pages de Logto, soit en construisant les leurs.

Sécurité

La sécurité est la fondation de tous les systèmes logiciels. C'est la ligne de fond que les solutions IAM ne doivent jamais compromettre.

Pour les utilisateurs finaux, le nom d'utilisateur et le mot de passe seuls ne sont plus suffisamment sécurisés. Un système moderne doit prendre en charge des méthodes plus sûres comme la connexion sans mot de passe (e-mail ou SMS), la connexion sociale, l'authentification unique d'entreprise (SSO) et l'authentification multifacteur (MFA).

Pour les développeurs, le système doit également offrir de fortes protections de sécurité : CAPTCHA, verrouillage d'identifiant, protection CSRF, protection DoS, rotation des clés de signature pour JWT et cookies, déconnexion du canal backend pour OIDC, et plus encore.

Logto prend non seulement en charge tout cela mais suit également ces principes clés :

-

Toujours open source Tous les composants principaux de Logto sont open-source et entièrement transparents. Cela permet à la communauté et aux experts en sécurité tiers d'auditer le code, et les utilisateurs peuvent également le vérifier eux-mêmes. Nous croyons que la supervision open-source est cruciale pour une sécurité réelle.

-

Suivre strictement les protocoles standard Logto s'en tient aux normes largement acceptées comme OAuth 2.0, OpenID Connect et SAML 2.0. Ces normes ont été testées au fil du temps et aident à garantir la compatibilité et la sécurité, évitant les risques des implémentations personnalisées.

-

Conformité Logto répond aux principales exigences de conformité en matière de sécurité et de confidentialité et a obtenu la certification SOC 2 Type II. Nous restons à jour avec les changements de lois et règlements pour garder les données utilisateur sécurisées.

Bien sûr, équilibrer sécurité et expérience utilisateur n'est pas facile. Parfois, nous devons faire des compromis.

Par exemple, certains développeurs voulaient que les utilisateurs saisissent directement leurs identifiants dans leur application sans être redirigés vers la page de connexion Logto. Mais cela briserait le modèle de sécurité défini par les protocoles standards (voir I need my users to fill in their credentials in my app).

Au lieu de cela, nous avons fourni un fort support pour les pages de connexion personnalisées. De cette façon, les utilisateurs peuvent toujours profiter d'une expérience fluide sans sacrifier la sécurité.

Capacités d'intégration puissantes

Dans l'écosystème applicatif d'aujourd'hui, un système d'identité doit s'intégrer facilement dans différentes piles technologiques. De nombreux développeurs ne pensent qu'à la gestion des comptes, mais le vrai pouvoir vient d'une intégration plus profonde avec l'écosystème — quelque chose que Logto réalise en suivant les standards ouverts.

Intégration des systèmes d'identité tiers

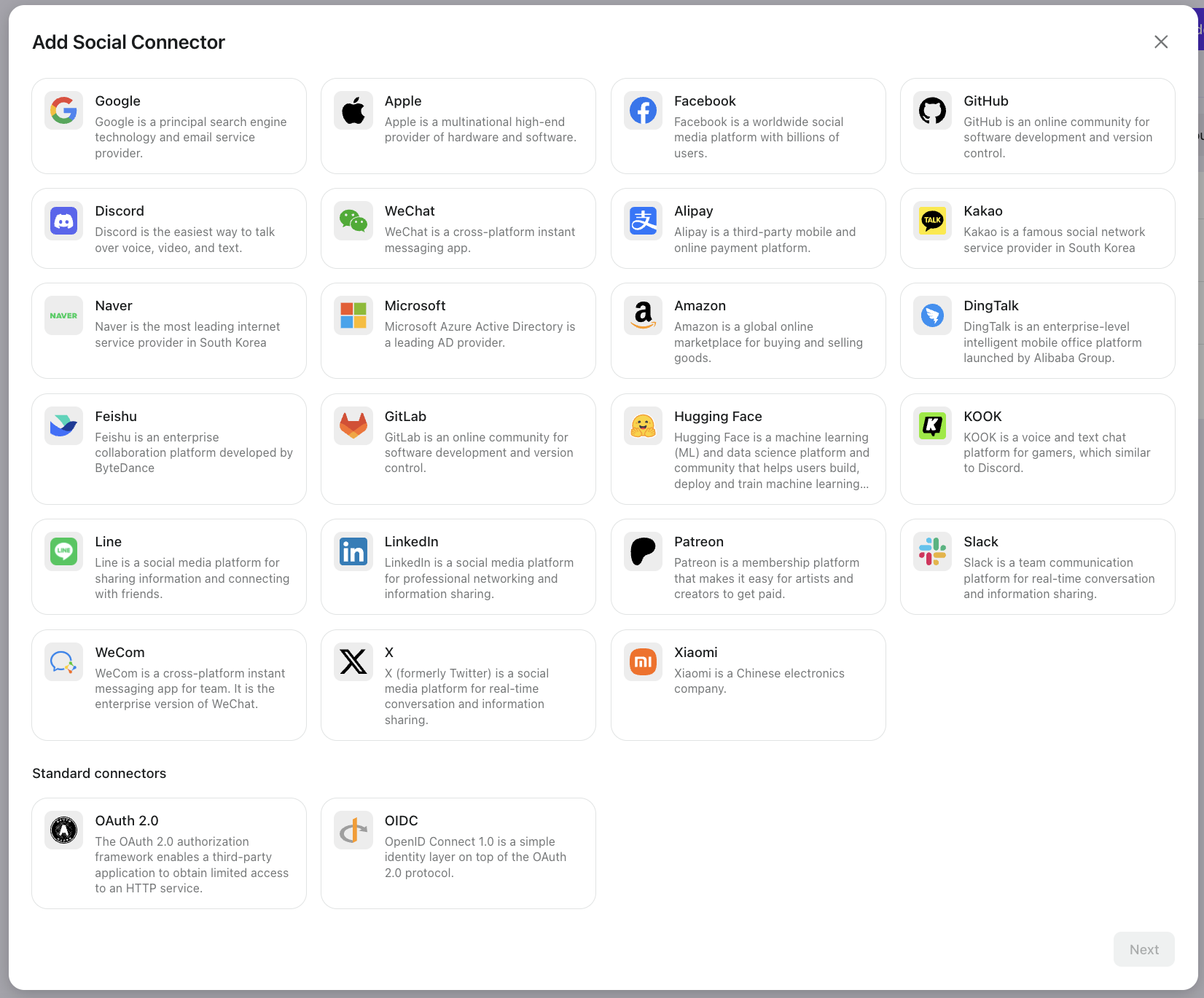

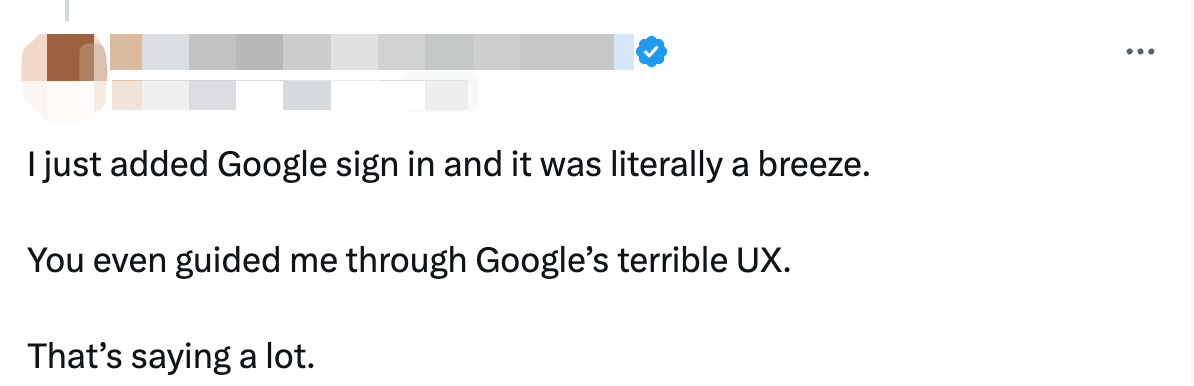

À travers nos recherches, nous avons constaté que l'utilisation de la connexion sociale tierce est un besoin très commun. Cependant, les développeurs se plaignent souvent que ces flux sont désordonnés, mal documentés et difficiles à déboguer.

Pour résoudre cela, Logto fournit près de 30 connecteurs sociaux intégrés, y compris des connecteurs OIDC et OAuth 2.0 standard. Nous offrons également des connecteurs pour les principales plateformes SSO comme Microsoft Entra ID (SAML + OIDC), Google Workspace, Okta, et connecteurs génériques OIDC/SAML SSO.

Les développeurs peuvent facilement les configurer en suivant des guides pas à pas dans la console Logto.

Intégration avec votre écosystème

Logto vous permet de l'utiliser comme un fournisseur d'identité pour des applications tierces. Cela signifie que vous pouvez connecter votre système utilisateur Logto à l'écosystème plus large autour de votre produit.

Par exemple, si vous lancez une page de liste d'attente ou une page de prévente, les utilisateurs peuvent se connecter avec Logto. Plus tard, lorsque votre produit sera en ligne, ces utilisateurs pourront se connecter directement avec les mêmes comptes, et vous pourrez connaître leur statut utilisateur.

Si vous construisez plus tard un site communautaire, vous pouvez l'intégrer avec Logto pour permettre un accès utilisateur transparent. Voir Logto en action : Intégrer Apache Answer pour lancer une communauté pour vos utilisateurs.

Vous pouvez également connecter des APIs via des jetons standard, comme utiliser des jetons d'accès personnel pour permettre à un serveur MCP local d'accéder à votre système au nom des utilisateurs (consultez Empower your business: Connect AI tools to your existing service with access control).

À l'avenir, les serveurs MCP distants fonctionneront comme des serveurs de ressources protégés par des jetons Logto.

Documentation claire et complète

De nombreux développeurs se plaignent que la documentation pour les solutions IAM existantes est fragmentée, obsolète et difficile à suivre. Certains ont souligné que les docs d'Auth0 sont "trop volumineuses et parfois auto-contradictoires", et que les docs d'Azure AD sont "trop générales et manquent d'exemples adaptés aux cas spécifiques."

Avant de reconstruire nos docs, nous avons également reçu des plaintes similaires.

Logto a écouté attentivement les retours des développeurs. Nous avons investi beaucoup d'efforts pour créer des documents clairs et pratiques, y compris des guides de démarrage rapide, des références API détaillées et des exemples d'intégration. La documentation est étroitement liée aux mises à jour des produits, toujours à jour avec les nouvelles fonctionnalités.

Notre blog est mis à jour chaque semaine avec des articles sur les concepts d'authentification, l'utilisation des produits et des tutoriels, par exemple :

- RBAC en pratique : Mettre en oeuvre une autorisation sécurisée pour votre application

- Construire une application SaaS multi-tenant : Un guide complet du design à l'implémentation

Nous construisons également une bibliothèque de ressources d'authentification, y compris :

Chez Logto, nous considérons la documentation comme faisant partie intégrante du produit. Nous continuons à améliorer sa lisibilité, sa complétude et son utilité pour aider chaque développeur à démarrer rapidement.

Rentabilité

Le coût est un facteur clé lors du choix de toute solution technique, et les solutions IAM ne font pas exception.

De nombreux utilisateurs estiment que les solutions IAM grand public sont "beaucoup trop chères" — non pas parce qu'elles sont mauvaises, mais parce qu'il est difficile de justifier le prix élevé.

Logto offre un modèle de tarification transparent et prévisible, avec des options open-source et hébergées dans le cloud.

Pour la version cloud, nous proposons un plan gratuit généreux pour jusqu'à 50 000 MAUs (utilisateurs actifs mensuels) et un plan Pro à partir de 16 $/mois avec des MAUs illimités et des fonctionnalités avancées. Pour les besoins des entreprises, nous offrons des plans Entreprises personnalisés basés sur la situation de chaque entreprise.

Consultez Prix Logto pour plus d'informations.

Support client fiable

Même les meilleurs produits peuvent avoir des problèmes. Un support de haute qualité est essentiel.

De nombreux clients nous ont dit : "Je ne m'attendais pas à ce que vous résolviez mon problème si rapidement ! D'autres services m'ont fait attendre une éternité."

Malheureusement, un support lent et inefficace est courant chez d'autres fournisseurs. Pour les solutions IAM, toute panne peut être fatale car les utilisateurs ne peuvent pas se connecter.

Logto fournit un support communautaire via Discord, un bot AI en libre-service et un support par e-mail pour les utilisateurs Pro. Les utilisateurs Entreprises bénéficient d'un support avancé avec SLA et accès aux ingénieurs de solution.

Nos ingénieurs gèrent directement le support pour s'assurer que les problèmes techniques sont résolus correctement. Nous valorisons également les retours des utilisateurs et les utilisons pour améliorer le produit.

Construit pour l'avenir

Bien que nous ayons déjà mentionné l'importance des standards, il vaut la peine de le souligner :

Embrasser l'avenir signifie embrasser les standards ouverts.

Les standards comme OAuth 2.0 et OIDC facilitent l'intégration aujourd'hui et vous préparent aux changements technologiques futurs. Ils sont maintenus par des communautés d'experts et mis à jour pour répondre aux nouveaux besoins de sécurité.

C'est pourquoi Logto est construit sur des standards ouverts dès le départ - pour garantir une flexibilité et une sécurité à long terme.

À l'ère de l'IA, les besoins IAM sont plus complexes que jamais. OAuth 2.0 et OIDC sont maintenant plus importants, tels que :

- Autorisation du serveur MCP distant – OAuth permet aux agents tiers de demander en toute sécurité un contexte ou des actions sans partager les mots de passe des utilisateurs.

- Intégration de l'écosystème ouvert – Vos APIs peuvent facilement se connecter avec des services tiers en utilisant un accès basé sur les jetons.

- Créer des agents IA – OAuth 2.0 permet aux agents d'agir au nom des utilisateurs dans différentes applications.

- Appareils intelligents – Les flux d'autorisation des appareils aident les outils intelligents à s'authentifier et accéder aux services cloud.

Voir Pourquoi votre produit a besoin d'OAuth 2.0 et OIDC — Surtout à l'ère de l'IA pour plus d'informations.

Logto suit strictement OAuth 2.0 et OIDC, garantissant à la fois la sécurité actuelle et la préparation pour l'avenir.

Résumé

Une bonne solution IAM doit équilibrer facilité d'utilisation, sécurité, choix utilisateur, évolutivité, intégration, rentabilité, documentation, support et adaptabilité future. Elle doit non seulement répondre aux besoins d'aujourd'hui mais aussi se préparer aux changements de demain.

Logto vise à construire une plateforme IAM sécurisée, facile à utiliser, flexible et abordable basée sur des besoins réels. Que ce soit pour des startups, de grandes entreprises, des applications traditionnelles ou des services IA de nouvelle génération, notre objectif est de fournir une solution répondant véritablement aux besoins modernes de gestion des identités et des accès.