Wat maakt een goede oplossing voor identiteits- en toegangsbeheer

Verkenn de belangrijkste elementen van een effectieve IAM-oplossing, waaronder gebruikerservaring, beveiliging, integratiemogelijkheden, documentatie, kosteneffectiviteit, ondersteuning en toekomstbestendigheid op basis van Logto's ervaring met het bedienen van ontwikkelaars.

Na meer dan drie jaar zakelijke klanten en ontwikkelaars te hebben bediend, hebben we bij Logto een diep begrip gekregen van de uitdagingen en behoeften waarmee bedrijven worden geconfronteerd op het gebied van identiteits- en toegangsbeheer (IAM).

Op basis van onze praktische ervaring, dagelijkse gesprekken met gebruikers en het volgen van trends in de industrie, hebben we een duidelijker beeld van wat een goede IAM-oplossing maakt. In dit artikel wil ik enkele van onze gedachten en geleerde lessen delen.

Gebruiksgemak en gebruikerservaring

IAM is de toegangspoort tot elke applicatie. Het is vaak het eerste dat gebruikers zien. Een moeilijk of verwarrend systeem verhoogt niet alleen de werklast voor ontwikkelaars, maar schaadt ook direct de ervaring van eindgebruikers.

Wij geloven dat gebruikerservaring twee kanten heeft: de ervaring voor ontwikkelaars en de ervaring voor eindgebruikers.

Ontwikkelaarservaring

Voordat we begonnen met het bouwen van Logto, hebben we veel onderzoek gedaan naar bestaande IAM-oplossingen. Veel ontwikkelaars deelden dezelfde frustratie - het was moeilijk om een oplossing te vinden die krachtig en toch eenvoudig te gebruiken was.

Een voorbeeld: een CTO van een restaurantketen vertelde ons dat ze aanvankelijk probeerden Keycloak te implementeren, een bekende open-source oplossing. Ze vonden het installatieproces echter erg ingewikkeld. Ze moesten veel concepten leren en begrijpen hoe verschillende bronnen waren georganiseerd. Zelfs na het besteden van veel tijd was het nog steeds moeilijk voor hun teamleden om het te begrijpen. Bovendien waren ze ontevreden over de kwaliteit van de gebruikersinterface van de standaard inlogpagina's. Uiteindelijk besloten ze het niet te gebruiken.

We hoorden veel soortgelijke verhalen. Op het eerste gezicht lijkt IAM simpel - het gaat alleen om gebruikersinlog. Maar zodra het moderne behoeften zoals OAuth 2.0, OpenID Connect, sociale login, MFA en SSO omvat, worden de zaken snel complex. Als je functies toevoegt zoals API-toegangscontrole, RBAC, gebruikersgroepen en machtigingen, kan een slecht systeemontwerp alles nog moeilijker maken.

Dit inspireerde ons om de mentale belasting voor gebruikers zoveel mogelijk te verminderen. In Logto ontwerpen we vanuit het perspectief van een reguliere ontwikkelaar. We maken elke module en functie duidelijk, integreren snelle startgidsen in de UI en bieden gebruiksvriendelijke SDK's.

Eindgebruikerservaring

Voor eindgebruikers moeten de inlog- en autorisatiepagina's er schoon, modern en prettig uitzien. Goed ontwerp maakt de ervaring aangenaam en past in de meeste productstijlen zonder extra werk.

Veel klanten vertellen ons dat een reden waarom ze voor Logto kiezen is omdat onze kant-en-klare inlogpagina er goed uitziet en gebruiksvriendelijk is.

Maar dat is slechts de basis. Ontwikkelaars willen vaak dat de inlogpagina aansluit bij hun merkstijl. Dus Logto ondersteunt volledige aanpassingen van de merkstijl, inclusief primaire kleur, merknaam, logo en verschillende instellingen voor donkere en lichte modus. We staan ook aangepaste CSS toe, met gedetailleerde documentatie, zodat elk deel van het inlogproces kan aansluiten bij de stijl van hun product.

Toch willen sommige ontwikkelaars nog meer controle. Ze willen hun eigen inlogpagina's vanaf nul bouwen. Om aan deze behoefte te voldoen, hebben we de "Bring your UI"-functie geïntroduceerd, samen met een reeks ervarings-API’s om ontwikkelaars te helpen hun eigen processen te creëren.

Met deze opties kunnen ontwikkelaars de login-ervaring van eindgebruikers volledig beheersen, hetzij door Logto's pagina's te gebruiken of door hun eigen te bouwen.

Veiligheid

Veiligheid is de basis van alle softwaresystemen. Het is de onderste grens die IAM-oplossingen nooit mogen compromitteren.

Voor eindgebruikers zijn gebruikersnaam en wachtwoord alleen niet langer veilig genoeg. Een modern systeem moet veiligere methoden ondersteunen zoals wachtwoordloos inloggen (email of SMS), sociale login, enterprise SSO en multi-factor authenticatie (MFA).

Voor ontwikkelaars moet het systeem ook sterke beveiligingsmaatregelen bieden: CAPTCHA, identiteitsvergrendeling, CSRF-bescherming, DoS-bescherming, draaiing van de ondertekeningssleutel voor JWT en cookies, backend kanaaluitloggen voor OIDC, en meer.

Logto ondersteunt niet alleen al deze functies, maar volgt ook deze kernprincipes:

-

Altijd open source

Alle kerncomponenten van Logto zijn open-source en volledig transparant. Dit stelt de gemeenschap en externe beveiligingsexperts in staat om de code te controleren, en gebruikers kunnen dit ook zelf verifiëren. We geloven dat open source toezicht cruciaal is voor echte veiligheid. -

Strikte naleving van standaardprotocollen

Logto houdt zich aan algemeen geaccepteerde standaarden zoals OAuth 2.0, OpenID Connect en SAML 2.0. Deze standaarden zijn door de tijd getest en helpen compatibiliteit en veiligheid te waarborgen, waardoor de risico's van aangepaste implementaties worden vermeden. -

Naleving

Logto voldoet aan belangrijke beveiligings- en privacy-eisen en heeft de SOC 2 Type II certificering behaald. We blijven op de hoogte van wijzigingen in wetten en voorschriften om de gebruikersgegevens veilig te houden.

Natuurlijk is het balanceren van beveiliging en gebruikerservaring niet gemakkelijk. Soms moeten we concessies doen.

Bijvoorbeeld, sommige ontwikkelaars wilden dat gebruikers direct hun inloggegevens in hun app konden invoeren zonder doorgestuurd te worden naar de Logto-inlogpagina. Maar dit zou het beveiligingsmodel breken zoals gedefinieerd door de standaardprotocollen (zie Ik wil dat mijn gebruikers hun inloggegevens in mijn app invoeren).

In plaats daarvan hebben we sterke ondersteuning geboden voor aangepaste inlogpagina's. Op deze manier kunnen gebruikers nog steeds genieten van een soepele ervaring zonder afbreuk te doen aan beveiliging.

Sterke integratiemogelijkheden

In het applicatie-ecosysteem van vandaag moet een identiteitsysteem gemakkelijk kunnen integreren in verschillende technische stacks. Veel ontwikkelaars denken alleen aan accountbeheer, maar de echte kracht komt van diepere integratie met het ecosysteem - iets dat Logto bereikt door het volgen van open standaarden.

Integreren met externe identiteitssystemen

Uit ons onderzoek bleek dat het gebruik van externe sociale login een veelvoorkomende behoefte is. Ontwikkelaars klagen echter vaak dat deze processen rommelig zijn, slecht gedocumenteerd en moeilijk te debuggen.

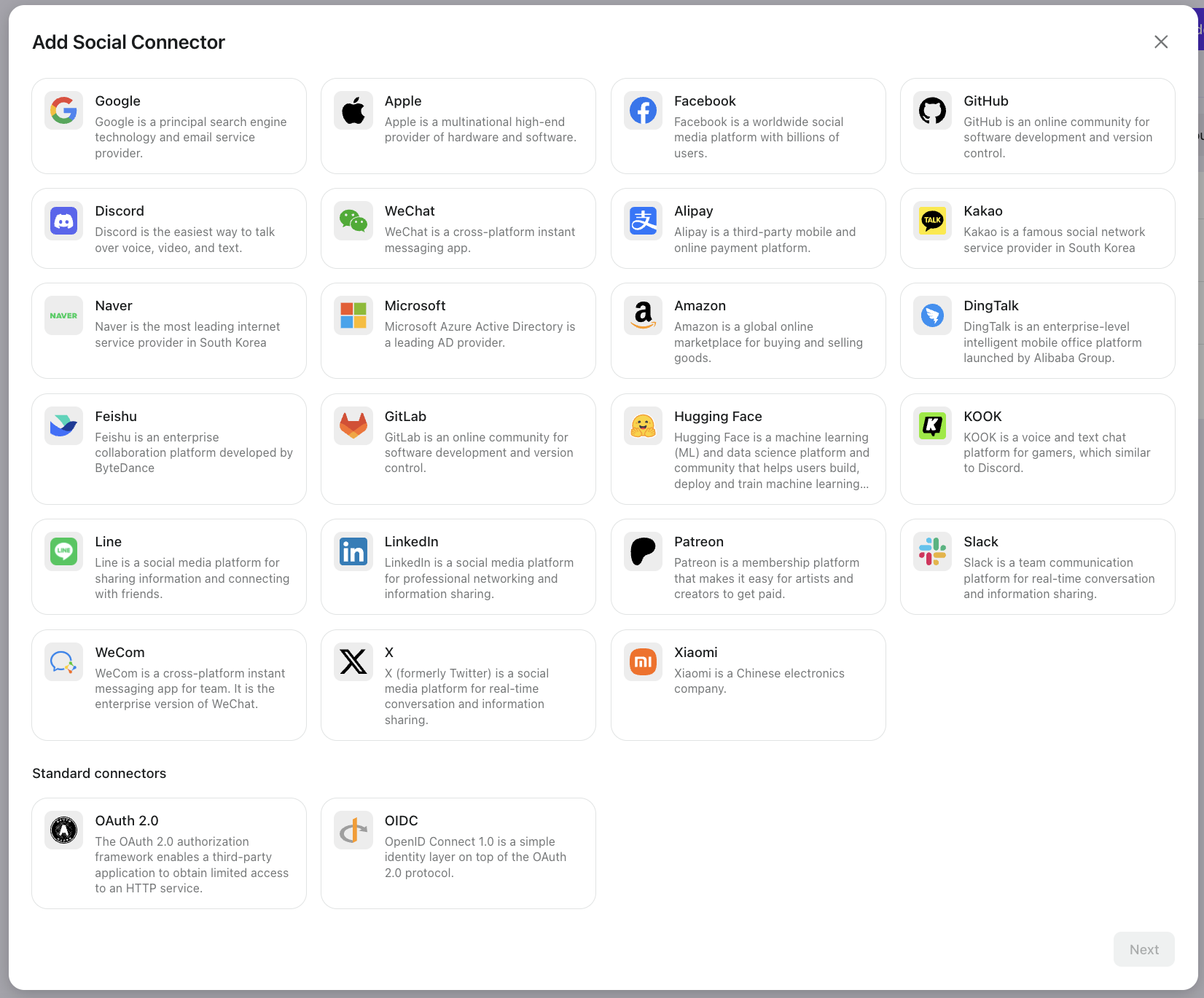

Om dit op te lossen, biedt Logto bijna 30 ingebouwde sociale connectoren, inclusief standaard OIDC en OAuth 2.0 connectoren. We bieden ook connectoren voor belangrijke SSO-platforms zoals Microsoft Entra ID (SAML + OIDC), Google Workspace, Okta en generieke OIDC/SAML SSO-connectoren.

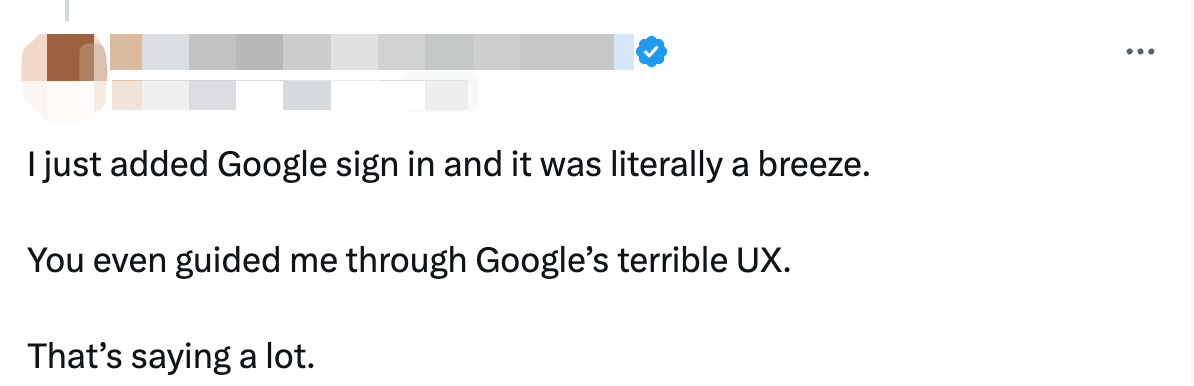

Ontwikkelaars kunnen ze eenvoudig instellen door stapsgewijze gidsen te volgen in de Logto-console.

Integreren met je ecosysteem

Logto stelt je in staat om het te gebruiken als een identiteitsprovider voor externe applicaties. Dit betekent dat je je Logto-gebruikerssysteem kunt aansluiten op het bredere ecosysteem rondom je product.

Bijvoorbeeld, als je een wachtlijstpagina of verkooppagina lanceert, kunnen gebruikers inloggen met Logto. Later, wanneer je product live gaat, kunnen deze gebruikers direct inloggen met dezelfde accounts, en je kunt hun gebruikersstatus weten.

Als je later een gemeenschapssite bouwt, kun je deze integreren met Logto om naadloze gebruikers toegang mogelijk te maken. Zie Logto in actie: integreer Apache Answer om een gemeenschap voor je gebruikers te lanceren.

Je kunt ook API's verbinden via standaard tokens, zoals het gebruik van persoonlijke toegangstokens om een lokaal MCP Server toegang te laten krijgen tot je systeem namens gebruikers (bekijk Geef je bedrijf meer kracht: verbind AI-tools met je bestaande service met toegangscontrole).

In de toekomst zullen externe MCP-servers werken als resourceservers beschermd door Logto-tokens.

Duidelijke en volledige documentatie

Veel ontwikkelaars klagen dat de documentatie voor bestaande IAM-oplossingen gefragmenteerd, verouderd en moeilijk te volgen is.

Sommigen hebben opgemerkt dat Auth0's documentatie "te groot en soms zelf-contradictorisch" is, en dat Azure AD's documentatie "te algemeen is en specifieke voorbeelden mist."

Voordat we onze documentatie opnieuw bouwden, ontvingen we ook vergelijkbare klachten.

Logto luisterde aandachtig naar feedback van ontwikkelaars. We hebben veel moeite gestoken in het creëren van duidelijke, praktische documenten, inclusief snelle startgidsen, gedetailleerde API-referenties en integratievoorbeelden. Documentatie is nauw verbonden met productupdates en blijft altijd in sync met nieuwe functies.

Onze blog biedt wekelijks updates met artikelen over authenticatieconcepten, productgebruik en tutorials, zoals:

- RBAC in de praktijk: implementeer veilige autorisatie voor je applicatie

- Bouw een multi-tenant SaaS-applicatie: een complete gids van ontwerp tot implementatie

We bouwen ook aan een authenticatiebronnenbibliotheek, inclusief:

Bij Logto beschouwen we documentatie als onderdeel van het product. We blijven de leesbaarheid, volledigheid en bruikbaarheid verbeteren om elke ontwikkelaar snel te helpen starten.

Kosteneffectiviteit

Kosten zijn een sleutel factor bij het kiezen van een technische oplossing, en IAM-oplossingen zijn daarop geen uitzondering.

Veel gebruikers vinden dat mainstream IAM-oplossingen "veel te duur" zijn - niet omdat ze slecht zijn, maar omdat het moeilijk is de hoge prijs te rechtvaardigen.

Logto biedt een transparant en voorspelbaar prijsmodel, met zowel open-source als cloud-gehoste opties.

Voor de cloud-versie bieden we een genereus gratis plan voor maximaal 50.000 MAUs, en een Pro-plan vanaf $16/maand met onbeperkte MAUs en geavanceerde functies. Voor zakelijke behoeften bieden we op maat gemaakte Enterprise-plannen op basis van de situatie van elk bedrijf.

Bekijk Logto prijs voor meer informatie.

Betrouwbare klantenondersteuning

Zelfs de beste producten kunnen problemen hebben. Hoogwaardige ondersteuning is essentieel.

Veel klanten vertelden ons, "Ik verwachtte niet dat je mijn probleem zo snel zou oplossen! Andere diensten lieten me eeuwig wachten."

Helaas is langzame en ineffectieve ondersteuning gebruikelijk bij andere aanbieders. Voor IAM-oplossingen kan elke downtime fataal zijn omdat gebruikers niet kunnen inloggen.

Logto biedt gemeenschapsondersteuning via Discord, een zelfbedienings-AI Bot en e-mailticketondersteuning voor Pro-gebruikers. Enterprise-gebruikers krijgen geavanceerde ondersteuning met SLA's en toegang tot oplossingsingenieurs.

Onze ingenieurs behandelen ondersteuning direct om ervoor te zorgen dat technische problemen correct worden opgelost. We waarderen ook feedback van gebruikers en gebruiken dit om het product te verbeteren.

Gebouwd voor de toekomst

Hoewel we al het belang van standaarden hebben genoemd, is het de moeite waard om te benadrukken:

De toekomst omarmen betekent open standaarden omarmen.

Standaarden zoals OAuth 2.0 en OIDC maken integratie vandaag gemakkelijker en bereiden je voor op toekomstige technische veranderingen. Ze worden onderhouden door deskundige gemeenschappen en geüpdatet om aan nieuwe beveiligingsbehoeften te voldoen.

Dit is waarom Logto vanaf het begin bouwt op open standaarden - om langdurige flexibiliteit en veiligheid te garanderen.

In het AI-tijdperk zijn IAM-behoeften complexer dan ooit. OAuth 2.0 en OIDC zijn nu belangrijker, zoals:

- Remote MCP-serverautorisatie – OAuth stelt derde partij-agenten in staat veilig om context of acties te vragen zonder gebruikerswachtwoorden te delen.

- Open ecosysteem integratie – Je API's kunnen eenvoudig verbinden met derde partij- diensten met token-gebaseerde toegang.

- AI-agents bouwen – OAuth 2.0 stelt agenten in staat om namens gebruikers in verschillende apps te handelen.

- Slimme apparaten – Apparaatautorisatiestromen helpen slimme tools bij de authenticatie en toegang tot clouddiensten.

Zie Waarom je product OAuth 2.0 en OIDC nodig heeft – Vooral in het AI-tijdperk voor meer.

Logto volgt strikt OAuth 2.0 en OIDC, wat zowel huidige veiligheid als toekomstbestendigheid garandeert.

Samenvatting

Een goede IAM-oplossing moet een balans vinden tussen gebruiksgemak, veiligheid, gebruikerskeuze, schaalbaarheid, integratie, kosteneffectiviteit, documentatie, ondersteuning en toekomstbestendigheid.

Het moet niet alleen voldoen aan de behoeften van vandaag, maar ook voorbereid zijn op de veranderingen van morgen.

Logto streeft ernaar om een veilige, gebruiksvriendelijke, flexibele en betaalbare IAM-platform te bouwen op basis van echte behoeften.

Of het nu gaat om startups, grote bedrijven, traditionele apps of next-generation AI-services, ons doel is om een oplossing te bieden die echt voldoet aan de moderne identiteits- en toegangsbeheerbehoeften.