Co sprawia, że rozwiązanie do zarządzania tożsamością i dostępem jest dobre

Analizuje kluczowe elementy skutecznego rozwiązania IAM, w tym doświadczenie użytkownika, bezpieczeństwo, zdolności integracyjne, dokumentację, opłacalność, wsparcie i gotowość na przyszłość, w oparciu o doświadczenie Logto w obsłudze deweloperów.

Po ponad trzech latach obsługi klientów biznesowych i deweloperów, firma Logto zdobyła głębokie zrozumienie wyzwań i potrzeb, z którymi borykają się firmy w obszarze zarządzania tożsamością i dostępem (IAM).

Na podstawie naszego praktycznego doświadczenia, codziennych rozmów z użytkownikami i śledzenia trendów w branży, mamy teraz wyraźniejszy obraz tego, co sprawia, że rozwiązanie IAM jest dobre. W tym artykule chciałbym podzielić się niektórymi naszymi przemyśleniami i wnioskami.

Łatwość obsługi i doświadczenie użytkownika

IAM jest bramą do każdej aplikacji. To często pierwsza rzecz, którą widzą użytkownicy. Trudny lub mylący system nie tylko zwiększa obciążenie dla deweloperów, ale także bezpośrednio szkodzi doświadczeniu końcowych użytkowników.

Wierzymy, że doświadczenie użytkownika ma dwie strony: doświadczenie dla deweloperów i doświadczenie dla końcowych użytkowników.

Doświadczenie dewelopera

Zanim rozpoczęliśmy budowę Logto, przeprowadziliśmy wiele badań na temat istniejących rozwiązań IAM. Wielu deweloperów dzieliło się podobną frustracją — trudno było znaleźć rozwiązanie, które byłoby zarówno potężne, jak i łatwe w obsłudze.

Na przykład CTO sieci restauracyjnej powiedział nam, że początkowo próbowali wdrożyć Keycloak, dobrze znane rozwiązanie open-source. Jednakże uznali, że proces konfiguracji był bardzo skomplikowany. Musieli nauczyć się wielu pojęć i zrozumieć, w jaki sposób zorganizowane są różne zasoby. Nawet po poświęceniu dużej ilości czasu nadal trudno było ich zespołowi to zrozumieć. Ponadto byli niezadowoleni z jakości interfejsu użytkownika domyślnych stron logowania. Ostatecznie zdecydowali się go nie używać.

Słyszeliśmy wiele podobnych historii. Na pierwszy rzut oka IAM wydaje się prosty — chodzi tylko o logowanie użytkowników. Ale gdy w grę wchodzą nowoczesne potrzeby, takie jak OAuth 2.0, OpenID Connect, logowanie społeczne, MFA i SSO, wszystko staje się szybko skomplikowane. Jeśli dodasz funkcje takie jak kontrola dostępu do API, RBAC, grupy użytkowników i uprawnienia, słabe projektowanie systemu może wszystko utrudnić jeszcze bardziej.

To zainspirowało nas do zmniejszenia obciążenia mentalnego dla użytkowników tak dalece, jak to możliwe. W Logto projektujemy z perspektywy zwykłego dewelopera. Uczytelniamy każdy moduł i funkcję, wbudowujemy szybkie przewodniki w UI i dostarczamy łatwe w użyciu SDK.

Doświadczenie końcowego użytkownika

Dla końcowych użytkowników strony logowania i autoryzacji powinny wyglądać czysto, nowocześnie i przyjemnie w użyciu. Dobry projekt sprawia, że doświadczenie jest przyjemne i pasuje do większości stylów produktów bez dodatkowej pracy.

Wielu klientów mówi nam, że jednym z powodów, dla których wybierają Logto, jest to, że nasza domyślna strona logowania jest estetyczna i przyjazna użytkownikowi.

Ale to tylko podstawa. Deweloperzy często chcą, aby strona logowania pasowała do ich stylu marki. Dlatego Logto wspiera pełne dostosowanie marki, włącznie z kolorem głównym, nazwą marki, logo i różnymi ustawieniami dla trybu ciemnego i jasnego. Umożliwiamy również niestandardowy CSS, z szczegółową dokumentacją, aby każdy element przepływu logowania mógł pasować do stylu ich produktu.

Nadal niektórzy deweloperzy chcą jeszcze większej kontroli. Chcą budować własne strony logowania od podstaw. Aby zaspokoić tę potrzebę, wprowadziliśmy funkcję „Przynieś swoje UI”, wraz z zestawem API do doświadczeń, aby pomóc deweloperom tworzyć własne przepływy.

Dzięki tym opcjom deweloperzy mogą w pełni kontrolować doświadczenie logowania końcowego użytkownika, korzystając z naszych stron Logto lub budując własne.

Bezpieczeństwo

Bezpieczeństwo to fundament wszystkich systemów oprogramowania. To dolna linia, z której rozwiązania IAM nigdy nie powinny iść na kompromis.

Dla końcowych użytkowników, nazwa użytkownika i hasło same w sobie nie są już wystarczająco bezpieczne. Nowoczesny system musi wspierać bezpieczniejsze metody, takie jak logowanie bezhasłowe (email lub SMS), logowanie społeczne, SSO w przedsiębiorstwie i uwierzytelnianie wieloskładnikowe (MFA).

Dla deweloperów, system musi również oferować silne zabezpieczenia: CAPTCHA, blokadę identyfikatora, ochronę CSRF, ochronę przed DoS, rotację kluczy podpisujących dla JWT i ciasteczek, wylogowanie kanału backendowego dla OIDC i więcej.

Logto nie tylko wspiera wszystkie te funkcje, ale także podąża za tymi kluczowymi zasadami:

-

Zawsze open source

Wszystkie główne komponenty Logto są open-source i w pełni przejrzyste. Pozwala to społeczności i niezależnym ekspertom ds. bezpieczeństwa na audytowanie kodu, a użytkownikom na zweryfikowanie go samodzielnie. Wierzymy, że nadzór open source jest kluczowy dla prawdziwego bezpieczeństwa. -

Ściśle podążaj za standardowymi protokołami

Logto trzyma się powszechnie przyjętych standardów, takich jak OAuth 2.0, OpenID Connect i SAML 2.0. Te standardy zostały przetestowane w czasie i pomagają zapewnić kompatybilność i bezpieczeństwo, unikając ryzyka związanego z niestandardowymi wdrożeniami. -

Zgodność

Logto spełnia najważniejsze wymagania dotyczące zgodności z bezpieczeństwem i prywatnością i uzyskało certyfikację SOC 2 Type II. Pozostajemy na bieżąco z zmianami przepisów, aby chronić dane użytkowników.

Oczywiście, równowaga między bezpieczeństwem a doświadczeniem użytkownika nie jest łatwa. Czasami trzeba dokonywać kompromisów.

Na przykład, niektórzy deweloperzy chcieli, aby użytkownicy wprowadzali dane uwierzytelniające bezpośrednio w swojej aplikacji, bez przekierowań na stronę logowania Logto. Ale to złamałoby model bezpieczeństwa zdefiniowany przez standardowe protokoły (zobacz Potrzebuję, aby użytkownicy wprowadzali dane uwierzytelniające w mojej aplikacji).

Zamiast tego zapewniliśmy silne wsparcie dla niestandardowych stron logowania. W ten sposób użytkownicy mogą nadal cieszyć się płynnym doświadczeniem bez poświęcania bezpieczeństwa.

Silne zdolności integracyjne

W dzisiejszym ekosystemie aplikacji, system tożsamościowy musi łatwo integrować się z różnymi stosami technicznymi. Wielu deweloperów myśli tylko o zarządzaniu kontami, ale prawdziwa moc pochodzi z głębszej integracji z ekosystemem — coś, co Logto osiąga, podążając za otwartymi standardami.

Integracja z systemami tożsamościowymi zewnętrznych firm

Poprzez nasze badania odkryliśmy, że korzystanie z logowania społecznego innych firm jest bardzo powszechną potrzebą. Jednakże, deweloperzy często skarżą się, że te przepływy są chaotyczne, słabo udokumentowane i trudne do debugowania.

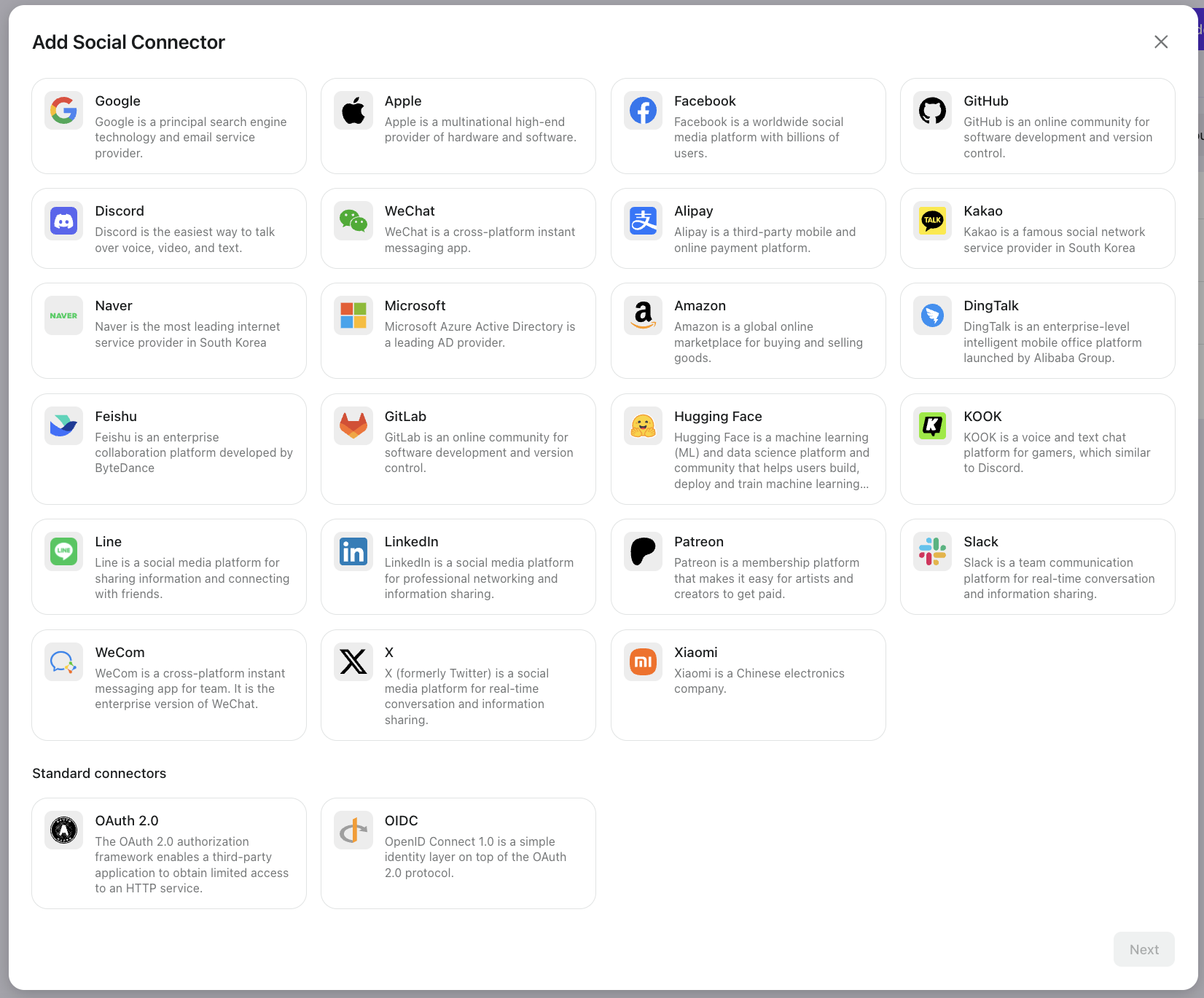

Aby to rozwiązać, Logto dostarcza prawie 30 wbudowanych konektorów społecznościowych, w tym standardowe konektory OIDC i OAuth 2.0. Oferujemy również konektory do głównych platform SSO, takich jak Microsoft Entra ID (SAML + OIDC), Google Workspace, Okta oraz ogólne konektory OIDC/SAML SSO.

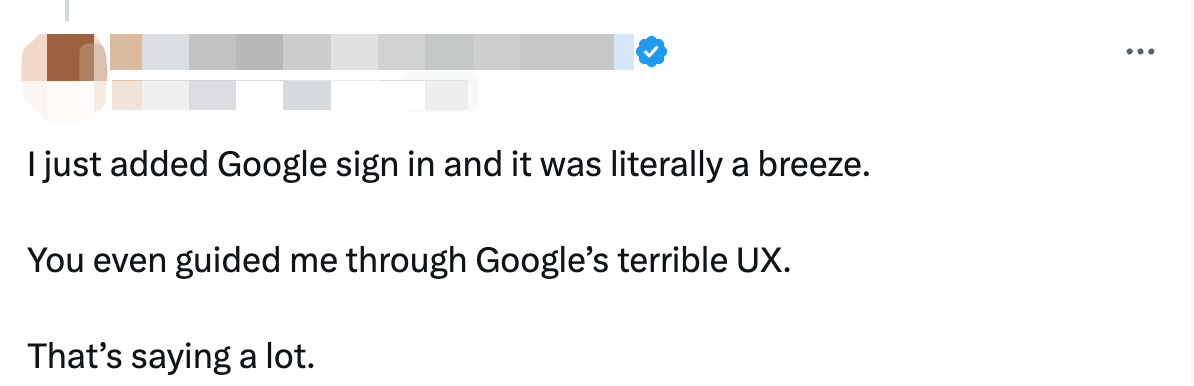

Deweloperzy mogą łatwo je skonfigurować, korzystając z przewodników krok po kroku w konsoli Logto.

Integracja z twoim ekosystemem

Logto pozwala na użycie go jako dostawcy tożsamości dla aplikacji zewnętrznych. Oznacza to, że możesz połączyć swój system użytkownika Logto z szerszym ekosystemem wokół twojego produktu.

Na przykład, jeśli uruchomisz stronę listy oczekujących lub stronę przedsprzedażową, użytkownicy mogą się zalogować za pomocą Logto. Później, gdy twój produkt zostanie wprowadzony na rynek, użytkownicy mogą się bezpośrednio zalogować na tych samych kontach i możesz znać ich status użytkownika.

Jeśli później zbudujesz stronę społecznościową, możesz zintegrować ją z Logto, aby umożliwić bezproblemowy dostęp użytkownikom. Zobacz Logto w akcji: Integracja Apache Answer, aby uruchomić społeczność dla użytkowników.

Możesz również łączyć API za pomocą standardowych tokenów, takich jak korzystanie z osobistych tokenów dostępu, aby pozwolić lokalnemu serwerowi MCP na dostęp do twojego systemu w imieniu użytkowników (sprawdź Wzmocnij swoją firmę: Połącz narzędzia AI z istniejącą usługą za pomocą kontroli dostępu).

W przyszłości zdalne serwery MCP będą działały jako serwery zasobów chronione przez tokeny Logto.

Jasna i kompletna dokumentacja

Wielu deweloperów narzeka, że dokumentacja istniejących rozwiązań IAM jest fragmentaryczna, nieaktualna i trudna do śledzenia.

Niektórzy wskazują, że dokumentacja Auth0 jest "zbyt obszerna i czasami sprzeczna sama w sobie", a dokumentacja Azure AD jest "zbyt ogólna i brak w niej przykładów konkretnych przypadków."

Zanim przebudowaliśmy naszą dokumentację, również otrzymywaliśmy podobne skargi.

Logto uważnie wsłuchiwało się w opinie deweloperów. Inwestujemy wiele wysiłku w tworzenie jasnych, praktycznych dokumentów, w tym przewodników szybkiego startu, szczegółowych odniesień API i przykładów integracji. Dokumentacja jest ściśle powiązana z aktualizacjami produktu, zawsze pozostając w synchronizacji z nowymi funkcjami.

Nasz blog aktualizuje się co tydzień artykułami na temat koncepcji autoryzacji, użycia produktu i poradników, takich jak:

- RBAC w praktyce: Wdrażanie bezpiecznej autoryzacji dla twojej aplikacji

- Budowa aplikacji SaaS wielodostępnej: Kompletny przewodnik od projektu do wdrożenia

Budujemy także bibliotekę zasobów dotyczących autoryzacji, w tym:

W Logto traktujemy dokumentację jako część produktu. Stale poprawiamy jej czytelność, kompletność i użyteczność, aby każdy deweloper mógł szybko zacząć.

Opłacalność

Koszt to kluczowy czynnik przy wyborze każdego rozwiązania technicznego, a rozwiązania IAM nie są wyjątkiem.

Wielu użytkowników uważa, że popularne rozwiązania IAM są "zbyt drogie" — nie dlatego, że są złe, ale dlatego, że trudno uzasadnić wysoką cenę.

Logto oferuje przejrzysty i przewidywalny model cenowy, z opcjami open-source i hostowanymi w chmurze.

Dla wersji chmurowej oferujemy hojny darmowy plan dla maksymalnie 50 000 MAUs i plan Pro, zaczynający się od $16/miesiąc, z nieograniczoną liczbą MAUs i zaawansowanymi funkcjami. Dla potrzeb korporacyjnych oferujemy niestandardowe plany Enterprise według sytuacji każdej firmy.

Sprawdź cennik Logto po więcej informacji.

Niezawodne wsparcie klienta

Nawet najlepsze produkty mogą mieć problemy. Wysokiej jakości wsparcie jest niezbędne.

Wielu klientów powiedziało nam: "Nie spodziewałem się, że rozwiążecie mój problem tak szybko! Inne usługi kazały mi czekać wieczność."

Niestety, powolne i nieskuteczne wsparcie jest powszechne wśród innych dostawców. W przypadku rozwiązań IAM, każdy przestój może być fatalny, ponieważ użytkownicy nie mogą się zalogować.

Logto oferuje wsparcie społecznościowe poprzez Discord, samoobsługowy bot AI i wsparcie za pośrednictwem emaila dla użytkowników Pro. Użytkownicy korporacyjni otrzymują zaawansowane wsparcie z SLA i dostęp do inżynierów rozwiązania.

Nasi inżynierowie zajmują się wsparciem bezpośrednio, aby upewnić się, że problemy techniczne są odpowiednio rozwiązane. Doceniamy także opinie użytkowników i wykorzystujemy je do ulepszania produktu.

Stworzone dla przyszłości

Chociaż już wspomnieliśmy o znaczeniu standardów, warto to podkreślić:

Przyjęcie przyszłości wiąże się z przyjęciem otwartych standardów.

Standardy takie jak OAuth 2.0 i OIDC ułatwiają integrację dzisiaj i przygotowują na przyszłe zmiany technologiczne. Są one utrzymywane przez ekspertów z branży i aktualizowane, aby sprostać nowym wymaganiom bezpieczeństwa.

To dlatego Logto buduje się na otwartych standardach od samego początku — aby zapewnić elastyczność i bezpieczeństwo w długiej perspektywie.

W erze AI, potrzeby IAM są bardziej skomplikowane niż kiedykolwiek. OAuth 2.0 i OIDC są teraz jeszcze ważniejsze, na przykład:

- Autoryzacja zdalnego serwera MCP – OAuth umożliwia zewnętrznym agentom bezpieczne żądanie kontekstu lub działań bez udostępniania haseł użytkowników.

- Integracja otwartego ekosystemu – Twoje API mogą łatwo łączyć się z zewnętrznymi usługami przy użyciu dostępu opartego na tokenach.

- Budowanie agentów AI – OAuth 2.0 pozwala agentom działać w imieniu użytkowników w różnych aplikacjach.

- Inteligentne urządzenia – Przepływy autoryzacji urządzeń pomagają inteligentnym narzędziom uwierzytelniać i uzyskiwać dostęp do usług w chmurze.

Zobacz Dlaczego twój produkt potrzebuje OAuth 2.0 i OIDC — Szczególnie w erze AI dla więcej informacji.

Logto ściśle podąża za OAuth 2.0 i OIDC, zapewniając zarówno obecne bezpieczeństwo, jak i gotowość na przyszłość.

Podsumowanie

Dobre rozwiązanie IAM musi zachować równowagę między łatwością użycia, bezpieczeństwem, wyborem użytkownika, skalowalnością, integracją, opłacalnością, dokumentacją, wsparciem i dostosowaniem się do przyszłości.

Powinno nie tylko sprostać dzisiejszym potrzebom, ale także przygotować się na jutrzejsze zmiany.

Logto dąży do zbudowania bezpiecznej, łatwej w użyciu, elastycznej i przystępnej platformy IAM opartej na rzeczywistych potrzebach.

Niezależnie od tego, czy dla startupów, dużych firm, tradycyjnych aplikacji, czy usług nowej generacji opartych na AI, naszym celem jest dostarczenie rozwiązania, które naprawdę spełnia nowoczesne potrzeby zarządzania tożsamością i dostępem.