什麼造就了一個好的身份和存取管理解決方案

探索一個有效的 IAM 解決方案的關鍵要素,包括用戶體驗、安全性、整合能力、文檔、成本效益、支援和基於 Logto 為開發者提供服務的未來準備。

在為企業客戶和開發者服務超過三年後,我們在 Logto 對公司在身份和存取管理 (IAM) 領域面臨的挑戰和需求有了深入的了解。

基於我們的實踐經驗、日常與用戶的交流以及對行業趨勢的追蹤,我們對於什麼造就了一個好的 IAM 解決方案有了更清晰的看法。在本文中,我想分享我們的一些想法和經驗教訓。

使用的簡易性和用戶體驗

IAM 是任何應用程式的入口。它通常是用戶首先看到的東西。困難或混亂的系統不僅增加了開發者的工作量,也直接損害了最終用戶的體驗。

我們相信用戶體驗有兩面:開發者的體驗和最終用戶的體驗。

開發者體驗

在開始構建 Logto 之前,我們對現有 IAM 解決方案進行了大量研究。許多��開發者都有同樣的挫折感——很難找到一個既強大又易於使用的解決方案。

例如,一家連鎖餐廳的 CTO 告訴我們,他們起初嘗試部署一個知名的開源解決方案 Keycloak。然而他們發現設置過程十分複雜。他們必須學習許多概念並了解各種資源是如何組織的。即使花了很多時間,他們的團隊成員仍然難以理解。此外,他們對默認登錄頁面的用戶介面質量不滿意。最後,他們決定不使用它。

我們聽過很多類似的故事。表面上看,IAM 很簡單——它只是關於用戶登錄。但一旦涉及現代需求如 OAuth 2.0、OpenID Connect、社交登錄、MFA 和 SSO,事情就迅速變得複雜。如果你再添加 API 存取控制、RBAC、用戶群組和權限等功能,不良的系統設計會讓一切變得更加困難。

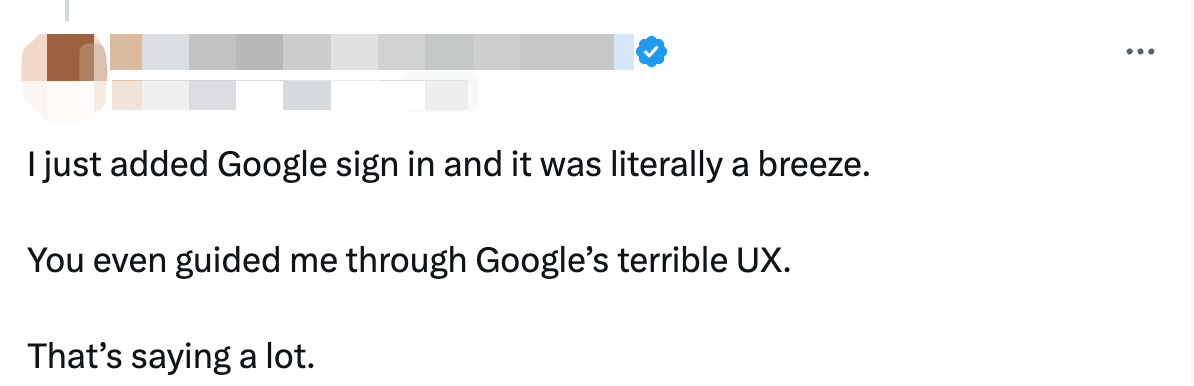

這激勵我們儘可能減少用戶的精神負擔。在 Logto 中,我們從普通開發者的角度設計。我們讓每個模塊和功能都很清晰,在 UI 中嵌入快速入門指南,並提供易於使用的 SDK。

最終用戶體驗

對於最終用戶來說,登錄和授權頁面應該看起來乾淨、現代和易於使用。良好的設計使體驗愉快,並且符合大多數產品風格,無需額外工作。

許多客戶告訴我們,他們選擇 Logto 的一個原因是我們開箱即用的登錄頁面外觀漂亮且用户友好。

但這只是基礎。開發者通常希望登錄頁面與他們的品牌風格相匹配。因此,Logto 支援全方位的品牌定制,包括主色、品牌名稱、標誌和暗模式及亮模式的不同設置。我們還允許自定義 CSS,並提供詳細的文檔,以便登錄流程的每個部分都能匹配其產品的風格。

不過��,有些開發者希望更大限度的控制權。他們想從頭建立自己的登錄頁面。為滿足這一需求,我們推出了“Bring your UI”功能,以及一套體驗 API 來幫助開發者創建自己的流程。

通過這些選項,開發者可以完全控制最終用戶的登錄體驗,無論是使用 Logto 的頁面還是自行搭建。

安全性

安全是所有軟體系統的基礎。它是 IAM 解決方案絕對不能妥協的底線。

對於終端用戶而言,單純的用戶名和密碼已經不夠安全。現代系統必須支援更安全的方法,如無密碼登錄(電子郵件或短信)、社交登錄、企業 SSO 和多因素身份驗證 (MFA)。

對於開發者來說,系統還必須提供強有力的安全保護措施:CAPTCHA、帳戶鎖定、CSRF 保護、DoS 保護、JWT 和 cookies 的簽名密鑰輪換、OIDC 的後端通道登出等等。

Logto 不僅支援所有這些功能,還遵循以下關鍵原則:

-

始終開源

所有 Logto 核心組件都是開源和完全透明的。這允許社群和第三方安全專家審核程式碼,使用者也可以自行驗證。我們相信開源監督對於真正的安全至關重要。 -

嚴格遵循標準協議

Logto 遵循像 OAuth 2.0、OpenID Connect 和 SAML 2.0 這樣廣泛接受的標準。這些標準經得起時間的考驗,有助於確保兼容性和安全性,避免自定義實現的風險。 -

遵從法規

Logto 符合主要的安全和隱私合規要求,並通過了 SOC 2 Type II 認證。我們會隨時更新法律法規的變化,以確保用戶數據的安全。

當然,平衡安全性和用戶體驗並不是容易的事。有時我們必須做出妥協。

例如,有些開發者希望用戶能直接在他們的應用中輸入憑證,而不是被重定向到 Logto 登錄頁面。但這將打破標準協議定義的安全模型(參見 我需要讓用戶在我的應用中填寫憑證)。

相對地,我們提供了對自定義登錄頁面的強力支援。這樣,用戶依然可以享受流暢的體驗而不犧牲安全性。

強大的整合能力

在今天的應用生態系統中,身份系統必須能夠輕鬆地整合到不同的技術堆棧中。許多開發者只考慮到賬戶管理,但真正的力量來自於更深入的生態系統整合—— Logto 通過遵循開放標準實現了這一點。

整合第三方身份系統

通過研究,我們發現使用第三方社交登錄是一個非常常見的需求。然而,開發者經常抱怨這些流程既混亂、缺乏文檔,又難以調試。

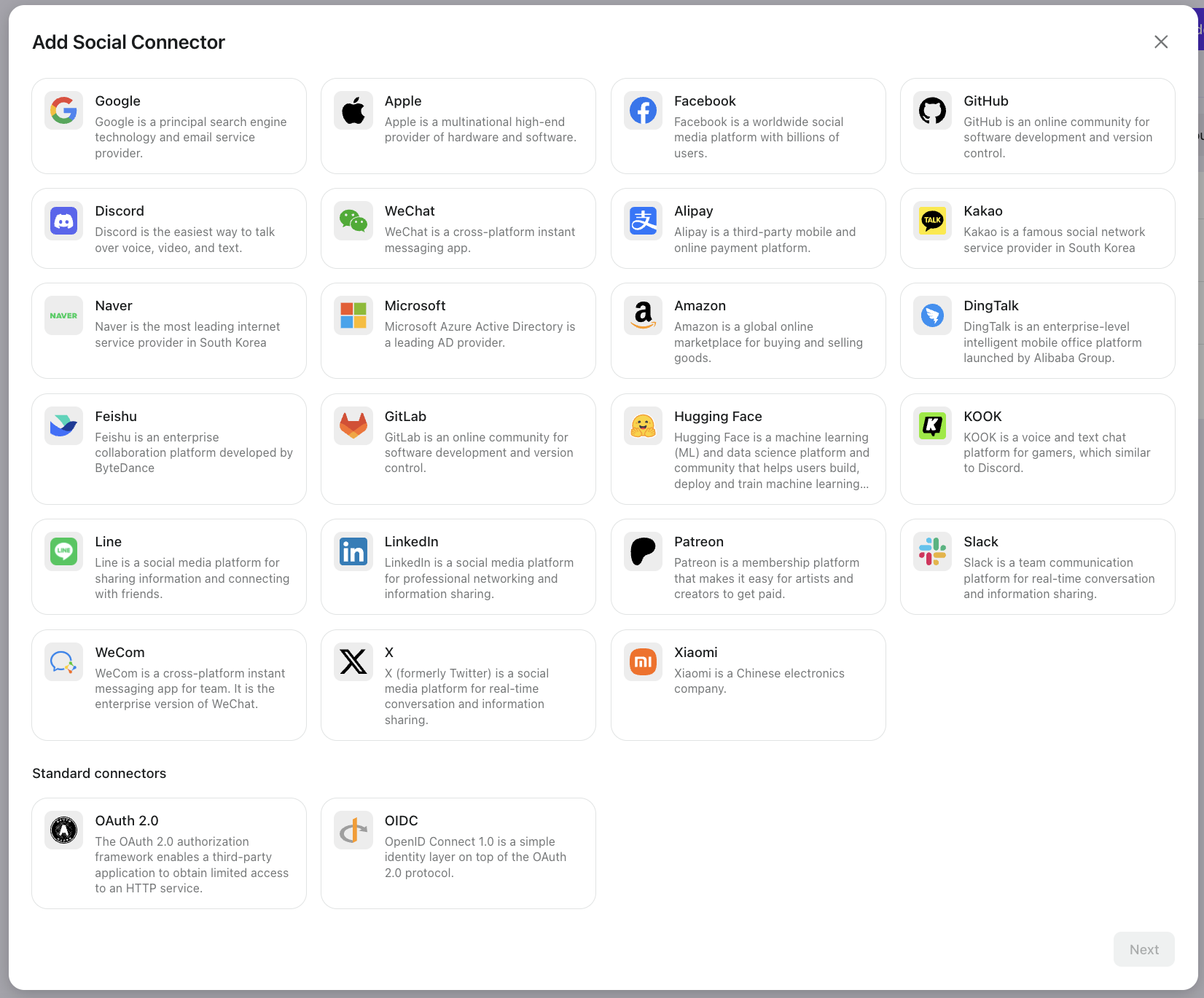

為了解決這個問題,Logto 提供了近 30 個內建社交連接器,包括標準 OIDC 和 OAuth 2.0 連接器。我們還提供了對主要 SSO 平台的連接器,如 Microsoft Entra ID (SAML + OIDC)、Google Workspace、Okta 和通用 OIDC/SAML SSO 連接器。

開發者可以根據 Logto 控制台中的分步指南輕鬆設定它們。

與你的生態系統整合

Logto 允許你將它作為第三方應用的身份提供者。這意味著你可以將你的 Logto 用戶系統連接到產品周圍的更廣泛生態系統。

例如,如果你啟動一個等候名單頁面或預售頁面,用戶可以使用 Logto 登錄。稍後,當你的產品上線時,這些用戶可以直接使用相同的賬戶登錄,而你也能了解他們的用戶狀態。

如果你稍後構建一個社群網站,你可以將它與 Logto 整合,允許無縫的用戶訪問。請參閱 Logto in action: Integrate Apache Answer to launch a community for your users。

你還可以通過標準代幣連接 API,如使用個人存取代幣讓本地 MCP 伺服器代表用戶存取你的系統(查看 Empower your business: Connect AI tools to your existing service with access control)。

未來,遠端 MCP 伺服器將作為由 Logto 代幣保護的資源伺服器工作。

清晰和完整的文檔

許多開發者抱怨現有 IAM 解決方案的文檔分散、不更新且難以遵循。

一些人指出,Auth0 的文檔“過於龐大,有時自相矛盾”,而 Azure AD 的文檔“過於一般,缺乏具體範例”。

在我們重建文檔之前,也收到過類似的抱怨。

Logto 仔細聆聽開發者的反饋。我們投入了大量精力去創建清晰、實用的文件,包括快速入門指南、詳細的 API 參考和整合範例。文檔與產品更新緊密相連,總是與新功能保持同步。

我們的博客每週更新關於身份驗證概念、產品使用和教程的文章,例如:

- RBAC in practice: Implementing secure authorization for your application

- Build a multi-tenant SaaS application: A complete guide from design to implementation

我們也在建立一個身份驗證資源圖書館,包括:

在 Logto,我們將文檔視為產品的一部分。我們不斷改進它的可讀性、完整性和可用性,幫助每位開發者快速入門。

成本效益

成本是選擇任意技術解決方案時的重要因素,IAM 解決方案也不例外。

許多用戶認為主流的 IAM 解決方案“過於昂貴”——並不是因為它們不好,而是很難證明這麼高的價格是合理的。

Logto 提供了一個透明且可預測的定價模型,既有開源版本,也有雲端託管選項。

對於雲端版本,我們提供一個免費的計畫,可以支持最多 50,000 MAUs,然後提供起價為每月 16 美元的 Pro 計畫,含無限 MAUs 和高級功能。對於企業需求,我們提供根據每家公司情況量身定製的企業方案。

查看 Logto pricing 以獲取更多信息。

可靠的客戶支援

即使是最好的產品也可能出現問題。高質量的支援至關重要。

許多用戶告訴我們,“我沒想到你們能這麼快解決我的問題!其他服務讓我等了很久。”

可悲的是,緩慢和無效的支援在其他供應商中十分常見。對於 IAM 解決方案,任何停機都是致命的,因為用戶無法登錄。

Logto 通過 Discord 提供社群支援、自助 AI 機器人和面向 Pro 用戶的電子郵件票務支援。企業用戶則享有帶有 SLA 的高級支援和訪問解決方案工程師的權限。

我們的工程師直接處理支援,以確保技術問題得到妥善解決。我們也非常重視用戶反饋,並利用其改進產品。

為未來構建

雖然我們已強調了標準的重要性,但仍值得重申:

擁抱未來意味著擁抱開放標準。

像 OAuth 2.0 和 OIDC 這樣的標準使得今天的整合更容易,並為未來的技術變革做好準備。它們由專家社群維護,並被更新以滿足新的安全需求。

這就是為什麼 Logto 從一開始就建立在開放標準之上——以確保長期的靈活性和安全性。

在 AI 時代,IAM 需求比以往更加複雜。OAuth 2.0 和 OIDC 現在變得更加重要,例如:

- 遠程 MCP 伺服器授權 – OAuth 允許第三方代理在不共享用戶密碼的情況下安全地請求上下文或操作。

- 開放生態系統整合 – 你的 API 可以使用基於代碼的存取輕鬆連接第三方服務。

- 構建 AI 代理 – OAuth 2.0 允許代理代表用戶在不同應用中行動。

- 智能設備 – 設備授權流程幫助智能工具進行身份驗證並存取雲服務。

參見 Why your product needs OAuth 2.0 and OIDC — Especially in the AI era 以了解更多。

Logto 嚴格遵循 OAuth 2.0 和 OIDC,確保當前的安全性和未來的準備性。

總結

一個好的 IAM 解決方案必須在使用的簡易性、安全性、用戶選擇、擴展性、整合、成本效益、文檔、支持和未來適應性之間取得平衡。

它應該不僅滿足當前的需求,還為未來的變化做準備。

Logto 致力於建設一個基於現實需求的安全、易用、靈活且可負擔的 IAM 平台。

無論是針對初創公司、大型企業、傳統應用,還是新一代 AI 服務,我們的目標是提供一個真正滿足現代身份和存取管理需求的解決方案。