Was macht eine gute Identitäts- und Zugriffsverwaltungslösung aus

Erforscht die Schlüsselelemente einer effektiven IAM-Lösung, einschließlich Benutzererfahrung, Sicherheit, Integrationsfähigkeit, Dokumentation, Kosteneffizienz, Unterstützung und Zukunftsbereitschaft basierend auf Logtos Erfahrung bei der Bedienung von Entwicklern.

Nach über drei Jahren im Dienst für Geschäftskunden und Entwickler haben wir bei Logto ein tiefes Verständnis für die Herausforderungen und Bedürfnisse gewonnen, mit denen Unternehmen im Bereich der Identitäts- und Zugriffsverwaltung (IAM) konfrontiert sind.

Basierend auf unserer praktischen Erfahrung, täglichen Gesprächen mit Benutzern und dem Verfolgen von Branchentrends haben wir eine klarere Vorstellung davon, was eine gute IAM-Lösung ausmacht. In diesem Artikel möchte ich einige unserer Gedanken und Erfahrungen teilen.

Benutzerfreundlichkeit und Benutzererfahrung

IAM ist das Tor zu jeder Anwendung. Es ist oft das Erste, was Benutzer sehen. Ein schwieriges oder verwirrendes System erhöht nicht nur die Arbeitsbelastung für Entwickler, sondern beeinträchtigt auch direkt die Erfahrung der Endbenutzer.

Wir glauben, dass die Benutzererfahrung zwei Seiten hat: die Erfahrung für Entwickler und die Erfahrung für Endbenutzer.

Entwicklererfahrung

Bevor wir mit der Entwicklung von Logto begannen, forschten wir viel über bestehende IAM-Lösungen. Viele Entwickler teilten die gleiche Frustration – es war schwer, eine Lösung zu finden, die leistungsstark, aber auch einfach zu bedienen ist.

Ein Beispiel: Ein CTO einer Restaurantkette erzählte uns, dass sie ursprünglich versuchten, Keycloak, eine bekannte Open-Source-Lösung, einzuführen. Sie fanden jedoch, dass der Einrichtungsprozess sehr kompliziert war. Sie mussten viele Konzepte lernen und verstehen, wie verschiedene Ressourcen organisiert waren. Auch nach viel Zeit war es für ihre Teammitglieder immer noch schwer nachvollziehbar. Zudem waren sie unzufrieden mit der Qualität der Benutzeroberfläche der Standard-Login-Seiten. Letztendlich entschieden sie sich, es nicht zu nutzen.

Wir hörten viele ähnliche Geschichten. Oberflächlich betrachtet scheint IAM einfach – es geht nur um Benutzeranmeldung. Aber sobald moderne Anforderungen wie OAuth 2.0, OpenID Connect, soziale Anmeldung, MFA und SSO eingebunden werden, wird es schnell komplex. Wenn man dann Funktionen wie API-Zugriffskontrolle, RBAC, Benutzergruppen und Berechtigungen hinzufügt, kann schlechtes Systemdesign alles noch schwieriger machen.

Dies inspirierte uns, die geistige Belastung für die Benutzer so weit wie möglich zu reduzieren. Bei Logto gestalten wir aus der Sicht eines normalen Entwicklers. Wir machen jedes Modul und jede Funktion klar, binden Schnellstartanleitungen in die Benutzeroberfläche ein und bieten einfach zu verwendende SDKs.

Endbenutzererfahrung

Für Endbenutzer sollten die Anmelde- und Autorisierungsseiten sauber, modern und angenehm zu nutzen sein. Gutes Design macht die Erfahrung angenehm und passt ohne zusätzlichen Aufwand zu den meisten Produktstilen.

Viele Kunden sagen uns, dass sie sich für Logto entschieden haben, weil unsere sofort einsatzbereite Anmeldeseite gut aussieht und benutzerfreundlich ist.

Aber das ist nur das Grundlegende. Entwickler möchten oft, dass die Anmeldeseite zu ihrem Markenstil passt. Daher unterstützt Logto umfassende Anpassungsmöglichkeiten für das Branding, einschließlich Primärfarbe, Markenname, Logo und verschiedene Einstellungen für den Dunkel- und Lichtmodus. Wir erlauben auch benutzerdefiniertes CSS mit ausführlicher Dokumentation, sodass jeder Teil des Anmeldevorgangs dem Stil ihres Produkts entsprechen kann.

Trotzdem wünschen sich einige Entwickler noch mehr Kontrolle. Sie möchten ihre eigenen Anmeldeseiten von Grund auf neu erstellen. Um diesem Bedürfnis gerecht zu werden, haben wir die "Bring your UI"-Funktion eingeführt, zusammen mit einer Reihe von Erfahrung-APIs, um Entwicklern zu helfen, ihre eigenen Flows zu erstellen.

Mit diesen Optionen können Entwickler die Endbenutzer-Anmeldungserfahrung vollständig kontrollieren, entweder indem sie Logtos Seiten verwenden oder ihre eigenen erstellen.

Sicherheit

Sicherheit ist das Fundament aller Softwaresysteme. Es ist die unterste Linie, die IAM-Lösungen niemals kompromittieren dürfen.

Für Endbenutzer sind Benutzername und Passwort allein nicht mehr sicher genug. Ein modernes System muss sicherere Methoden wie passwortlose Anmeldung (E-Mail oder SMS), soziale Anmeldung, Enterprise-SSO und Multi-Faktor-Authentifizierung (MFA) unterstützen.

Für Entwickler muss das System auch starke Sicherheitsvorkehrungen bieten: CAPTCHA, Identifikatorsperre, CSRF-Schutz, DoS-Schutz, Schlüsselrotation für JWT und Cookies, verteilten Kanal-Logout für OIDC und mehr.

Logto unterstützt nicht nur all dies, sondern folgt auch diesen wichtigen Prinzipien:

-

Immer Open Source

Alle wichtigen Logto-Komponenten sind Open Source und vollständig transparent. Dies ermöglicht es der Gemeinschaft und Drittanbieter-Sicherheitsexperten, den Code zu prüfen, und Benutzer können ihn auch selbst verifizieren. Wir glauben, dass die Open-Source-Überwachung entscheidend für echte Sicherheit ist. -

Strikte Einhaltung von Standardprotokollen

Logto hält sich an weit verbreitete Standards wie OAuth 2.0, OpenID Connect und SAML 2.0. Diese Standards wurden im Laufe der Zeit getestet und helfen, Kompatibilität und Sicherheit sicherzustellen, wodurch die Risiken benutzerdefinierter Implementierungen vermieden werden. -

Compliance

Logto erfüllt die wichtigsten Sicherheits- und Datenschutz-Compliance-Anforderungen und hat die SOC 2 Type II-Zertifizierung erreicht. Wir halten uns über Änderungen in Gesetzen und Vorschriften auf dem Laufenden, um die Benutzerdaten sicher zu halten.

Natürlich ist es nicht einfach, Sicherheit und Benutzerfreundlichkeit auszubalancieren. Manchmal müssen wir Kompromisse eingehen.

Zum Beispiel wollten einige Entwickler, dass Benutzer ihre Anmeldeinformationen direkt in ihrer App eingeben, ohne zur Logto-Anmeldeseite weitergeleitet zu werden. Aber das würde das Sicherheitsmodell, das durch Standardprotokolle definiert ist, durchbrechen (siehe I need my users to fill in their credentials in my app).

Stattdessen haben wir starke Unterstützung für benutzerdefinierte Anmeldeseiten bereitgestellt. Auf diese Weise können Benutzer immer noch eine reibungslose Erfahrung genießen, ohne die Sicherheit zu gefährden.

Starke Integrationsfähigkeiten

In dem heutigen Applikationsökosystem muss ein Identitätssystem sich einfach in verschiedene Technologie-Stacks integrieren lassen. Viele Entwickler denken nur über Kontoverwaltung nach, aber die wahre Stärke kommt von tieferer Integration in das Ökosystem – etwas, das Logto durch die Einhaltung offener Standards erreicht.

Integration von Drittanbieter-Identitätssystemen

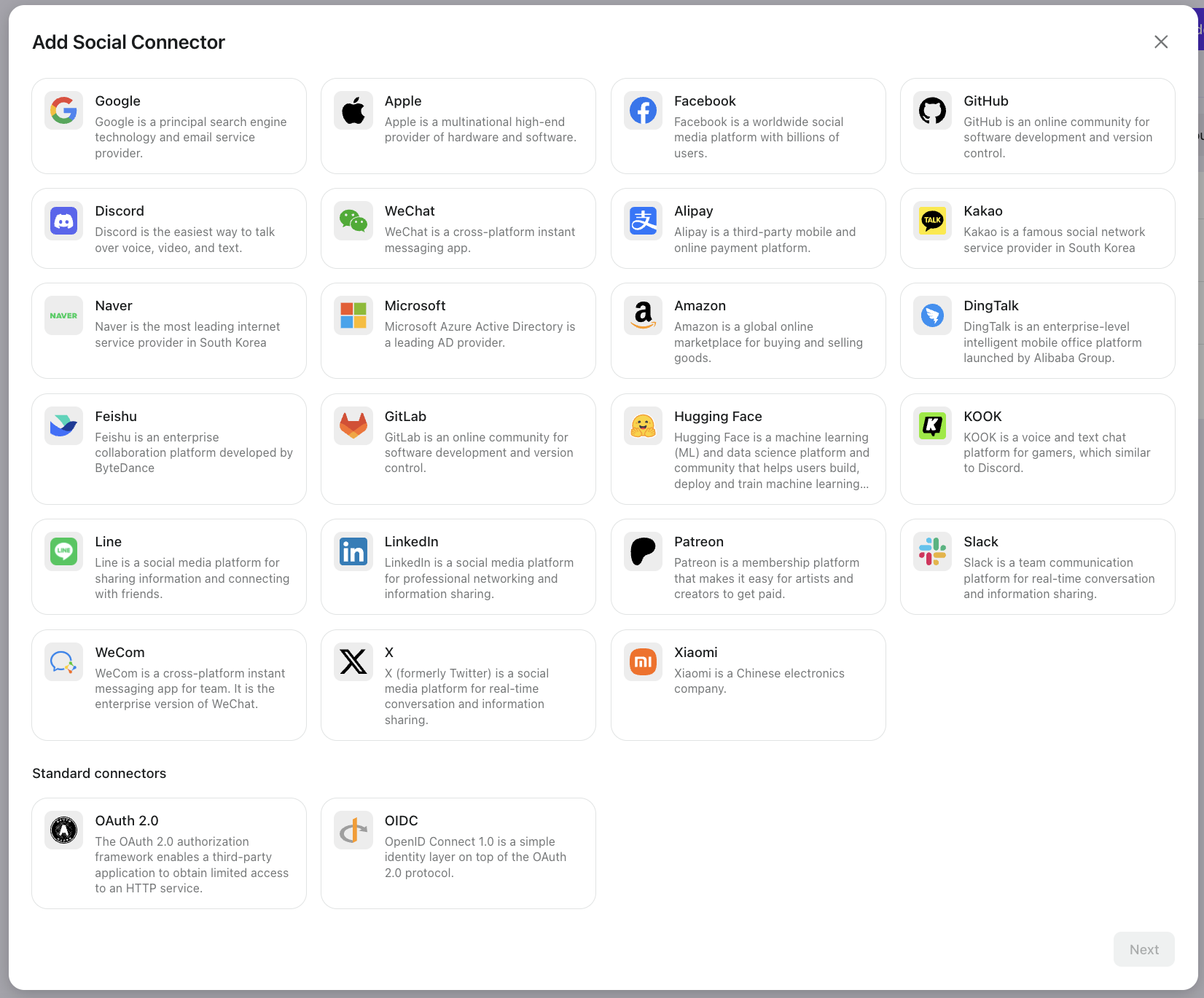

Unsere Recherchen ergaben, dass die Verwendung von sozialen Logins von Drittanbietern ein sehr häufiges Bedürfnis ist. Entwickler beklagen jedoch oft, dass diese Abläufe chaotisch, schlecht dokumentiert und schwer zu debuggen sind.

Um dieses Problem zu lösen, bietet Logto fast 30 integrierte Social-Connectoren, einschließlich standardisierter OIDC- und OAuth 2.0-Connectoren. Wir bieten auch Konnektoren für große SSO-Plattformen wie Microsoft Entra ID (SAML + OIDC), Google Workspace, Okta und generische OIDC/SAML SSO-Konnectoren.

Entwickler können sie einfach einrichten, indem sie den Schritt-für-Schritt-Anleitungen in der Logto-Konsole folgen.

Integration in Ihr Ökosystem

Logto ermöglicht es Ihnen, es als Identitätsanbieter für Drittanbieter-Anwendungen zu nutzen. Das bedeutet, dass Sie Ihr Logto-Benutzersystem mit dem breiteren Ökosystem rund um Ihr Produkt verbinden können.

Zum Beispiel können Benutzer sich mit Logto anmelden, wenn Sie eine Wartelisten-Seite oder eine Vorverkaufsseite starten. Wenn Ihr Produkt später live geht, können diese Benutzer sich direkt mit denselben Konten anmelden, und Sie können ihren Benutzerstatus kennen.

Wenn Sie später eine Community-Seite erstellen, können Sie sie mit Logto integrieren, um nahtlosen Benutzerzugang zu ermöglichen. Siehe Logto in Aktion: Integration von Apache Answer zur Einführung einer Community für Ihre Benutzer.

Sie können auch APIs über Standardtoken verbinden, indem Sie beispielsweise persönliche Zugangstoken verwenden, um einem lokalen MCP-Server Zugang zu Ihrem System im Namen der Benutzer zu gewähren (siehe Stärken Sie Ihr Geschäft: Verbinden Sie AI-Tools mit Ihrem bestehenden Service mit Zugangskontrolle).

In Zukunft werden Remote-MCP-Server als Ressource-Server fungieren, die durch Logto-Token geschützt sind.

Klare und vollständige Dokumentation

Viele Entwickler beklagen, dass die Dokumentation bestehender IAM-Lösungen fragmentiert, veraltet und schwer zu befolgen ist. Manche haben darauf hingewiesen, dass die Dokumentation von Auth0 "zu umfangreich und manchmal widersprüchlich" ist, und die von Azure AD ist "zu allgemein und fehlt an Beispielen, die spezifisch für den Anwendungsfall sind."

Bevor wir unsere Dokumentation neu aufgebaut haben, erhielten wir ähnliche Beschwerden.

Logto hörte aufmerksam auf das Feedback der Entwickler. Wir investierten viel Mühe in die Erstellung klarer, praktischer Dokumente, einschließlich Schnellstartanleitungen, detaillierter API-Referenzen und Integrationsbeispiele. Die Dokumentation ist eng mit Produktaktualisierungen verknüpft und bleibt immer synchron mit neuen Funktionen.

Unser Blog wird wöchentlich mit Artikeln über Authentifizierungskonzepte, Produktnutzung und Tutorials aktualisiert, wie zum Beispiel:

- RBAC in der Praxis: Implementierung sicherer Autorisierung für Ihre Anwendung

- Erstellen Sie eine Multi-Tenant-SaaS-Anwendung: Ein vollständiger Leitfaden von Design bis Implementierung

Wir bauen auch eine Authentifizierungsressourcen-Bibliothek auf, darunter:

Bei Logto behandeln wir Dokumentation als Teil des Produkts. Wir verbessern kontinuierlich ihre Lesbarkeit, Vollständigkeit und Benutzerfreundlichkeit, um jedem Entwickler zu helfen, schnell loszulegen.

Kosteneffizienz

Die Kosten sind ein entscheidender Faktor bei der Wahl einer technischen Lösung, und IAM-Lösungen bilden da keine Ausnahme.

Viele Benutzer fühlen, dass Mainstream-IAM-Lösungen "viel zu teuer" sind – nicht weil sie schlecht sind, sondern weil es schwierig ist, den hohen Preis zu rechtfertigen.

Logto bietet ein transparentes und vorhersehbares Preismodell mit sowohl Open-Source- als auch cloudgehosteten Optionen.

Für die Cloud-Version bieten wir einen großzügigen kostenlosen Plan für bis zu 50.000 MAUs und einen Pro-Plan ab 16 $/Monat mit unbegrenzten MAUs und erweiterten Funktionen. Für Unternehmensanforderungen bieten wir maßgeschneiderte Unternehmenspläne basierend auf der Situation jedes Unternehmens an.

Schauen Sie sich Logto Preisgestaltung für weitere Informationen an.

Zuverlässiger Kundensupport

Selbst die besten Produkte können Probleme haben. Hochwertiger Support ist unerlässlich.

Viele Kunden sagten uns: "Ich hätte nicht erwartet, dass Sie mein Problem so schnell lösen! Andere Dienste ließen mich ewig warten."

Leider ist langsamer und ineffektiver Support bei anderen Anbietern häufig.

Für IAM-Lösungen kann jeder Ausfall fatal sein, da Benutzer sich nicht einloggen können.

Logto bietet Community-Support über Discord, einen Selbstbedienungs-AI-Bot und E-Mail-Ticket-Support für Pro-Benutzer. Unternehmensbenutzer erhalten erweiterten Support mit SLAs und Zugang zu Lösungstechniker.

Unsere Techniker kümmern sich direkt um den Support, um sicherzustellen, dass technische Probleme richtig gelöst werden. Wir schätzen auch Benutzerfeedback und nutzen es, um das Produkt zu verbessern.

Gebaut für die Zukunft

Während wir bereits die Bedeutung von Standards erwähnt haben, ist es erwähnenswert:

Die Zukunft zu umarmen bedeutet, offene Standards zu umarmen.

Standards wie OAuth 2.0 und OIDC erleichtern heute die Integration und bereiten Sie auf zukünftige technische Änderungen vor. Sie werden von Expertencommunities gepflegt und aktualisiert, um neuen Sicherheitsanforderungen gerecht zu werden.

Deshalb baut Logto von Anfang an auf offenen Standards — um langfristige Flexibilität und Sicherheit zu gewährleisten.

Im Zeitalter der KI sind die IAM-Anforderungen komplexer als je zuvor. OAuth 2.0 und OIDC sind jetzt wichtiger, beispielsweise:

- Remote-MCP-Server-Autorisierung – OAuth ermöglicht es Drittanbieteragenten, kontextsensitiv oder Aktionen sicher anzufordern, ohne Benutzerpasswörter auszutauschen.

- Integration offenes Ökosystem – Ihre APIs können sich leicht mit Drittanbieterdiensten über tokenbasierten Zugriff verbinden.

- Erstellung von AI-Agenten – OAuth 2.0 ermöglicht es Agenten, im Auftrag von Benutzern in verschiedenen Anwendungen zu handeln.

- Smart Geräte – Geräten Autorisierungsflows helfen intelligenten Tools, sich zu authentifizieren und auf Cloud-Services zuzugreifen.

Sehen Sie Warum Ihr Produkt OAuth 2.0 und OIDC braucht — Besonders im Zeitalter der KI für mehr.

Logto hält sich strikt an OAuth 2.0 und OIDC, um sowohl aktuelle Sicherheit als auch Zukunftsbereitschaft zu gewährleisten.

Zusammenfassung

Eine gute IAM-Lösung muss Benutzerfreundlichkeit, Sicherheit, Benutzerwahl, Skalierbarkeit, Integration, Kosteneffizienz, Dokumentation, Unterstützung und zukünftige Anpassungsfähigkeit ausbalancieren.

Sie sollte nicht nur die heutigen Bedürfnisse erfüllen, sondern auch auf die Veränderungen von morgen vorbereitet sein.

Logto bemüht sich, eine sichere, benutzerfreundliche, flexible und erschwingliche IAM-Plattform zu entwickeln, die auf den realen Bedürfnissen basiert.

Ob für Startups, große Unternehmen, traditionelle Anwendungen oder Next-Generation-AI-Services, unser Ziel ist es, eine Lösung bereitzustellen, die den modernen Identitäts- und Zugriffsverwaltungsanforderungen wirklich gerecht wird.