優れたアイデンティティおよびアクセス管理ソリューションとは

ユーザーエクスペリエンス、セキュリティ、統合機能、ドキュメント、費用対効果、サポート、未来の準備など、Logto の経験に基づいた効果的な IAM ソリューションの重要な要素を探ります。

Logto は、ビジネス顧客と開発者に 3年以上サービスを提供する中で、企業がアイデンティティおよびアクセス管理(IAM)分野で直面する課題とニーズについて深く理解しています。

私たちの実践的な経験、ユーザーとの日常的な会話、業界の動向の追跡に基づいて、優れた IAM ソリューションとは何かがはっきりとわかります。この記事では、私たちの考えや学んだ教訓を共有したいと思います。

使いやすさとユーザーエクスペリエンス

IAM はあらゆるアプリケーションへのゲートウェイであり、ユーザーが最初に目にするものです。難しいまたは分かりにくいシステムは、開発者の作業負担を増やすだけでなく、エンドユーザーの体験を直接的に傷つけます。

ユーザーエクスペリエンスには 2つの側面があると考えています: 開発者に対する体験とエンドユーザーに対する体験です。

開発者体験

Logto の開発を始める前に、多くの既存の IAM ソリューションを調査しました。多くの開発者は共通の不満を共有していました—「強力で使いやすいソリューションを見つけるのは難しい」。

例えば、あるレストランチェーンの CTO は、最初は有名なオープンソースソリューションである Keycloak の導入を試みました。しかし、セットアッププロセスが非常に複雑であることがわかりました。多くの概念を学び、さまざまなリソースがどのように整理されているかを理解しなければなりませんでした。多くの時間を費やした後でも、チームメンバーにとって理解するのは困難でした。さらに、デフォルトのログインページのユーザーインターフェースの質にも満足していませんでした。最終的には、使用しないことに決めました。

同様の話をたくさん聞きました。表面的には IAM は単純に見えますが、実際には OAuth 2.0、OpenID Connect、ソーシャルログイン、MFA、SSO など、現代的なニーズが含まれると、すぐに複雑になります。API アクセス制御、RBAC、ユーザーグループ、権限などの機能を追加すると、システムの設計が悪いと、すべてがさらに難しくなります。

これにより、可能な限りユーザーの精神的負担を軽減することにインスパイアされました。Logto では、通常の開発者の視点から設計しています。各モジュールと機能を明確にし、UI にクイックスタートガイドを埋め込み、使いやすい SDK を提供しています。

エンドユーザー体験

エンドユーザーにとって、ログインと認可ページはシンプルでモダンで使いやすいものであるべきです。優れたデザインは、体験を快適にし、多くの製品スタイルに追加の作業なしでフィットします。

多くの顧客は、Logtoのログイン ページが素晴らしく、そのまま使用できるため、Logtoを選ぶ理由の 1つと語っています。

しかし、それは基本に過ぎません。開発者はしばしば、ログインページがブランドスタイルにマッチすることを望んでいます。そのため、Logto はブランド名、ロゴ、ダークモードとライトモードの異なる設定を含む完全なブランドカスタマイズをサポートしています。また、カスタム CSS を許可し、詳細なドキュメントを用意しているため、ログインフローのすべての部分が製品のスタイルにマッチできます。

それでも、さらに多くの制御を望む開発者もいます。ログイン ページを最初から自分で構築したいと考えています。このニーズに応えるために、「自分のUIを持ち込む」機能を導入し、開発者が独自のフローを作成できるようにする一連のエクスペリエンスAPIを提供しました。

これらのオプションにより、開発者は Logto のページを使用するか、自分で構築することで、エンドユーザーのログインエクスペリエンスを完全に制御できます。

セキュリティ

セキュリティはすべてのソフトウェア システムの基盤です。それを妥協してはならない最低限のラインです。

エンドユーザーにとって、ユーザー名とパスワードだけでは安全ではありません。現代のシステムは、パスワードなしログイン (メールまたはSMS)、ソーシャルログイン、エンタープライズSSO、マルチファクター認証 (MFA) などの安全な方法をサポートする必要があります。

開発者にとっても、セキュリティ保護を提供する必要があります:CAPTCHA、識別子ロックアウト、CSRF保護、DoS保護、JWTおよびクッキーの署名キーのローテーション、OIDCのバックエンドチャネルログアウトなど。

Logtoはすべてこれをサポートしているだけでなく、次の主要な原則を守っています:

-

常にオープンソース

Logtoのコアコンポーネントはすべてオープンソースであり、完全に透明です。これにより、コミュニティおよびサードパーティのセキュリティ専門家がコードを監査でき、ユーザー自身も確認できます。オープンソースの監督は本当のセキュリティにとって重要であると考えています。 -

標準プロトコルを厳守

LogtoはOAuth 2.0やOpenID Connect、SAML 2.0といった広く受け入れられている標準に固執します。これらの標準は時間をかけてテストされ、互換性とセキュリティを保証し、自作の実装のリスクを回避します。 -

コンプライアンス

Logtoは主要なセキュリティおよびプライバシーコンプライアンス要件を満たしており、SOC 2タイプ 2認証を取得しています。法律や規制の変更に対応し、ユーザーデータを安全に保ちます。

もちろん、セキュリティとユーザーエクスペリエンスのバランスをとることは簡単ではありません。時にはトレードオフを行うこともあります。

例えば、開発者の中にはユーザーがLogtoログインページにリダイレクトされずに直接アプリ内で認証情報を入力できるようにしてほしいという希望がありました。しかし、これは標準プロトコルが定義するセキュリティモデルを壊すことになります(参照:私はアプリ内でユーザーに認証情報を入力してもらいたい)。

代わりに、カスタムログインペー

ジに対して強力なサポートを提供しました。これにより、ユーザーはセキュリティを犠牲にすることなくスムーズな体験を享受できます。

強力な統合機能

今日のアプリケーションエコシステムでは、アイデンティティシステムはさまざまなテクノロジースタックに容易に統合できる必要があります。多くの開発者はアカウント管理についてしか考えませんが、真の力はエコシステムとのより深い統合から生まれます。Logto はこれをオープンスタンダードに準拠することで実現しています。

サードパーティのアイデンティティシステムとの統合

調査を通じて、サードパーティのソーシャルログインを使用することは非常に一般的なニーズであることがわかりました。しかし、これらのフローが整然としておらず、ドキュメントが薄く、デバッグが難しいと不満を言う開発者が多いです。

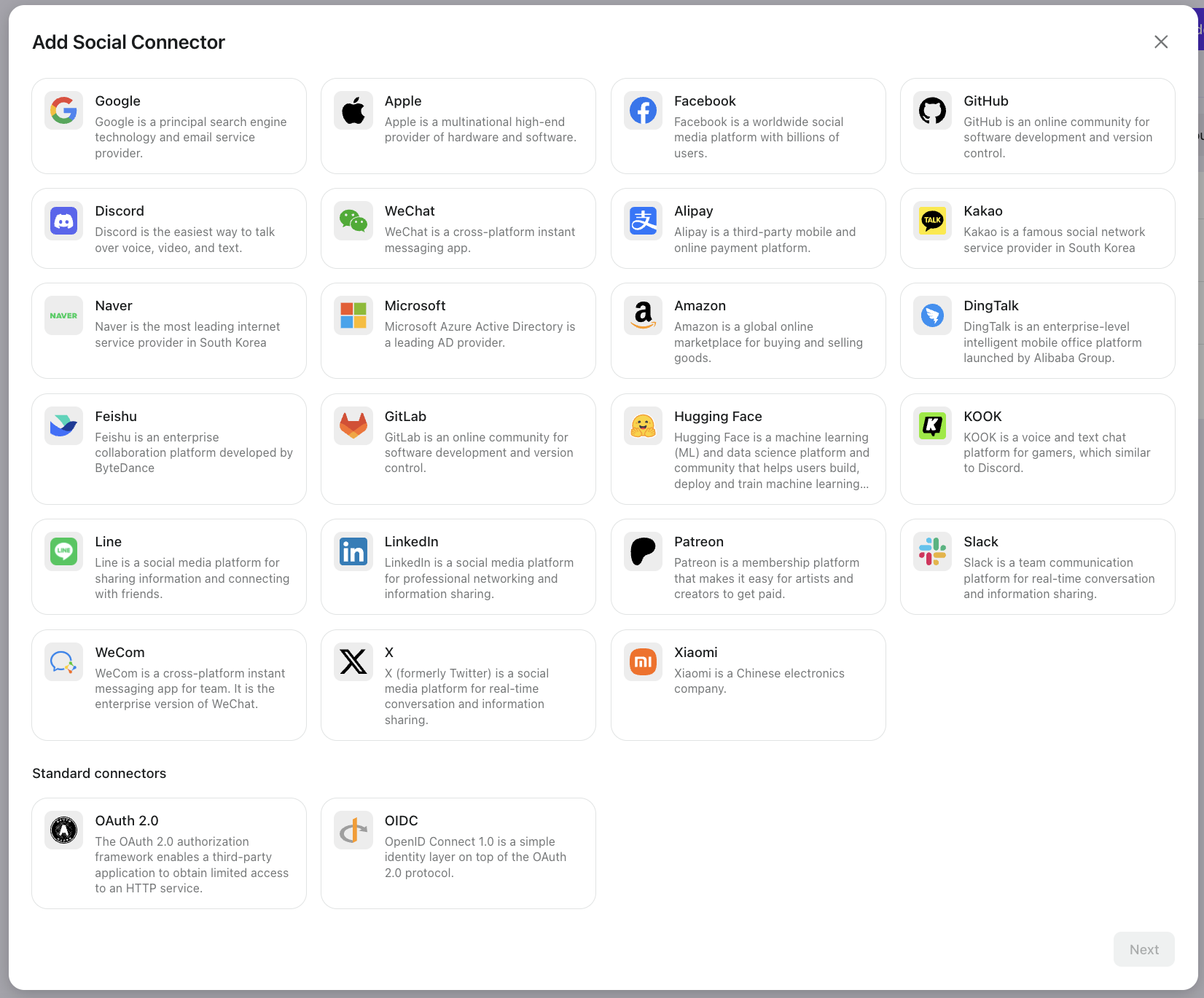

この問題を解決するために、Logto は標準的な OIDC および OAuth 2.0 コネクタを含む、約 30 の組み込みソーシャルコネクタを提供しています。さらに、Microsoft Entra ID (SAML + OIDC)、Google Workspace、Okta、一般的な OIDC/SAML SSO コ��ネクタなど、主要な SSO プラットフォーム用のコネクタも提供しています。

開発者は、Logto コンソール内のステップバイステップガイドに従って簡単にセットアップできます。

自分のエコシステムとの統合

Logto をサードパーティアプリケーションのアイデンティティプロバイダーとして使用することができます。つまり、自分の製品に関連した広範なエコシステムに Logto ユーザーシステムを接続できます。

例えば、待機リストページやプレセールページを立ち上げる場合、Logto を使用してユーザーがログインできます。その後、製品が公開されるときに、同じアカウントで直接ログイン可能で、ユーザーのステータスを知ることができます。

将来的にコミュニティサイトを構築する場合でも、Logto を統合することでシームレスなユーザーアクセスを実現できます。実際の Logto: ユーザーのためのコミュニティを立ち上げるための Apache Answer との統合を参照してください。

標準トークンを介して API を接続することもできます。たとえば、個人アクセストークンを使用してローカル MCP サーバーがユーザーに代わってシステムにアクセスできるようにする(既存のサービスに AI ツールをアクセス制御で接続するをご覧ください)。

今後、リモート MCP サーバーは Logto トークンにより保護されたリソースサーバーとして機能します。

明確かつ完全なドキュメンテーション

多くの開発者は、既存の IAM ソリューションのドキュメントが分散し、時代遅れであり、わかりにくいと不満を述べています。

ある人々は、Auth0 のドキュメントは「大きすぎて時折矛盾している」、Azure AD のドキュメントは「一般的すぎてケース固有の例が不足している」と指摘しました。

私たちのドキュメントを再構築する前にも、同様の不満を受けていました。

Logto は開発者のフィードバックを注意深く聞き、クイックスタートガイド、詳細な API リファレンス、統合例など、明確で実用的なドキュメントを作成するために多くの努力を投じました。ドキュメンテーションは製品の更新と密接に関連しており、新たな機能に常に対応しています。

毎週のブログ更新では、認証の概念、製品の使用法、チュートリアルに関する記事を提供しています。たとえば:

認証リソースライブラリの構築も進行中で、以下を含みます:

Logto では、ドキュメントを製品の一部として扱い、その読みやすさ、完全性、および使いやすさを継続的に向上させ、すべての開発者がすぐに作業を始められるようにしています。

費用対効果

費用は、あらゆる技術ソリューションを選択する際の重要な要因であり、IAM ソリューションも例外ではありません。

多くのユーザーは、主流の IAM ソリューションが「非常に高価すぎる」と感じています。悪い理由ではなく、高い価格を正当化するのが難しいためです。

Logto は透明で予測可能な価格モデルを提供し、オープンソースとクラウドホストの両方のオプションを提供しています。

クラウドバージョンには、50,000 MAU まで無料の寛大なプランと、無制限の MAU と高度な機能を備えた月額 $16 からのプロプランを提供しています。エンタープライズニーズには、各企業の状況に応じたカスタムエンタープライズプランを提供しています。

詳細は Logto の価格 をチェックしてください。

信頼できるカスタマーサポート

最高の製品でさえ問題が発生する可能性があります。高品質なサポートは不可欠です。

多くの顧客から「この問題をこんなに早く解決してくれるとは思わなかった!他のサービスでは長時間待たされました」と言われました。

残念ながら、遅くて効果のないサポートは他のプロバイダーでは一般的です。IAM ソリューションにおいては、ダウンタイムが致命的になり得るため、ユーザーがログインできません。

Logto は Discord を介したコミュニティサポート、セルフサービス AI ボット、プロユーザー向けのメールチケットサポートを提供しています。エンタープライズユーザーには SLA を備えた高度なサポートとソリューションエンジニアへのアクセスが提供されます。

技術的な問題が確実に解決されるよう、エンジニアがサポートを直接担当します。また、ユーザーフィードバックを重視し、それを製品改善に役立てています。

未来のために設計された

標準の重要性についてはすでに触れましたが、もう一度強調する価値があります:

未来を受け入れることはオープンスタンダードを受け入��れることを意味します。

OAuth 2.0やOIDCのような標準は今日の統合を容易にし、将来の技術的な変化に備えるものです。これらは専門的なコミュニティによって維持され、新たなセキュリティニーズに対応して更新されています。

だからこそ、Logto は最初からオープンスタンダードを基盤に構築し、長期的な柔軟性と安全性を確保しています。

AI 時代において、IAM ニーズはこれまで以上に複雑です。OAuth 2.0 および OIDC は今、以下のようにより重要です:

- リモート MCP サーバーの認可 – OAuth によってサードパーティエージェントがユーザーパスワードを共有せずに安全にコンテキストやアクションを要求できます。

- オープンエコシステムの統合 – トークンベースのアクセスを使用して、API が簡単にサードパーティサービスと接続できます。

- AI エージェントの構築 – OAuth 2.0 により、エージェントが異なるアプリケーションでユーザーの代理として行動できます。

- スマートデバイス – デバイス認証フローはスマートツールがクラウドサービスを認証し、アクセスするのに役立ちます。

なぜあなたの製品に OAuth 2.0 および OIDC が必要なのか—特にAIの時代にをご覧ください。

Logto は OAuth 2.0 および OIDC を厳守し、現在のセキュリティと未来準備を保証しています。

まとめ

優れた IAM ソリューションは、使いやすさ、セキュリティ、ユーザーの選択、スケーラビリティ、統合、費用対効果、ドキュメント、サポート、および未来の適応性のバランスをとる必要があります。それは今日のニーズを満たすだけでなく、明日の変化にも備える必要があります。

Logto は、現実のニーズに基づいて、安全で使いやすく、柔軟かつ手頃な価格の IAM プラットフォームを構築することを目指しています。スタートアップ、大企業、従来のアプリ、次世代AIサービスのいずれであっても、現代のアイデンティティおよびアクセス管理のニーズを真に満たすソリューションを提供することが私たちの目標です。