O que torna uma boa solução de gestão de identidade e acesso

Explora os elementos chave de uma solução eficaz de IAM, incluindo experiência do utilizador, segurança, capacidades de integração, documentação, custo-benefício, suporte e preparação para o futuro, com base na experiência da Logto a servir desenvolvedores.

Após servir clientes empresariais e desenvolvedores por mais de três anos, nós na Logto adquirimos uma profunda compreensão dos desafios e necessidades que as empresas enfrentam no espaço da gestão de identidade e acesso (IAM).

Com base na nossa experiência prática, conversas diárias com utilizadores e rastreamento de tendências da indústria, temos uma visão mais clara sobre o que torna boa uma solução de IAM. Neste artigo, gostaria de partilhar alguns dos nossos pensamentos e lições aprendidas.

Facilidade de uso e experiência do utilizador

IAM é o portal de entrada para qualquer aplicação. É frequentemente a primeira coisa que os utilizadores veem. Um sistema difícil ou confuso não só aumenta a carga de trabalho para os desenvolvedores como também prejudica diretamente a experiência dos utilizadores finais.

Acreditamos que a experiência do utilizador tem dois lados: a experiência para desenvolvedores e a experi�ência para utilizadores finais.

Experiência do desenvolvedor

Antes de começarmos a construir a Logto, fizemos muita pesquisa sobre soluções de IAM existentes. Muitos desenvolvedores partilharam a mesma frustração — era difícil encontrar uma solução que fosse poderosa mas também fácil de usar.

Por exemplo, um CTO de uma cadeia de restaurantes disse-nos que inicialmente tentaram implementar o Keycloak, uma solução de código aberto bem conhecida. No entanto, acharam o processo de configuração muito complicado. Tiveram que aprender muitos conceitos e entender como os diferentes recursos eram organizados. Mesmo depois de gastar muito tempo, ainda era difícil para os membros da equipa compreender. Além disso, ficaram insatisfeitos com a qualidade da interface do utilizador das páginas de login padrão. No final, decidiram não usá-lo.

Ouvimos muitas histórias semelhantes. À superfície, o IAM parece simples — é apenas sobre login de utilizadores. Mas uma vez que envolve necessidades modernas como OAuth 2.0, OpenID Connect, login social, MFA e SSO, as coisas rapidamente tornam-se complexas. Se adicionar funcionalidades como controlo de acesso a APIs, RBAC, grupos de utilizadores e permissões, o mau design do sistema pode tornar tudo ainda mais difícil.

Isso inspirou-nos a reduzir ao máximo o fardo mental nos utilizadores. Na Logto, desenhamos a partir do ponto de vista de um desenvolvedor comum. Tornamos cada módulo e função claros, incorporamos guias de iniciação rápida na interface do utilizador, e fornecemos SDKs fáceis de usar.

Experiência do utilizador final

Para os utilizadores finais, as páginas de login e autorização devem parecer limpas, modernas e agradáveis de usar. Um bom design torna a experiência agradável e encaixa na maioria dos estilos de produto sem trabalho extra.

Muitos clientes dizem-nos que uma das razões por que escolhem a Logto é porque a nossa página de login pronta para uso é atraente e fácil de usar.

Mas isso é apenas o básico. Os desenvolvedores frequentemente querem que a página de login se alinhe ao estilo da sua marca. Assim, a Logto suporta personalização completa de marca, incluindo cor primária, nome da marca, logotipo e diferentes configurações para modos escuro e claro. Também permitimos CSS personalizado, com documentação detalhada, para que cada parte do fluxo de login possa corresponder ao estilo do seu produto.

Ainda assim, alguns desenvolvedores querem ainda mais controlo. Querem construir suas próprias páginas de login do zero. Para atender a essa necessidade, introduzimos a funcionalidade "Traga a sua UI", juntamente com um conjunto de APIs de experiência para ajudar os desenvolvedores a criar seus próprios fluxos.

Com estas opções, os desenvolvedores podem controlar totalmente a experiência de login do utilizador final, seja usando as páginas da Logto ou construindo as suas próprias.

Segurança

A segurança é a base de todos os sistemas de software. É a linha de base que as soluções de IAM nunca devem comprometer.

Para os utilizadores finais, nome de utilizador e senha sozinhos já não são suficientemente seguros. Um sistema moderno deve suportar métodos mais seguros, como login sem senha (email ou SMS), login social, SSO empresarial e autenticação multifator (MFA).

Para os desenvolvedores, o sistema também deve oferecer proteções de segurança robustas: CAPTCHA, bloqueio de identificador, proteção CSRF, proteção DoS, rotação de chave de assinatura para JWT e cookies, logout de canal backend para OIDC, e mais.

A Logto não apenas suporta tudo isso, mas também segue estes princípios chave:

-

Sempre código aberto

Todos os componentes principais da Logto são de código aberto e totalmente transparentes. Isso permite que a comunidade e especialistas em segurança independentes auditem o código, e os utilizadores também podem verificá-lo por si mesmos. Acreditamos que a supervisão por código aberto é crucial para uma segurança real. -

Seguir rigorosamente os protocolos padrão

A Logto adere aos padrões amplamente aceitos como OAuth 2.0, OpenID Connect e SAML 2.0. Estes padrões foram testados ao longo do tempo e ajudam a garantir compatibilidade e segurança, evitando os riscos de implementações personalizadas. -

Conformidade

A Logto atende aos principais requisitos de conformidade de segurança e privacidade e obteve certificação SOC 2 Tipo II. Mantemo-nos atualizados com alterações em leis e regulamentos para manter os dados dos utilizadores seguros.

Claro, equilibrar segurança e experiência do utilizador não é fácil. Às vezes temos que fazer concessões.

Por exemplo, alguns desenvolvedores queriam que os utilizadores digitassem credenciais diretamente no aplicativo deles sem serem redirecionados para a página de login da Logto. Mas isso comprometeria o modelo de segurança definido por protocolos padrão (ver Preciso que os meus utilizadores inseram suas credenciais no meu aplicativo).

Em vez disso, fornecemos suporte forte para páginas de login personalizadas. Desta forma, os utilizadores ainda podem desfrutar de uma experiência suave sem sacrificar a segurança.

Capacidades fortes de integração

No ecossistema de aplicações de hoje, um sistema de identidade deve integrar-se facilmente em diferentes pilhas tecnológicas. Muitos desenvolvedores apenas pensam sobre gestão de contas, mas o verdadeiro poder vem de uma integração mais profunda com o ecossistema — algo que a Logto atinge ao seguir padrões abertos.

Integração de sistemas de identidade de terceiros

Através da nossa pesquisa, descobrimos que usar login social de terceiros é uma necessidade muito comum. No entanto, os desenvolvedores frequentemente queixam-se que esses fluxos são confusos, mal documentados e difíceis de depurar.

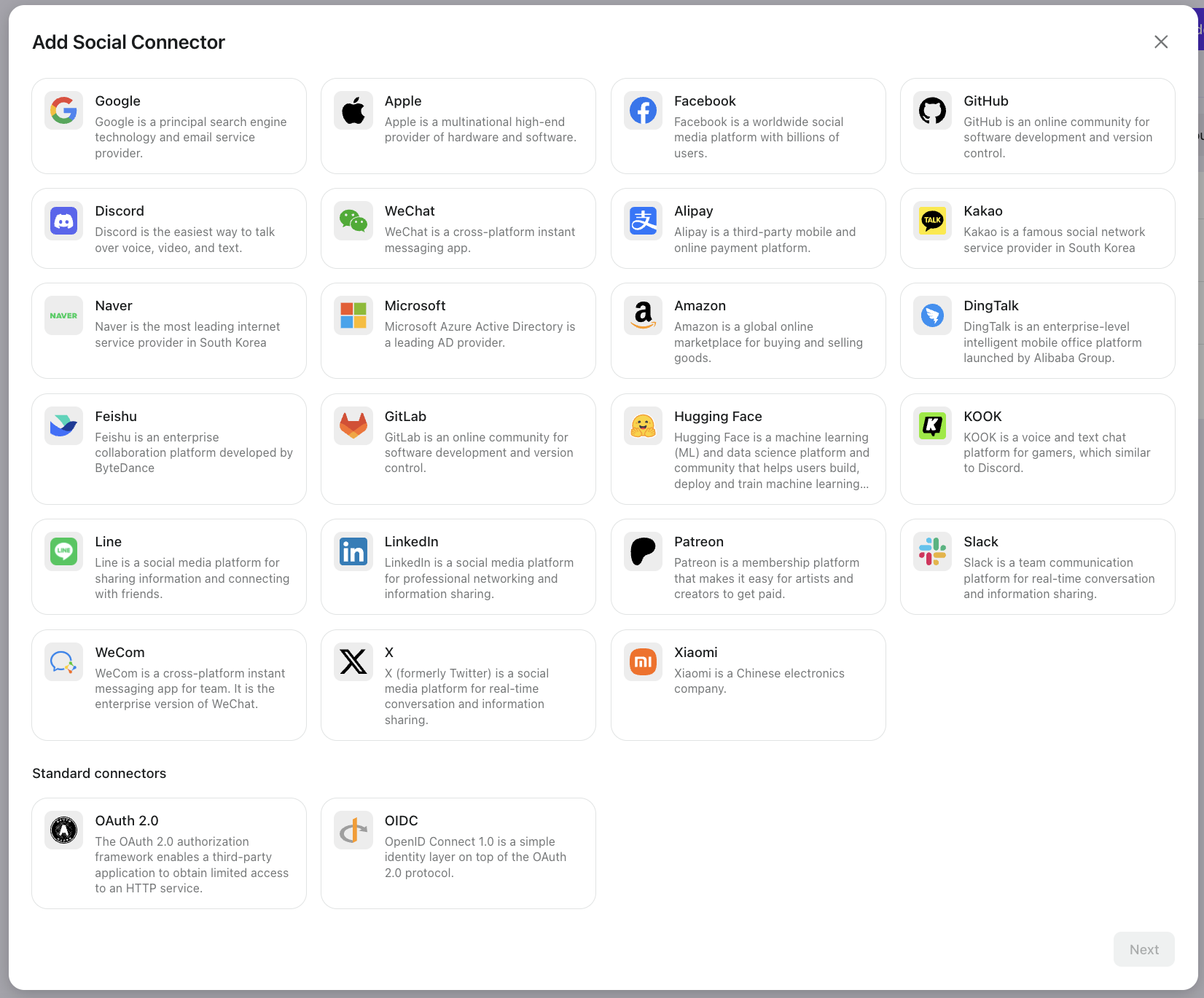

Para solucionar isso, a Logto fornece quase 30 conectores sociais embutidos, incluindo conectores padrão OIDC e OAuth 2.0. Também oferecemos conectores para plataformas SSO principais, como Microsoft Entra ID (SAML + OIDC), Google Workspace, Okta, e conectores OIDC/SAML SSO genéricos.

Os desenvolvedores podem configurá-los facilmente seguindo guias passo a passo no console da Logto.

Integração com seu ecossistema

A Logto permite usar como um provedor de identidade para aplicações de terceiros. Isso significa que você pode conectar seu sistema de utilizadores da Logto ao ecossistema mais amplo em torno do seu produto.

Por exemplo, se você lançar uma página de lista de espera ou página de pré-venda, os utilizadores podem fazer login com a Logto. Mais tarde, quando seu produto for lançado, estes utilizadores podem fazer login diretamente com as mesmas contas e você pode saber o status do utilizador.

Se mais tarde construir um site de comunidade, você pode integrá-lo à Logto para permitir acesso descontínuo do utilizador. Veja Logto em ação: Integrar Apache Answer para lançar uma comunidade para os seus utilizadores.

Você também pode conectar APIs através de tokens padrão, como usar tokens de acesso pessoal para permitir que um MCP Server local acesse seu sistema em nome dos utilizadores (consulte Capacite seu negócio: Conectar ferramentas de IA ao seu serviço existente com controlo de acesso).

No futuro, servidores MCP remotos funcionarão como servidores de recursos protegidos por tokens da Logto.

Documentação clara e completa

Muitos desenvolvedores queixam-se que a documentação para soluções de IAM existentes é fragmentada, desatualizada e difícil de seguir.

Alguns apontaram que a documentação do Auth0 é "muito ampla e às vezes autocontraditória", e a documentação do Azure AD é "muito geral e carece de exemplos específicos de casos."

Antes de reconstruirmos nossa documentação, também recebemos queixas semelhantes.

A Logto ouviu atentamente o feedback dos desenvolvedores. Investimos muito esforço em criar documentos claros e práticos, incluindo guias de início rápido, referências detalhadas da API e exemplos de integração. A documentação está intimamente ligada às atualizações do produto, sempre sincronizando com novos recursos.

Nosso blog atualiza semanalmente com artigos sobre conceitos de autenticação, uso de produtos e tutoriais, tais como:

- RBAC na prática: Implementação de autorização segura para sua aplicação

- Construir uma aplicação SaaS multi-inquilino: Um guia completo do design à implementação

Também estamos construindo uma biblioteca de recursos de autenticação, incluindo:

Na Logto, tratamos a documentação como parte do produto. Continuamos a melhorar sua legibilidade, integridade e usabilidade para ajudar cada desenvolvedor a começar rapidamente.

Custo-benefício

O custo é um fator-chave ao escolher qualquer solução técnica, e as soluções de IAM não são exceção.

Muitos utilizadores sentem que as soluções de IAM mainstream são "muito caras" — não porque sejam más, mas porque é difícil justificar o alto preço.

A Logto oferece um modelo de preços transparente e previsível, com opções tanto de código aberto quanto hospedadas em nuvem.

Para a versão em nuvem, oferecemos um plano gratuito generoso para até 50,000 MAUs, e um plano Pro a partir de $16/mês com MAUs ilimitados e recursos avançados. Para necessidades empresariais, oferecemos Planos Empresariais personalizados com base na situação de cada empresa.

Consulte preços da Logto para mais informações.

Suporte confiável ao cliente

Mesmo os melhores produtos podem ter problemas. Suporte de alta qualidade é essencial.

Muitos clientes disseram-nos, "Eu não esperava que você resolvesse meu problema tão rápido! Outros serviços me fizeram esperar para sempre."

Infelizmente, suporte lento e ineficaz é comum com outros provedores. Para soluções de IAM, qualquer tempo de inatividade pode ser fatal porque os usuários não podem fazer login.

A Logto fornece suporte comunitário via Discord, um Bot de IA de auto-serviço e suporte por email para utilizadores Pro. Os utilizadores empresariais obtêm suporte avançado com SLAs e acesso a engenheiros de solução.

Nossos engenheiros lidam diretamente com o suporte para garantir que problemas técnicos sejam resolvidos adequadamente. Também valorizamos o feedback dos usuários e o usamos para melhorar o produto.

Construído para o futuro

Embora já tenhamos mencionado a importância dos padrões, vale a pena enfatizar:

Abraçar o futuro significa abraçar padrões abertos.

Padrões como OAuth 2.0 e OIDC facilitam a integração hoje e preparam você para mudanças tecnológicas futuras. São mantidos por comunidades de especialistas e atualizados para atender a novas necessidades de segurança.

É por isso que a Logto constrói com base em padrões abertos desde o início — para garantir flexibilidade e segurança a longo prazo.

Na era da IA, as necessidades de IAM são mais complexas do que nunca. OAuth 2.0 e OIDC são agora mais importantes, tal como:

- Autorização de servidor MCP remoto – OAuth habilita agentes de terceiros a solicitarem contextos ou ações de forma segura, sem compartilhar senhas de utilizadores.

- Integração de ecossistema aberto – Suas APIs podem se conectar facilmente com serviços de terceiros usando acesso baseado em token.

- Construção de agentes de IA – OAuth 2.0 permite que agentes ajam em nome dos utilizadores em diferentes aplicativos.

- Dispositivos inteligentes – Fluxos de autorização de dispositivos ajudam ferramentas inteligentes a autenticar e acessar serviços na nuvem.

Veja Porque o seu produto precisa de OAuth 2.0 e OIDC — Especialmente na era da IA para mais.

A Logto segue rigorosamente OAuth 2.0 e OIDC, garantindo tanto a segurança atual quanto a preparação para o futuro.

Resumo

Uma boa solução de IAM deve equilibrar facilidade de uso, segurança, escolha do utilizador, escalabilidade, integração, custo-benefício, documentação, suporte e adaptabilidade futura.

Deve não só atender às necessidades de hoje como também se preparar para as mudanças de amanhã.

A Logto visa construir uma plataforma de IAM segura, fácil de usar, flexível e acessível com base em necessidades do mundo real.

Seja para startups, grandes empresas, aplicações tradicionais ou serviços de IA de próxima geração, nosso objetivo é fornecer uma solução que realmente atenda às necessidades modernas de gestão de identidade e acesso.